商用漏洞扫描器的盲区:为什么越权漏洞总被漏检?

商用漏洞扫描器的盲区:为什么越权漏洞总被漏检?

原创 筑梦网安 全栈安全 2025-05-20 16:04

导语:

2021年某电商平台曝出重大越权漏洞,黑客可任意查看用户订单,然而该漏洞在全年12次系统扫描中均未被发现。这背后折射出商用扫描工具的最大盲区——越权漏洞检测。本文将会解析这一安全困境的技术本质。

一、越权漏洞:权限体系的”万能钥匙”

漏洞原理

:

– 水平越权

:普通用户A能访问用户B的数据(如订单/聊天记录)

- 垂直越权

:普通用户能执行管理员操作(如删除用户)

真实案例

:

# 订单查看接口越权GET /api/order?order_id=12345 HTTP/1.1Authorization: Bearer UserA_Token# 返回UserB的订单信息(漏洞存在时)

若想了解更多关于越权漏洞的细节原理,请参阅往期博文:

– 你的隐私正在”裸奔“?横向越权漏洞:4步堵住数据泄露的“黑洞”!

二、漏扫工具工作机制:标准化”金属探测器”

机场安检机检测危险品

商用扫描器原理

:

1. 特征匹配

:对比已知漏洞特征库(CVE、OWASP Top 10)

-

模糊测试

:自动生成异常参数进行探测 -

流量分析

:监控HTTP请求/响应中的危险信号

典型扫描流程

:

三、六大技术壁垒:为何工具束手无策?

壁垒1:业务逻辑不可见

– 扫描器无法理解”订单属于用户”的业务规则

:主流工具(如AWVS、APPscan)侧重检测SQL注入、XSS等规则化漏洞,缺乏针对业务逻辑的深度建模能力,更无法进行精细化判断。

- 示例

:用户ID校验在代码深层实现“`

// 权限校验代码深埋在后端业务层,扫描器无法探测校验逻辑if (currentUser.getId() != order.getUserId()) { throw new AccessDeniedException();}

**壁垒2:会话状态依赖**

- 越权检测需保持不同用户登录态进行对比测试(对比不同用户权限差异,探索越权点),但商用工具通常以单一身份爬取网站,难以实现多账户的动态切换

- 工具难以维持多会话上下文

**壁垒3:动态参数加密**

- 现代系统对关键参数进行混淆处理(扫描器无法解密用户信息,阻止了用户ID遍历,无法实施横向越权)```

GET /api/profile?uid=ENC(7s9d8f7s09d8f) # 加密后的用户ID

壁垒4:多步骤漏洞链

– 越权操作需多个请求顺序触发“`

步骤1:获取目标用户特征步骤2:构造特定参数步骤3:绕过前端校验

**壁垒5:无通用检测特征**

- 每个系统的权限校验方式不同

- 无法像SQL注入那样定义统一规则

**壁垒6:法律风险约束**

- 主动尝试越权操作可能触犯隐私法规(如GDPR)

#### 三、企业级解决方案:人工+智能的防御体系

**方案1:上下文感知测试**

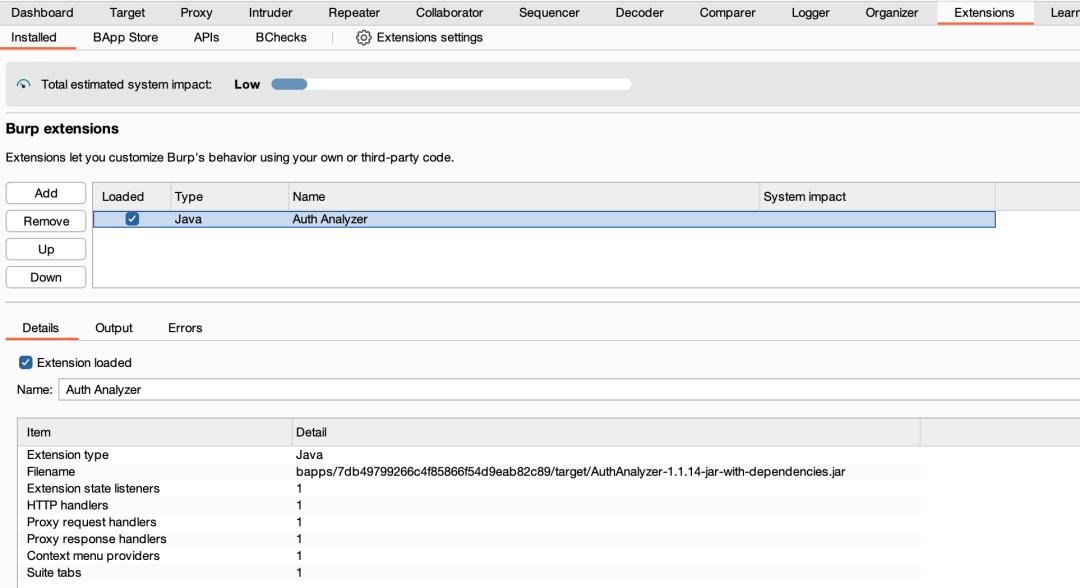

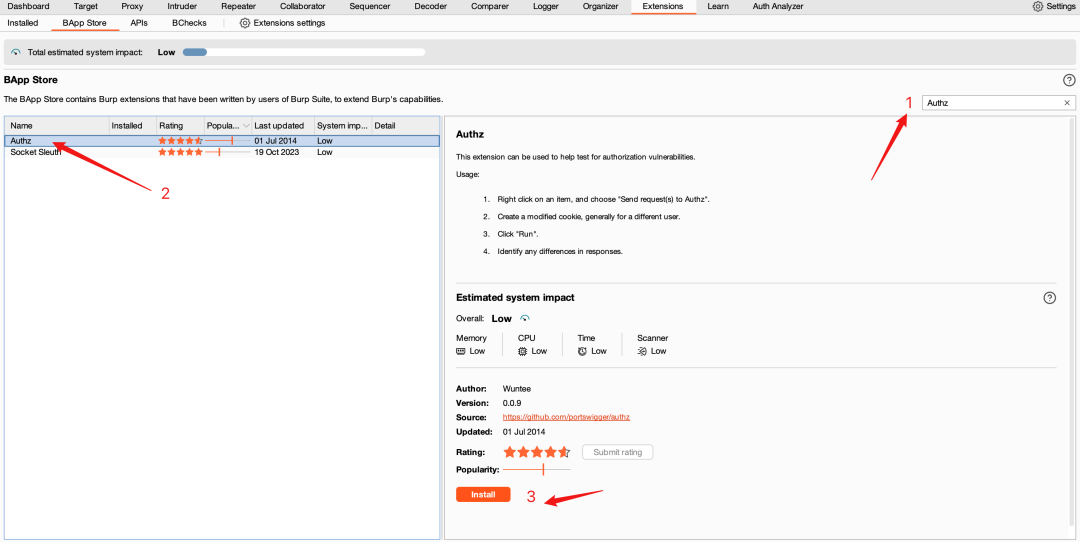

- 使用自动代理工具(如Burp Suite+Auth Analyzer插件)

自动切换用户身份测试:Burp Suite+Authz插件

Burp Suite+Authz插件

**方案2:流量智能分析**

- 部署UEBA系统检测异常访问模式```

告警规则:同一账号在10秒内访问100+不同用户ID

方案3:安全左移

– 在开发阶段嵌入权限检查// 使用注解自动校验权限@PreAuthorize("hasPermission(#orderId, 'OWNER')")public Order getOrder(String orderId) { ... }

四、商用工具进化方向

技术突破点

:

1. AI辅助分析

:通过AI理解系统业务逻辑,生成权限校验逻辑;

-

智能身份切换

:自动管理多用户会话 -

动态规则生成

:基于流量自学习权限模型

五、开发者自查清单

-

输入校验

:所有带ID的参数必须显式鉴权 -

权限继承

:避免基于URL路径的隐式信任 -

日志监控

:记录所有敏感操作的主体对象 -

回归测试

:权限变更时必做越权测试 -

框架优先

:使用Spring Security等成熟方案

结语:

越权漏洞的检测难题折射出网络安全领域的深层矛盾:自动化工具的“标准化”与业务逻辑的“个性化”之间的冲突

。尽管商用扫描器在传统漏洞(如注入、XSS)上表现出色,但面对越权漏洞仍需“人机协同”——工具提供线索,人类赋予智慧。未来,随着AI与业务安全技术的融合,或许我们能见证越权检测从“手动苦力”迈向“智能洞察”的跨越式发展。

关注我,带你用“人话”读懂技术硬核!

🔥