【已复现】Roundcube Webmail 代码执行漏洞(CVE-2025-49113)

【已复现】Roundcube Webmail 代码执行漏洞(CVE-2025-49113)

原创 聚焦网络安全情报 安全聚 2025-06-07 02:00

严

重

预

警

近日,安全聚实验室监测到 Roundcube Webmail 存在代码执行漏洞,编号为:CVE-2025-49113,CVSS:9.9 该漏洞因反序列化函数对特定分隔符处理不当,使得认证后的攻击者可通过构造恶意文件名触发反序列化漏洞,最终实现远程命令执行。

01 漏洞描述

VULNERABILITY DESC.

Roundcube Webmail是一款流行的开源Web邮件客户端,旨在提供用户友好的界面和强大的功能,使用户能够通过浏览器轻松访问和管理他们的电子邮件。Roundcube具有现代化的设计和响应式布局,支持多种语言和插件扩展,为用户提供了个性化和灵活的邮件体验。用户可以通过Roundcube Webmail发送、接收和组织电子邮件,管理联系人和日历,以及进行高级搜索和过滤操作。该漏洞由于program/actions/settings/upload.php 文件中,$_GET[‘_from’] 参数未对用户输入进行严格过滤。当该参数以特定字符开头时,会触发 PHP 会话反序列化逻辑错误。攻击者可通过构造恶意序列化数据注入任意对象,导致远程命令执行。

02 影响范围

IMPACT SCOPE

Roundcube Webmail <1.5.10

Roundcube Webmail <1.6.11

04 漏洞复现

VULN REPLICATION

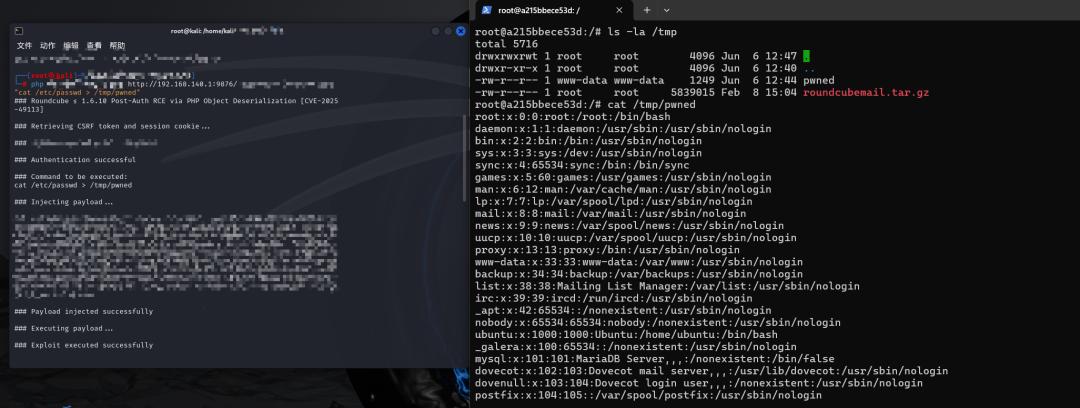

目前,安全聚已成功复现

Roundcube Webmail 代码执行漏洞(CVE-2025-49113)

,截图如下:

05 安全措施

SECURITY MEASURES

目前厂商已发布可更新版本,建议用户尽快更新至

Roundcube Webmail

Vite 的修复版本或更高的版本:

Roundcube Webmail >=1.5.10

Roundcube Webmail >=1.6.11

官方补丁下载:

https://roundcube.net/

06 参考链接

REFERENCE LINK

- https://roundcube.net/news/2025/06/01/security-updates-1.6.11-and-1.5.10

07 技术支持

TECHNICAL SUPPORT

长按识别二维码,关注 “安全聚”

公众号!如有任何问题或需要帮助,随时联系我们的技术支持团队。

联系我们

微信号:SecGat

关注安全聚,获取更多精彩文章。

END

HISTORY

/

往期推荐

【漏洞库支撑单位】成为CNNVD漏洞库支撑单位,助力网络安全!申请全流程解读,专业团队助您高效通过

【漏洞预警 | 已复现】Vite 任意文件读取漏洞(CVE-2025-31486)

【漏洞预警 | 已复现】Windows TCP/IP 远程执行代码漏洞(CVE-2024-38063)