蓝牙零日漏洞:数百万耳机变身隐秘窃听站

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg2MDg0ODg1NQ==&mid=2247546847&idx=2&sn=9b0673dd296bbe07d675025dfa319c78

蓝牙零日漏洞:数百万耳机变身隐秘窃听站

安小圈 2025-07-01 00:45

安小圈

第698期

2025年6月26日,德国安全公司ERNW在TROOPERS安全大会上投下一枚重磅炸弹:台湾芯片制造商Airoha的蓝牙芯片组存在三重高危漏洞,波及索尼、Bose、JBL等十大音频品牌的29款以上设备。这一漏洞使全球数百万耳机、耳塞和扬声器暴露在远程操控窃听的风险中。截至6月30日,超半数设备仍处于未修复的”零日漏洞”状态,一场由硬件供应链引发的安全危机正式浮出水面。研究者的公告特别提醒称

,

一些媒体对此话题的报道对攻击条件进行了错误或不准确的描述。需要明确的是:任何易受攻击的设备都可能被入侵,只要攻击者位于蓝牙覆盖范围内即可。这是唯一的前提条件。

漏洞解析:芯片协议全线失守

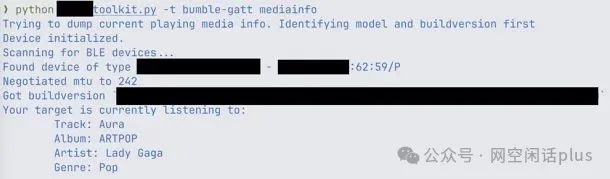

ERNW研究团队在Airoha芯片的专有通信协议中发现了系统性安全崩塌。核心问题在于该协议完全绕过安全认证机制,形成了一条直通设备核心的”高速公路”。其中CVE-2025-20702(CVSS 9.6) 作为最致命漏洞,允许攻击者通过低功耗蓝牙(BLE)或经典蓝牙(BD/EDR)直接读写设备内存——这一设计本用于厂商调试,却成为攻击者操控设备的全功能后门。研究人员通过RFCOMM通道成功读取了索尼WH-1000XM5耳机播放中的歌曲数据,甚至修改了设备闪存内容。

同时,CVE-2025-20700(CVSS 8.8) 使得低功耗蓝牙的通用属性配置文件(GATT)完全暴露,攻击者可随意扫描并操控敏感服务接口。而CVE-2025-20701(CVSS 8.8) 则让经典蓝牙连接跳过了关键配对流程,攻击者如同持有万能钥匙般自由建立通信通道。

| CVE编号 | CVSS评分 | 风险等级 | 攻击向量 | 核心缺陷 | 利用后果 | 修复方案 |

|---|---|---|---|---|---|---|

| CVE-2025-20702 |

7.5 (Airoha) |

|

(10米内) |

• 无认证读写RAM/闪存 • 暴露RFCOMM调试通道 |

• 固件重写 • 蠕虫传播基础 |

|

| CVE-2025-20700 |

6.7 (Airoha) |

|

|

• 敏感接口裸奔 • 任意扫描操控服务特征 |

• 内存读取入口 |

|

| CVE-2025-20701 |

6.7 (Airoha) |

|

|

• 仿冒合法设备连接 • 直接建立通信通道 |

• 触发拨号/接听操作 |

|

攻击链的运作原理如同精密的手术:黑客首先利用协议漏洞读取设备内存,提取蓝牙链接密钥后劫持耳机与手机的信任关系,最终实现冒充合法设备发送恶意指令。ERNW实验室已完整验证了从密钥提取到环境窃听的攻击全流程。

影响与后果:从数据窃取到实时监听

漏洞组合形成了多维度的安全灾难。在ERNW的测试中,搭载问题芯片的真无线耳机、头戴式耳机乃至蓝牙扬声器均沦为攻击入口。

攻击者可实时窃取设备播放的媒体内容,例如正在收听的音乐或播客节目。在安卓设备上,漏洞甚至能泄露手机号码、通讯录及通话记录等敏感信息。更危险的是通讯系统劫持能力——黑客可远程触发手机拨打任意号码、接听来电或激活Siri等语音助手。

最令人不安的是实时窃听能力。通过建立蓝牙免提协议(HFP)连接,耳机麦克风可被实时转为监听器(但此操作会中断原有连接易被察觉)。更隐蔽的是环境窃听模式:攻击者诱骗手机拨打预设号码后,持续监听设备周边声音。ERNW在实验中成功窃取了10米范围内的清晰对话。

长期威胁则来自固件层面的攻击。由于可重写设备闪存,理论上能植入具备跨设备传播能力的蠕虫病毒,形成持续性安全灾难。

实验记录显示,研究人员从索尼WH-1000XM5耳机提取链接密钥后,操控配对的安卓手机拨打预设号码,成功实现环境声音窃取。

影响范围:供应链迷雾下的百万设备

漏洞波及范围远超表面统计。ERNW确认的29款设备涵盖索尼旗舰级WH-1000XM6、Bose QuietComfort降噪耳塞、JBL运动耳机等明星产品,马歇尔(Marshall)多款经典音箱亦未能幸免。这些设备共同特点是采用Airoha芯片组作为蓝牙通信核心。

|

|

|

|

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

但真实威胁规模更加惊人。由于电子行业供应链的复杂性,部分品牌商在委托代工厂生产时,甚至不清楚产品采用了Airoha芯片。ERNW预估全球存在漏洞的设备可能达数百万台。值得注意的是,苹果AirPods因采用自研芯片未受影响,但市场上泛滥的山寨AirPods多搭载同款问题芯片。

“我们仅测试了冰山一角”,研究人员在报告中坦言,”超过100种型号存在潜在风险,而这只是保守估计”。

现实攻击限制:高门槛下的定向威胁

尽管漏洞评级达到”严重”级别,但实际攻击面临三重天然屏障。

首先,攻击者必须持续位于目标10米范围内,这大大限制了攻击场景。其次,技术实施门槛极高——例如读取播放内容需要针对不同设备适配内存地址,没有通用攻击代码可用。最后,多数攻击会引发设备异常:当麦克风被劫持时,原有音频连接立即中断,用户很容易察觉异常。

ENRW的研究人员能够读出使用Airoha芯片组的耳机播放的音乐,这里是Lady Gaga的歌曲(图片:ENRW)

“这些特性将实际威胁锁定在特定人群”,ERNW首席研究员在TROOPERS大会强调,”普通消费者风险有限,但

记者、外交官、敏感行业从业者等高价值目标需高度警惕”。

防范措施:分级应对方案

面对这场芯片级安全危机,不同人群需采取差异化防护策略。

对记者、政商人士等高危人群,建议立即停用受影响设备并解除手机蓝牙配对。在敏感场合优先选用非Airoha芯片产品(如原装AirPods),或直接使用有线耳机规避风险。

普通消费者应首先核对ERNW公布的受影响型号清单(重点包括索尼1000XM系列、Bose QuietComfort等)。通过厂商专用APP(如索尼Headphones Connect)强制检查固件更新。日常防护中,在机场、会议室等敏感区域可暂时关闭耳机蓝牙功能。尤其需警惕低价陷阱——某些电商平台销售的”品牌耳机”可能搭载未标注的问题芯片。

漏洞披露与修复时间线

这场安全危机的处置过程本身暴露了供应链响应机制的缺陷:

2025年3月25日,ERNW通过加密邮件向Airoha提交完整技术报告

苦候30天无回应后,研究团队于4月24日转向直接联系索尼等设备商

迟至5月27日(报告70天后),Airoha才首次回应并启动验证

6月4日修复版SDK终于交付设备制造商

6月26日ERNW在TROOPERS大会按行业规范公开漏洞细节

更令人担忧的是修复进度。截至6月30日,马歇尔Major V等半数设备的最新固件仍停留在5月27日前发布的版本,意味着补丁尚未生效。而大量低价设备及停产型号可能永远无法获得更新——用户依赖厂商APP获取更新的机制,在现实中因用户更新惰性而形同虚设。

结语:物联网时代的芯片级信任危机

Airoha漏洞犹如一面镜子,映照出物联网生态的深层裂缝。

当单颗SoC芯片的安全缺陷能通过供应链辐射至百万级设备,我们不得不重新审视硬件信任基础。

尤其令人忧心的是设备商与芯片商的脱节——某些品牌商甚至不清楚产品核心组件的来源,这种供应链透明度缺失让漏洞修复变成”盲人摸象”。

而

固件更新机制的系统性失效,更让安全闭环难以形成。正如ERNW研究员在报告中的诘问:”当制造商自己都无法说清产品内核时,用户的安全防线该立于何处?”

此次事件标志着硬件供应链安全正式成为物联网时代的新战场。对普通用户而言,保持警惕但无需过度恐慌;而对高价值目标,可能需要重新定义”安全耳机”的标准。科技便利的背后,真正的防护壁垒需要芯片商、设备商与消费者共同构筑——毕竟,当耳机可能成为窃听器时,我们失去的不仅是隐私,更是对科技的基本信任。

参考资源

1、

https://www.bleepingcomputer.com/news/security/bluetooth-flaws-could-let-hackers-spy-through-your-microphone/

2、

https://www.heise.de/en/news/Zero-day-Bluetooth-gap-turns-millions-of-headphones-into-listening-stations-10460704.html

3、

https://insinuator.net/2025/06/airoha-bluetooth-security-vulnerabilities/

4、

https://troopers.de/troopers25/talks/fbnb8y/

END

【内容

来源:网空闲话plus】

– 突发!数万台 Windows 蓝屏。。。。广联达。。。惹的祸。。。

-

权威解答 | 国家网信办就:【数据出境】安全管理相关问题进行答复

– # 全国首位!上海通过数据出境安全评估91个,合同备案443个

– # 沈传宁:落实《网络数据安全管理条例》,提升全员数据安全意识

– 【高危漏洞】Windows 11:300毫秒即可提权至管理员

-

网络安全【重保】| 实战指南:企业如何应对国家级护网行动?

– 虚拟机逃逸!VMware【高危漏洞】正被积极利用,国内公网暴露面最大****

*- *用Deepseek实现Web渗透自动化

– 【风险】DeepSeek等大模型私有化服务器部署近九成在“裸奔”,已知漏洞赶紧处理!

*- *关于各大网安厂商推广「DeepSeek一体机」现象的深度分析

– AI 安全 |《人工智能安全标准体系(V1.0)》(征求意见稿),附下载

– 2025年 · 网络威胁趋势【预测】

– 【实操】常见的安全事件及应急响应处

– 2024 网络安全人才实战能力白皮书安全测试评估篇