如何在日常渗透中实现通杀漏洞挖掘

原文链接: https://mp.weixin.qq.com/s?__biz=MzkyNTUyNTE5OA==&mid=2247487449&idx=2&sn=dcd17b82a2b767da4a0245d2549452fc

如何在日常渗透中实现通杀漏洞挖掘

原创 猎洞时刻 猎洞时刻 2025-07-02 13:58

免责声明

本公众号“猎洞时刻”旨在分享网络安全领域的相关知识,仅限于学习和研究之用。本公众号并不鼓励或支持任何非法活动。

本公众号中提供的所有内容都是基于作者的经验和知识,并仅代表作者个人的观点和意见。这些观点和意见仅供参考,不构成任何形式的承诺或保证。

本公众号不对任何人因使用或依赖本公众号提供的信息、工具或技术所造成的任何损失或伤害负责。

本公众号提供的技术和工具仅限于学习和研究之用,不得用于非法活动。任何非法活动均与本公众号的立场和政策相违背,并将依法承担法律责任。

本公众号不对使用本公众号提供的工具和技术所造成的任何直接或间接损失负责。使用者必须自行承担使用风险,同时对自己的行为负全部责任。

本公众号保留随时修改或补充免责声明的权利,而不需事先通知

你是不是天天遇到了edu刷屏?

看到了某些漏洞平台,某些人交了一千个公益漏洞?

是不是觉得很牛逼?其实不然,都不难,其实如果我要是想刷这玩意,可以交不完的漏洞,但是对我来说意义不大。

方法呢其实就是 指挖到普通漏洞–>指纹识别–>通杀poc–>刷到大量漏洞

那么有人问了,指纹识别是什么?

指纹这个东西,说广泛来说,是一个网站的特征,比如网站上的icon图标、js中的代码、前端文件中的内容、中间件信息、使用了某个组件、框架cms之类的,其实都算是指纹。

指纹提取的目的:根据某个特定指纹,找到全部使用该指纹的网站,然后进行刷洞。

1. 如何进行前端文件指纹提取

一定一定要学会手动指纹提取,否则你会错过edu大量rank和证书,cnvd的证书。

我之前挖洞有个习惯,在挖到陌生系统的漏洞,我都会手动进行js提取,然后看看全网是否有同类型网站,如果有,并且符合cnvd规则,可以直接拿下证书,之前靠这种方式,意外拿到几本cnvd证书。

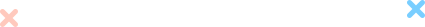

找到某个网站,咱们拿dvwa举例子:

直接F12去前端文件去找关键词,什么是关键词呢?

就是这个某个关键词或者代码、注释,只有在该同类型网站有,其他的没有,这种就是精确指纹,也是最好用的!一般都比title这种指纹更好用、误报低。

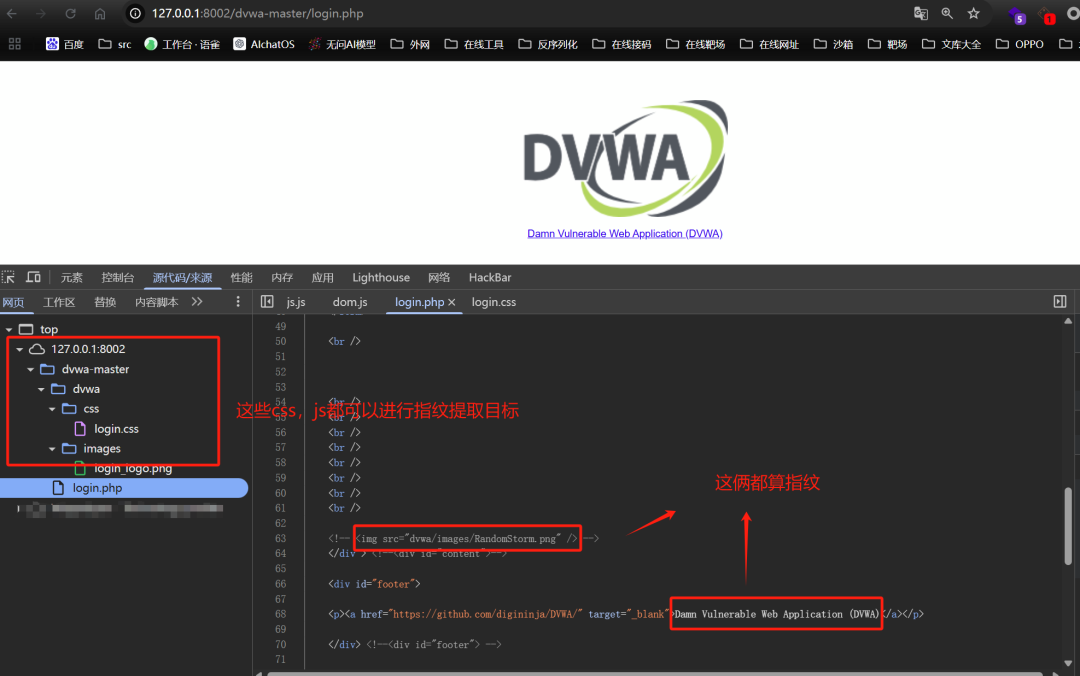

body="<!-- <img src=\"dvwa/images/RandomStorm.png\" /> -->"

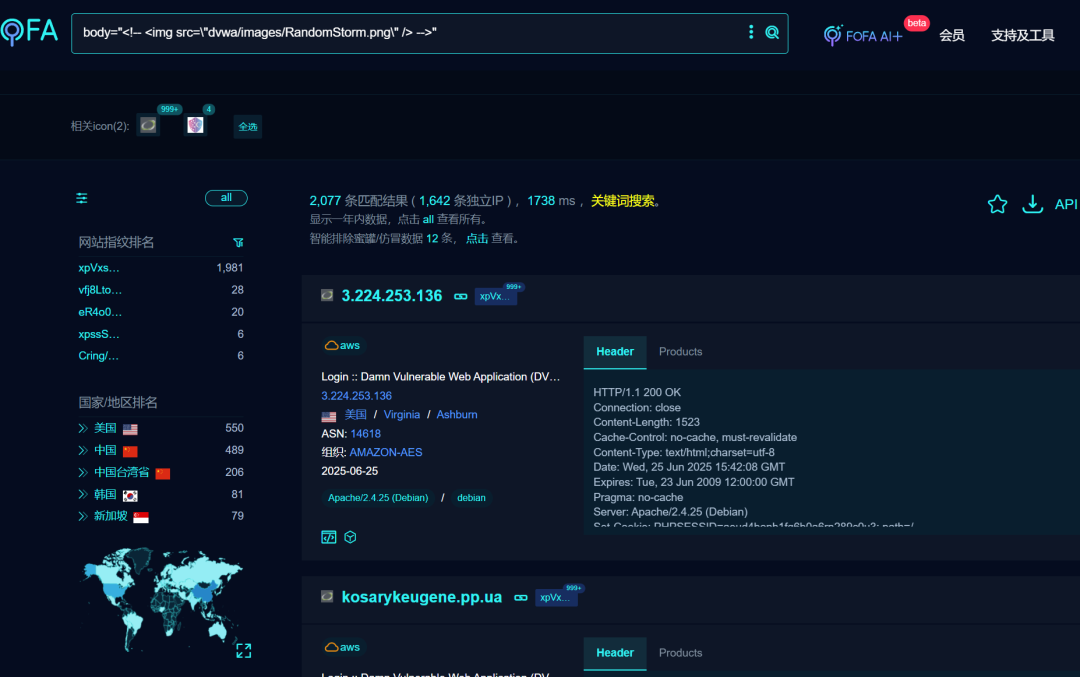

body="Damn Vulnerable Web Application (DVWA)"

根据这些指纹信息,都能搜到大量相同的网站。

这样找到的更多,跟精确!当然,一个网站的指纹有非常多,我只介绍了一些常见了,其次还有icon图标、title、等指纹也是非常不错的。

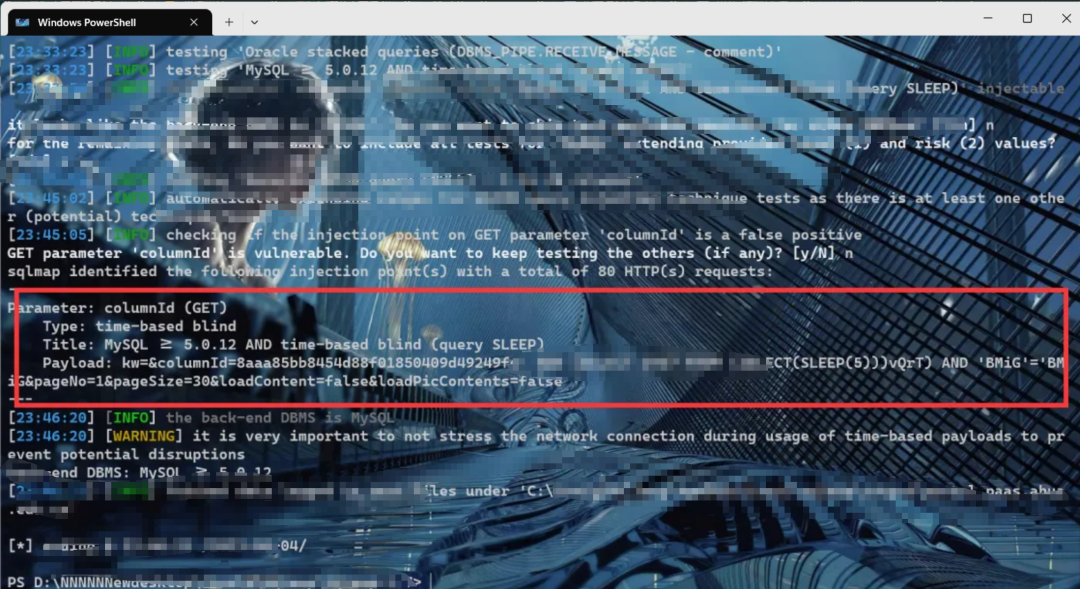

一个SQL通杀实战案例

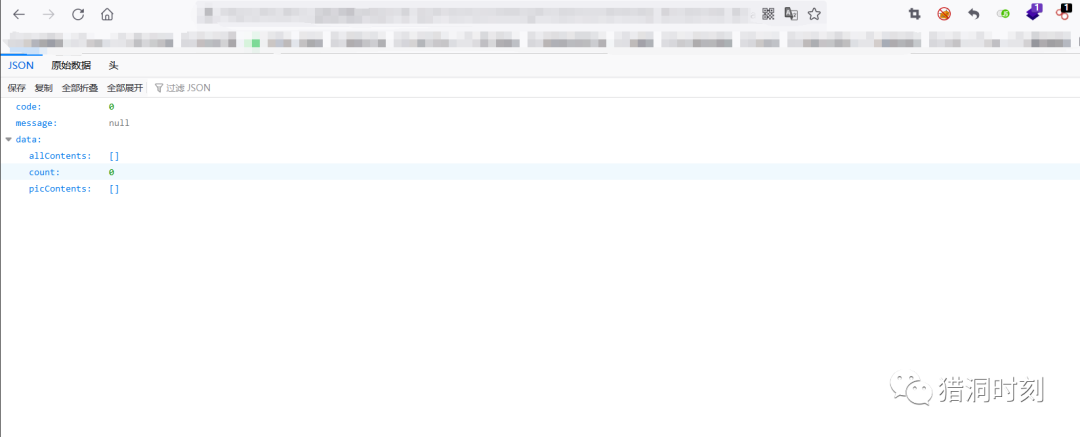

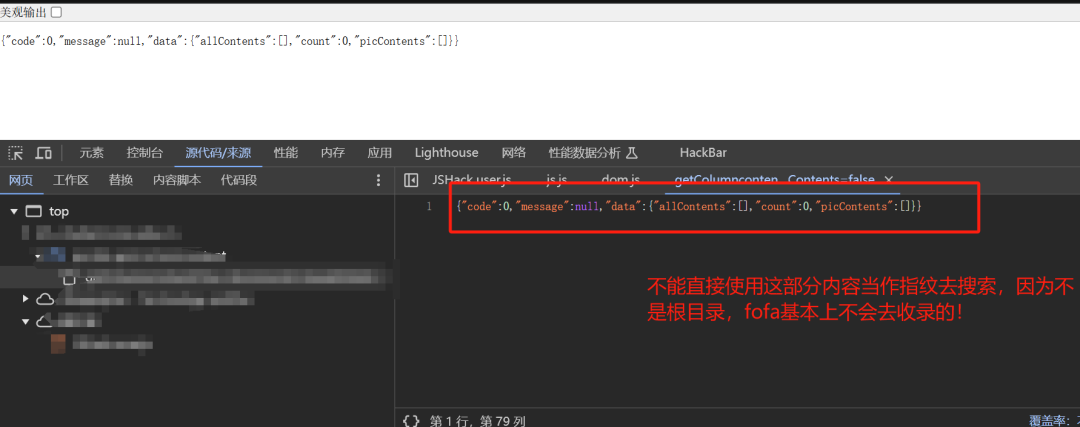

在使用统一用户登录进入后台后摸索一圈,什么东西都没有摸到,但是在访问某一个API接口页面的时候返回了一个json格式数据。

?id=1

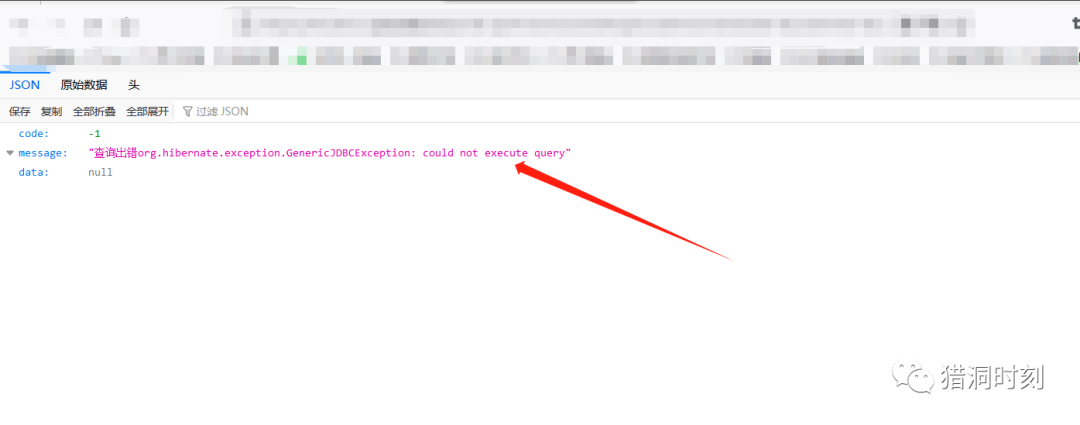

但是我注意到该GET中有一个stuId参数,于是就习惯性的添加一个单引号,结果页面直接报错,感觉有戏。

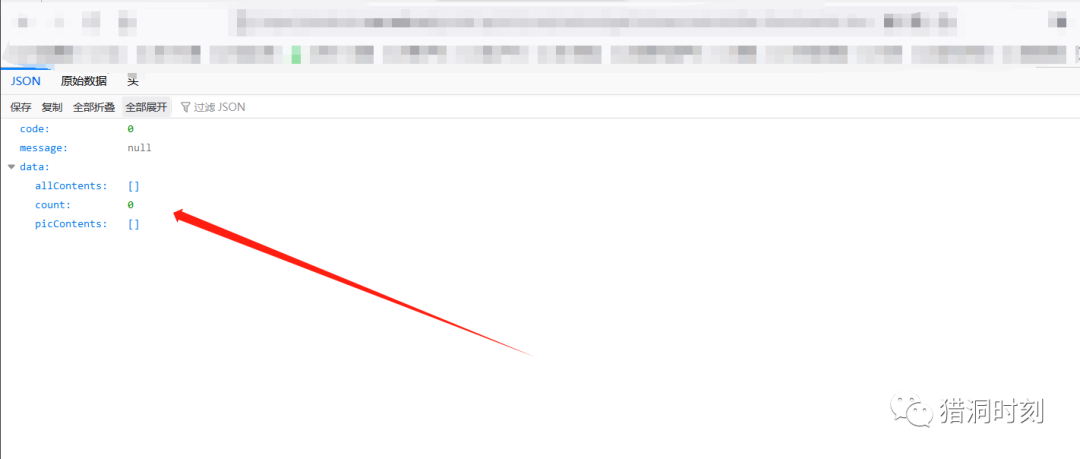

然后再使用双单引号进行闭合,发现不报错,再使’

and”=’ 进行闭合,发现依旧回显成功!存在注入漏洞。

直接丢到Sqlmap中,就能跑出来结果。

但是这只能挖一个站点,众所周知,Edu他们的网站、官网之类的,基本上都是买的系统,既然是买的系统,那么挖到一个漏洞,大概率是通杀漏洞。

下一步就是提取指纹,全网刷洞!

那么如何去搜集这种相同站点呢?我推荐使用F12,在前端文件中寻找一些特别醒目的部分,比如”xxxx有限公司” 、”xxxx系统”、”邮箱地址xxxx”、”默认密码为xxx”还有一些注释内容,然后直接使用hunter或者FOFA进行搜索 web.body=”xxxxxx”,或者直接web.title进行搜索。

回到刚才那个站点,FOFA、Hunter之类的,他们网络空间搜索引擎收录指纹,也都是根目录的,但是这个漏洞的站点不是根目录,你不能直接去提取。

你要去删除目录路径,回到根目录。

(多层目录下面,搜索引擎很多爬不到这么深,也就没法收录)

比如下面这个路径,如果存在注入。

https://xxxx.edu.cn/xxxx/xxx/xxx?couid=123

那么把目录删了,去网站的根目录访问,再去提取该系统的指纹信息。

https://xxxx.edu.cn/

F12查看前端代码。

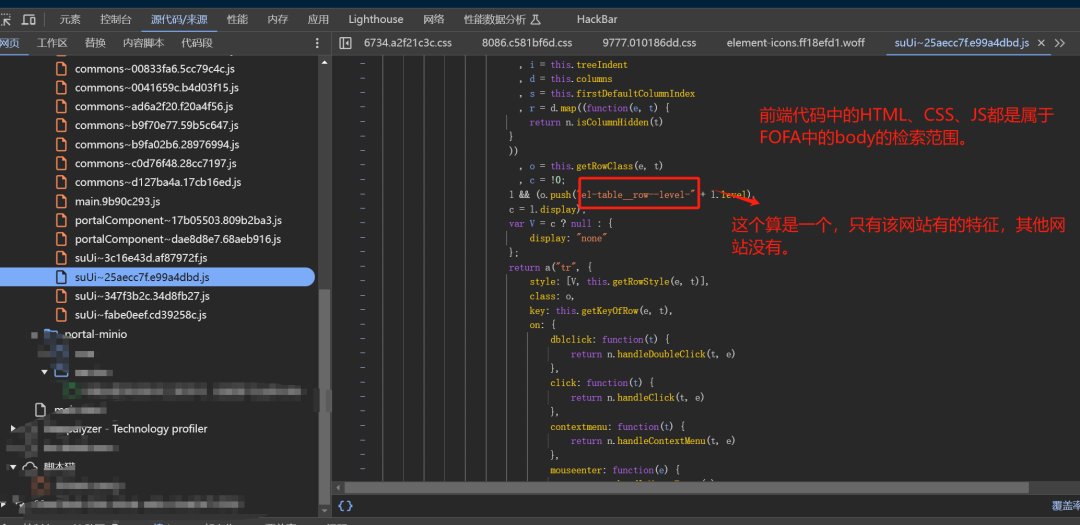

前端代码中的HTML、CSS、JS都是属于FOFA中的body的检索范围,这里就是咱们提取指纹的地方。

比如这里有一段,可以当作指纹特征,只有该同种类型网站有,其他网站都没有:

"el-table__row--level-"

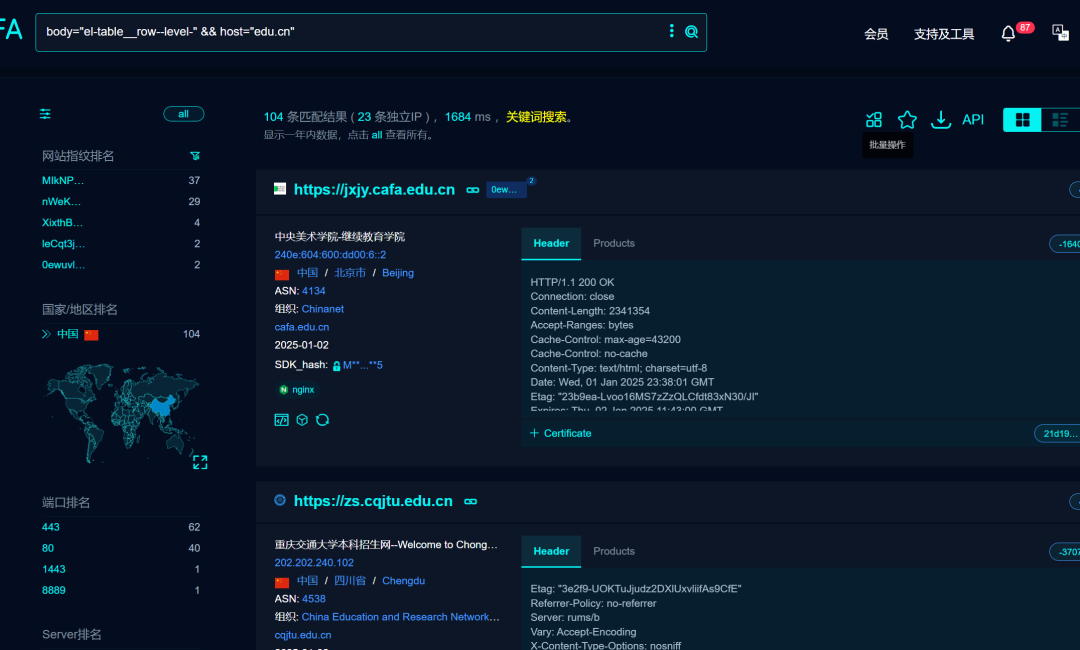

在FOFA一下子就找到了一百多个站点,直接开刷。

FOFA语法

body="el-table__row--level-" && host="edu.cn"

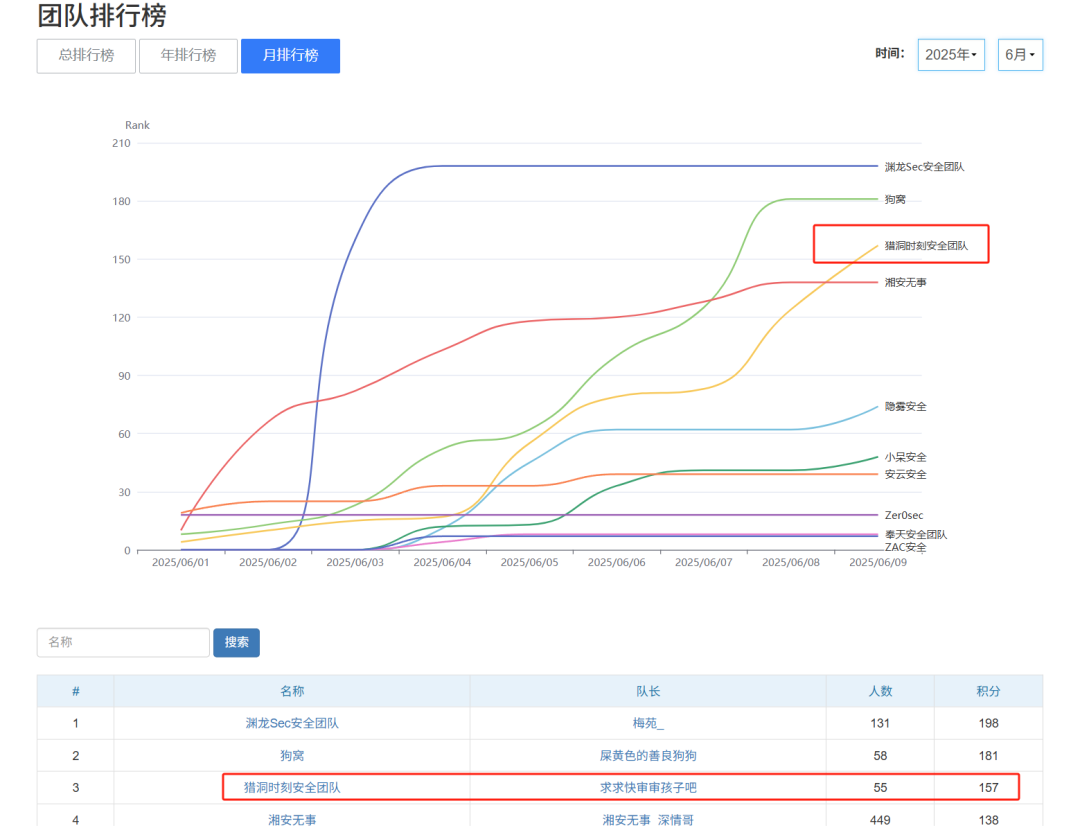

edu刷分就是这样,你只要挖到一个洞,咱们就直接提取指纹,去刷其他学校,这就是edu为什么天天都有人刷屏。

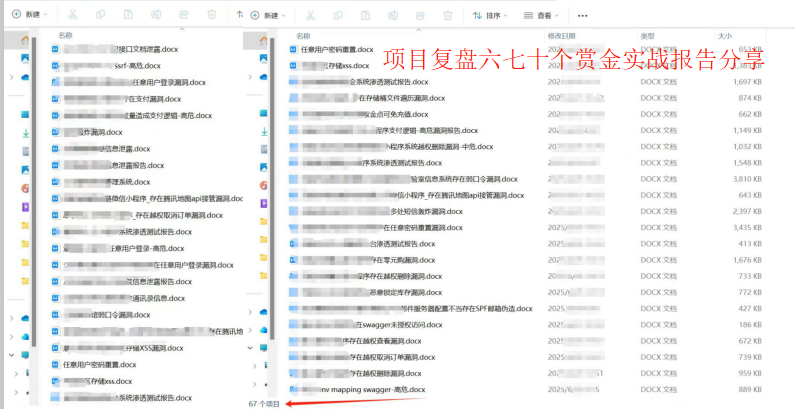

日常渗透意外获取CNVD证书:

在之前做渗透的时候,我都会每次挖到一个陌生网站,都会去提取上面指纹,去看看全网有没有相同资产,如果资产大于10条,我就去查看产品开发公司的注册资金,如果大于5000万,还能交CNVD,我在当时新手阶段,就这样意外获取了几张CNVD,比如用友OA的漏洞证书(当时不认识,顺手查资产,我擦,两万多条资产!)

所以日常渗透养成喜欢提取指纹的好习惯!顺手拿CNVD证书。

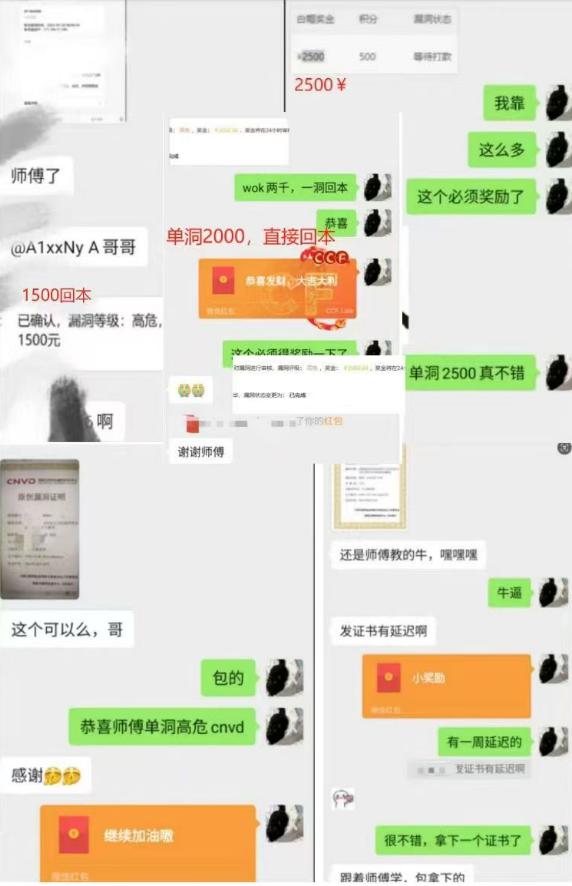

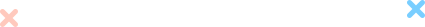

猎洞时刻第三期漏洞挖掘培训

目前猎洞时刻漏洞挖掘第三期正在开课中,

覆盖企业赏金SRC,众测赏金,线下项目渗透和安全行业工作能力提升、EDUSRC、CNVD、工作内推、一对一在线技术解答,目前价格

仅需1千多

,每期都可以永久学习,无二次收费,并且赠送内容200+、成员500+的内部知识星球,保证

无保留教学

,不搞水课!

众多学员入职CT、LM、QAX、AH等安全大厂。 酒香不怕巷子深,可以打听已经报名学员,我这边是否全程干货!

绝对对得起师傅们花的钱! (以下课表内容并非全部,经常在上课期间添加新的技能方向!)课程咨询加下面微信~

《第三期课表在文章最下面》

众多学员入职各大安全厂商,

ct、lm、qax、ah、360等等均有学员入职。不仅仅是挖洞课程,我这边也会给大家提供入职规划和入职经验!

本课程承诺是无保留教学、无私藏关键内容点、并且一对一解答!

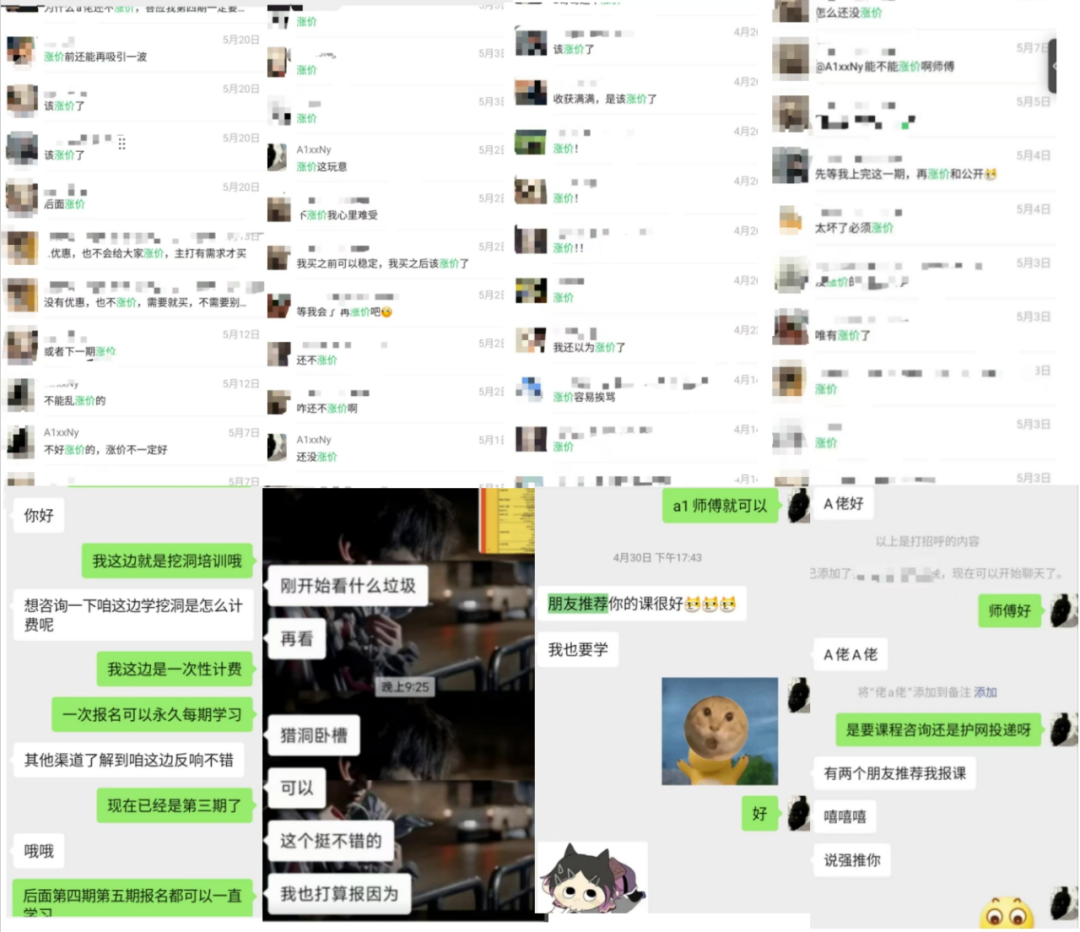

被大量学员强推“涨价”的课程,我始终坚信,服务好大家,才能越走越远!

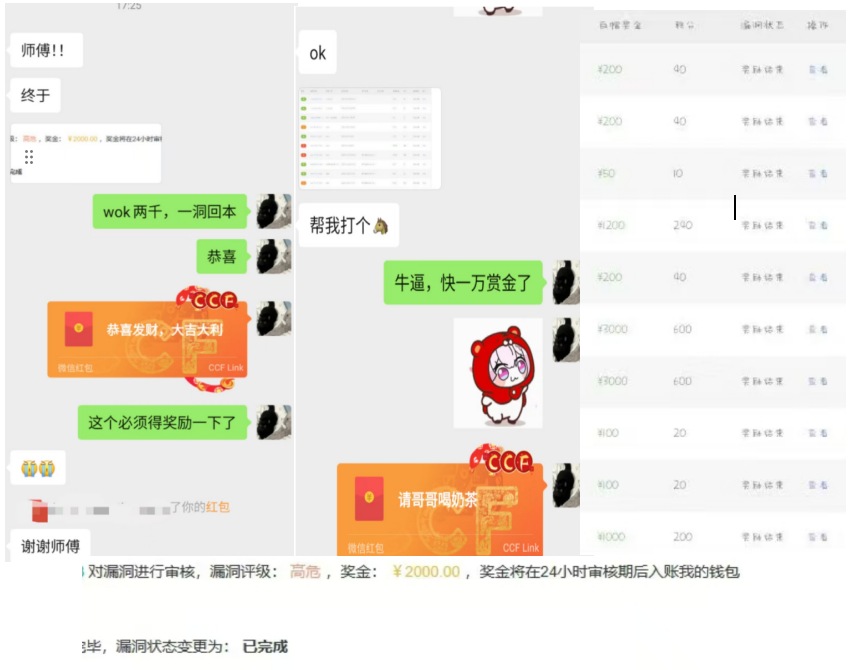

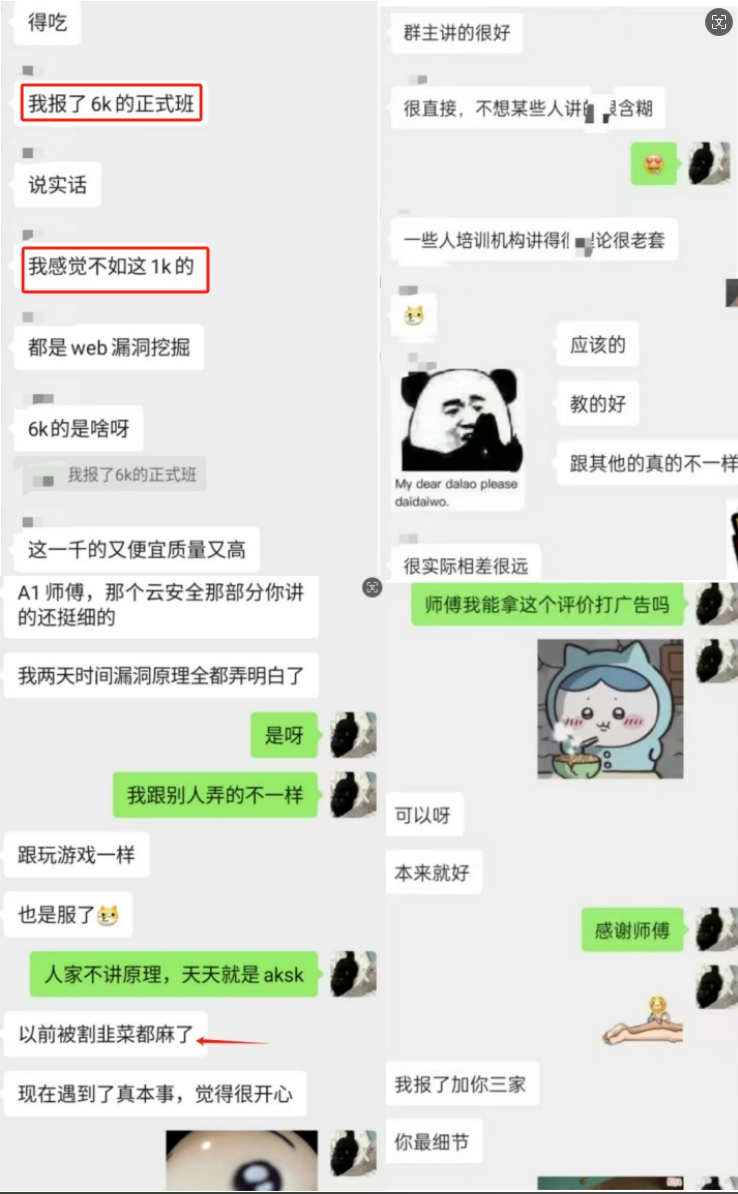

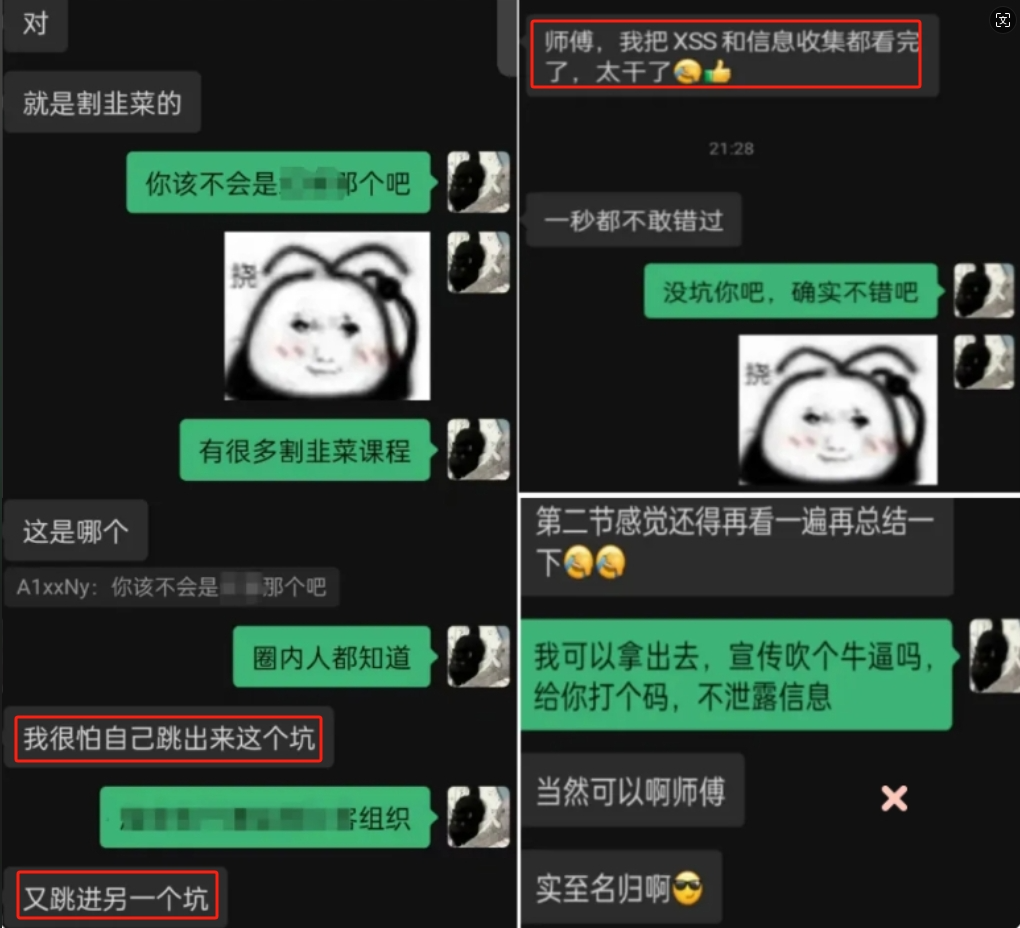

来自学员企业赏金SRC、众测赏金挖掘反馈。

低价一千多的课程并不代表内容比市面上几千块的差,打破一分钱一分货的观念!

另一个学员通过支付漏洞的小思路,再次拿下6000+1000+1000=8000的赏金。

下面众多学员赏金回本内容。

学员获取万元赏金,一次性回本几倍。

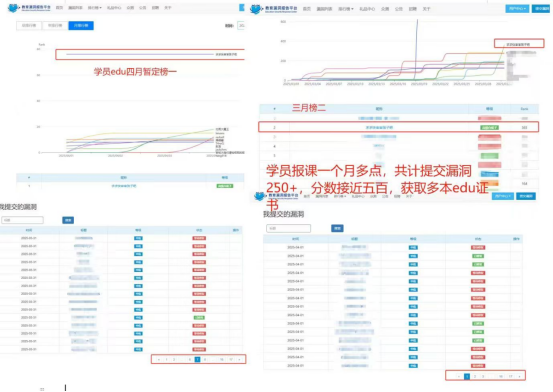

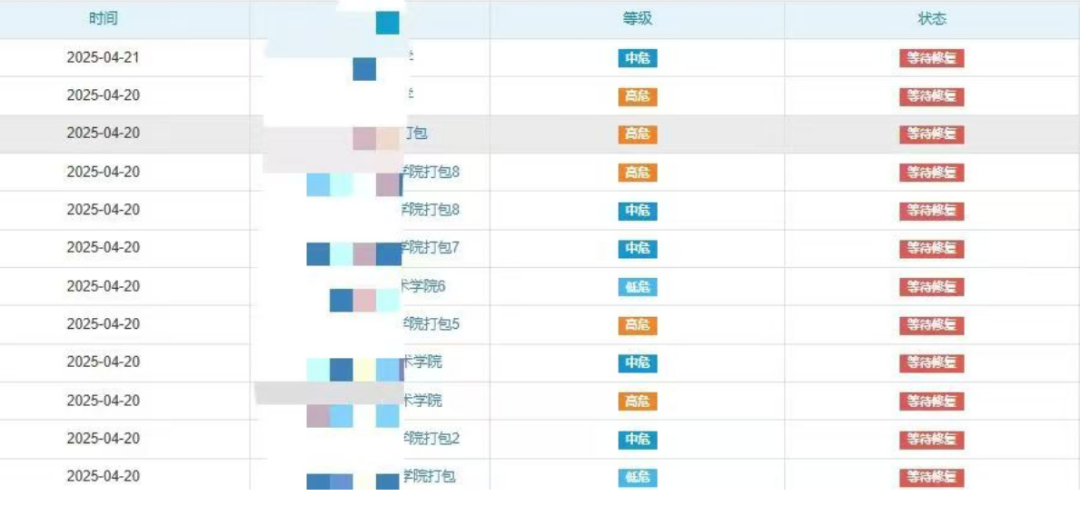

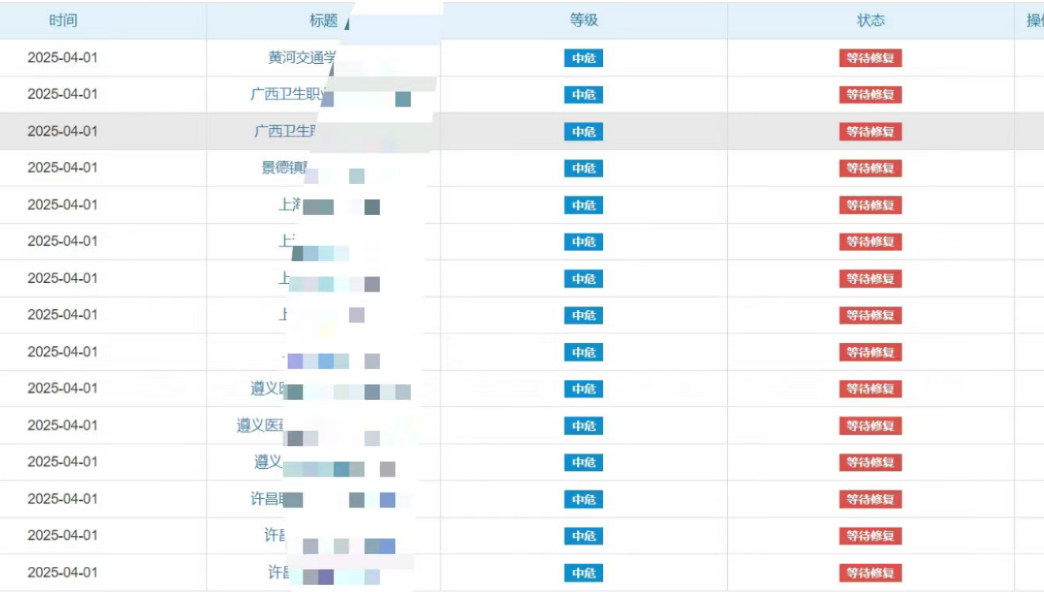

下面是来自学员的EDUSRC挖掘成果,一个人三个月八百分,将近30本证书。

来自学员报名后的真实评价和反馈。

从一开始的疑惑不信任,怕跳入另一个培训的坑,到最后的逐帧学习!

每节课都是花费大量时间进行撰写,不仅仅课程全程干货,针对于学员的入职、简历修改、实习和职业规划、工作内推、在线技术解答这些售后服务也一直在认真做。

课程加量不加价、上述课表中的内容,不代表第三期的全部内容,实际上课会比课表多更多。

课程中还会有更多

其他师傅的技术分享

,比如溯源反制、edu通杀挖掘、企业src挖洞新技巧等等…

除此之外,包括什么HW和入职简历修改、安全厂商内推等资源、内部众测项目我们团队都是具有资源的!然后还会赠送一个永久的安全圈子(原收费圈),有大量漏洞实战报告、各种实用工具和安全圈资源!

报名课程赠送永久纷传圈子

技术交流和咨询课程加我微信