Windows应急响应“拆弹指南”:深入排查潜伏在系统启动项中的“定时炸弹”

原文链接: https://mp.weixin.qq.com/s?__biz=MzI4MjkxNzY1NQ==&mid=2247486397&idx=1&sn=764ccb0b07324800578b23a9113db805

Windows应急响应“拆弹指南”:深入排查潜伏在系统启动项中的“定时炸弹”

xuzhiyang 玄武盾网络技术实验室 2025-07-09 00:01

*免责声明:本文仅供安全研究与学习之用,严禁用于非法用途,违者后果自负。

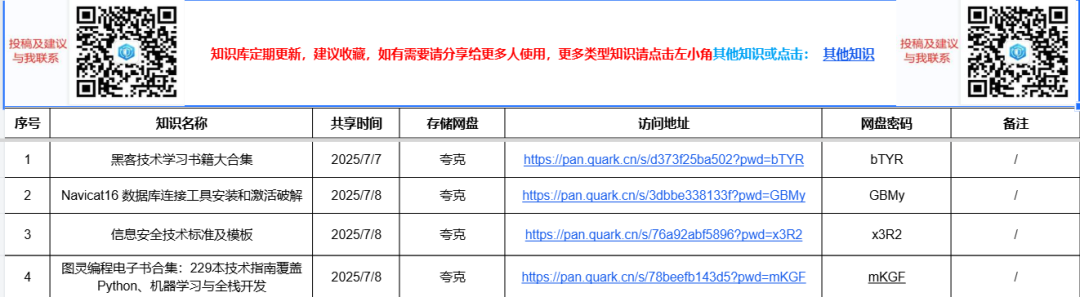

腾讯文档知识共享库上线,你想要的资料都在这里:

下载链接:

https://docs.qq.com/sheet/DRGpPYUZXdHhGaWN6?tab=000001

正文

试着想象一下,你刚结束了一场紧张到让人手心冒汗的应急处理,成功把内存里正在作祟的恶意软件清理干净。你长舒一口气,打算重启服务器让业务恢复正常。可问题是,你真的彻底 “搞定” 了吗?

就在重启的那一瞬间,说不定正是攻击者早就算好的 “得意时刻”。要是他们之前已经偷偷摸摸在系统的某个隐蔽角落藏好了一颗 “定时炸弹”—— 也就是一个带恶意的自启动程序,那之前所有的心血可能就全白费了。

今天,我们就来扮演一回 “拆弹高手”,配备上最趁手的工具,钻进 Windows 系统的各个犄角旮旯,学学怎么排查并清除那些攻击者费尽心机设置的、用来实现持久化控制(Persistence)

的启动项后门。

💣 第一章:最佳藏匿点 – 攻击者最爱的“常规”启动项

这些是攻击者用得最频繁,也是我们首先要排查的地方。它们就好比 “藏在花盆底下” 的备用钥匙,虽说方法老套,效果却相当显著。

1. “启动”文件夹 (Startup Folders)

-

究竟是什么:这是 Windows 系统自带的最直接的自启动途径。只要把某个程序的快捷方式或者程序本身放进特定的 “启动” 文件夹里,用户登录系统时,这个程序就会自动启动运行。。

-

检查路径

: -

当前用户

:

C:\Users\[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

(或者在运行中输入

shell:startup

)

- 所有用户

:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

(或在运行中输入

shell:common startup

)

- 检查要点

: 查看这两个文件夹中是否存在不认识的、可疑的脚本(

.bat

,

.vbs

,

.ps1

)或可运行文件(

.exe

)。

2. 注册表的“Run”系列键值

-

是什么

:

这堪称是臭名远扬的持久化控制 “老巢”。攻击者只要在特定的注册表位置新建一个键值,让它指向自己的恶意程序,就能达成开机或者用户登录时自动启动的目的

。 -

排查路径 (使用 regedit.exe)

:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

(策略强制运行)

- 检查要点

: 仔细检查这些路径下的每一个键值。值的数据是否指向一个位于可疑目录(如

%TEMP%

,

C:\Users\Public

)的程序?值名是否伪装成了正常软件(如

RealtekHD

,

AdobeUpdate

)?

⚙️ 第二章:系统的心跳 – 服务与计划任务中的持久化

要是说 “Run” 键的作用相当于敞开大门让人进入,那服务和计划任务就好比让恶意软件变成 “水电煤” 这类设施,成为系统基础架构里的一环,从而实现更高权限、更稳固的运行状态。

1. 恶意服务 (Malicious Services)

-

攻击方法

:

攻击者把恶意程序注册成一个 Windows 服务,并且将其启动类型设为 “自动”。如此一来,恶意软件就能在开机时,甚至在用户登录之前,以高权限(一般是 SYSTEM 权限)在后台偷偷运行

。 -

排查要点 (使用 services.msc 或 sc query)

: -

可疑的服务名称

:可疑的服务名称:名称是随机的字符串(比如 asdhjkasd),或者是模仿正常的服务名(比如 MicrosoftUpdateSvc)

。 -

描述信息的缺失

:正常的服务通常都有详尽的描述,而恶意服务的描述往往是空的

。 -

可执行文件路径

:

服务的 “可执行文件路径” 指向了非系统目录(例如 C:\Windows\Temp\svc.exe)

。 -

恢复选项

:

攻击者可能会把服务的 “恢复” 选项设为 “重新启动服务”,以保证即便被终止,也能重新 “启动”

。

2. 内核级的幽灵:驱动程序服务 (Rootkit)

这是最高级、最危险的持久化技术之一。

– 攻击方法

:

攻击者会把他们编写的恶意代码编译成后缀为.sys 的驱动程序文件,再将其注册成系统启动时就会加载的内核模式驱动服务

。

-

危险性

: -

最高权限 (Ring 0)

:

这类驱动程序运行在操作系统的内核空间,具备系统最高权限,几乎可以执行任何操作

。 -

终极隐蔽

:

内核级别的恶意软件(也就是 Rootkit)能够对操作系统底层函数进行钩取(Hook),进而向用户层的各类工具(像任务管理器、文件资源管理器,乃至部分杀毒软件)隐藏自身的文件、进程、网络连接以及注册表项,真正实现 “悄无声息,难以追踪”

。 -

排查要点

: -

数字签名

:

如今的 64 位 Windows 系统强制规定,驱动程序必须具备有效的数字签名。所以,在排查过程中,那些没有签名、签名无效或者不受信任的驱动程序都极具可疑性。攻击者或许会使用盗取的合法证书进行签名,也可能借助其他已签名驱动的漏洞来加载自己的恶意驱动

。 -

Sysmon 监控

:

Sysmon 的 Event ID 6(驱动加载)事件会记录系统中所有加载的驱动程序。在安全信息和事件管理(SIEM)系统中对该事件进行监控,重点关注那些没有微软签名或者从非标准路径(如 C:\Windows\System32\drivers 之外的路径)加载的驱动,是发现内核级后门的重要手段

。 -

Autoruns工具

:

这是检测恶意驱动最为有效的工具,我们会在第四章详细介绍它的使用方法

。

3. 恶意的计划任务 (Scheduled Tasks)

-

攻击方法

:

这种方式比服务更具灵活性,因此也更受攻击者欢迎。他们能够创建计划任务,让恶意脚本或程序在特定时间、用户登录、系统启动,乃至某一特定系统事件发生时被触发执行

。 -

排查要点 (使用 taskschd.msc 或 schtasks /query)

: -

可疑的任务名与位置

:

细检查是否存在不熟悉的任务,尤其要留意那些未进行分类、直接存放在根目录下的任务

。 -

触发器 (Triggers)

:

明确任务的触发条件具体是什么。 -

操作 (Actions)

:

查看任务执行的操作内容,比如是否启动了 powershell.exe,且后面跟随着一长串带有 – enc 参数的 Base64 编码命令

? -

运行权限

:

确认任务是否被设置为以 SYSTEM 最高权限运行。

👻 第三章:高手的“诡计” – 更隐蔽的启动技术

经验老道的攻击者往往会采用更深层次、更冷门的持久化手段,以此规避常规检查。

– WMI 事件订阅 (WMI Event Subscription)

:

这是一种 “无文件” 的持久化方法。攻击者可以创建永久性的 WMI 事件订阅,一旦某个系统事件发生,就会自动运行一段恶意脚本。这种方式很难被常规的启动项检查工具察觉。

-

DLL 劫持与搜索顺序劫持

:

攻击者会把名称相同的恶意 DLL 放置在一个优先被搜索到的位置,这样一来,正常的自启动程序就会主动加载并执行该恶意代码。 -

COM 劫持

:

其原理是修改注册表中 COM 组件的指向,当某个自启动的合法程序试图加载正常的 COM 对象时,实际加载的却是攻击者指定的恶意 DLL。

🚀 第四章:终极神器 Autoruns – 让所有后门无所遁形

手动排查上述所有位置既耗时又容易遗漏。幸运的是,我们有 Autoruns工具

。

– Autoruns工具是什么

: 由微软官方 Sysinternals 套件提供的免费、权威的自启动项排查工具。

- 为什么是“神器”

: Autoruns 能够枚举出 Windows 系统中几乎所有已知的、可以实现自动执行的位置

,包括我们上面提到的所有经典和高级技术点,并将它们整合在一个清晰的界面中。

使用 Autoruns 进行应急响应

-

下载并运行

: 从微软官网下载,建议在应急响应时使用已知干净的便携版。 -

过滤噪音

: 在 “Options” 菜单中,勾选 “Hide Microsoft Entries”

和 “Hide Windows Entries”

。这将隐藏所有已知的、合法的系统启动项,让你能瞬间聚焦于第三方和可疑的条目。 -

验证签名

: 勾选 “Verify Code Signatures”

。任何没有有效数字签名

的启动项都应被列为最高嫌疑对象。 -

VirusTotal 集成

: 在 “Options” -> “Scan Options” 中,勾选 “Check VirusTotal.com”

。Autoruns 会自动计算每个文件的哈希,并查询 VirusTotal 的信誉。任何报毒率高的条目,几乎可以断定是恶意软件。 -

切换标签页,专项排查

: -

Logon

: 对应第一章的“常规”启动项,如

Run

键和启动文件夹。

-

Services

: 对应第二章的“恶意服务”。 -

Scheduled Tasks

: 对应第二章的“计划任务”。 -

Drivers

: (重点!)

对应第二章的“驱动程序服务”。这是排查 Rootkit 的核心区域。在这里重点检查没有微软签名的驱动。 -

WMI

: 对应第三章的“WMI 事件订阅”。 -

KnownDLLs

: 对应第三章的“DLL劫持”相关。

结语

排查系统启动项,在应急响应工作里占据着举足轻重的地位,这好比与攻击者展开一场围绕 “系统记忆” 和 “操作痕迹” 的较量。攻击者为了留下再次入侵的 “后门”,手段层出不穷、花样繁多,而我们的核心任务,就是从根源上铲除这些隐患,彻底堵死他们重新进入系统的通道。

但是请记住:

– 系统化排查

: 不能只看

Run

键,服务、计划任务、甚至驱动都是持久化的温床。

-

警惕高级手法

: WMI 和 COM 劫持等技术需要专业工具才能发现。 -

善用终极神器

: Autoruns

是你最值得信赖的伙伴,它能帮你节省90%的时间,并发现99%的启动项后门。

唯有对所有可能存在的启动节点开展一次全面彻底的 “清理整治”,我们才能在事件处置完毕后,胸有成竹地向老板汇报:“报告,威胁已彻底清除,系统目前处于安全状态。”

为爱发电,随手点个「推荐」吧!

声明:

技术文章均收集于互联网,仅作为本人学习、记录使用。

侵权删

!

!