如何使用恶意文件智能体对狡猾的银狐木马追踪溯源

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0MDQ5MTQ4NA==&mid=2247487930&idx=1&sn=354bf5480c29c9e0152ff98cdb3945d3

如何使用恶意文件智能体对狡猾的银狐木马追踪溯源

数默科技 2025-07-10 09:30

近期,在数默安全分析人员协助客户进行安全检测过程中,捕获到一例银狐木马的攻击行为。分析人员首先通过

数默恶意文件检测系统

发现其可疑行为,最终使用最新研发的

“AI恶意代码分析智能体”

研判出

其属于银狐木马。

关于银狐木马,数默在往期【关基威胁透视】专栏中对该木马进行了详细的剖析,感兴趣的小伙伴可以前往回顾

。关基威胁透视 | 紧急!针对关基单位财会人员的银狐远控木马分析及处置建议

上一期我们主要针对银狐木马的动态行为进行了详细的分析,本期我们则使用不一样的智能化检测方案——数默恶意代码分析智能体,来观察它更隐蔽的攻击原理。

- 新的解决方案 –

数默恶意代码分析智能体通过深度融合大语言模型技术与二进制逆向分析技术,将人工逆向分析经验转化为可复用的智能化能力,实现了专家级细粒度的样本语义解析和推理,再结合传统沙箱动态行为技术

,深入挖掘恶意意图与全链条攻击细节,直击攻击原始信息,让过程“看得见、读得透”,突破传统动态分析盲区。

- 事件回顾 –

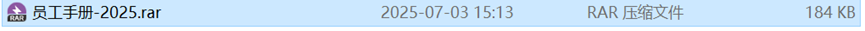

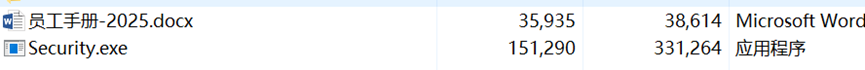

本次捕获的银狐木马,通过伪装成办公软件通过即时消息工具发送至客户单位员工,内含一个exe应用程序。

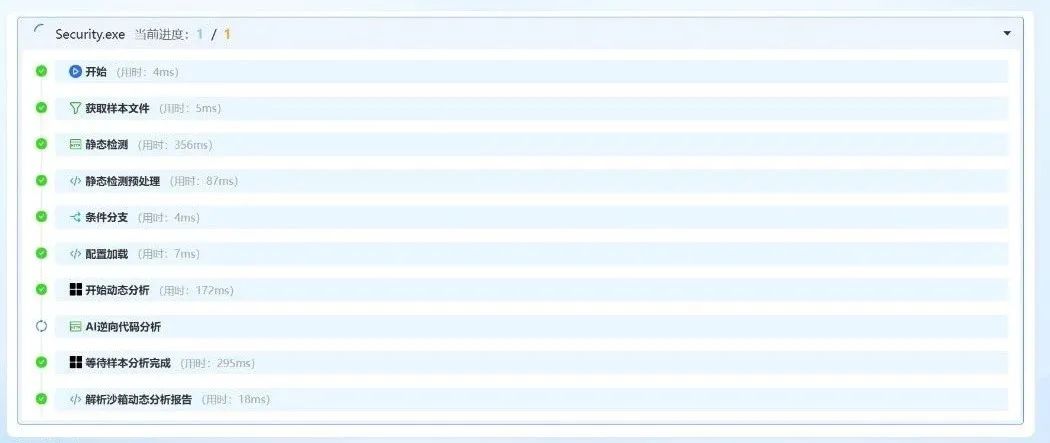

我们首先通过AI静态分析+沙箱检测到其存在异常远程链接行为,然后使用恶意代码分析智能体,进行一键式的代码分析:

经过代码逆向分析和动态分析后,智能体输出了详细的样本分析报告,报告主要内容包括:基本信息、摘要/概述、详细代码分析、网络通信指标分析、样本背景关联和总结等内容。

在摘要/概述中,智能体判定样本具备恶意行为,同时通过IP关联得出样本与“银狐木马”存在关联。

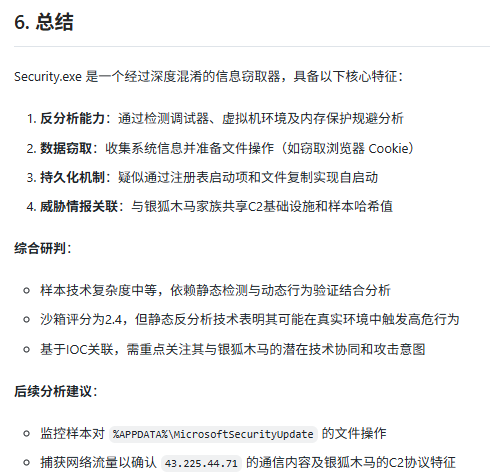

在报告详细代码分析部分,智能体进一步的给出了样本恶意行为的判断依据和细节,智能体通过解读样本代码并推理,发现样本存在明显的恶意行为,包括反沙箱行为、环境检测、内存注入等。

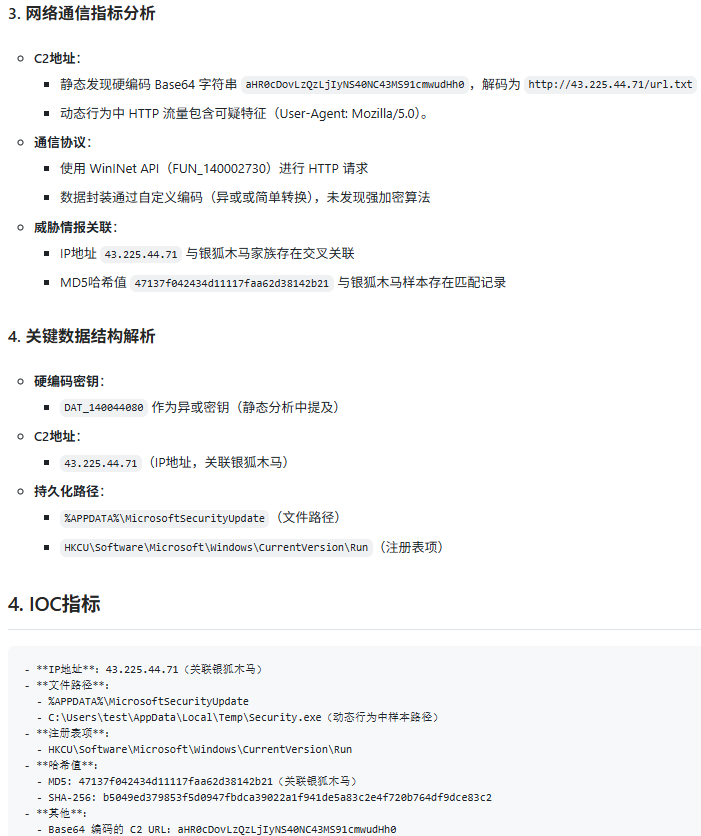

在网络通信指标分析部分,智能体从样本文件中提取出经过编码的URL地址,大模型自动解码出了原始URL地址,并且自动对IP地址进行了情报溯源,判断该URL与“银狐木马”存在关联。

最后,智能体对样本属性进行了总结以及后续分析建议:

- 系统优势 –

在本次银狐木马样本的分析实践中,与传统依赖人工的代码逆向方式相比,数默AI恶意代码分析智能体在以下几个维度展现出显著领先优势:

-

分析效率提升:

自动化流程极大缩短了检测与分析周期,实时响应新型威胁。 -

成本大幅降低:

显著减少对高水平人工安全专家的依赖,提升团队整体作业效能。 -

检测准确率提升:

基于语义理解和行为判别,显著提高复杂及变种威胁的检测覆盖与精准度。

同时,数默智海百戰平台威胁情报与智能化报告能力,使检测结果更加可信,价值输出更加智能高效。

借助恶意代码分析智能体,可以帮助:

– 掌握疑似恶意文件,即使不会逆向分析也可以快速定性;

-

普通企业用户收发文件,也可以进行恶意文件核实;

-

发现收取邮件疑似木马附件,进一步核查附件安全性;

-

网络安全管理员针对工作发现疑似恶意样本快速分析撰写相关材料向上汇报;

-

信息安全分析人员针对沙箱告警无法进一步研判归因,快速定性。

-

联系我们 –

数默“智海百戰”,是数默科技

基于十多年国家级网络安全攻防实战经验的积累,通过技术创新、工程优化、开源策略等多方并进,构建了

“

算力底座+模型体系+能力中台

”三位一体

的智能安全技术架构,形成的

智能化实战平台,

共以七大核心智能应用体系为支撑,本篇内容针对其中“

智能文件分析体系

”做了相应案例分享,更多详尽需求,可联系数默科技后台小默默展开更多、更广、更深的交流与合作哦~