某制造业公司:30 分钟速通 2025 高危漏洞排查 + 推修实战

原文链接: https://mp.weixin.qq.com/s?__biz=MzkzNTI5NTgyMw==&mid=2247511266&idx=1&sn=b3ca1d6fb81cf3af35f5b93cc05e560e

某制造业公司:30 分钟速通 2025 高危漏洞排查 + 推修实战

知其安科技 2025-07-10 07:53

护网前,公司收到监管单位发来的

2025年“两高一弱”专项排查任务。

打开一看,

2700+高危漏洞。好家伙,相比2024年,又增加了1000多。

经过一番努力,我在

30分钟内完成了受影响资产排查,并完成漏洞工单推送。

口说无凭,先上证据,以下是完整的操作过程录屏。

别看现在轻松,如果这是在

2024年,要一口气排查1700多个高危漏洞,不禁倒吸一口凉气,那些排查漏洞痛苦的记忆开始袭来。

先交代下当时面临的情况,公司就我一个人专职负责漏洞排查,公司内部漏洞来源,主要是三个渠道:

1、每个季度的漏扫:在多个安全域部署了分布式扫描节点,通过打

PoC的方式判断漏洞是否存在,并将发现的漏洞汇总到漏洞管理后台。

2、主机安全软件发现的漏洞:服务器

agent会根据软件版本,以及通过PoC测试,来判断服务器是否存在漏洞。

3、人工渗透测试:采购了某大厂的季度渗透测试,和众测服务,会有白帽子在

SRC提交漏洞。

对于漏洞排查工作,先后经历了三个阶段。

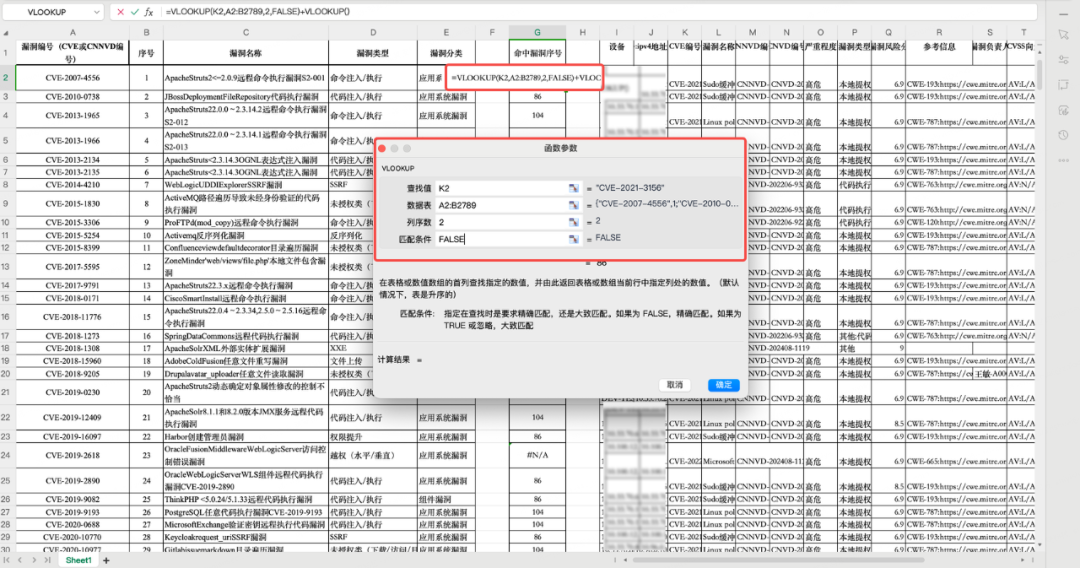

0x1 第一阶段,从漏扫导出Excel做vlookup 查询(2022年以前)

为了简单起见,先只看漏扫的结果。从后台导出全量的漏洞清单,然后用刚学习的

vlookup函数,做全量匹配。

拿着

IP,和CMDB导出的设备表,再次利用vlookup大法,实现责任人关联。再邮件发给责任人。

挑战:

– 排查效率非常低。在修复的过程中,每周都要重复以上手工操作,通过对比漏洞状态变化,看大家的修复进展。

-

处置效率也很低。没有和任何内部系统打通,只能人工发邮件(后来学会用

outlook模板,也算提升了一点速度) -

责任人信息不准。经常遇到责任人说换了部门,这台机器已经转给

xx的情况。

0x2 第二阶段,简单的漏洞管理系统实现流程打通(2022-2024年)

基于网上开源的漏洞管理系统,将扫描发现的漏洞做导入,再将

CMDB中设备表也导入进去,两者通过IP做关联。再把系统和公司OA的流程工单进行打通,推送给对应的负责人。

收益

– 具备漏洞统一查询页面,并能记录漏洞状态

-

可以一次搜索多个漏洞

-

解决了漏洞推修的闭环问题

缺点

– 不支持录入漏洞表单,批量搜索受影响的资产。

24年高危漏洞1700多个CVE/CNNVD号,也需要一个个手工录入。

-

不支持对多个来源的漏洞做去重融合。比如

HIDS和漏扫发现了同一个CVE漏洞,在系统中会有两条记录。 -

不支持漏洞统计报表自定义。只有全局的统计数据,如果想根据“2024年两高一弱”专题任务来做统计,不支持。

-

开源产品缺乏维护。

github仓库已经 3 年没更新了,易用性较差,性能一般,安全漏洞还没人修复。

0x3 第三阶段,基于多源资产数据做风险排查(2025年)

后来团队

leader拉大家一起头脑风暴,如何能快速解决漏洞风险排查的问题,大家在黑板写上了以下目标:

1、要能将多个数据源的漏洞,进行去重后保存,且支持自动更新

2、要能支持导入一个excel清单,自动把所有命中CVE/CNNVD编号的资产找出来

3、要能和公司内部的OA工单集成,实现漏洞推送

4、要支持自定义报表,按照排查专项、部门、责任人等维度进行展示,方便内部通过晾晒来推动漏洞修复

基于这些需求,在市面已有的各种

CAASM产品中,我们选中了一款,提需求做了部分定制化开发,终于实现了以上效果。

(

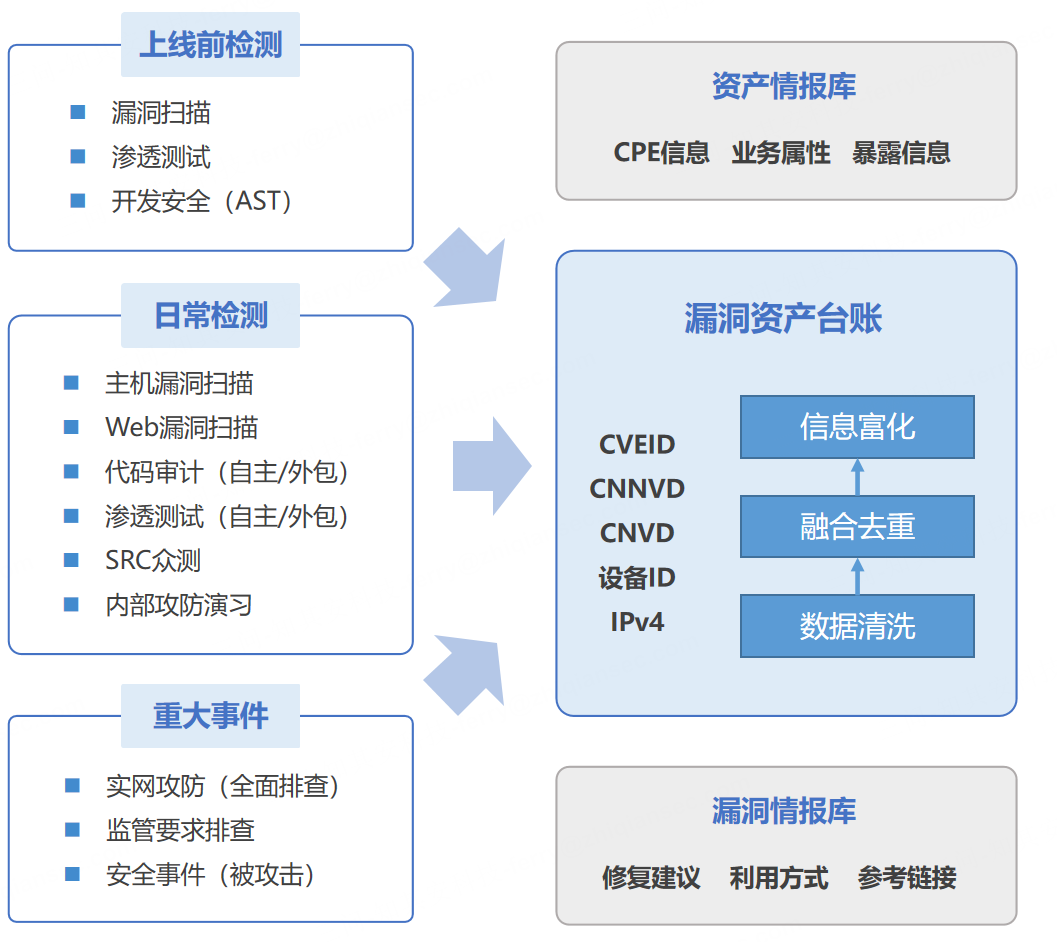

1)多源漏洞融合

随着公司安全建设和运营工作的开展,已构建起多层次、多手段的漏洞检测能力。包括上线前漏洞扫描、渗透测试以及

AST的方式左移发现;上线后,主机漏扫、web漏扫、代码审计、SRC众测和内部攻防演习等手段的持续监测;以及安全事件响应及监管要求排查等重大事件的针对性排查。

然而,不同场景下识别的漏洞,分散存储在各个系统之中,且存在大量重复漏洞,导致漏洞运营成本居高不下。

为此,我们利用多源融合技术,将“多源异构” 的漏洞数据,转换为标准化数据,再依据设备信息及漏洞编号做融合,形成“漏洞一台账”,作为我司漏洞的“单一事实源”。同时,基于威胁情报补充了利用方式和修复建议,让漏洞推修治理工作进一步提效。

(

2)漏洞自动匹配

通过多源漏洞融合,我们达成了“漏洞一台账”的关键治理目标,紧接着,我们借助CAASM产品知识库的能力,将“漏洞知识”(2025年两高一弱清单)也维护到了系统中。有了“数据”+“知识”,我们就能够快速完成漏洞匹配工作,即筛选出所有命中了漏洞知识库的漏洞。对于日常监管通报或我司专项治理的其他漏洞,亦可以采用同样的思路,秒级筛选出受影响的资产和漏洞清单。

(

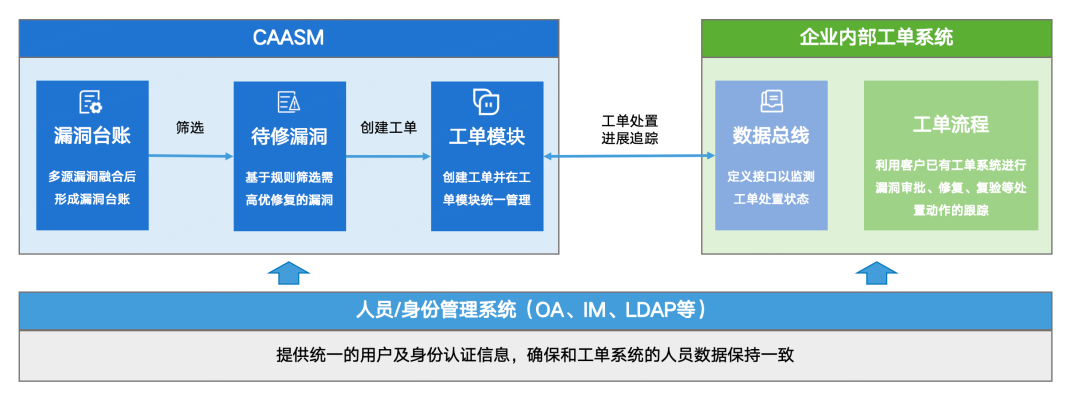

3)与公司 OA 系统集成

进一步,我们在工单推修环节做了流程自动化,即通过资产责任人,自动把待修复漏洞推送到我司的工单系统,借助工单系统跟进漏洞修复流程。这里,很关键的一步就是要保持和工单系统人员信息的一致性,为此,我们也借鉴工单系统,从

OA系统获取公司人员信息,确保漏洞负责人和企业工单系统保持一致。

(

4)自定义报表

完成以上工作,漏洞治理工作已闭环,但对于安全运营工作而言还远远不够,我需要回答和思考以下问题:

– 漏洞修复进展如何,哪些漏洞逾期未修复?

-

各业务部门漏洞修复工作推进效率如何?

-

哪些高危漏洞是日常运营中忽视遗漏的?我司日常漏洞治理工作还可以做哪些提升?

-

哪些高危漏洞可以在开发和日常运营阶段左移修复?我们还需建设完善哪些安全能力?

为此,我通过平台构建的可视化工作台做进一步数据分析工作,按照资产、部门、责任人、修复时间、漏洞类型对本次专项治理工作进行监控和复盘,辅助我完成以上问题的思考。

0x4 第四阶段,持续的安全资产治理(持续开展中……)

等等,还没结束。

前面各个阶段还有个大问题没解决

— 负责人信息、属性字段准确性。

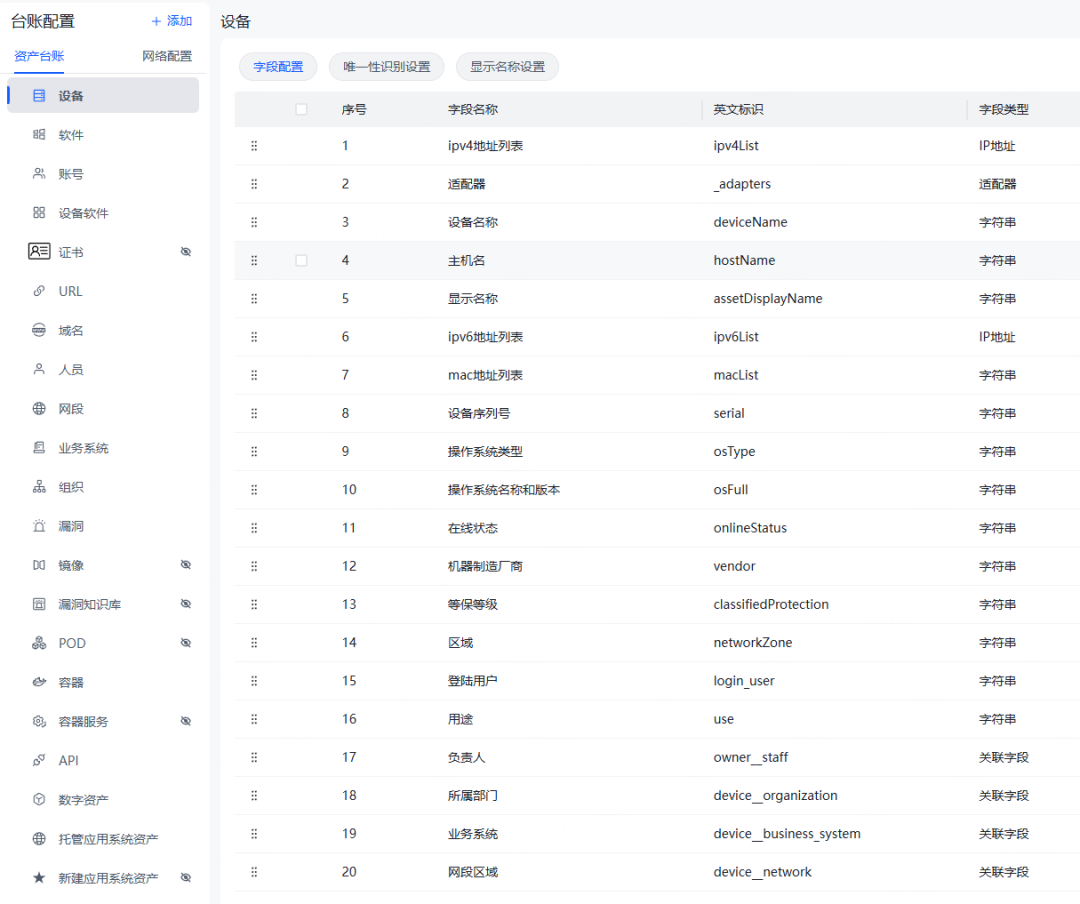

基于同样的思路,我们可以将漏洞作为一个实体,抽象后扩大到其他实体,比如业务系统、域名、设备、软件等,针对每一个实体,都可以通过多个数据源进行字段属性的冲突分析,从而自动发现属性不准的问题。

通过接入

CM

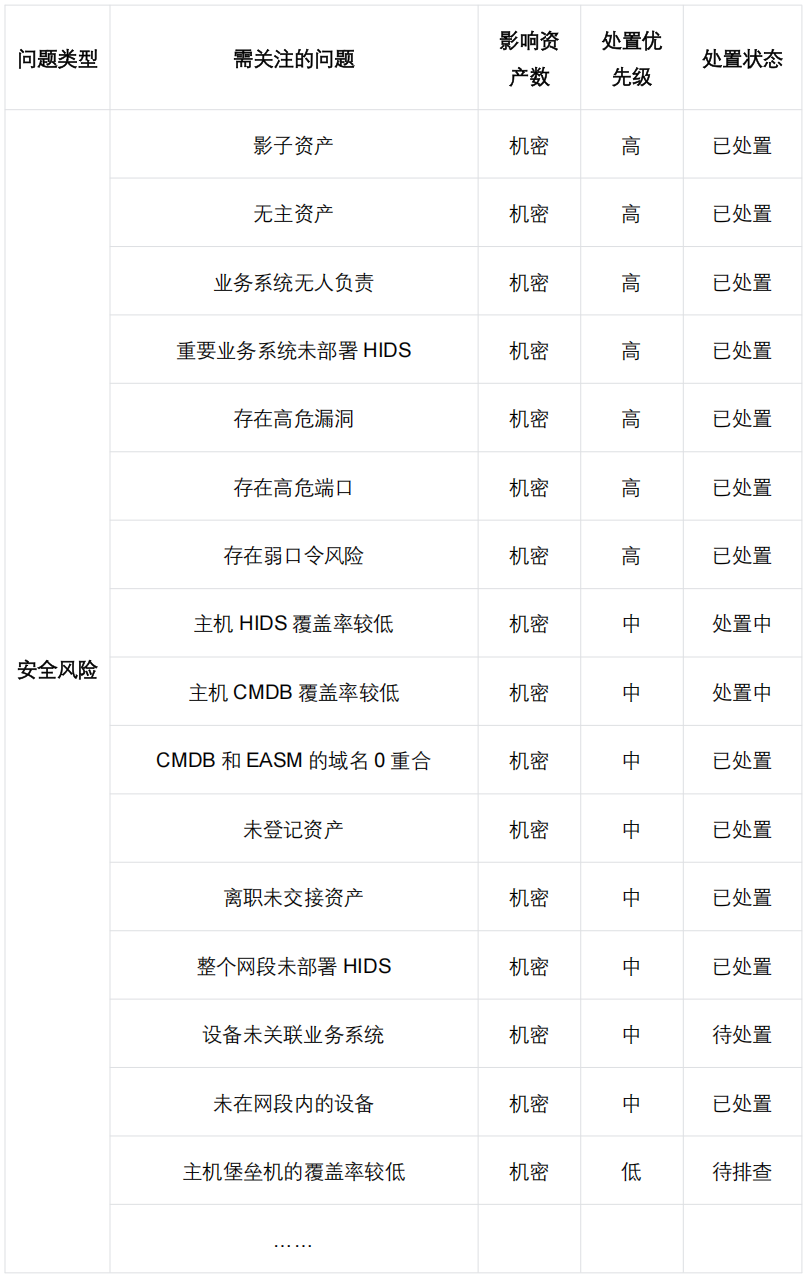

DB、主机安全、资产探测、漏洞扫描、DNS管理、互联网测绘、云管平台、堡垒机管控系统等多个设备的资产数据,我们先后发现了影子资产、无主资产、离职未交接资产等安全风险。

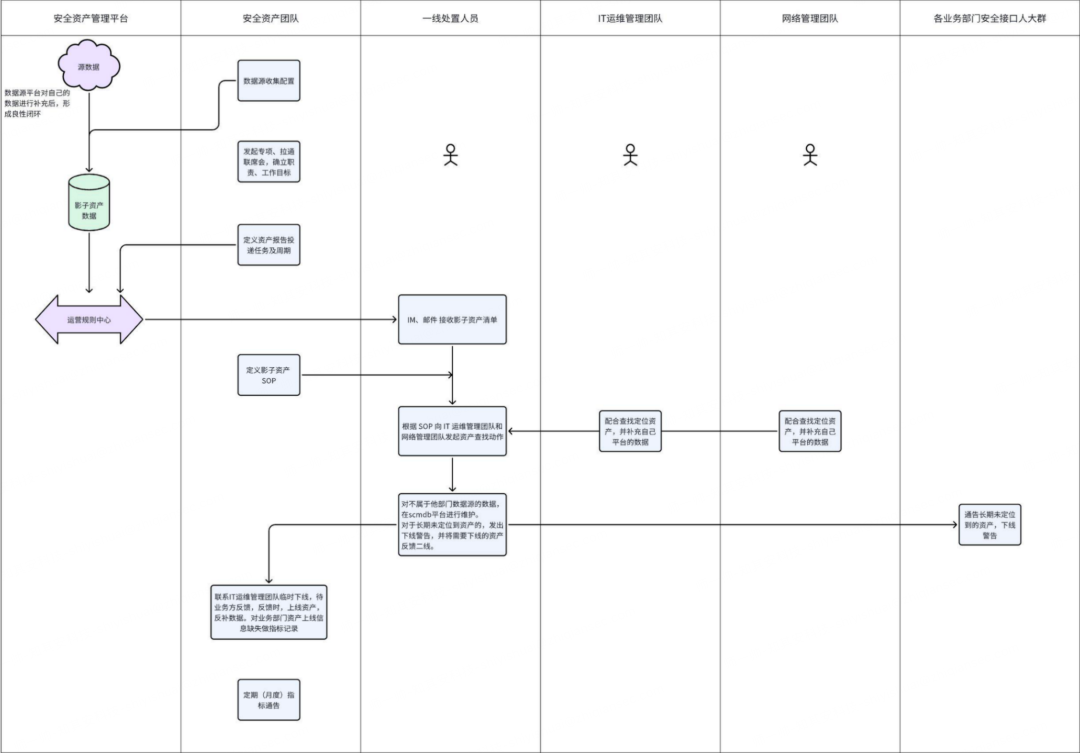

针对发现的影子资产、无主资产、安全防护覆盖率低的情况,内部制定了对应的处置

SOP。

当然,这些不是本篇的主题,就不再展开了。大家如有兴趣,可以留言,我再爆肝一篇。

作者介绍:国内某液晶屏制造头部企业安全处安全运营组负责人,

10余年甲方安全运营经验,持续探索安全运营最佳实践,期待通过分享,和大家共同进步。

****##