每周高级威胁情报解读(2025.07.04~07.10)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247515318&idx=2&sn=ad007880e6cc2e260e12d8b420bab8ac

每周高级威胁情报解读(2025.07.04~07.10)

威胁情报中心 奇安信威胁情报中心 2025-07-11 02:04

2025.07.04~07.10

攻击团伙情报

– APT-C-55(Kimsuky)组织基于VMP强壳的HappyDoor后门攻击分析

-

揭秘 DoNot APT 组织针对南欧政府实体的复杂攻击

-

APT36 在印度国防 BOSS Linux 上部署恶意软件

-

NightEagle 利用 Microsoft Exchange 漏洞攻击军事和科技部门

攻击行动或事件情报

– 揭秘 GoldMelody 初始访问代理内存 IIS 模块

-

新型 Batavia 间谍软件瞄准俄罗斯工业企业

-

BERT勒索软件组织通过多个平台瞄准亚洲和欧洲

-

针对哥伦比亚的网络钓鱼活动分发 DCRAT

恶意代码情报

– Chrome 和 Edge 浏览器恶意扩展程序监视数百万人

-

Scattered Spider 索软件攻击激增,FBI向航空公司和保险公司发出警告

-

hpingbot:基于Pastebin载荷投递链与hping3 DDoS模块的新型僵尸网络家族

-

Atomic macOS Stealer 首次嵌入后门

-

XwormRAT 正在使用隐写技术进行传播

漏洞情报

– 微软补丁日通告:2025年7月版

攻击团伙情报

01

APT-C-55(Kimsuky)组织基于VMP强壳的HappyDoor后门攻击分析

披露时间:

2025年7月8日

情报来源:

https://mp.weixin.qq.com/s/fDan8ihUQEAF5Kf_6fXATQ

相关信息:

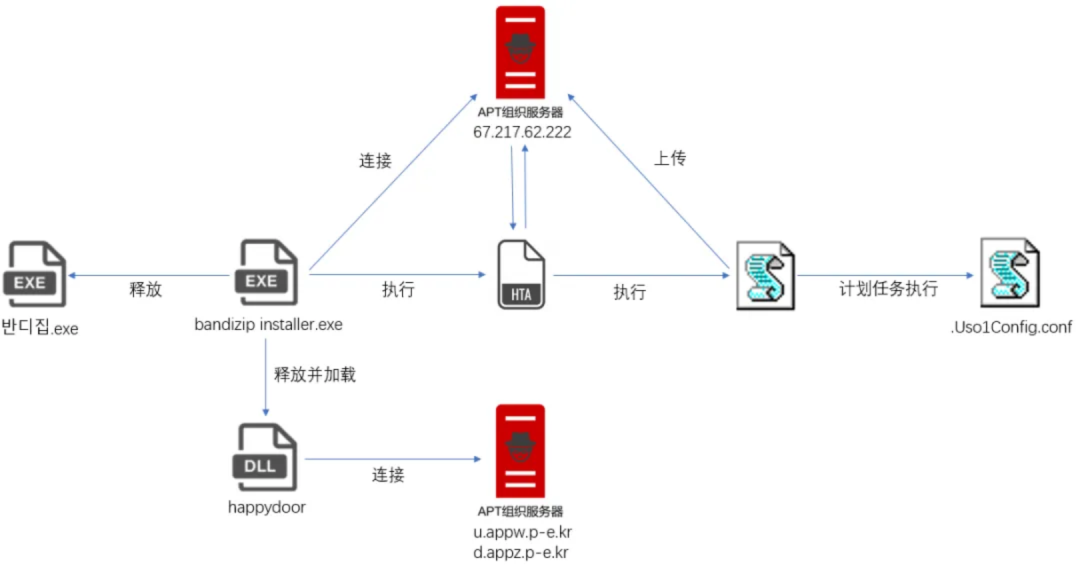

360近期发现APT组织APT-C-55(Kimsuky)针对韩国地区发起了新一轮攻击。攻击者通过伪装成Bandizip安装包的恶意程序,诱导用户下载执行。该安装包在释放正常Bandizip程序以降低用户警惕的同时,后台通过mshta远程加载恶意脚本,并注册恶意DLL,最终释放并执行经VMP强壳保护的HappyDoor后门。攻击分为多个阶段,初始脚本负责收集系统信息、用户数据和敏感目录文件,并发送至远程服务器;随后加载的DLL后门则具备截图、键盘记录、文件窃取、录音等六种窃密功能,并支持远程控制。攻击者利用计划任务、注册表操作和ADS隐藏技术实现持久化和隐蔽性

02

揭秘 DoNot APT 组织针对南欧政府实体的复杂攻击

披露时间:

2025年7月8日

情报来源:

https://www.trellix.com/blogs/research/from-click-to-compromise-unveiling-the-sophisticated-attack-of-donot-apt-group-on-southern-european-government-entities/

相关信息:

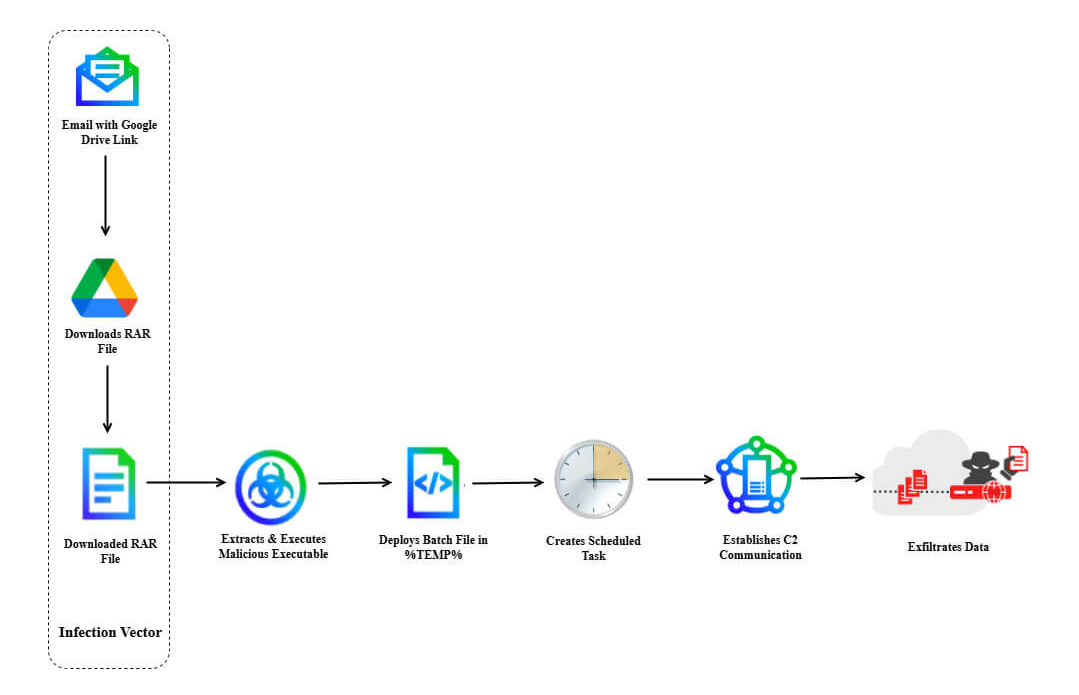

Trellix 发现DoNot 组织针对南欧某国外交部发起了一次复杂的网络攻击。攻击者伪装成欧洲防务官员,发送以“意大利国防武官访问孟加拉国达卡”为主题的鱼叉式钓鱼邮件,邮件中包含一个指向Google Drive的恶意链接。受害者点击链接后会下载一个名为SyClrLtr.rar的压缩文件,解压后运行伪装成PDF文档的可执行文件notflog.exe。该文件会释放并执行LoptikMod恶意软件,这是DoNot组织自2018年以来一直使用的专属后门程序。恶意软件会收集系统信息,包括用户名、主机名和处理器ID等,并通过AES加密和Base64编码后发送至C2服务器。此外,还会下载名为socker.dll的后续载荷,并通过另一个计划任务执行。

03

APT36 在印度国防 BOSS Linux 上部署恶意软件

披露时间:

2025年7月4日

情报来源:

https://www.cyfirma.com/research/phishing-attack-deploying-malware-on-indian-defense-boss-linux/

相关信息:

CYFIRMA 发现了一场由APT36(又名“透明部落”)策划的复杂网络间谍活动。此次活动专门针对印度国防部门的人员。与以往的方法相比,APT36 的策略发生了显著变化,其策略转向专注于基于 Linux 的环境,尤其侧重于运行BOSS Linux 的系统,BOSS Linux 是印度政府机构广泛使用的一个发行版。

攻击媒介涉及传播包含ZIP 文件附件的网络钓鱼电子邮件,该附件包含一个恶意的 .desktop 文件,该文件充当 Linux 快捷方式。受害者执行后,该文件会触发双重操作机制:它会下载并打开一个合法的 PowerPoint (.pptx) 文件,以营造真实性并转移用户的注意力;同时,它会在后台下载并执行一个恶意的 ELF(可执行和可链接格式)二进制文件。该 ELF 文件作为主要有效载荷,旨在入侵主机系统并进行未经授权的访问。

04

NightEagle 利用 Microsoft Exchange 漏洞攻击军事和科技部门

披露时间:

2025年7月4日

情报来源:

https://thehackernews.com/2025/07/nighteagle-apt-exploits-microsoft.html

相关信息:

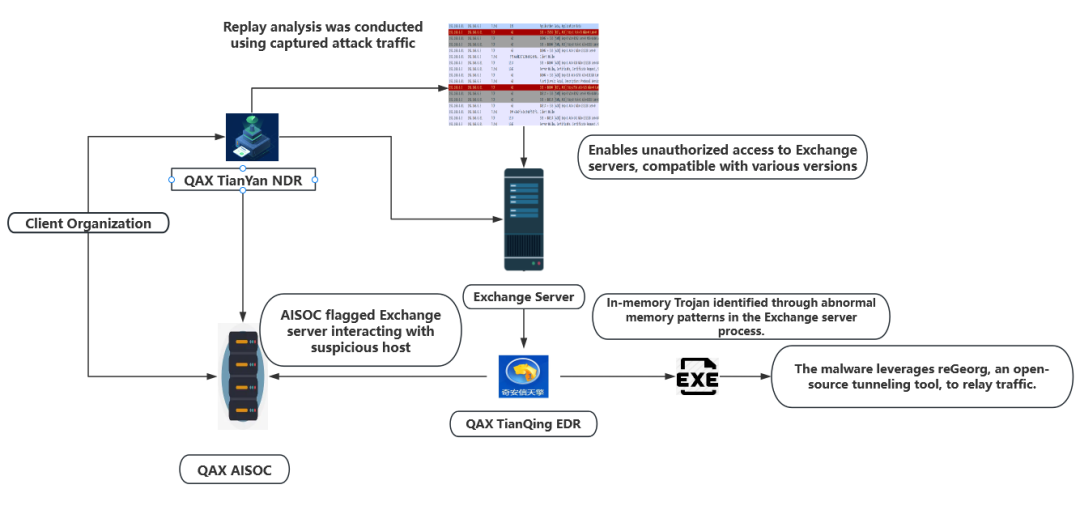

研究人员揭露了一个名为NightEagle(APT-Q-95)的APT组织,该组织自2023年以来一直活跃,利用Microsoft Exchange服务器的零日漏洞,针对中国的技术和军事部门进行间谍活动。NightEagle的攻击目标包括高科技、芯片半导体、量子技术、人工智能和军事领域,主要目的是收集情报。研究人员在调查中发现,攻击者使用了定制版本的基于Go语言的Chisel工具,该工具被配置为每四小时自动启动一次。

攻击者通过修改开源Chisel工具的源代码,硬编码执行参数,使用指定的用户名和密码,与指定的C2地址的443端口建立socks连接,从而实现内网穿透功能。研究人员还发现,攻击者利用Exchange服务器中的零日漏洞,获取了机器密钥并获得了对Exchange服务器的未经授权访问。

攻击行动或事件情报

01

揭秘 GoldMelody 初始访问代理内存 IIS 模块

披露时间:

2025年7月8日

情报来源:

https://unit42.paloaltonetworks.com/initial-access-broker-exploits-leaked-machine-keys/

相关信息:

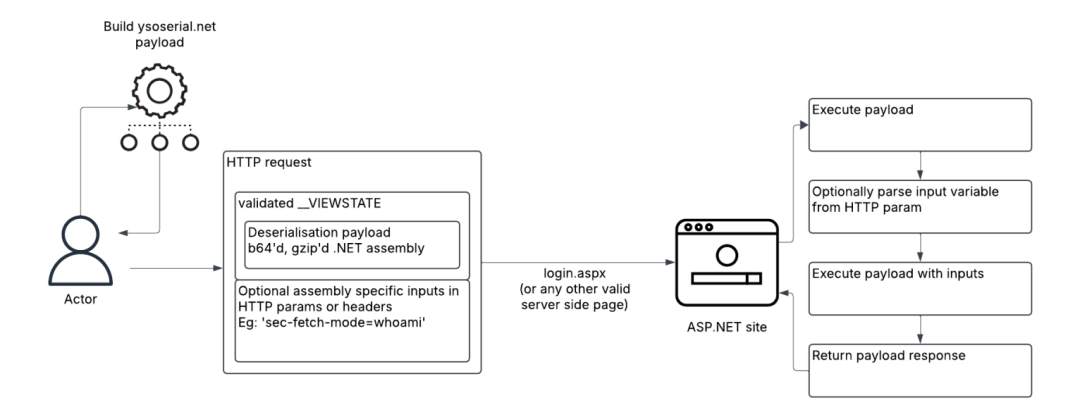

Unit 42 的研究人员发现,一个临时的威胁组织 TGR-CRI-0045(中等可信度归因于 GoldMelody)正在利用泄露的 ASP.NET Machine Keys 对欧洲和美国的多个行业的组织发起攻击。该组织通过 View State 反序列化技术在目标 IIS 服务器的内存中植入恶意 .NET 程序集,从而执行命令、上传/下载文件,并维持对受感染系统的访问。这种攻击方式使得恶意代码直接在服务器内存中运行,减少了在磁盘上的痕迹,从而增加了检测的难度。研究人员观察到,攻击者使用了多种恶意模块,包括命令执行、文件上传、漏洞检查等,并通过单字符 XOR 加密和特定的 HTTP 参数进行通信。此外,攻击者还使用了自定义的权限提升工具和端口扫描工具进行横向移动和权限维持。该组织最早于 2024 年 10 月开始活动,并在 2025 年 1 月至 3 月期间活动显著增加。

02

新型 Batavia 间谍软件瞄准俄罗斯工业企业

披露时间:

2025年7月7日

情报来源:

https://securelist.com/batavia-spyware-steals-data-from-russian-organizations/116866/

相关信息:

自2024年7月起,针对俄罗斯组织的Batavia间谍软件攻击活动一直持续至今,2025 年 3 月初以来活动开始变得频繁。攻击者通过发送带有恶意链接的诱饵邮件,伪装成合同文件,诱骗受害者点击下载。这些邮件的主题通常与合同相关,附件链接指向攻击者控制的域名。点击链接后,用户设备会下载一个VBS脚本,该脚本会进一步下载并执行WebView.exe。WebView.exe会收集系统信息、办公文档,并定期截屏,将数据发送到攻击者的C2服务器。随后,它还会下载并执行javav.exe,进一步扩大攻击范围,收集更多类型的文件,并通过C2服务器接收新命令和下载额外的恶意文件。最终,攻击者通过多阶段感染过程,窃取受害者的敏感信息。

03

BERT勒索软件组织通过多个平台瞄准亚洲和欧洲

披露时间:

2025年7月7日

情报来源:

https://www.trendmicro.com/en_us/research/25/g/bert-ransomware-group-targets-asia-and-europe-on-multiple-platforms.html

相关信息:

Trend Micro的研究人员发现,一个名为BERT(Water Pombero)的新兴勒索软件组织自2025年4月起开始活跃,其攻击范围覆盖亚洲、欧洲和美国,目标行业包括医疗保健、科技和会展服务等。BERT的Windows版本使用PowerShell脚本作为加载器,该脚本会提升权限、禁用Windows Defender、防火墙和用户账户控制(UAC),然后从远程服务器下载并执行勒索软件载荷。其Linux版本则支持多达50个线程进行快速加密,并能强制关闭ESXi虚拟机以最大化破坏效果。BERT的勒索信息要求受害者支付赎金以解密被加密文件。研究人员通过分析发现,BERT的代码虽然简单,但其攻击流程高效,且正在不断进化,例如Windows版本从先收集文件路径再加密,改进为使用ConcurrentQueue和DiskWorker实现边发现边加密。此外,BERT的Linux版本可能借鉴了REvil的Linux变种代码。

04

针对哥伦比亚的网络钓鱼活动分发 DCRAT

披露时间:

2025年7月1日

情报来源:

https://www.fortinet.com/blog/threat-research/dcrat-impersonating-the-columbian-government

相关信息:

Fortinet的研究团队发现攻击者通过伪装成哥伦比亚政府机构的鱼邮件,针对哥伦比亚的组织进行攻击,分发了一种名为DCRAT的远程访问木马(RAT)。DCRAT具有模块化结构,允许攻击者根据需要添加或删除插件,从而定制RAT的行为,以执行数据窃取、监视或持久化等任务。该恶意软件还支持远程控制受感染系统、执行命令、管理文件、监视用户活动以及下载或运行额外的恶意有效载荷。

攻击者通过鱼邮件发送一个ZIP附件,其中包含一个BAT文件,该文件会从类似Pastebin的网站下载一个混淆的VBS文件到C:\Windows\Temp。VBS文件经过多层混淆,最终运行一个Base64编码的脚本,该脚本从一个隐藏数据的图片中提取数据,并调用一个.NET库来下载最终的有效载荷。

恶意代码情报

01

Chrome 和 Edge 浏览器恶意扩展程序监视数百万人

披露时间:

2025年7月8日

情报来源:

https://blog.koi.security/google-and-microsoft-trusted-them-2-3-million-users-installed-them-they-were-malware-fb4ed4f40ff5

相关信息:

安全研究人员发现,18个恶意浏览器扩展通过Chrome和Edge官方商店传播,总安装量超过200万。这些扩展表面上功能正常,甚至获得好评和推荐,但实际上是“潜伏代理”,在后续更新中被植入恶意代码。一旦激活,它们会在用户每次访问新页面时,捕获URL并发送至远程服务器,再根据指令将用户重定向至恶意网站。例如,用户点击Zoom会议链接时,可能被重定向至伪造的更新页面,诱导下载恶意软件,导致设备完全被控制。尽管多数恶意扩展已被下架,但事件表明,即使从官方商店下载扩展也存在风险。

02

Scattered Spider 索软件攻击激增,FBI向航空公司和保险公司发出警告

披露时间:

2025年7月5日

情报来源:

https://www.cysecurity.news/2025/07/fbi-warns-airlines-and-insurers-as.html

相关信息:

美国联邦调查局(FBI)警告称,Scattered Spider勒索软件组织正在扩大其攻击范围,特别是针对航空、食品、制造业和运输行业。根据FBI的说法,该组织正在利用社会工程学手段,通过伪装成员工或承包商,操纵IT支持人员授予未经授权的访问权限。其最终目标是绕过多因素认证(MFA),通过说服支持人员为受损账户注册欺诈性MFA设备来实现。

Scattered Spider组织已被执法部门关注多年。2023年,FBI和网络安全与基础设施安全局(CISA)曾发布联合警告,指出该组织对商业设施的攻击有所增加。目前,该组织正在与航空公司密切合作,以应对攻击激增,并协助受影响的组织。

该组织还与主要勒索软件运营者(如ALPHV、RansomHub和DragonForce)建立战略联盟,获取先进的工具和技术。这些合作使Scattered Spider能够针对西方组织发起高度逼真的伪装活动。此外,该组织还积极招募熟练的社会工程师,提供详细的通话脚本和实时指导,以应对通话中的意外情况。

03

hpingbot:基于Pastebin载荷投递链与hping3 DDoS模块的新型僵尸网络家族

披露时间:

2025年7月4日

情报来源:

https://mp.weixin.qq.com/s/PdBPclsRfYNXILco2aeeDA

相关信息:

绿盟科技发现了一个名为hpingbot的新型僵尸网络家族,该家族利用Pastebin平台分发载荷,并通过hping3工具发起DDoS攻击。hpingbot支持Windows和Linux/IoT平台,攻击者开发了适配多种处理器架构的版本。该家族通过SSH弱口令爆破等方式传播,并利用Pastebin平台托管恶意载荷,结合系统服务(Systemd/SysVinit)和定时任务(Cron)实现持久化机制。

hpingbot的攻击指令通过明文字符串下发,支持多种DDoS攻击方式,包括ACK FLOOD、TCP FLOOD、UDP FLOOD等。攻击者通过Pastebin链接分发下载及安装模块,实现自更新和持久化控制。监测数据显示,hpingbot的活动频繁且迭代迅速,攻击者频繁更换C&C服务器,显示出较高的反检测意识。

hpingbot不仅用于DDoS攻击,还可能作为其他恶意组件的分发渠道。攻击者通过持续优化Pastebin平台投放的内容及对应的下载安装脚本,快速更新迭代木马文件,显示出长期运营该恶意软件家族的潜在意图。

04

Atomic macOS Stealer 首次嵌入后门

披露时间:

2025年7月4日

情报来源:

https://moonlock.com/amos-backdoor-persistent-access

相关信息:

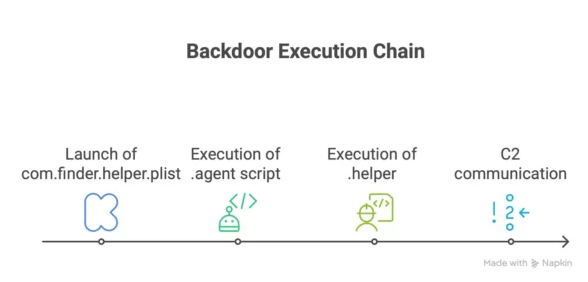

Moonlock 安全研究人员发现,针对macOS的知名窃密软件Atomic macOS Stealer(AMOS)进行了大幅度升级,此次更新首次嵌入了后门功能,使其不仅能窃取加密货币钱包等敏感数据,还能在受害者设备上建立持久化访问,远程执行任意命令。AMOS主要通过提供破解软件的网站和针对高价值加密货币持有者的鱼叉式网络钓鱼活动进行传播。攻击者会伪装成招聘方,诱导受害者运行恶意软件。新版AMOS通过创建LaunchDaemon实现持久化,并利用AppleScript和名为“.helper”的二进制文件建立后门。该后门会定期与C2服务器通信,获取并执行命令,从而完全控制受害者设备。研究人员指出,这是继朝鲜威胁组织之后,第二个在全球范围内针对macOS用户部署后门的案例。AMOS的感染范围已覆盖120多个国家,此次升级使其威胁性大幅提升,可能导致受害者遭受长期监视和反复感染。

05

XwormRAT 正在使用隐写技术进行传播

披露时间:

2025年7月4日

情报来源:

https://asec.ahnlab.com/ko/88785/

相关信息:

AhnLab 安全情报中心(ASEC)通过其“电子邮件蜜罐系统”发现,攻击者正在利用隐写术(Steganography)技巧,通过钓鱼邮件传播 XwormRAT 远程访问木马。攻击者将恶意 VBScript 或 JavaScript 脚本隐藏在看似正常的代码中,这些脚本会进一步调用 PowerShell 脚本,从外部服务器下载并执行最终的恶意载荷。初始脚本使用 Base64 编码和混淆技术来逃避检测。下载的载荷包括一个使用隐写术的 JPG 图片文件,其中隐藏着一个 .NET 加载器。该加载器会从图片的像素数据中提取并解码恶意代码,进而执行 XwormRAT。与早期版本在图片末尾插入 Base64 编码数据不同,新版本利用位图图像的像素数据(RGB 值)来隐藏恶意代码,使其更难以被发现。XwormRAT 具有多种恶意功能,包括信息窃取、远程控制等。

漏洞情报

01

微软补丁日通告:2025年7月版

披露时间:

2025年7月9日

情报来源:

https://mp.weixin.qq.com/s/19j620W8C3Bnt4z70gctRw

相关信息:

2025年7月9日,微软发布了2025年7月补丁日安全更新,共修复了130个安全漏洞,影响Windows Hyper-V、Microsoft Office、Microsoft SharePoint Server等多个产品,影响范围达千万级。奇安信CERT将此次更新评级为“高危”,并特别提醒用户关注其中24个重要漏洞,包括12个紧急漏洞和12个重要漏洞。这些漏洞可能导致权限提升、远程代码执行等严重后果。其中,多个BitLocker安全功能绕过漏洞(CVE-2025-48001、CVE-2025-48800、CVE-2025-48804、CVE-2025-48818)被微软标记为“Exploitation Detected”或“Exploitation More Likely”,意味着这些漏洞已被发现存在利用行为或更容易被攻击者利用。此外,Microsoft SharePoint和Office的多个远程代码执行漏洞(如CVE-2025-49704、CVE-2025-49696、CVE-2025-49695)也具有较高的利用风险。

点击

阅读原文

至ALPHA 8.3

即刻助力威胁研判