【安全圈】PerfektBlue:四项蓝牙协议栈漏洞危及数百万车辆,可被远程执行代码

原文链接: https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652070639&idx=2&sn=f98a8cececf06db2add503959abb412c

【安全圈】PerfektBlue:四项蓝牙协议栈漏洞危及数百万车辆,可被远程执行代码

安全圈 2025-07-13 11:00

关键词

车载蓝牙

事件概述

PCA Cyber Security(原 PCAutomotive)披露,OpenSynergy 的蓝牙协议栈 BlueSDK 存在 四个关键安全漏洞

,组合利用后可实现远程代码执行(RCE),影响涵盖 Mercedes-Benz、Volkswagen、Skoda

以及至少一家未公开名称的主机厂(OEM)车型。

此漏洞链统称为 PerfektBlue

,涉及内存破坏与协议处理逻辑缺陷,允许攻击者在目标车辆靠近配对状态下,远程侵入车载信息娱乐系统(IVI)并进一步实现系统控制与横向移动。

漏洞详情(CVE 编号)

|

|

|

|

|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

攻击流程概述

攻击者只需在 5~7 米范围内

,利用目标车辆处于蓝牙配对模式

时触发攻击流程:

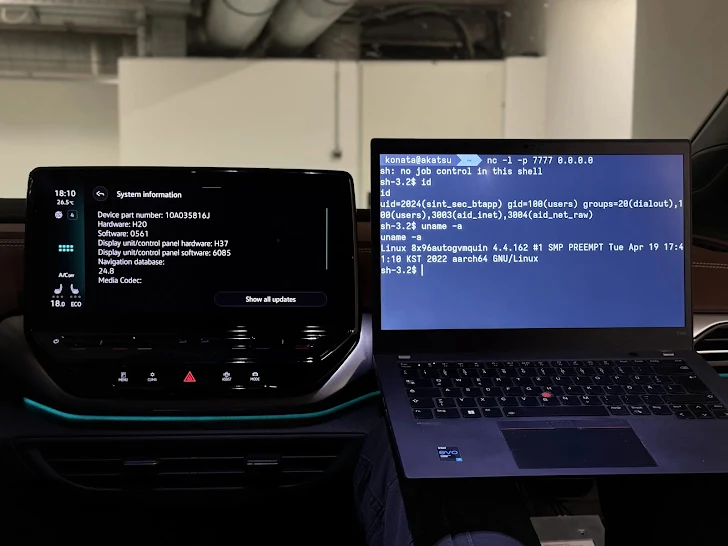

1. 配对接入 IVI 系统

;

-

触发内存漏洞链

获取 RCE; -

访问敏感信息

(GPS、麦克风、联系人等); -

条件允许时横向移动

,侵入 CAN 总线或其他关键控制模块。

风险说明

虽然多数主机厂宣称 IVI 与动力系统物理隔离,但 PCA 研究指出:该隔离效果高度依赖厂商在网络分区与网关设计中的实现细节。在部分架构中,攻击者可能借由 IVI 打开进入更深层系统的“跳板”。

更进一步的攻击方式包括:

– 通过 DNS 建立隐蔽 C2 信道

;

-

通过弱加密引导启动过程绕过(Secure Boot Bypass)

; -

侵入独立通信模块并与 CAN 总线通信

,控制门锁、雨刷、方向盘等车辆关键部件。

实战案例与关联研究

-

PCA 在 Black Hat Asia 2025 中展示了类似攻击如何完全远程控制一辆日产 Leaf。

-

Pen Test Partners 展示如何拦截 Renault Clio 的 CAN 总线控制信号,将整车转为“游戏手柄”。

厂商回应(以大众为例)

-

漏洞仅限蓝牙通信层面

; -

IVI 与驾驶控制系统隔离,无法控制刹车、转向或发动机

; -

攻击需同时满足以下条件:

-

攻击者需处于5~7 米距离内

; -

车辆点火状态开启

; -

IVI 正在蓝牙配对中

; -

用户需手动确认配对连接

。

大众已推送 OTA 安全更新,部分车型需车主到维修点进行修复。

防护建议

-

用户应避免在公共区域将车辆置于蓝牙配对状态;

-

检查蓝牙配对时的设备码是否匹配;

-

尽快安装官方推送的软件更新;

-

对 IVI 系统与 CAN 网关通信设计进行安全审计与隔离验证

; -

针对车载系统的蓝牙通信栈加强 fuzzing 和静态分析。

总结

PerfektBlue 漏洞表明,即使是“非关键系统”如 IVI,在架构设计缺陷与通信协议漏洞的共同作用下,也可能演变为入侵整个车辆系统的突破口。对蓝牙协议栈的供应链审计、通信隔离的架构级评估、以及 CAN 层防伪机制的强化,将是未来车载网络安全的重点。

如需漏洞PoC、设备检测脚本或隔离架构建议,请联系本单位安全团队获取技术支持。

END

阅读推荐

【安全圈】拿“123456”当密码,麦当劳6400万条求职信息存在泄露风险

【安全圈】ChatGPT 被绕过守护机制,泄露 Windows 产品密钥事件概述

安全圈

←扫码关注我们

网罗圈内热点 专注网络安全

实时资讯一手掌握!

好看你就分享 有用就点个赞

支持「安全圈」就点个三连吧!