CEO说安全 | 从印巴战争,看银狐勒索病毒大爆发

原文链接: https://mp.weixin.qq.com/s?__biz=MzU0Mzk0NDQyOA==&mid=2247522273&idx=1&sn=942729004a2eddab1c011c0490e80cdb

CEO说安全 | 从印巴战争,看银狐勒索病毒大爆发

NIS研究院 深圳市网络与信息安全行业协会 2025-07-15 06:35

联软科技创始人兼CEO祝青柳

祝青柳,联软科技CEO,毕业于西安电子科技大学,中欧国际工商学院EMBA,是中国最早的一批网络技术专家。2004年创办深圳市联软科技股份有限公司,带领团队从零开始,一步一步以客户需求为起点,从研发到测试,从产品到解决方案,最终得到类似深交所等3000+的企业级高端客户的选择和认可。联软科技的主要业务方向是防泄密、防勒索(入侵)、原生安全基座,其产品和解决方案涵盖端点安全、边界安全、数据安全、安全对抗四大领域,是中国企业端点安全领域的领导者,成功入选中国网络安全企业50强。近年提出的TDNA网络数字可信架构理念以及让安全融于业务的网络新基建解决方案,极大程度上改变了网络安全攻防不平衡、提高网络安全业务ROI,得到同行业的高度认可。

印巴战争让我们看到,体系化作战的能力重要性,单件武器装备的能力再强,在体系化作战面前,只有被碾压的份。

近期,银狐勒索病毒大爆发,爆发的背景是比特币的大流行以及中美地缘政治对抗,使得勒索病毒产业投资收益能力超过了几乎任何产业。

比特币大流行,使得黑客攻击勒索无法通过资金链被追溯到,黑客攻击变现成为一件现实可行的事情。

地缘政治紧张加剧,使得网络攻击追溯变得异常困难,黑客可以将自己隐藏在对方的势力范围内,去攻击对手。

现在,勒索病毒已发展为一个产业,有人制造攻击工具、有人建立SaaS平台分发攻击、有人出售攻击入口、有人负责攻击、有人负责收钱,然后进行分赃。(

黑客控制1900万主机,通过出售主机访问权限牟利,在新加坡被捕

,这是网络攻击黑色产业链的冰山一角,一个人如何快速积累1900万主机的控制权,这是非常值得思考的问题)

由于中国最近20多年来,社会治安越来越好,身在中国的人们非常容易产生一种错觉,网络上的治安也不会太差。其实,如果要打个比喻,现在网络上的治安情况,好比有人背着大量现金,出现在九十年代的广州火车站。九十年代末,我曾经有一次在广州火车站帮助一个亲戚买火车票,刚拿到火车票和零钱,就被人抢了,然后他们还拿出匕首,要求我给钱,而离售票窗口不远的警察转头看向外面。现在的网络治安,绝不是大家凭直觉想象的那样“岁月静好”。在去年,我曾经简单写过一篇短文说明勒索病毒的泛滥程度,上市公司被多次勒索已经成为常态。

由于网络安全防御理论研究的缺乏,现在大多数单位,对网络安全的理解还是买个防火墙、杀毒软件解决问题,少部分单位觉得要买EDR、建立态势感知系统、请网络安全公司派人保护、加强数据备份。这些措施是否有效果?当然有比没有强,但是在面对已经体系化作战的勒索病毒产业面前,当下的防范措施基本可以说作用不大。要论对网络安全最为重视的,肯定是大金融机构、大制造业单位。然而,近几年,我国银行业龙头单位、家电制造业龙头单位被勒索事件时有发生,支付赎金以亿计。这些单位,大都已经部署了市场上各种类型的网络安全产品,而且请了非常专业的人士做网络安全管理,仍然频繁出现问题。

网络安全中的名词非常多,厂商也热衷于创造各种名词,创造各种新产品,各个大单位也买各种各样的网络安全产品。如果打个比方,这些大单位好比印度,买了一堆武器装备,却缺乏统一的军事理论,面对集团化、系统化攻击黑客,吃败仗几乎难以避免。

银狐病毒的出现已有多年,首次发现是2022年底,我们联软科技UniEDR在2023年上半年就在大型机构检测到了银狐病毒的木马样本,然而两年半过去,该病毒最近有愈演愈烈的趋势。这个勒索病毒比较特殊,它熟悉中国网络安全市场,利用了中国网络安全环境特点进行木马的内部扩散,简单来说就是黑客知道如何利用网络环境中的“地利”,提升自己的攻击效率。

然而,今天很少有高校或者安全厂商,明确提出要利用网络中的地利、人和、技术优势的结合,来防范勒索病毒。

我从1995年开始学习计算机网络,1999年因为帮助证券交易所建设交易网络,开始思考如何保护网络的安全,2004年和一帮志同道合的技术人员创办了联软科技(

http://www.leagsoft.com

),目标是通过管理和技术解决,让计算机的网络安全实现可管可控(我们叫:构建可控的互联世界)。有十五年的时间,我们常听客户提出网络安全问题,然后和客户探讨解决办法,如果市场上缺乏相关的产品和技术,我们就和客户共创,十五年下来虽然做出了不少安全产品,但离真正解决安全问题还比较远。我们现在定义,真正解决安全问题要实现两个目标:实现底线风险管控(不败)、安全助力业务发展(获胜)。

2018年的一天,我和我们CTO王志在讨论联软科技网络安全产品到底应该怎么做才能既提升客户的安全又不影响业务效率时,发现一个很有趣的事情,苹果手机十亿人使用,不用安装杀毒软件、不用安装安全管家、不用设置个人防火墙。通过分析,我们发现iOS从战略上就说利用了“手机是信息消费终端”这个特点,构建了一套安全保护体系,也就是说,乔布斯用“手机是信息消费终端”这个“战场”环境的地形环境特点,设计出一个充分利用”地利、人和、技术”优势的保护方法,让iOS系统又安全、又方便。当然,iOS系统并非绝对安全,但是对其99.9%的用户来说,其安全性已经足够好。

通过这次讨论,让我意识到,我们联软科技不应该只是单维度地开发安全产品,我们要从帮助客户做总体安全规划出发,帮助客户充分地利用自己的”地利、人和、技术“优势,提升防御一方的作战效率,改变攻防不平衡的态势。为此,我们研究了战争中的案例和战争理论,最典型的是南宋末年的钓鱼城之战。它是中国古代军事史上极具标志性的防御战役,因其对蒙古帝国扩张进程的重大影响,被誉为 “上帝折鞭处”。南宋守将王坚,充分利用地利、人和、技术优势,以弱胜强、以少胜多。

同时,我们从卡尔·冯·克劳塞维茨的《战争论》中得到启发,防御方是有优势的。《战争论》是军事理论的经典之作,对后世的军事战略和理论产生了深远的影响。在这部著作中,克劳塞维茨提出了许多精彩且深刻的思想。克劳塞维茨认为,一般来说,防御战比进攻战有更多的优势。

无论是钓鱼城之战还是《战争论》,都说明防御方是有优势的。为什么到了网络战(网络安全的本质是对抗),大家就常说攻击方有优势,攻防不平衡呢?我们进行了深入思考。通过思考,有几个发现:

1、战争不以伤亡多少为判断输赢,以最终谁达到作战目标作为判断输赢的标准。换句话来说,伤亡一些将士,乃至短期损失一些土地,只要最终获胜,就说赢了。典型的例子是中国解放战争中,1947年党中央根据敌强我弱的战场态势,提出主动放弃延安的战略决策,将国民党的部队牢牢地牵制在陕北战场,为解放战争的最终胜利发挥了重要作用,真正实现了用一个延安换取了全国的胜利。

2、网络安全中,大家经常讲的进攻容易,防御困难,指的是防御方做到零伤亡。如果以“防御方零伤亡”这个标准衡量战争输赢,我想无论是王坚的钓鱼城之战,还是中国的解放战争,大家都会认为是非常荒谬的。

3、网络安全防御中,厂商普遍被动采取措施,被攻击方牵着鼻子走,所以成本极其高昂。按照当下主流的安全理论,防御方需要找出所有网络软硬件资产,找出其中的漏洞,对漏洞打补丁,持续不断进行监测发现攻击。这些都是成本极其高昂的建议,而且很难做到“实现底线风险管控”,即,”不败”,更不要说实现“安全助力业务发展”,即,”获胜”。

4、网络防御战,如何定义是否实现了”底线风险管控”?我们认为标准是核心业务系统的连续性是否受到严重影响,是否影响到了企业经营的可持续性?用战争的话来说,防御方是否失去了继续作战的能力?网络防御战中获胜如何定义?我们认为标准是:让对方失去攻击价值,即对方认为继续攻击没有意义,或者,在保障业务连续性的前提下安全投入低于可能的安全损失,即安全防御符合经济性原则。

通过上述的讨论和思考,我们认识到,安全防御的目标变了,不再以“零伤亡”为目标,而是以“业务连续性保护”和“经济性”为目标。如果这样,我们就没有必要把所有的漏洞都补上,让所有攻击方式都无法入侵进来,我们只要抓住主要矛盾的主要方面即可。怎么抓住主要矛盾的主要方面?我们可以参考学习古代的城市防御系统,以唐朝的长安城为例,我们看看其是如何防御的。

首先,是要做身份识别,敌我识别。老百姓和士兵要区分,官员和老百姓要区分,士兵和将军要区分,敌我要区分。

其次,建立外郭城的城墙、护城河,并将城内分成108个坊和东市、西市,坊和坊之间有隔离措施,晚上9点之后不随意出入。如果有敌方人员潜入,可以将其控制在某个坊内,便于控制风险扩散。对水源,建立防止投毒的管理体系,避免大面积的人员伤亡。

再次,建立皇城和宫城,皇城外有护城河,对重点目标进行进一步的保护,对宫城内人员实现进一步的容错式保护。对粮仓、武器库等重点资源进行专项保护,武器库深藏在皇城的核心区中。

最后,建立哨兵、巡逻(金吾卫

每日在街道巡逻)、安全管理体系。

我们可以看到,唐朝的长安城的防御,不是依赖于某个城门,某个武术高手,某支军队,他是一个体系,城墙、护城河、坊、百姓、士兵、军队,以及百姓的户籍和身份凭证管理,官员的服饰与”鱼符”与”传符”

,乃至监军等,都是这个体系中的一部分。

将今天绝大多数政企、金融机构的网络安全防御体系,与唐朝的长安城的防御体系对比,我们看到有如下差异:

1、身份识别,唐朝长安城对百姓、士兵、官员的身份识别管理,有一套清晰的外在(服饰)与凭证管理系统,有相关的授权控制体系。当下的政企网络,目前还停留在统一的账号管理阶段,在权限可视化(服饰)与权限分层(百姓、士兵、官员)还有很大的差距。

2、唐朝长安城的防御系统,有外郭城、护城河、网格化的坊等措施,并将人员身份与进出各种“城”,以及“坊”的权限结合,建立了一套完整的权限控制系统。当下的政企单位,绝大多数“城墙”是不完整的,网络内部做分区分域、分权限管理的更少,对于黑客的横向移动控制措施普遍不完整。

3、唐朝长安城通过皇城和宫城等措施,对重点目标、重点资源进行容错式保护。当下政企单位的网络中,几乎没有区分重点目标、重点资源,还在用“零伤亡”为主的思路进行防御。

4、唐朝长安城建立了哨兵、巡逻(金吾卫每日在街道巡逻)、安全管理体系。由于国家倡导建立态势感知系统,近年来关键基础设施单位如公共通信与信息服务、金融、交通、能源、水利、国防科技工业等普遍建立了态势感知等系统,但是这些系统的建设在信息的信噪比方面普遍存在严重的问题,没有利用自己的环境优势来优化信噪比,导致安全态势感知系统价值没有得到发挥。

对比唐朝的长安城防御体系,可以看到,当下的政企单位在前面三部分的安全防御投资不够,第四部分的投资虽然很大,但是方法不正确。使得尽管整个社会投入了巨大的资源在网络安全防御上,但是由于投资方向不完全正确、建设方法不完全正确,这样漏洞百出的网络安全防御体系,在面对类似银狐病毒这种集团化、规模化攻击组织面前,焉能不败?

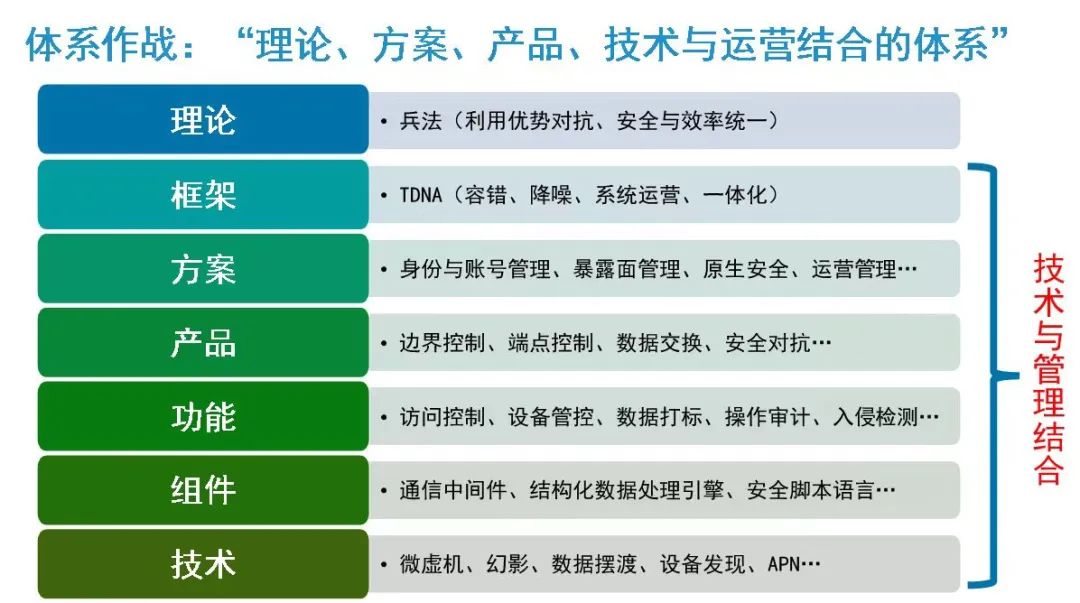

我们经过讨论,联软科技在2018年认识到网络安全需要新的思想、新的理论对网络安全防御进行指导,指导整体安全规划,指导网络安全方案设计,指导网络安全产品的研发。因此,我们进行了进一步的总结:

1、 网络安全防御理论指导思想:利用优势进行对抗,实现安全与效率的统一,提升经济性,不追求绝大安全,改变攻防不平衡。

2、 TDNA可信数字网络安全架构:建立保护、对抗、安全运营的体系,用容错进行保护,用对抗进一步提升黑客攻击难度及攻击成本,建立符合降噪原则的情报获取系统和自动化的指挥控制系统。

3、 安全方案,从身份与授权管理开始,到暴露面管理,到韧性业务安全,到一体化防勒索、防数据泄密以及原生安全建设。

4、 产品研发,基于TDNA框架,研发市场上缺乏的产品、功能、特性,形成体系化能力。

5、 功能、组件、技术,依据安全方案需要,开发符合防御体系的功能、组件、技术,提升效率、降低成本。

NIS研究院整理编辑

文章来源:联软科技

·END·

深圳网信安协会

NIS研究院

更多信息请关注协会公众号

深圳市网络与信息安全行业协会