软件依赖似套娃,漏洞修补路在哪?

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484961&idx=1&sn=bfaf22c6ec6cb4e04c5ab3f6f05098dd

软件依赖似套娃,漏洞修补路在哪?

原创 Richard 方桥安全漏洞防治中心 2025-07-15 10:00

修补软件漏洞是确保系统安全与稳定运行的基础工作。然而,对于大多数已上线运行一年以上的服务器而言,想要简单地升级软件修补漏洞并非总能如愿。本文探讨这个过程中面临的首要障碍——复杂的软件依赖关系,并提供一套应对策略供参考。

当你尝试升级一个软件(比如Python解释器、某个核心库文件libssl.so、或者JDBC数据库连接驱动)时,系统很可能提示:这个软件依赖于另一个特定版本的软件A,而软件A又依赖于软件B和C的不同版本,如此层层递进,形成一棵错综复杂的“依赖树”。这种现象在Linux系统中尤为常见,因为Linux的哲学是保持组件小而精,使用大量模块化的库文件构建特定功能的系统。

软件依赖问题的多样性

– 版本兼容性:

软件A的某个特定功能可能只在软件B的某个特定版本中实现。当你升级软件A时,如果其所需的软件B版本未满足,则升级将失败或导致功能异常。

-

API变更:

应用编程接口(API,Application Programming Interface)在不同版本间可能变化。一个应用程序如果依赖于旧版本的API,那么底层库升级后,它可能无法正常工作。 -

相互冲突的依赖:

不同的应用程序可能依赖同一个基础库的不同版本。例如,应用X需要库E的版本1.0,而应用Y需要库E的版本2.0。如果你将库E升级到2.0以满足Y,那么X可能就会崩溃。 -

历史遗留问题:

长期运行的服务器上可能积累了各种手动安装的、非标准包管理方式部署的软件,或者通过编译源代码安装了特定版本的库,这些都可能与系统包管理器维护的依赖关系产生冲突。 -

冲突普遍存在:

不同的Linux发行版(如CentOS、Ubuntu、Debian)管理软件包依赖的方式略有不同,但依赖冲突都是普遍存在的挑战。

软件依赖问题可能导致的后果

-

升级失败:

包管理器报错退出,升级操作无法完成。 -

功能异常/崩溃:

强制升级后,虽然看起来升级成功,但因依赖库不兼容,导致功能缺失、频繁崩溃或性能下降。 -

连锁反应:

为了解决一个依赖,可能需要升级另一个软件,而这个“另一个软件”又引入了新的依赖问题,或者与现有的不相关系统组件产生冲突,最终导致更多的问题,甚至整个系统不稳定。 -

时间与精力消耗:

排查和解决依赖问题极其耗时耗力,极大地增加了运维人员的工作负担;某些情况下还需要深入了解各个软件的内部机制和版本兼容性,对大多数人来说学习成本高而且难以具备掌握这些知识和技能所需的先决条件。

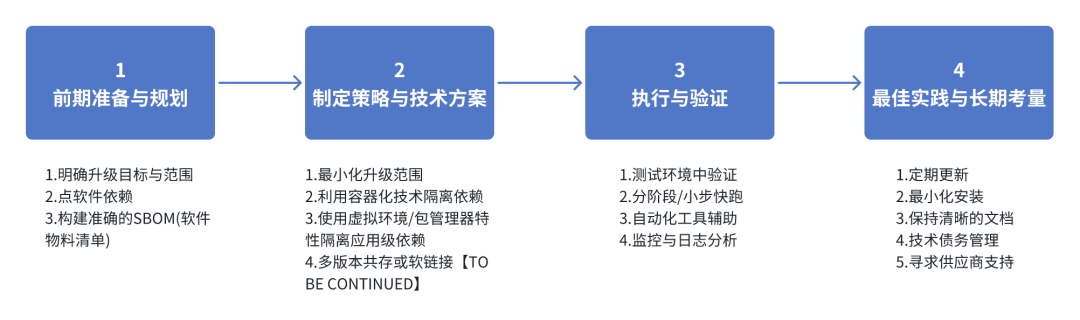

软件依赖问题的解决方案

面对错综复杂的软件依赖问题,我们需要一套系统的解决方案来有效应对。下面展开阐述。

1.前期准备与规划

1.1 明确升级目标与范围

-

优先级:

确定哪些漏洞需要紧急修补(通常是高危或被积极利用的漏洞)。 -

影响评估:

列出受这些漏洞影响的软件,以及这些软件所依赖的核心组件。

1.2 清点软件依赖

-

使用包管理器工具

-

yum deplist

(CentOS 7) /

dnf repoquery –deplist(CentOS 8):查看特定软件包的直接依赖关系。 -

rpm -qR

:查看已安装RPM包的运行时依赖 。 -

阅读官方文档和发布说明:

查阅软件供应商的官方网站、发布说明(Release Notes)和更新日志(Change Log)。这些文档通常会详细说明版本间的兼容性、所需的依赖库版本以及潜在的冲突 。 -

社区资源:

搜索相关技术论坛、邮件列表,了解其他用户在升级类似软件时遇到的依赖问题和解决方案。

1.3 构建准确的SBOM(软件物料清单)

-

使用工具(如OWASP Dependency-Check)扫描服务器上的所有软件、库和应用程序依赖。这能帮助你清晰地看到哪些组件存在漏洞,以及它们的版本信息。

-

一个准确的SBOM是进行依赖分析和规划升级路径的基础,它也能帮助你在漏洞披露后快速定位受影响的组件,实现更主动的安全管理。

2.制定策略与技术方案

2.1 最小化升级范围

-

先考虑打补丁,再考虑跨大版本升级:

如果只是为了修补某个漏洞,优先考虑应用针对该漏洞的特定补丁(patch),而不是将软件升级到更新的大版本。补丁通常只修改少量代码,对依赖影响最小。 -

只更新受影响的组件:

除非必要,否则只升级直接受到漏洞影响的软件及其最低限度的依赖,避免牵一发而动全身。

2.2 利用容器化技术隔离依赖:

-

将服务容器化(Docker/Podman):这是解决软件依赖问题最根本的方案之一。将每个应用程序及其所有依赖(包括特定版本的库、运行时环境等)打包到独立的容器镜像中。

-

优势:

容器之间相互隔离,一个容器内的依赖升级不会影响到其它容器。你可以单独升级某个服务容器中的软件,而不必担心它会破坏宿主机上或另一个容器中的其他服务。 -

实施挑战:

对于现有系统,容器化需要投入时间和资源,成本不能忽略。强烈推荐及早考虑容器化,可以减轻未来应用系统部署和维护的大量时间和精力。

2.3 使用虚拟环境/包管理器特性隔离应用级依赖

-

Python(venv/conda):

对于Python应用,使用

venv

或

conda

创建虚拟环境,可以为每个应用安装独立的Python解释器和库,避免不同应用间的依赖冲突。 -

Node.js(npm/yarn):

Node.js的

node_modules

机制默认就是局部依赖,避免了全局冲突。 -

Java(Maven/Gradle):

Java的构建工具(Maven/Gradle)可以很好地管理项目依赖,但仍需注意同一JVM上不同应用可能共享的系统级库。

2.4 多版本共存或软链接

-

在极少数情况下,如果不同应用确实需要同一个库的不同大版本,可以尝试在系统上安装多个版本的库,并通过软链接或应用程序的配置来指定其使用的版本。例如,在某些遗留系统上,应用X仅兼容libfoo 1.0,而新应用Y需要libfoo 2.0,且两者无法同时升级或容器化时,可能需要考虑这种方案。

-

风险:

这种方法复杂且容易出错,增加了系统维护的复杂度,非迫不得已最好不用。

3.执行与验证

3.1 测试环境中验证

-

在与生产环境尽可能一致的测试环境中,完整验证并记录升级过程。

-

包含所有相关的依赖软件和业务应用。

-

执行回归测试,确保所有功能正常。

3.2 分阶段/小步快跑

-

对于复杂的依赖链,不要试图一次性解决所有问题。

-

识别关键路径:

依次找出被依赖最多的核心库,优先升级,逐个验证。 -

逐个升级:

每次只升级一个软件或一棵小的依赖树,每次升级后充分验证。

3.3 自动化工具辅助

-

Ansible Playbook:

编写幂等的Ansible Playbook来执行升级操作。Playbook可以按顺序执行升级步骤,并在每个步骤后进行检查,提高效率和一致性。 -

依赖解决工具:

yum

和

dnf

本身就是强大的依赖解决工具。请注意,面对复杂的软件依赖冲突时,仍需人工分析解决。(不妨发起“软件依赖破局赛”动员同事一起解决问题。)

3.4 监控与日志分析

-

在升级过程中和升级后,密切监控系统日志(

/var/log/messages

,

/var/log/secure

)、应用程序日志(Tomcat

catalina.out

、Nginx

error.log

等)以及数据库日志。 -

异常日志是发现隐藏的软件依赖问题的关键线索。

4.最佳实践与长期考量

-

定期更新:

不要等到积累了大量漏洞,依赖树上有大量老旧版本才升级。定期(例如每月或每季度)进行小范围的系统和软件更新,可以有效防止软件依赖问题复杂化。 -

最小化安装:

在部署服务器时,只安装必要的软件和库。减少不必要的组件可以简化未来的升级和维护。 -

保持清晰的文档:

记录服务器上安装的所有软件、版本号以及关键依赖关系,这对于未来的故障排查和升级规划至关重要。建议采用软件资产管理工具或者SBOM管理工具。 -

技术债务管理:

将软件依赖问题视为技术债务,纳入日常运维和开发计划,逐步解决。 -

寻求供应商支持:

对于关键的商业软件或操作系统,当遇到难以解决的依赖问题时,及时联系供应商获取官方支持。

总结

通过上述系统化的方法,虽然不能完全消除软件依赖问题,但可以将其风险和难度控制在可接受的范围内,从而更高效地完成软件漏洞修补工作。

如要使用本文建议的方案取得预期效果,关键在于:

– 前期充分规划与了解依赖关系。

-

制定最小化影响的升级策略,优先考虑容器化和虚拟环境。

-

严格执行测试与验证,并辅以自动化工具。

-

将定期更新和清晰有效的软件资产档案管理作为长效措施。

理解并运用这些策略,有助于在复杂的软件依赖问题中找到合适的解决方案,确保系统安全与稳定。

- End –

扫码添加微信(备注

“SOP福利”

),即可享受免单试用福利,获取多达10个急需的安全漏洞处置SOP(限Linux和Windows环境中运行的软件产品)

推荐阅读

Linux单服务器漏洞处置SOP框架——最小化应用系统运行环境安全风险

↙️点击阅读原文,参与

「漏洞修复点单」

投票,领取漏洞处置SOP!