【0day挖掘】怎么用“Rotor Goddess”轻松出洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzkwOTQ4MzQ4Ng==&mid=2247484210&idx=1&sn=522f16f64c49ddd7f300f95fd8b33ef4

【0day挖掘】怎么用“Rotor Goddess”轻松出洞

shadowsec 2025-07-17 01:36

1 前言

这段时间心情糟糕,用URLfinder和JSfinder的时候感觉速度好慢,有些路径还摸不到,

美化也有点不适应,用二开的又感觉差点意思,用熊猫头插件是不错,但是总感觉需

要手动的去拼接访问,并且碰上数据过长的显示还会错误,就感觉用什么都不是滋味吧

!

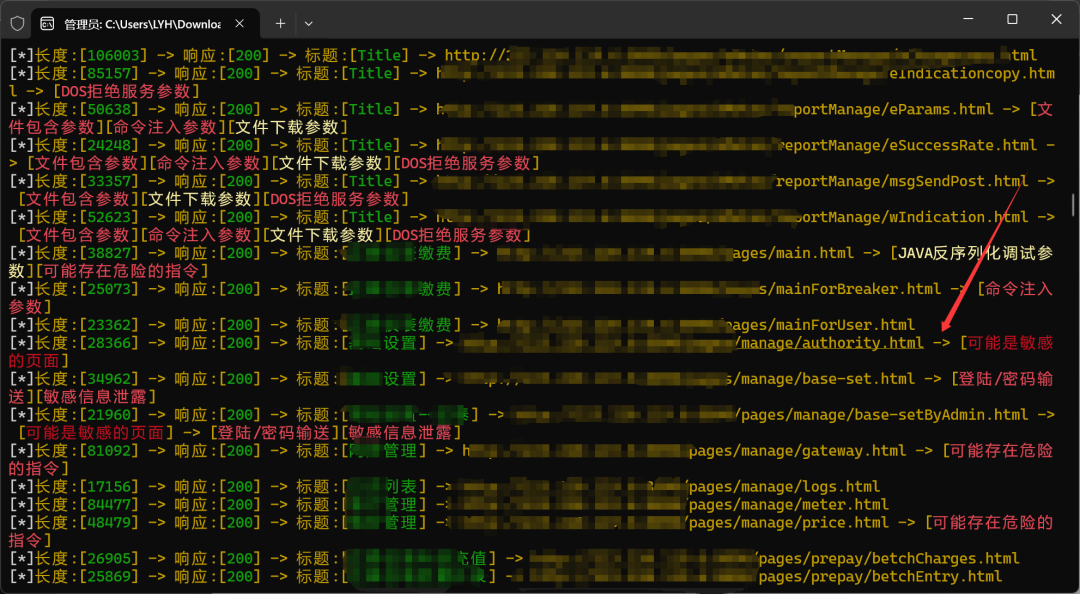

我在想,有没有一种工具,可以进行JS文件的扫描判断,提取出敏感路径和参数,并且还自带大模型进行风险评估,或者是对页面进行爬虫收集路径,并给出响应和长度,还能建议的判断漏洞呢?于是就心血来潮,写了这么一个工具,中文名叫:“转子女神”。希望能让这个工具名扬四海吧!接下来展示工具实战案例。

案例1

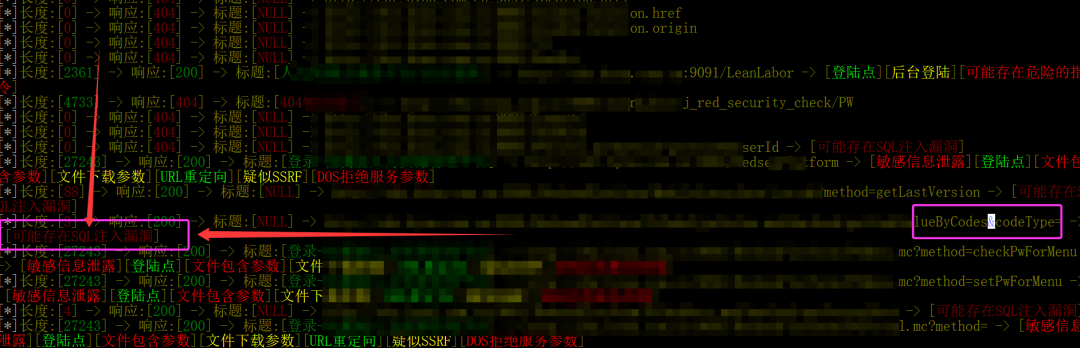

说来这个出洞的方式,真是想象不到的简单和顺利。HXW 师傅在对一个站点进行常规

扫

描

时,原本只是抱着测试工具的心态随手跑了一下,却发现了一个可疑的URL

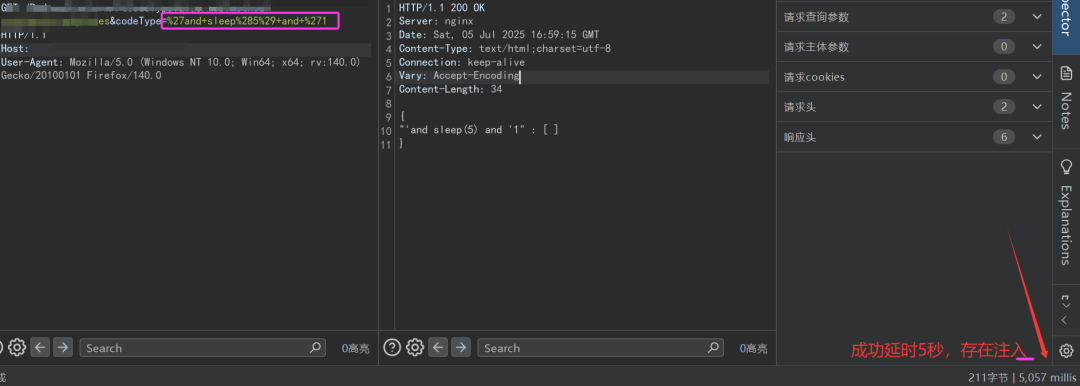

URL比较敏感,并且页面提示了“可能存在 SQL 注入”的风险

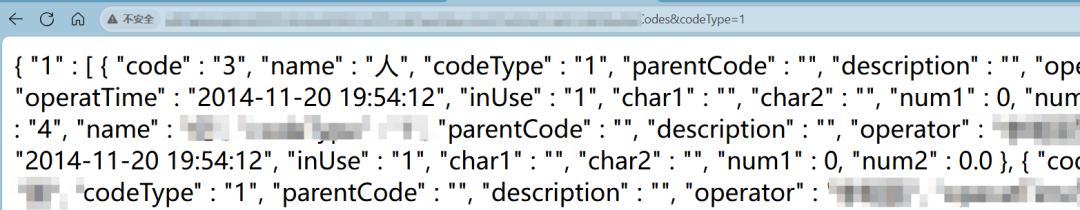

手动访问该 URL发现是信息泄露,返回了一些基本数据。将type的值更改

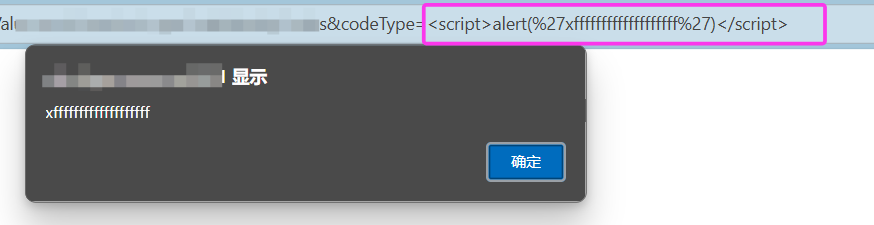

简单尝试xss语句,捕获反射型xss一枚,第二个漏洞到手。出于严谨测试思路,师傅继续围绕该参数进行注入尝试

通过手动构造发现该点存在明显的 SQL 延时注入

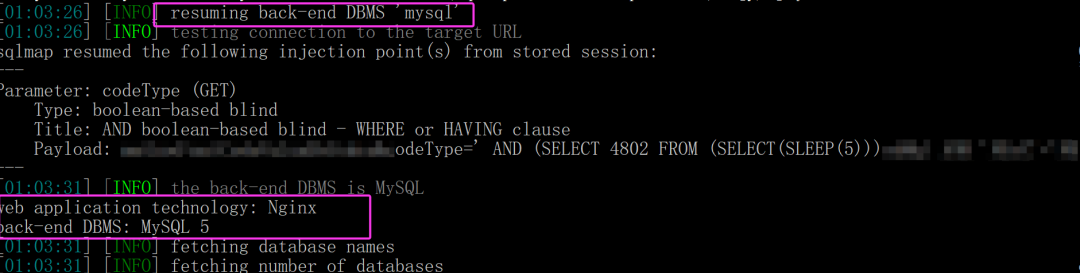

确认注入点后,直接上了 sqlmap 一把梭,成功拿到了数据库信息。后面审计框架的时候发现是个0day,进一步通过 FOFA 和 Quake 进行资产测绘后,发现受影响的目标数量不小

,具备一定的影响面。

案例2

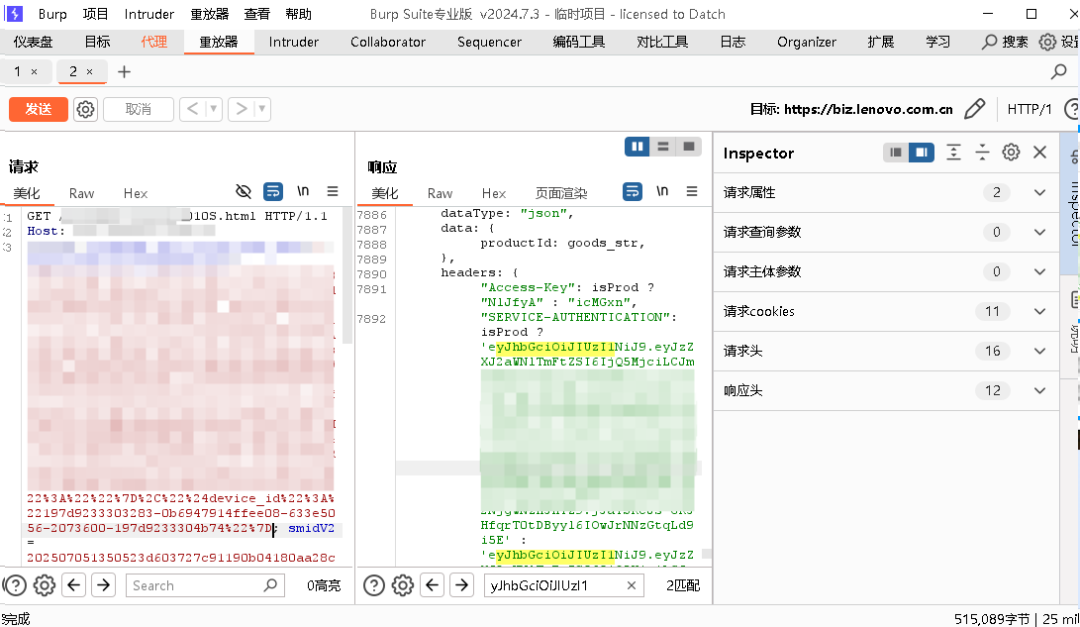

来自。师傅的投稿。原本是在群里讨论自己发布的一个工具,顺带聊到了其他师傅最近的一些“出货”情况。这位师傅表示自己也刚刚爆出了一个与 JWT 相关的漏洞。起初在对某站点进行常规扫描时,他注意到一个 URL 的行为比较可疑

就立马在威胁匹配里查看参数

发现泄露了JWT且有效

随机使用该JWT请求页面成功返回权限数据

案例3

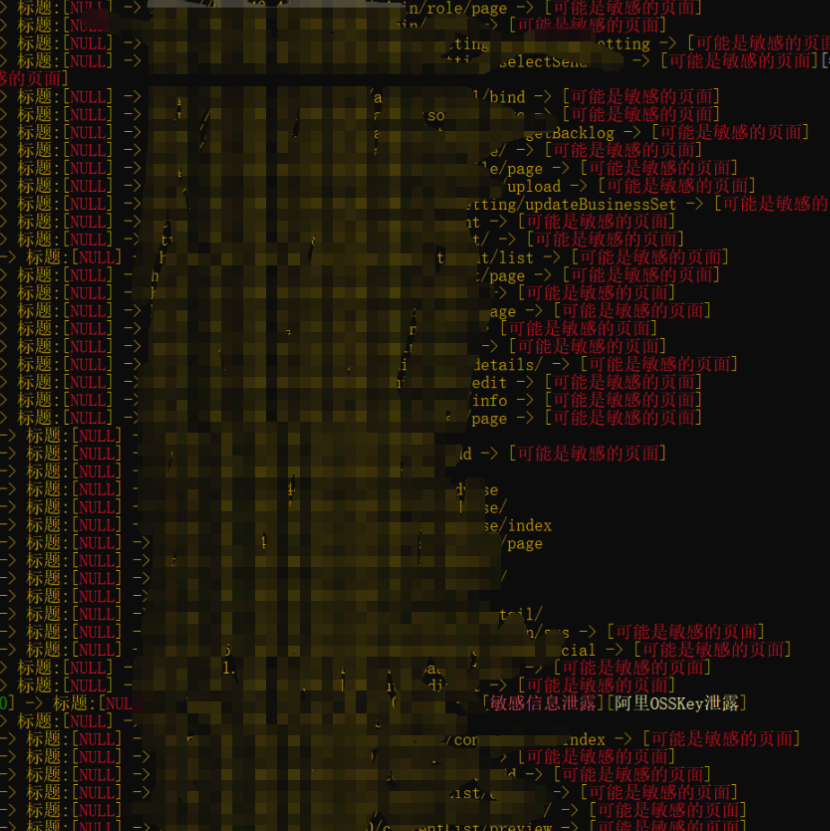

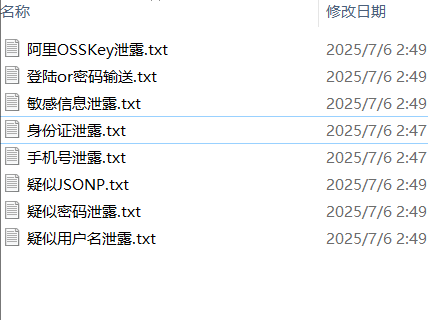

来自NY师傅的投稿。转子女神扫描站点的时候发现有很多的身份证泄露

无压力的出货信息泄露。

案例4

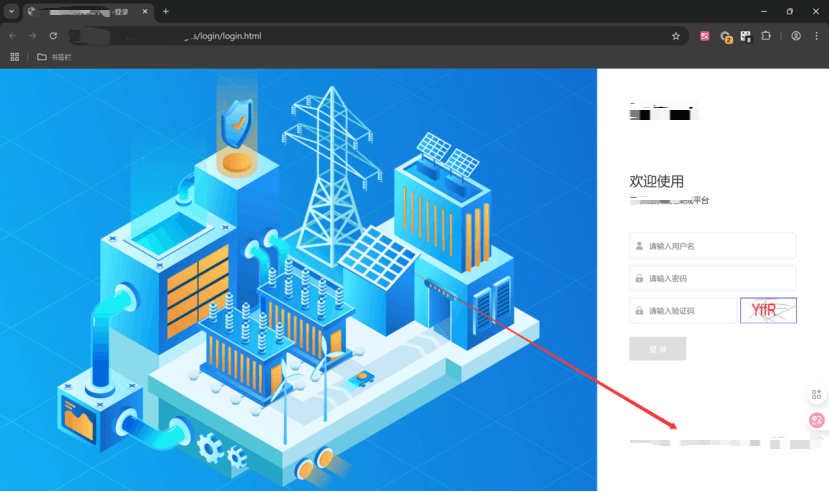

来自【落樱时】师傅的投稿:这位师傅在进行黑盒测试的时候,扫描的过程中发现了一个敏感的页面

经过查看,该厂商的资产超过1.5e

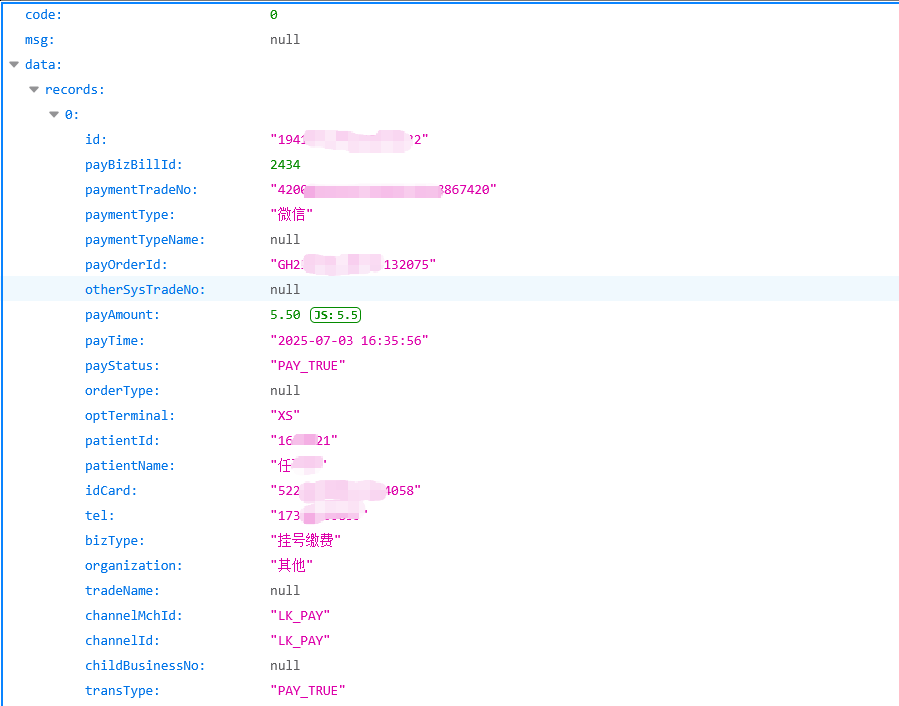

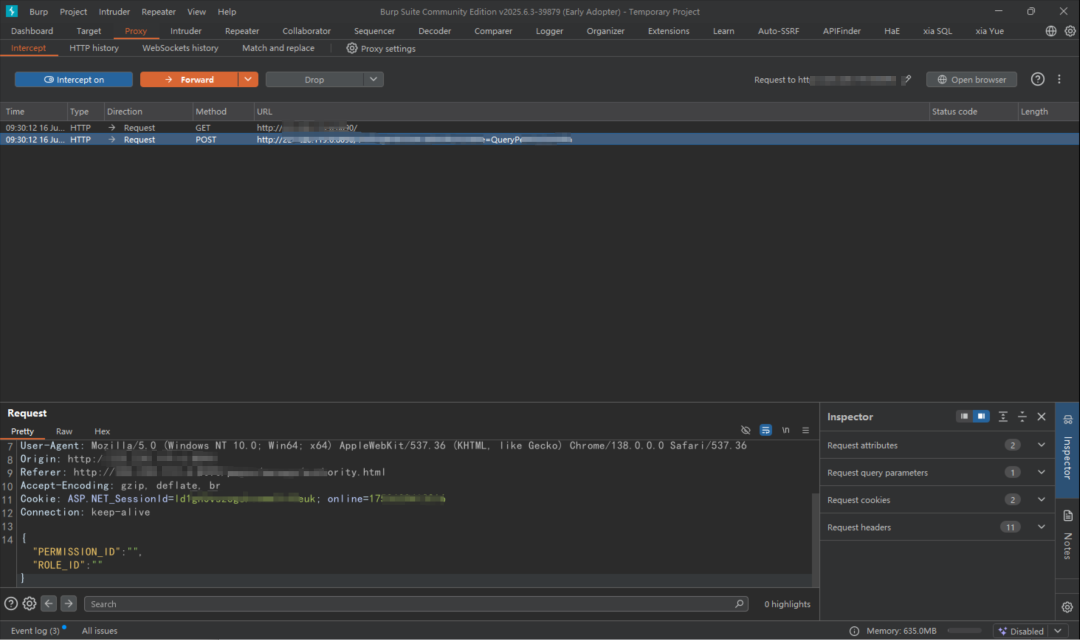

请求后是这样的

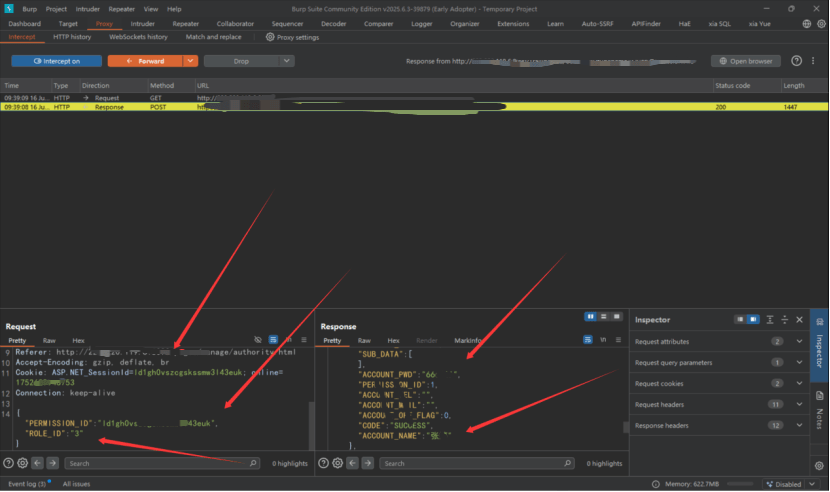

查看响应头会发现拿到了session,将session填入到这个请求下,进行fuzzer,并遍历包中的ROLE_ID,成功拿到管理员的账号密码

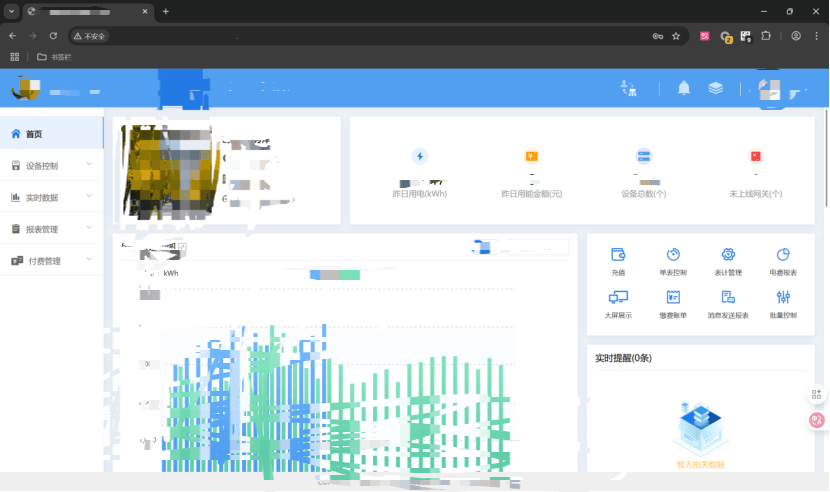

成功登陆进后

台系统

,该漏洞已由今天,提交至CNVD国家漏洞平台。

最后

下载地址及作者联系方式:

http://zhuanzi.com.cn/