【已复现】Apache Kafka 多个高危漏洞安全风险通告第二次更新

【已复现】Apache Kafka 多个高危漏洞安全风险通告第二次更新

奇安信 CERT 2025-06-11 08:06

●

点击↑蓝字关注我们,获取更多安全风险通告

|

漏洞概述 |

|||

|

漏洞名称 |

Apache Kafka 多个高危漏洞 |

||

|

漏洞编号 |

CVE-2025-27817、CVE-2025-27818、CVE-2025-27819 |

||

|

公开时间 |

2025-06-09 |

影响量级 |

十万级 |

|

奇安信评级 |

高危 |

CVSS 3.1分数 |

7.5、8.8、8.8 |

|

威胁类型 |

信息泄露,代码执行 |

利用可能性 |

高 |

|

POC状态 |

未公开 |

在野利用状态 |

未发现 |

|

EXP状态 |

未公开 |

技术细节状态 |

未公开 |

|

危害描述: |

|||

01

漏洞详情

>

>

>

>

影响组件

Apache Kafka 是一款开源的分布式事件流平台,广泛用于高性能数据管道、流式分析和数据集成。它支持高吞吐量的消息传递,具备可扩展性、持久化存储和高可用性等特点,能够处理海量数据并支持多种编程语言的客户端库。

>

>

>

>

漏洞描述

近日,奇安信CERT监测到Kafka官方修复多个安全漏洞:

Apache Kafka客户端任意文件读取漏洞(CVE-2025-27817)是由于在 SASL/OAUTHBEARER 和 SASL JAAS 配置中未对 URL 和登录模块进行严格限制,从而造成的客户端的敏感数据和内网信息泄露;

Apache Kafka远程代码执行漏洞(CVE-2025-27818、CVE-2025-27819)则分别因允许使用 LdapLoginModule 和 JndiLoginModule ,可能触发 Java 反序列化漏洞,进而导致远程代码执行或拒绝服务攻击。鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

本次更新内容:

更新漏洞状态;

新增产线解决方案;

新增复现截图。

02

影响范围

>

>

>

>

影响版本

CVE-2025-27817:

3.1.0 <= Apache Kafka <= 3.9.0

CVE-2025-27818:

2.3.0 <= Apache Kafka <= 3.9.0

CVE-2025-27819:

2.0.0 <= Apache Kafka <= 3.3.2

>

>

>

>

其他受影响组件

无

03

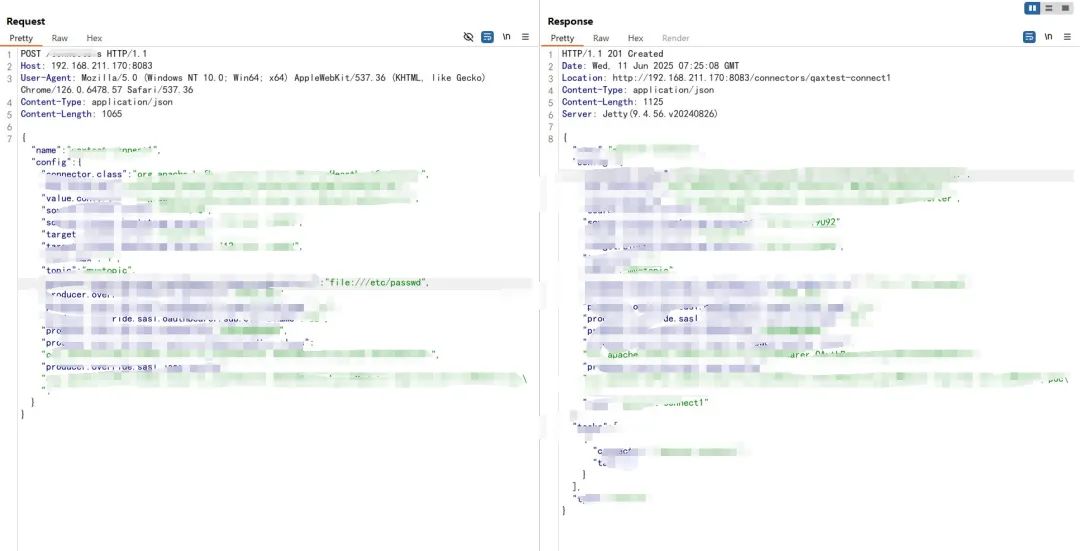

复现情况

目前,奇安信威胁情报中心安全研究员已成功复现Apache Kafka Connect任意文件读取漏洞(CVE-2025-27817)****

,截图如下:

04

处置建议

>

>

>

>

安全更新

建议用户尽快升级到以下或更高的安全版本:

Apache Kafka 3.9.1

Apache Kafka 4.0.0

官方补丁下载链接:

https://kafka.apache.org/downloads

修复缓解措施:

对于使用受影响版本的用户,建议通过系统属性

-Dorg.apache.kafka.disallowed.login.modules禁用LdapLoginModule,JndiLoginModule 和其他危险的登录模块。

>

>

>

>

产品解决方案

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全局更新所有云端防护节点的防护规则,支持对Apache Kafka Connect任意文件读取漏洞(CVE-2025-27817)的防护。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:8122 ,建议用户尽快升级检测规则库至2506111500以上;

奇安信天眼检测方案

奇安信天眼新一代安全感知系统已经能够有效检测针对该漏洞的攻击,请将规则版本升级到3.0.0611.14738或以上版本。规则ID及规则名称:

0x10022303,Apache Kafka Connect任意文件读取漏洞(CVE-2025-27817)。奇安信天眼流量探针规则升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信自动化渗透测试系统检测方案

奇安信自动化渗透测试系统已经能够有效检测针对该漏洞的攻击,请将插件版本和指纹版本升级到202506132610以上版本。规则名称:Apache Kafka Connect任意文件读取漏洞(CVE-2025-27817)。奇安信自动化渗透测试系统规则升级方法:系统管理->升级管理->插件升级(指纹升级),选择“网络升级”或“本地升级”。

奇安信开源卫士已支持

奇安信开源卫士20250611.1021版本已支持对Apache Kafka Connect任意文件读取漏洞(CVE-2025-27817)的检测。

05

参考资料

[1]https://www.openwall.com/lists/oss-security/2025/06/09/

06

时间线

2025年06月10日,奇安信 CERT发布安全风险通告。

2025年06月11日,奇安信 CERT发布安全风险通告第二次更新。

07

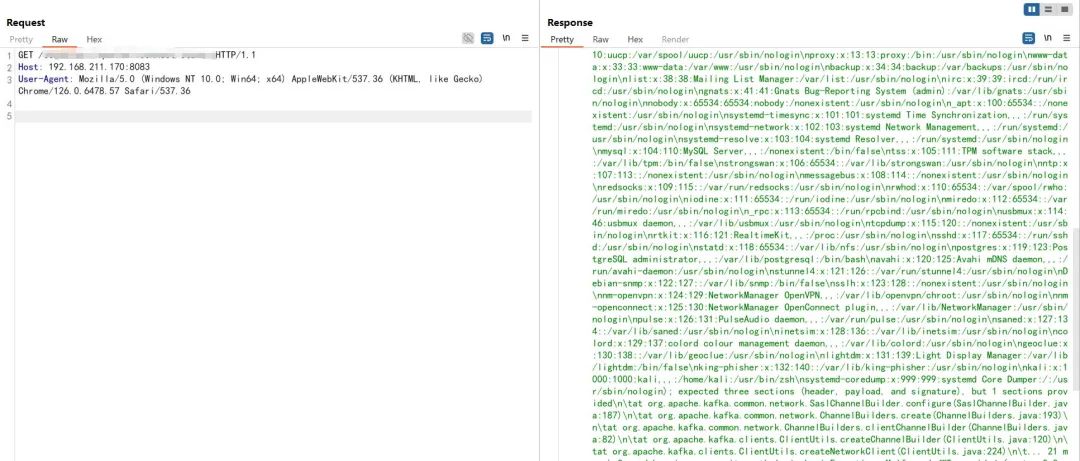

漏洞情报服务

奇安信ALPH

A

威胁分析平台已支持漏洞情报订阅服务:

奇安信 CERT

致力于

第一时间为企业级用户提供权威

漏洞情报和有效

解决方案。

点击↓阅读原文

,到ALPHA威胁分析平台

订阅更多漏洞信息。