【已复现】Kafka Connect 任意文件读取漏洞(CVE-2025-27817)

【已复现】Kafka Connect 任意文件读取漏洞(CVE-2025-27817)

长亭安全应急响应中心 2025-06-10 13:43

Apache Kafka Connect 是 Apache Kafka 生态系统的核心组件之一,用于实现 Kafka 与外部数据系统之间的可靠、可扩展的数据集成。

2025年6月10日,Apache发布安全通告,修复了 Kafka Connect 组件中的任意文件读取漏洞(CVE-2025-27817)。该漏洞允许未授权攻击者通过特定方式读取服务器上的敏感文件。由于该漏洞利用难度较低,且影响范围包括集成 Kafka Connect 组件的其他系统(如 Apache Druid 等),建议相关用户及时升级至安全版本进行修复。

漏洞描述

Description

01

漏洞成因

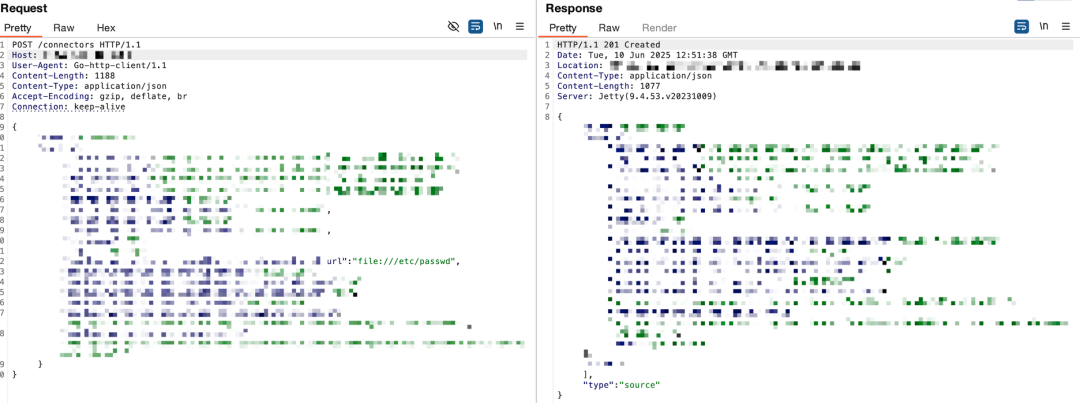

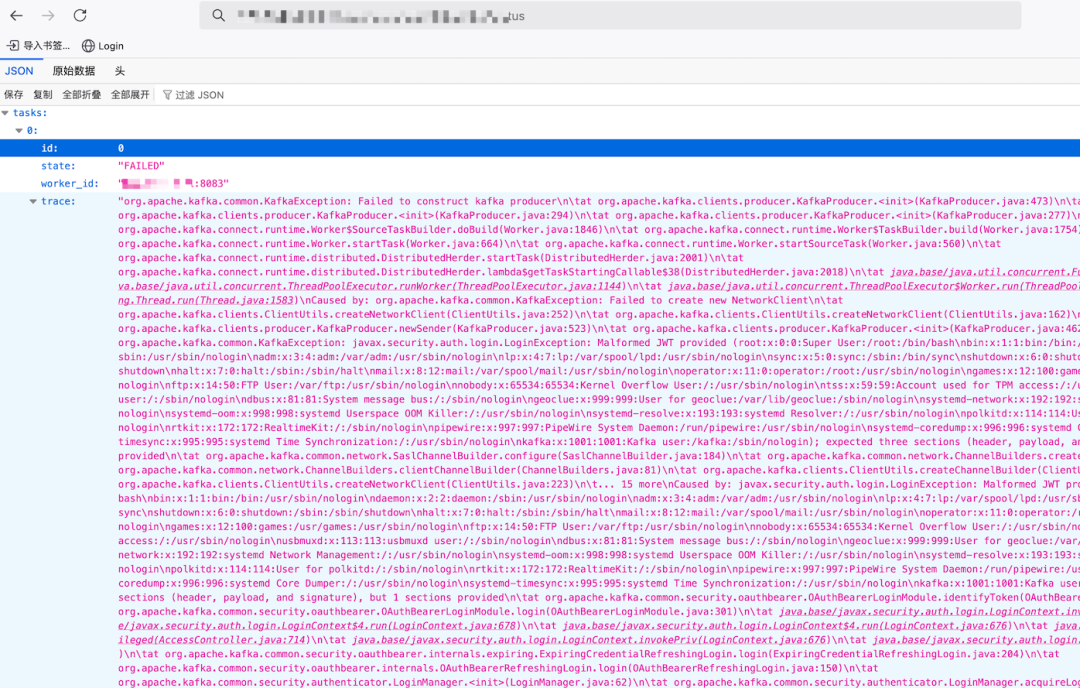

该漏洞源于Apache Kafka Client在配置SASL/OAUTHBEARER连接时,对sasl.oauthbearer.token.endpoint.url和sasl.oauthbearer.jwks.endpoint.url参数的安全控制存在缺陷。攻击者可通过构造恶意URL参数,利用该缺陷实现任意文件读取或发起SSRF请求(访问非预期目标地址)。

漏洞影响

任意文件读取:

攻击者可读取服务器上的敏感文件(如配置文件、密钥文件等),可能导致凭据泄露或其他安全风险。

处置优先级:高

漏洞类型:文件读取

漏洞危害等级:

高

触发方式:

网络远程

权限认证要求:

无需权限

系统配置要求:

默认配置

用户交互要求:

无需用户交互

利用成熟度:

POC/EXP 未公开

修复复杂度:

低,

官方提供升级修复方案

影响版本

Affects

02

解决方案

Solution

03

临时缓解方案避免将Kafka Connect实例直接暴露在公网,可通过以下方式配置:Standalone模式:修改connect-standalone.properties中的listeners或rest.host.name字段Distributed模式:修改connect-distributed.properties中的listeners或rest.host.name字段使用流量防护设备(如WAF、防火墙)拦截/connectors接口请求中携带敏感文件路径的恶意流量

升级修复方案

Kafka官方已发布安全修复版本,请尽快升级至 3.9.1及以上版本:

下载地址:

https://github.com/apache/kafka/releases/tag/3.9.1

漏洞复现

Reproduction

04

产品支持

Support

05

云图:默认支持该产品的指纹识别,

同时支持该漏洞的原理PoC检测

洞鉴:预计6.11发布更新支持该漏洞检测

雷池:

预计6.11发布更新支持

该漏洞利用行为的检测

全悉:默认

支持漏洞利用行为检测

时间线

Timeline

06

6月10日 长亭安全应急响应中心发布通告

参考资料:

[1].

https://lists.apache.org/thread/6cm2d0q5126lp7w591wt19211s5xxcsm

长亭应急响应服务

全力进行产品升级

及时将风险提示预案发送给客户

检测业务是否受到此次漏洞影响

请联系长亭应急服务团队

7*24小时,守护您的安全

第一时间找到我们: