OpenSSH升级到9.6P1以修复CVE-2023-51385漏洞

OpenSSH升级到9.6P1以修复CVE-2023-51385漏洞

原创 网络安全菜鸟 安全孺子牛 2024-03-11 21:00

1.漏洞简介

漏洞详情:

此漏洞是由于OpenSSH中的ProxyCommand命令未对%h、%p或类似的扩展标记进行正确的过滤,攻击者可通过这些值注入恶意shell字符进行命令注入攻击。

影响范围:

OpenSSH<9.6

官方补丁:

目前官方已修复该漏洞,受影响用户可以升级更新到安全版本。官方下载链接:

https://www.openssh.com/openbsd.html

2.修复方法

1.生成RPM包(在可上网主机操作)

1.安装依赖环境

yum groupinstall -y "Development Tools"

yum install -y imake rpm-build pam-devel krb5-devel zlib-devel libXt-devel libX11-devel gtk2-devel perl-IPC-Cmd

2.克隆镜像仓库

克隆仓库后并执行脚本会自动下载文件到本地downloads目录中

git clone https://github.com/boypt/openssh-rpms.git

cd openssh-rpms/

./pullsrc.sh

3.执行RPM制作

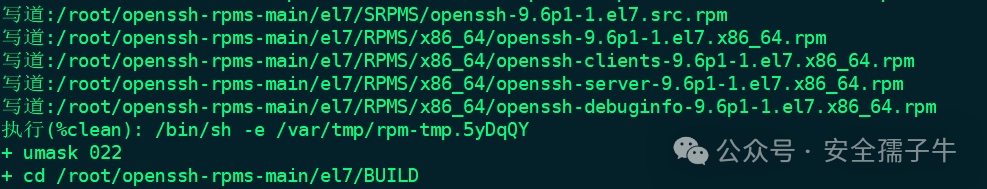

等待一段时间以后,会生成可离线安装的RPM包

./compile.sh

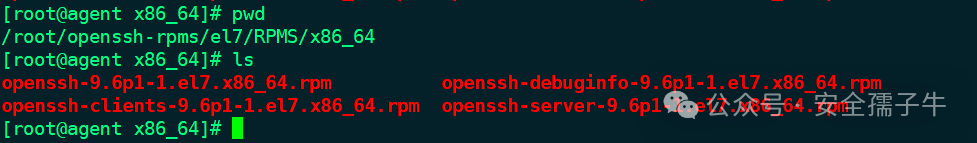

在本地目录中会生成最新的RPM安装包

cd openssh-rpms/el7/RPMS/x86_64

3.升级OpenSSH

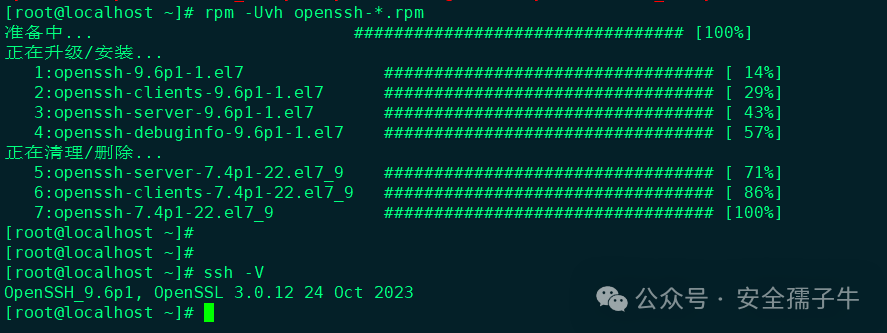

安装升级包,一键安装rpm包

rpm -Uvh openssh-*.rpm

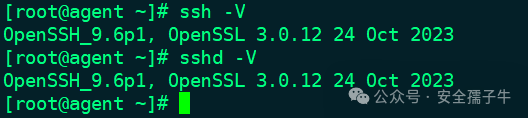

查看ssh版本,已经升级完成

ssh -V

sshd -V

2.解决重启报错问题(此时不要断开终端)

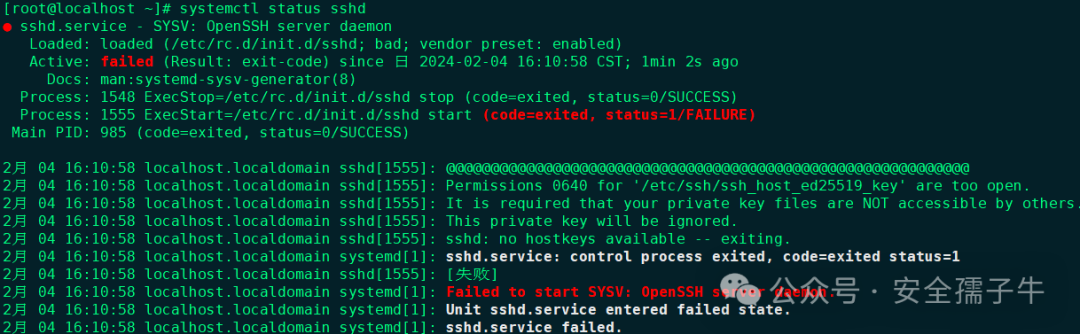

安装完毕后重启sshd服务会提示报错

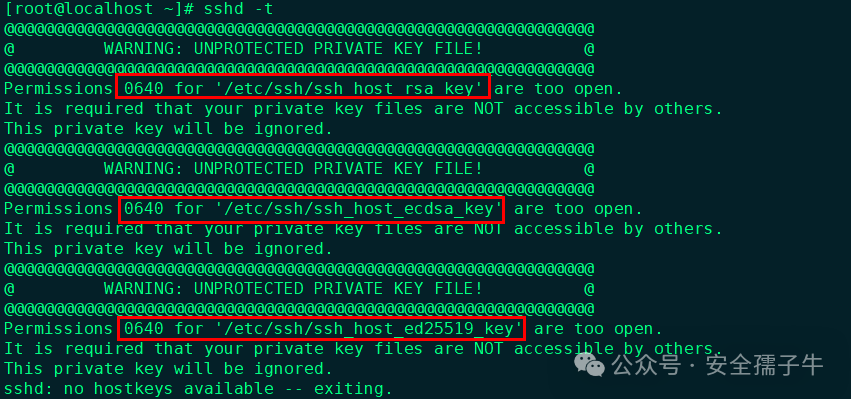

检查SSHD配置,提示主机三个文件权限太高

sshd -t

按照要求配置三个文件权限

chmod 600 /etc/ssh/ssh_host_rsa_key

chmod 600 /etc/ssh/ssh_host_ed25519_key

chmod 600 /etc/ssh/ssh_host_ecdsa_key

3.重启SSHD服务

systemctl restart sshd

systemctl status sshd

新开终端连接测试,发现没有问题,OpenSSH已经升级成功