TangGo测试平台|逻辑漏洞测试系列-水平越权漏洞

TangGo测试平台|逻辑漏洞测试系列-水平越权漏洞

糖果 无糖反网络犯罪研究中心 2024-03-06 18:29

****

**阅读须知**

**本文所述之信息,只作为网络安全人员对自己所负责的网站及服务器进行检测和维护等运维行为的参考。未经合法授权请勿使用本文中的工具、技术及资料,对任何计算机系统进行入侵活动。利用本文所提供的信息所造成的直接或间接后果,及其所引发的损失,均由使用者承担。本文所提供的工具及方法仅用于学习,禁止用于其他!**

01

**测试场景**

王老板找到你,称其网站似乎存在未知的问题,这个问题会导致部分人员的身份信息泄露,请你帮助寻找原因。他向你提供了登录账号(kebo)及其密码,请你获取账号(lucy)的个人信息。

02

**测试案例**

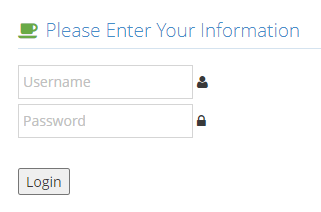

打开 HTTP抓包测试工具,打开右上角

内置浏览器,在浏览器中访问王老板提供的网站,加载后为登录界面:

输入给定的账号(kebo)和密码(123456),点击登录后进入个人信息中心:

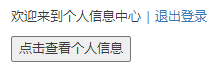

点击

查看个人信息

则可以看到完整的信息:

分析可知,点击

查看个人信息

后会进入人员信息页面,如果有信息泄露,则可能是该请求可被修改导致,测试如下:

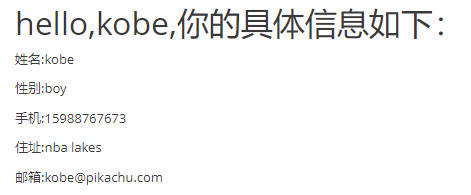

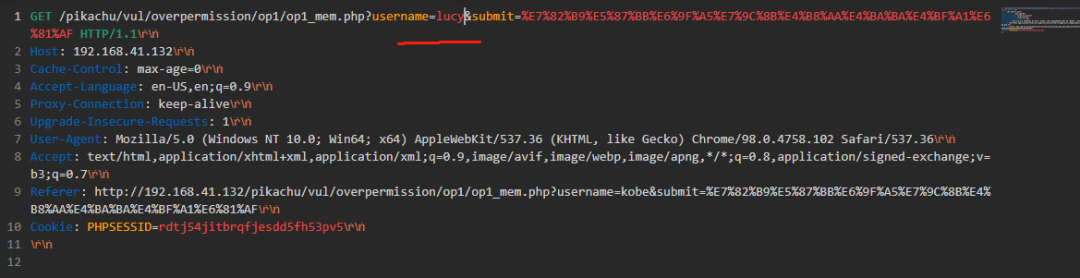

在HTTP抓包测试工具中,打开拦截开关

,回到内置浏览器中,再次

点击

查看个人信息

:

发现请求信息中存在“username=kobe”,其中 kobe 为我们当前的账号,如果修改为被测试账号是否能获得对应的信息呢?

把“username=kobe”修改为“username=lucy”,然后点击放行

。

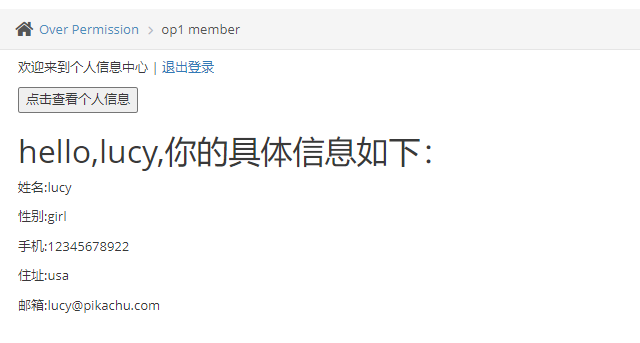

点击放行后会返回一个响应数据,点击响应数据包中的页面浏览,可以看到已经返回了lucy的人员信息:

关闭拦截后

回到内置浏览器查看:

至此成功拿到被测试人员的信息,找到了王老板所说的问题原因。

03

**测试总结**

测试漏洞:

越权访问漏洞(Insecure Direct Object References,IDOR)指的是应用程序在验证用户对资源或功能的访问权限时出现的漏洞。具体来说,这种漏洞允许攻击者直接访问应用程序中的对象(例如文件、数据库记录、URL等),而无需经过适当的身份验证或授权检查。越权漏洞一般又分为垂直越权漏洞和水平越权漏洞。

本文中的漏洞为水平越权漏洞。水平越权是指攻击者通过利用系统或应用程序中的逻辑错误,以获取其他用户相同权限级别下的资源或执行操作的漏洞。这种漏洞不涉及直接绕过权限验证机制,而是利用应用程序设计中的逻辑缺陷或错误,使攻击者能够访问其当前权限级别下其他用户的敏感数据或功能。

解决方案:

**1. 实施严格的访问控制机制:**

应用程序应该在每次访问敏感资源或执行敏感操作时,都进行适当的身份验证和授权检查。这包括验证用户的身份,并检查其所请求的资源是否属于他们的权限范围之内。例如,只允许用户访问其自己的数据,而不是其他用户的数据。

**2. 最小化权限原则:**

用户应该只被授予他们需要的最低权限来完成其工作。这意味着应用程序应该限制用户对敏感资源的访问,并仅授予他们执行其任务所需的最小权限。

**3. 使用安全的标识符:**

对于每个资源或操作,都应使用安全的标识符来标识用户和资源。这样可以防止攻击者通过修改标识符来访问未经授权的资源。

**4. 安全开发实践:**

开发人员应该接受安全意识培训,并使用安全的开发实践来编写和测试应用程序代码。这包括对用户输入进行验证和过滤,以防止恶意用户提交恶意数据。

**5.监控和日志记录:**

应该实施监控和日志记录机制,以便及时检测和响应越权访问尝试。这包括记录用户活动、异常事件和安全警报,并及时采取措施来应对潜在的安全威胁。

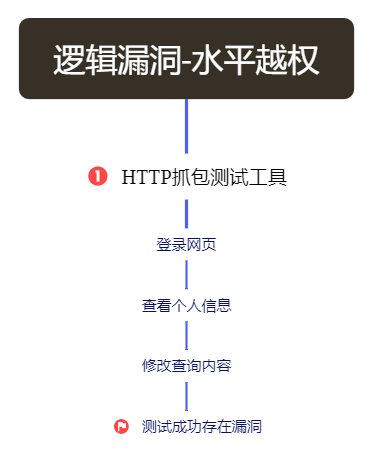

流程图:

注意:工具使用内容请以最新版本为主。

**下载和反馈**

**0****1**

**TangGo社区版本下载:**

·https://tanggo.nosugar.tech/

**0****2**

**反馈问题:**

·https://tanggo.nosugar.tech/#/feedback

·通过微信交流群反馈:关注【无糖反网络犯罪研究中心】公

众号,回复“TangGo”,加入交流群进行反馈。