3.5亿辆汽车、10亿设备暴露于一键蓝牙RCE漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649788788&idx=1&sn=c7fa538499e5b03daa0e74f470f92434

3.5亿辆汽车、10亿设备暴露于一键蓝牙RCE漏洞

安全客 2025-07-14 07:20

近日,PCA Cyber Security研究团队披露了一组可实现一键远程代码执行的蓝牙漏洞攻击链,命名为“PerfektBlue”

。该攻击链影响广泛——涵盖超3.5亿辆汽车和超过10亿台嵌入式设备

,波及奔驰、斯柯达、大众

等知名品牌车载系统,以及众多消费级、工业级、医疗级智能终端

。

漏洞根源源自一套名为 Blue SDK 的蓝牙协议栈

,由德国软件厂商 OpenSynergy 开发,并广泛集成于车载信息娱乐系统(IVI)和嵌入式蓝牙设备中。研究人员指出,4个高危漏洞(CVE-2024-45431~45434)可被链式利用,攻击者仅需一次点击交互

,即可实现完整的远程代码执行。

01

蓝牙栈漏洞首次具备持久远控能力

不同于以往蓝牙攻击受限于短暂近距离通信,此次PerfektBlue具备更强的持续性与扩展性

。

研究人员强调,攻击初始阶段确实要求攻击者在距离目标设备10米以内,并建立配对。但一旦配对成功,PerfektBlue便可植入远程访问恶意代码,实现跨网络的持续控制

,甚至突破车载系统的物理安全边界。

以大众 ID.4 和斯柯达 Superb 为例,研究人员实测发现,攻击者无需用户手动进入配对模式

,即可远程诱导设备发起配对请求。而在奔驰NTG6系统中,则仍需用户主动操作。这表明,不同厂商的实现差异将直接影响漏洞利用的门槛和后果。

大众汽车曾试图降级漏洞影响,称需满足五个苛刻条件

才能被利用,包括车辆点火、进入配对模式、用户手动确认等。但研究人员指出,这些前提并不完全成立。例如,现代车辆信息娱乐系统通常可在未点火状态下开启,攻击者也无需用户主动发起配对。

02

危害已知,补丁难及

PerfektBlue 并非简单的信息窃取工具。研究人员测试表明,攻击者可追踪车辆GPS位置、实时窃听车内语音、获取乘客的手机联系人、通话记录等敏感信息

。

更关键的是,其可能是攻击车载关键系统的入口点,为后续攻击打开通路。

尽管大众方面强调,其安全架构可阻止攻击者进一步控制转向、制动等关键模块,但研究人员认为,只要攻入信息娱乐模块,车内数十个子系统之间的交互机制就可能被滥用,存在被横向渗透的风险。

OpenSynergy 表示,已于2024年9月向合作客户发布补丁。但 PCA 指出,部分OEM厂商至今尚未接到任何修复通知,仍在向用户交付带漏洞的设备。

Swimlane 安全专家 Nick Tausek 表示,该事件暴露了物联网时代补丁链条的系统性失控:

“厂商关系复杂、SBOM缺失、供应链攻击频发、设备设计过时和寿命短……

这一切导致漏洞通知迟缓,补丁分发困难,有时甚至根本无人负责。”

更现实的是,用户想打补丁往往还需前往4S店或厂商服务中心,这对已停售或未纳入主动召回计划的老旧设备而言,几乎等同于“无法修复”

。

Tausek 直言,PerfektBlue更像是一面镜子,揭示物联网生态系统补丁难题,而非对普通用户构成“立即威胁”的攻击。

消息来源:

https://www.darkreading.com/vulnerabilities-threats/350m-cars-1b-devices-1-click-bluetooth-rce

推荐阅读

|

01 |

|

02 |

|

03 |

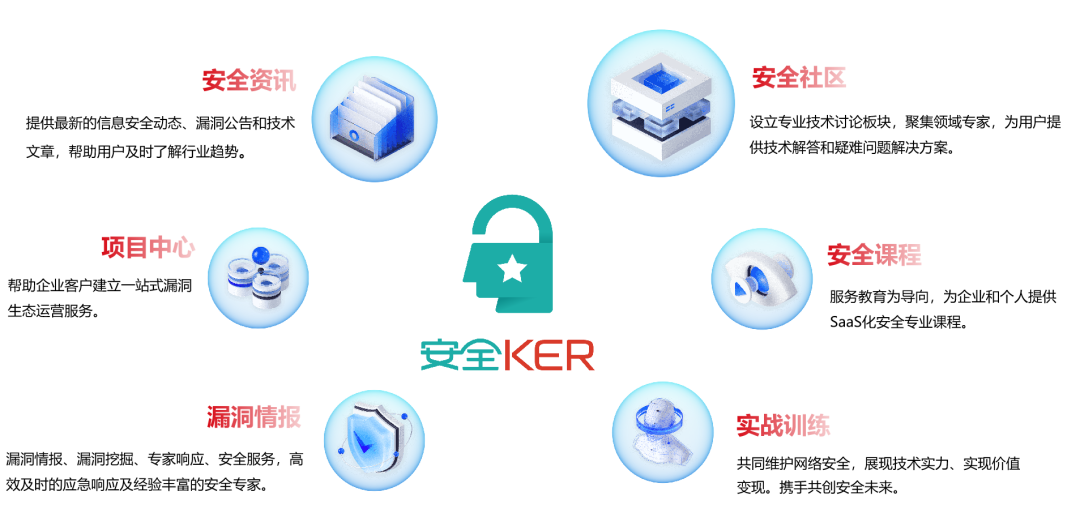

安全KER

安全KER致力于搭建国内安全人才学习、工具、淘金、资讯一体化开放平台,推动数字安全社区文化的普及推广与人才生态的链接融合。目前,安全KER已整合全国数千位白帽资源,联合南京、北京、广州、深圳、长沙、上海、郑州等十余座城市,与ISC、XCon、看雪SDC、Hacking Group等数个中大型品牌达成合作。

注册安全KER社区

链接最新“圈子”动态