最近刷屏的“微信XSS漏洞”原理是什么?

原文链接: https://mp.weixin.qq.com/s?__biz=MzkxNjc0ODA3NQ==&mid=2247484073&idx=1&sn=10cba60d947ef1c2c9a8e764c6ef1076

最近刷屏的“微信XSS漏洞”原理是什么?

原创 漏洞集萃 漏洞集萃 2025-07-14 07:16

重要声明

本公众号内容仅限技术交流与学习研究,旨在提升网络安全认知。

严禁用于任何非法用途!因滥用信息造成的任何后果,由使用者自负,与本公众号无关。

文中所述观点、提及公司或技术仅为客观引用,不代表本公众号立场。

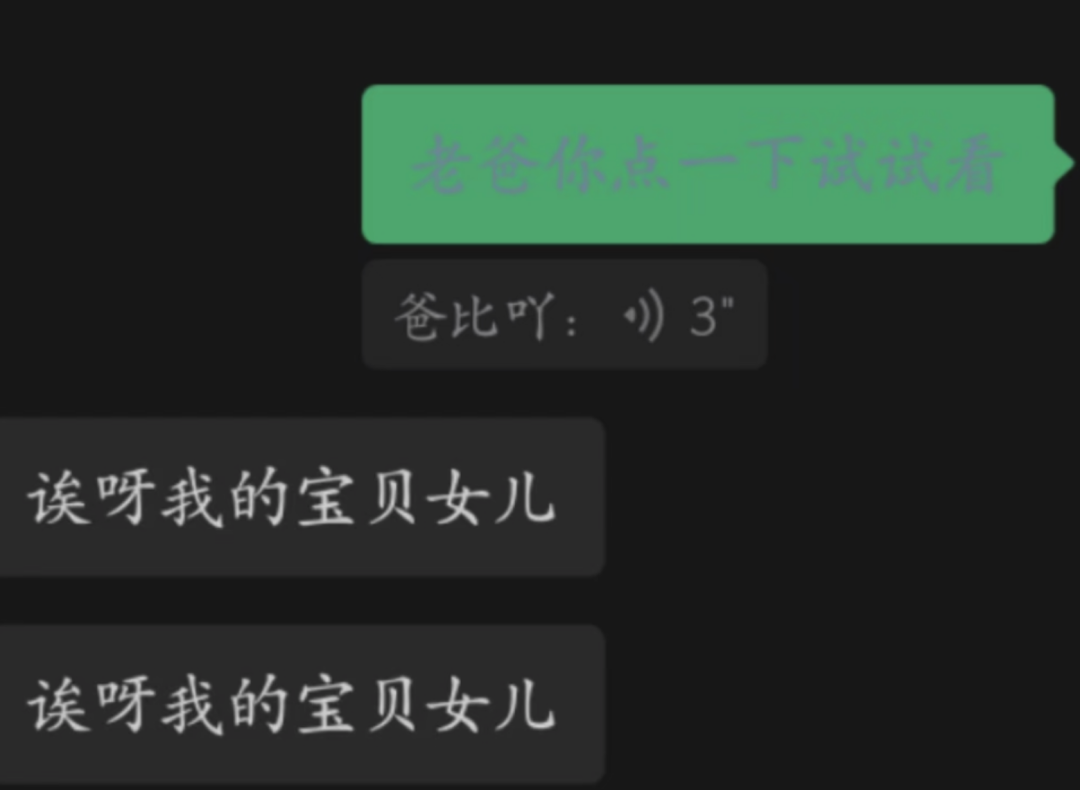

最近,你可能在微信群聊或私信中看到这样一条消息:

“用安卓手机点一下试试”

出于好奇,一些用户点击了这条蓝色链接,结果发现自己竟然在不知情的情况下,自动向消息发送者私信发送了“我喜欢你”这四个字。一时间,关于“微信新漏洞”、“新型病毒”的说法甚嚣尘上。

(图源网络)

这究竟是怎么回事?它真的会威胁我们的账户安全吗?今天,我们就来深入解析这个“表白链接”背后的秘密。

“表白链接”并非病毒,而是功能“妙用”

首先给出结论:这并不是病毒或传统意义上的安全漏洞,更不会盗取你的账号密码或支付信息。

它本质上是一些人利用微信一个相对“冷门”的功能进行的一场大规模恶作剧。

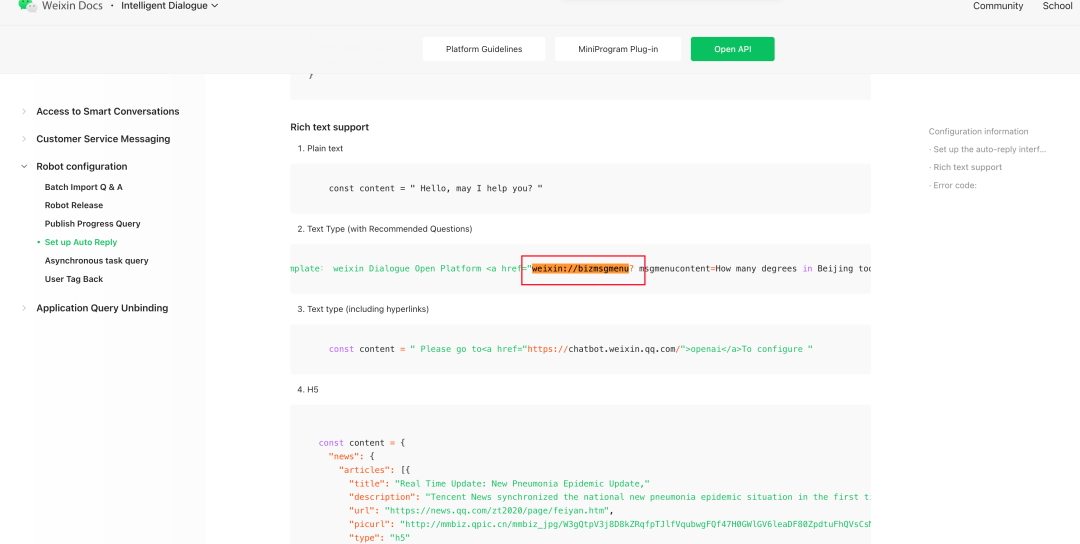

<a href="weixin://bizmsgmenu?msgmenucontent=我喜欢你&msgmenuid=960">用安卓手机点一下试试</a>

这个功能的代码是

weixin://bizmsgmenu

。这是微信提供给公众号运营者和开发者使用的一种内部链接(URI Scheme)。它的主要作用是,让运营者可以在自定义菜单或消息中设置一些快捷操作。

举个例子,在客服场景下,运营者可以预设“查询订单”、“联系客服”等按钮,用户点击后,系统就会自动发送对应文字,触发相应的服务,以提高沟通效率。

而这次刷屏的链接,正是利用了这个原理。我们来拆解一下这段代码:

weixin://bizmsgmenu

: 这是调用微信内部功能的“命令”。

msgmenucontent=我喜欢你

:

msgmenucontent

的内容就是点击后会自动发送的文字。这里被设置成了“我喜欢你”,当然也可以替换成任何其他文本,比如“你最帅”、“哈哈哈”等等。

msgmenuid=960

: 这是一个菜单ID,是该功能的一个固定参数。

>用安卓手机点一下试试</a>

: 这是链接在聊天界面实际显示的蓝色文本,可以被修改成任何具有诱导性的话语,比如“点击领取红包”、“查看惊喜”等。

为何只有部分安卓手机“中招”?

细心的用户会发现,这个恶作剧似乎“偏爱”安卓用户。

– 安卓系统

:在大部分安卓设备上,点击这个链接会直接触发“自动发送消息”的行为,且过程是“无感”的,用户甚至不会跳转到与好友的聊天界面。

- iOS和PC端

:在苹果手机和电脑版微信上,点击同样的消息则不会触发自动发送,而是会直接显示完整的代码原文,或者没有任何反应。

这种平台差异性是由于不同操作系统对微信内部链接(URI Scheme)的解析和安全机制不同所导致的,安卓系统的某些版本在特定条件下允许了这种“静默”操作。

觉得本文内容对您有启发或帮助?

点个关注➕

,获取更多深度分析与前沿资讯!