CL-STA-1020组织利用新型Windows后门针对东南亚政府机构——每周威胁情报动态第231期(07.11-07.17)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492696&idx=1&sn=8643e77f20a94196596c19a82175fd2c

CL-STA-1020组织利用新型Windows后门针对东南亚政府机构——每周威胁情报动态第231期(07.11-07.17)

原创 BaizeSec 白泽安全实验室 2025-07-18 01:01

APT攻击

– CL-STA-1020组织利用新型Windows后门针对东南亚政府机构发起攻击

- Hive0145

黑客

组织以德国为目标展开攻击活动

攻击活动

– 伊朗黑客组织对美发动大规模网络攻击

数据泄露

– 澳大利亚最大航空公司

Qantas数据泄露事件波及570万用户

恶意软件

– 揭露

AsyncRAT远控木马的演化与威胁

勒索软件

– 新型勒索软件

Secp0的攻击事件及攻击过程的全面分析

APT攻击

CL-STA-1020组织利用新型Windows后门针对东南亚政府机构发起攻击

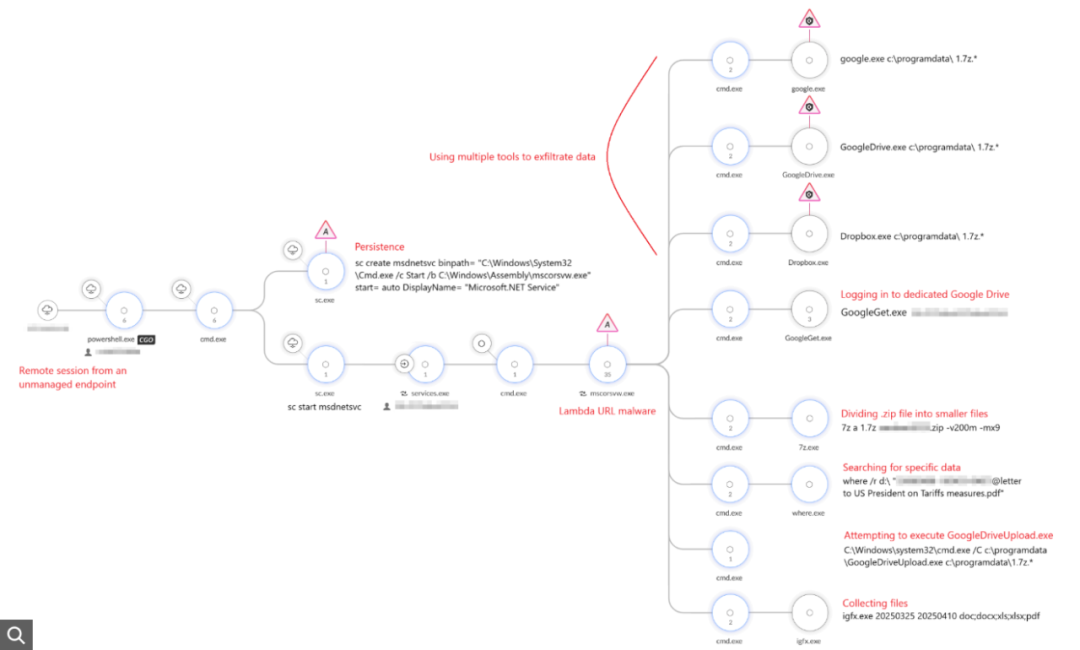

近日,Unit42研究人员追踪到一起针对东南亚政府机构的疑似网络攻击活动,该攻击活动的背景组织被标记为CL-STA-1020。此次攻击活动自2024年末以来一直处于活跃状态,主要目标是从政府机构中窃取敏感信息,特别是关于近期关税和贸易争端的相关资料。与以往案例不同,此次网络攻击活动中,攻击者采用了一种前所未有的Windows后门技术和创新型利用合法云服务策略,实现了对目标系统的长期潜伏与数据窃取,展现了极高的隐蔽性和技术复杂性。

研究人员经过深度技术分析发现,此次攻击活动的核心武器是一款名为HazyBeacon的新型Windows后门程序。该后门并未采用传统C2(指令控制)通道,而是首次大规模利用亚马逊AWS Lambda的合法“函数URL”功能建立云端控制通道。AWS Lambda URL这一技术原本是亚马逊云服务中用于直接通过HTTPS调用无服务器函数的合法功能,却被黑客转化为隐蔽的通信桥梁。由于许多企业日常业务依赖亚马逊云服务,与amazonaws[.]com等域名的通信极为常见,黑客正是利用这一点,将恶意流量混入正常云服务通信中,规避传统网络检测机制。

攻击活动的实施过程环环相扣,展现了黑客团伙的缜密策划。在部署后门阶段,黑客采用DLL侧载技术,将恶意DLL文件植入C:\Windows\assembly\mscorsvc.dll路径,与合法的Windows可执行文件mscorsvw.exe放在一起。当该可执行文件被其注册的Windows服务触发时,会加载恶意DLL而非合法的微软库文件,随后连接至黑客控制的Lambda URL端点。为了确保持久控制,黑客还创建了名为msdnetsvc的Windows服务,即便系统重启,HazyBeacon后门仍能被加载运行。

后门激活后,便开始接收攻击者指令并下载额外payload,这些payload被存储在C:\ProgramData目录下,包括用于归档文件的合法7-Zip工具(7z.exe)、文件收集器(igfx.exe),以及多个定制的谷歌云盘和Dropbox上传工具(如google.exe、GoogleDrive.exe、Dropbox.exe等)。

在数据收集阶段,igfx.exe首先发挥作用,根据输入的时间范围和文件扩展名(如doc、docx、xls等),收集相关文件并创建以受感染机器命名的ZIP归档。之后,7z.exe将这个ZIP文件分割成多个200MB大小的文件,便于后续传输。攻击者还针对性地搜索与贸易争端相关的文档,例如“致美国总统的关税措施信函”等敏感内容。

数据窃取环节,攻击者试图通过多种工具将收集到的文件外传。他们先用GoogleGet.exe连接自己的谷歌云盘仓库,再通过各类上传工具尝试将文件上传至谷歌云盘和Dropbox。不过,这些上传尝试均被检测机制识别为恶意行为并成功拦截。在尝试外传数据后,黑客会执行清理命令,删除创建的归档文件和所有payload,以销毁攻击痕迹。

图 1 CL-STA-1020组织攻击的完整执行流程

参考链接:

https://unit42.paloaltonetworks.com/windows-backdoor-for-novel-c2-communication/

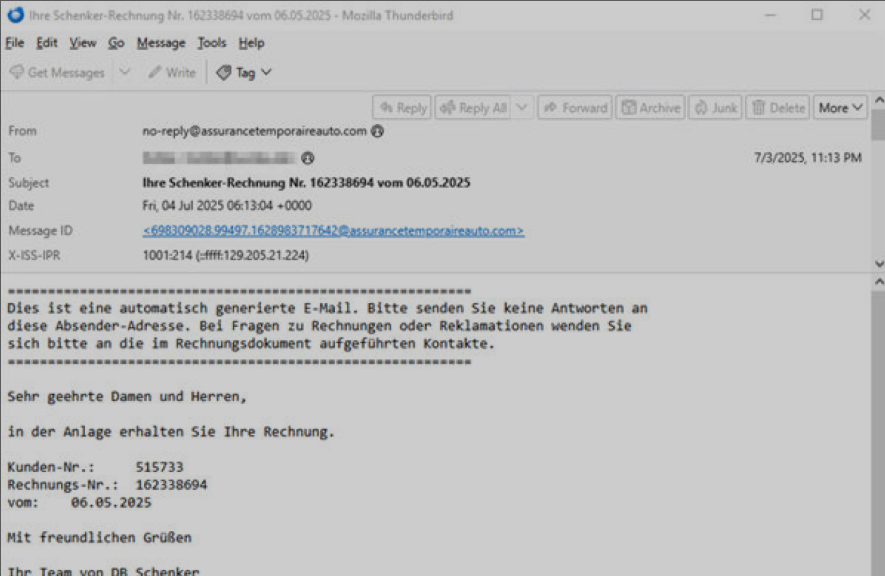

Hive0145 黑客组织以德国为目标展开攻击活动

近日,IBM X-Force监测到黑客组织Hive0145发起新一轮钓鱼网络攻击活动。该组织自2022年起便以传播Strela Stealer窃取电子邮件凭证闻名,而此次针对德国用户的攻击呈现出新特点:通过恶意SVG文件植入名为“StarFish”的反向shell恶意程序,首次实现对受感染设备的持久化控制,并能部署后续攻击载荷,这标志着其攻击意图发生明显转变,对受害者的威胁程度较以往显著提升。

此次网络攻击活动中,Hive0145组织延续了其惯用的社会工程学手段,以德国企业常见的“Rechnung”(发票)邮件为诱饵,诱骗受害者打开恶意SVG附件。一旦用户点击,浏览器会渲染内嵌的HTML内容,表面上显示一个虚假的进度条,实则暗中下载包含恶意JScript代码的ZIP压缩包。该脚本随后部署StarFish后门,不仅能够通过修改注册表实现持久化感染,还会每48秒向攻击者控制的C2服务器发送心跳信号,等待进一步指令。值得注意的是,该后门具备环境感知能力和反沙箱检测能力,仅在确认目标机器未被安全分析工具监控后,才会下发最终的Strela窃取程序,显示出攻击者对抗安全检测的强烈意图。Strela窃取程序在此次攻击中以PowerShell脚本形式出现,延续了其核心功能——从本地安装的Microsoft Outlook和Mozilla Thunderbird中窃取邮箱凭证。攻击者利用curl命令将窃取的数据回传至远程服务器,同时还会下载伪造的“invoice.pdf”文件,以迷惑受害者并降低安全人员的警惕性。

Hive0145组织自2022年首次被发现以来,其攻击手法不断升级。早期该组织主要针对西班牙语用户,通过简单的钓鱼邮件传播Strela窃取程序。2023年起,其攻击范围逐步扩展至德国、意大利等地区,并开始采用多语言混淆、合法代码签名证书及高级加密器(如Stellar Loader)来增强恶意软件的隐蔽性。2024年中期,该组织进一步优化战术,通过劫持真实商业邮件链并替换附件为恶意ZIP文件,大幅提升攻击成功率。如今,Hive0145已从单纯的初始访问经纪人(IAB)向具备全链条攻击能力的威胁组织转变,其攻击频率和精准定位能力均达到新高度。

综上,Hive0145组织展现出强大的攻击适应能力与技术进化意愿,此次引入后门程序实现持久化访问,表明其已突破传统的邮箱凭证窃取范畴。攻击流程的精细化——如延迟部署Strela Stealer以规避沙箱检测分析,进一步凸显其规避检测的意图,而独特的钓鱼策略使其能在目标地区发动大规模的网络攻击。

图 2 Hive0145网络钓鱼活动中使用的带有劫持附件(SVG)的真实发票电子邮件

参考链接:

https://www.ibm.com/thi

攻击活动

伊朗黑客组织对美发动大规模网络攻击

近日,据

Nozomi Networks Labs发布的最新报告显示,随着伊朗冲突的升级,来自伊朗的知名网络威胁组织在2025年5月和6月期间发起的网络攻击活动激增了133%。这一显著的增长引起了全球工业及关键基础设施组织的高度关注,尤其是美国公司成为了这些网络攻击的主要目标。

研究人员指出,近期观察到的网络攻击活动主要源自

MuddyWater、APT33、OilRig、CyberAv3ngers、FoxKitten及Homeland Justice等伊朗背景的威胁行为者组织。这些组织不仅将矛头对准了美国的交通运输和制造业企业,还对全球范围内的工业及关键基础设施构成了严重威胁。

在过去的两个月里,

MuddyWater表现尤为活跃,至少对五家美国公司发动了攻击,这些公司主要隶属于交通运输和制造业。紧随其后的是APT33,该组织至少对三家美国公司实施了网络攻击。而OilRig、CyberAv3ngers、FoxKitten及Homeland Justice则分别对至少两家美国公司发动了攻击,目标同样集中在交通运输和制造业领域。值得注意的是,CyberAv3ngers在此次攻击中再次利用了之前攻击中使用过的IP地址,并使用了以运营技术(OT)为目标的著名恶意软件OrpaCrab(又称IOCONTROL),该软件于去年12月首次被发现。这一行为显示出攻击者在战术上的连续性和对既有攻击资源的再利用。

研究人员通过匿名化遥测数据,持续跟踪并分析了这些威胁行为者的活动。数据显示,在

5月和6月期间,共记录到28起与伊朗威胁行为者相关的攻击事件,相比前两个月的12起,增长幅度显著。

参考链接:

https://www.nozominetworks.com/blog/threat-actor-activity-related-to-the-iran-conflict

数据泄露

澳大利亚最大航空公司Qantas数据泄露事件波及570万用户

澳大利亚最大航空公司澳洲航空(

Qantas)于本月初证实遭遇网络攻击,此次数据泄露事件已造成570万用户信息受影响。经调查,攻击活动与活跃的黑客组织“Scattered Spider”有关,黑客组织通过第三方客服平台侵入其呼叫中心系统,窃取了大量客户数据,目前已开始以泄露数据相要挟进行勒索。

本月初,澳洲航空(

Qantas)发现其呼叫中心使用的第三方平台出现异常活动,随即采取措施遏制了攻击,目前系统已恢复安全。尽管核心系统未受影响,但黑客可能窃取了多达600万条客户服务记录,包含姓名、电子邮件、电话号码、出生日期和常旅客号码等敏感信息。值得庆幸的是,金融数据、护照信息、密码和登录凭证等关键数据未被泄露。

根据最新调查结果,黑客实际窃取了

570万独立用户的个人信息。其中约400万条记录仅包含姓名、电子邮箱和常旅客信息。其中

120万条仅涉及姓名和邮箱,280万条还包含常旅客号码,部分记录附带会员等级、积分余额及航段积分。另外还有

170万条记录涉及更多隐私数据,包括130万条地址记录(含住宅地址和酒店等商务地址)、110万条出生日期、90万条电话号码、40万条性别信息以及1万条餐饮偏好记录。值得注意的是,常旅客账户依然安全,且使用多个邮箱的用户可能存在多条关联记录。

澳洲航空表示,自事件发生以来,他们的首要任务是查明每位受影响客户的具体数据泄露情况,并尽快告知客户。他们公司已开始联系所有受影响客户,详细说明其个人数据的具体泄露字段,并提供相关支持服务。同时,澳洲航空已加强网络安全措施,并建议客户警惕伪装成官方通知的网络钓鱼邮件

据美国联邦调查局(

FBI)此前通报,“Scattered Spider” 组织近期将目标瞄准航空业,其通过社会工程学手段,冒充员工或承包商欺骗IT服务管理台。攻击者甚至尝试一些手段绕过多因素认证(

MFA)系统,例如诱使IT服务管理台为受妥协账户添加未授权的

MFA设备,进而侵入企业及第三方IT供应商系统,最后该组织常在入侵成功后窃取敏感数据用于勒索。

参考链接:

恶意软件

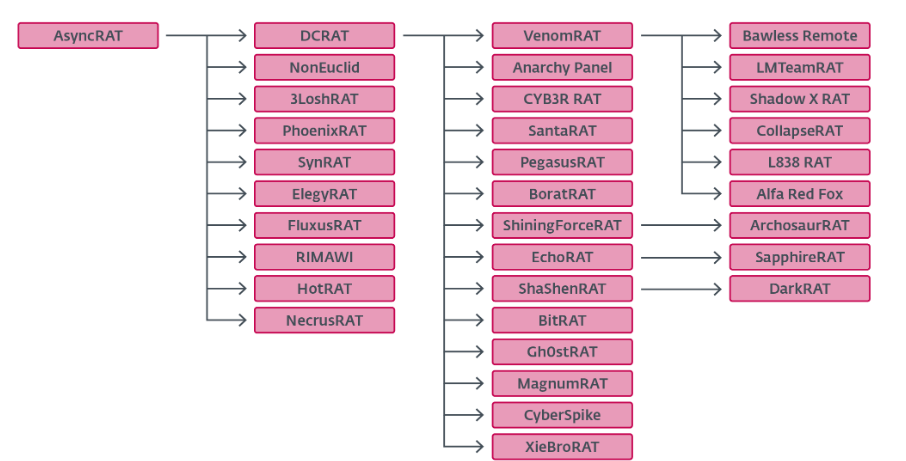

揭露AsyncRAT远控木马的演化与威胁

近日,

ESET研究团队发布最新报告,深入剖析了AsyncRAT这一开源远程访问木马(RAT)及其庞大的分支生态系统。曾被视为“入门级”的AsyncRAT远程访问木马在开源代码的催化下已演变成一张盘根错节的恶意木马软件家族网。该家族不仅持续对外发起窃密、勒索乃至蠕虫式传播攻击,而且正以惊人的速度迭代出新分支,衍生出成百上千个变种,也显著拉低了网络犯罪的门槛。

AsyncRAT的起源可追溯至2019年,由GitHub用户“NYAN CAT”发布,采用C#开发,具备键盘记录、屏幕捕获、凭证窃取等典型RAT功能。研究发现,它虽非直接分叉自2015年出现的Quasar RAT,却在加密算法上与其高度相似。两者的

AES256和Sha256加密类代码几乎完全相同,包括盐值和解密设置,暗示AsyncRAT受Quasar RAT启发。但AsyncRAT在模块化架构和隐身特性上进行了显著改进,使其更易修改和躲避检测,这也为后续大量分支的涌现埋下伏笔。

自公开以来,

AsyncRAT的分支如雨后春笋般涌现。这些分支有的仅做简单修改,有的则大幅扩展功能。研究人员通过分析梳理出分支的演化谱系,其中

DcRat和VenomRAT最为活跃,合计占据2024年第二季度样本总量的50%以上。DcRat引入了更高效的MessagePack数据序列化方式,并通过AMSI和ETW补丁绕过安全检测,还能终止任务管理器、杀毒软件等进程;VenomRAT则因功能过于丰富,几乎可视为独立威胁,但其客户端与AsyncRAT高度相似,故仍被归入分支体系。

识别这些分支的关键在于分析恶意软件的配置信息。约

90%的样本在初始化设置中,会以AES-256加密并Base64编码的形式,在Version字段标注分支名称或作者化名。若该字段为空,可通过加密类中的盐值、C&C服务器证书等线索追溯。例如VenomRAT的配置初始化过程与DcRat高度相似,而BoratRAT的证书信息直接揭示了身份。对于更隐蔽的变种,则需通过代码结构比对或向C&C服务器发送特制数据包来确认。

除主流分支外,一些小众变种也值得关注。

NonEuclid RAT虽占比不足1%,却拥有独特插件:WormUsb.dll可感染USB设备和本地文件,通过替换原始文件为恶意stub实现传播;cliper.dll能监控剪贴板,替换加密货币钱包地址为攻击者地址,并窃取信用卡信息;Brute.dll则用于暴力破解SSH和FTP凭证。JasonRAT则以“撒旦式”变量命名(如“GateOfDarkness”“HoleOfDarkness”)和扩展摩尔斯电码混淆字符串著称,还具备国家定向攻击功能。XieBroRAT针对中文环境,可窃取浏览器凭证并与Cobalt Strike服务器联动。

这些分支的泛滥凸显了开源恶意软件框架的风险。它们降低了网络犯罪的技术门槛,即便是新手也能快速部署复杂攻击。随着大语言模型的普及,未来分支可能整合更高级的混淆、模块化和躲避技术。

图

3

AsyncRAT分支的扩展列表

参考链接:

https://www.welivesecurity.com/en/eset-research/unmasking-asyncrat-navigating-labyrinth-forks/

勒索软件

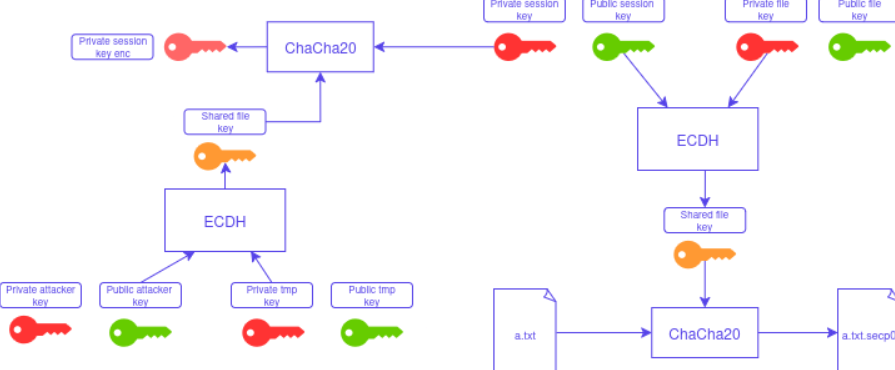

新型勒索软件Secp0的攻击事件及攻击过程的全面分析

2025年初,网络安全研究人员发现了一种名为

Secp0的新型勒索软件,其独特的攻击模式和双重勒索策略迅速引发全球关注。最初,Secp0组织被误认为是一个以软件漏洞为筹码的勒索组织,但随着深入调查分析后,安全研究人员发现它实际上采用了传统勒索软件的攻击手法,即加密受害者数据并威胁公开泄露,以此逼迫受害者支付赎金。

事件起源于

2月,Secp0组织在地下论坛放出风声,声称掌握多家企业的“0Day”漏洞并索要“封口费”,一度被误判为是以新型漏洞为勒索的模式。

3月初,该组织高调宣布成功入侵一家美国IT服务管理公司,宣称已控制九百余个内部账户,并对Nutanix集群、Hyper-V虚拟化平台及NAS备份设备实施全盘加密;随后发布的数据片段印证了入侵的真实性。

5月,Secp0组织以“等待披露的受害企业排期过长”为由暂缓新公告,转而测试一套名为“World Leaks”的自动化数据曝光平台,意图将泄密流程产品化。安全研究人员据此推测,Secp0组织已把勒索、泄密、谈判、交付整合为流水线作业,威胁强度将进一步抬升。

从攻击过程及技术手法层面分析发现,

Secp0勒索软件主体为一个针对

64位Linux的ELF可执行文件,采用C/C++编写,GCC 12.3或Clang 14在Ubuntu 22.04环境下编译。执行时,攻击者通过一行简洁的指令启动:./ran_64.elf –psw secp0 –fast –daemon –path [受害路径]。其中“–psw”为硬编码口令,用于验证内置数据是否被完整解密;“–daemon”令进程转入后台并把输出重定向到log.secp0,躲避运维监控;“–fast”与“–path”组合则限定加密范围、加快速度。此外,恶意程序还可利用–sleep延时60秒启动,以绕过部分沙箱检测。

恶意程序一旦运行,

Secp0组织首先解密自身携带的勒索信模板、文件扩展名

.secp0、勒索信文件名RESTORE-SERVER.txt等关键资源,随后借助ChaCha20流密码与secp256k1椭圆曲线Diffie-Hellman(ECDH)密钥交换完成文件锁定:程序为每台受感染主机生成唯一的会话密钥对,再为每一个待加密文件生成独立文件密钥对,通过ECDH计算出共享的对称密钥,最终用ChaCha20加密文件内容。加密完成后,177字节的解密元数据被追加至文件尾部,包括文件公钥、攻击者公钥、加密的会话私钥等。然而,会话私钥又被ChaCha20二次加密,其密钥由攻击者持有的私钥与勒索软件生成的临时私钥共同导出;受害者若无攻击者配合,无法复原明文。

更具破坏性的是,

Secp0组织不仅加密,还大规模窃取数据。勒索信中,攻击者声称已潜伏数月,掌握企业核心数据库、文件服务器镜像等

TB级资料,并给出三天谈判窗口:若拒付赎金,数据将通过“World Leaks”平台分批公开,并同步通报监管与媒体,以声誉与合规压力逼迫受害企业就范。为增加可信度,Secp0组织会提供不超过总量三分之一的文件列表供受害者抽检,甚至承诺付款后附赠“红队级”安全整改报告,将犯罪包装成“增值服务”。

值得注意的是,

Secp0勒索软件的代码中硬编码了加密密钥(

Key: 6162636465666768696A6B6C6D6E6F707172737475767778797A7B7C7D7E7F80,IV: 0001020304050607),安全团队可基于此构建YARA规则进行检测。目前已知的攻击指标包括二进制文件哈希(sha256: bbcf4469a0a849ec3c65bbf2ad188896f8d222b7f4e6e5b1c85747ae3ad95818)、谈判域名(

secp0-support.net、

secp0-support.cfd)及洋葱地址(如 bhn2xz5jer2xeibxjzhgfp7qclttnbvkkvd4hvlmjbnz66jxq7yzn6ad.onion)。

图

4

Secp0勒索软件加密过程的说明

参考链接:

https://blog.lexfo.fr/analysis-of-secp0-ransomware.html

往期推荐

LockBit勒索组织发布声明并重建泄露网站——每周威胁情报动态第166期(2.23-2.29)

GoldFactory组织开发针对iOS系统的GoldPickaxe木马病毒——每周威胁情报动态第165期(2.9-2.22)

新APT组织APT-LY-1009针对亚美尼亚政府投递VenomRAT——每周威胁情报动态第164期(02.02-02.07)