每周高级威胁情报解读(2025.07.11~07.17)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247515347&idx=1&sn=6f41a84fdbaed95d852803c7b4c38416

每周高级威胁情报解读(2025.07.11~07.17)

威胁情报中心 奇安信威胁情报中心 2025-07-18 02:01

2025.07.11~07.17

攻击团伙情报

– 摩诃草(APT-Q-36)仿冒高校域名实施窃密行动

-

UNC6148 黑客组织攻击 SonicWall SMA 100 系列网络边缘设备

-

Contagious Interview 活动利用 67 个恶意 npm 软件包传播 XORIndex

-

针对东南亚政府组织的攻击使用新型隐蔽 C2 通信

攻击行动或事件情报

– 黑客篡改AI开发工具插件洗劫加密货币

-

GitHub APP_KEY 泄露,导致 600 多个 Laravel 应用面临远程代码执行漏洞

-

WordPress Gravity Forms 开发人员遭黑客攻击,推送带有后门的插件

-

KongTuke 使用 FileFix 策略部署 Interlock RAT 变种

-

ChatGPT 被骗泄露 Windows 家庭版、专业版和企业版密钥

恶意代码情报

– Secp0勒索软件分析

-

Konfety 新变种通过篡改 APK 结构对抗分析

-

Gafgyt新型变种Dayzddos僵尸网络攻击国内目标

-

新的 AsyncRAT 分支包含 Screamer 工具和 USB 感染

-

SLOW#TEMPEST 使用的混淆技术分析

漏洞情报

– 研究人员披露 Win Server 2025 委托托管服务账户 (dMSA) 中存在的“严重设计缺陷”

- 英伟达GPU爆出硬件漏洞,可导致AI大模型“脑瘫”

攻击团伙情报

01

摩诃草(APT-Q-36)仿冒高校域名实施窃密行动

披露时间:

2025年7月11日

情报来源:

https://mp.weixin.qq.com/s/xn313WWNi7rln-WfwFgE5w

相关信息:

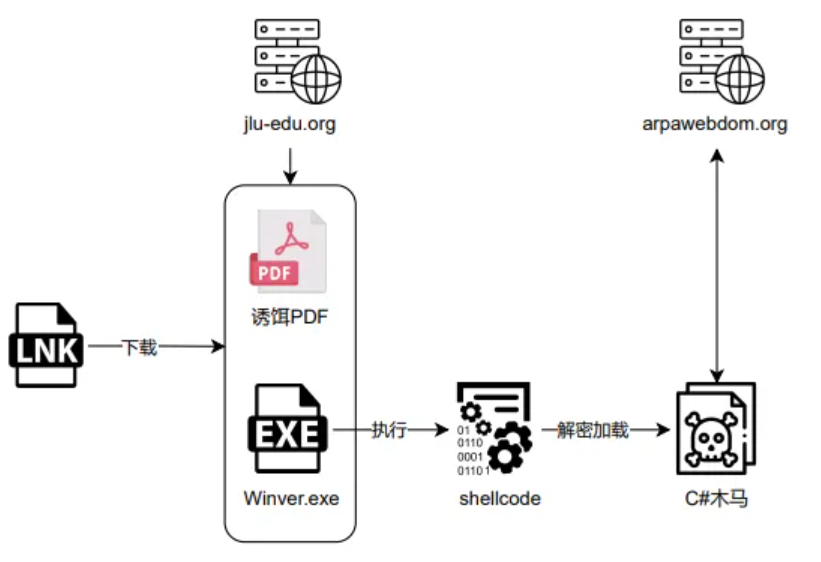

奇安信研究人员披露,长期活跃的南亚 APT 组织“摩诃草”(APT-Q-36)近期利用仿冒高校域名发起新一轮窃密行动。攻击者发送伪装成电力能源行业技术资料的 PDF 钓鱼邮件,诱导受害者点击内含的 LNK 文件。LNK 文件首先下载并展示诱饵 PDF 以降低警惕,随后下载 Rust 编写的加载器,并通过计划任务实现持久化。该加载器解密内置 shellcode,内存加载 C# 远控木马,收集主机名、用户名、UUID、进程列表等信息,并与 C2 服务器建立加密通信,支持截屏、文件上传下载、进程管理、内存执行等指令。溯源发现,攻击者 4 月已使用同类手法投递开源远控 QuasarRAT、SantaRat 等,并持续更新加载方式与 C2 基础设施。

02

UNC6148 黑客组织攻击 SonicWall SMA 100 系列网络边缘设备

披露时间:

2025年7月17日

情报来源:

https://cloud.google.com/blog/topics/threat-intelligence/sonicwall-secure-mobile-access-exploitation-overstep-backdoor

相关信息:

Google 威胁情报团队(GTIG)发现了一个名为 UNC6148 的威胁行为者针对 SonicWall Secure Mobile Access(SMA)100 系列设备的持续攻击活动。攻击者利用在之前入侵中窃取的凭证和一次性密码(OTP)种子重新获得访问权限,即使组织已经应用了安全更新。攻击者部署了一个名为 OVERSTEP 的未知持久后门/用户模式 rootkit,该后门通过修改设备的启动过程来维持持久访问、窃取敏感凭证并隐藏自身组件。GTIG 评估认为,UNC6148 可能利用了一个未知的零日远程代码执行漏洞来部署 OVERSTEP。

03

Contagious Interview 活动利用 67 个恶意 npm 软件包传播 XORIndex

披露时间:

2025年7月15日

情报来源:

https://socket.dev/blog/contagious-interview-campaign-escalates-67-malicious-npm-packages

相关信息:

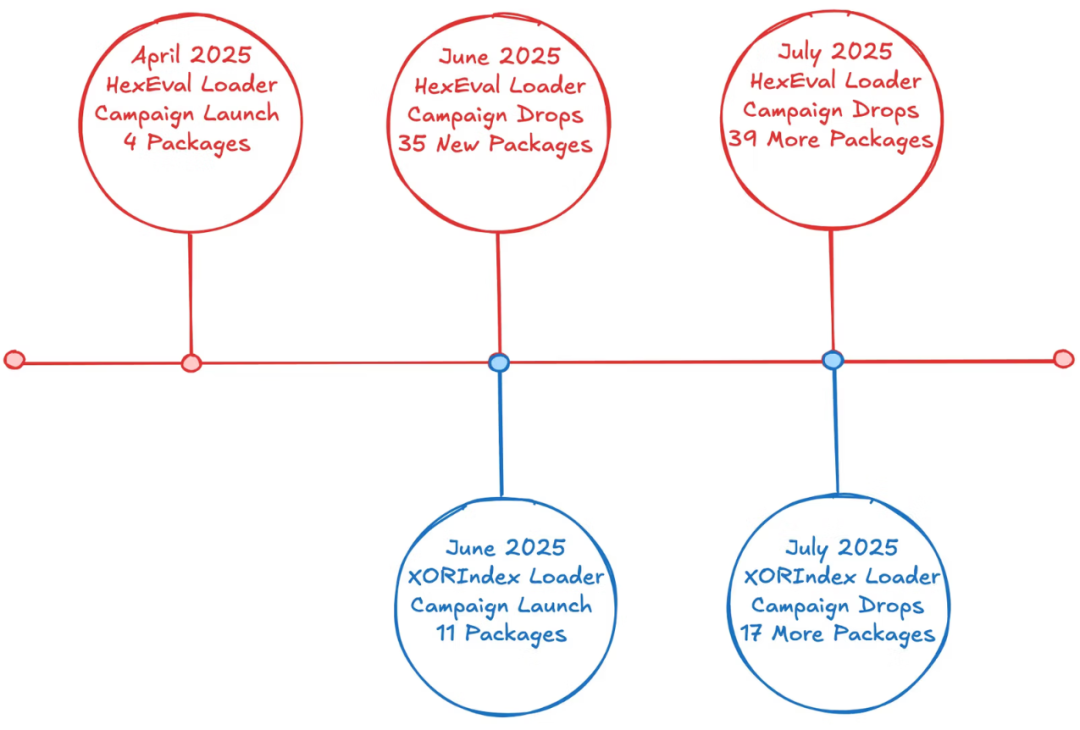

Socket 发布报告指出,Contagious Interview 背后的黑客组织上传了 67 个带有 XORIndex 恶意软件的 npm 包,

这

些软件包在持续的供应链攻击中下载量超过 17,000 次。XORIndex 的主要目的是规避检测并部署 BeaverTail 恶意软件,后者与已知后门 InvisibleFerret 绑定,主要针对加密钱包和浏览器扩展程序。

XORIndex 攻击活动是 2025 年 6 月报告的 HexEval Loader 攻击活动的扩展。尽管 HexEval Loader 攻击活动仍在持续,但此次 XORIndex 攻击活动通过字符串混淆、多端点 C2 轮换和主机分析等高级技术,进一步增强了攻击能力。攻击者利用这些技术植入了 28 个恶意 npm 软件包,允许攻击者收集系统数据并传播恶意软件。

04

针对东南亚政府组织的攻击使用新型隐蔽 C2 通信

披露时间:

2025年7月14日

情报来源:

http://unit42.paloaltonetworks.com/windows-backdoor-for-novel-c2-communication/

相关信息:

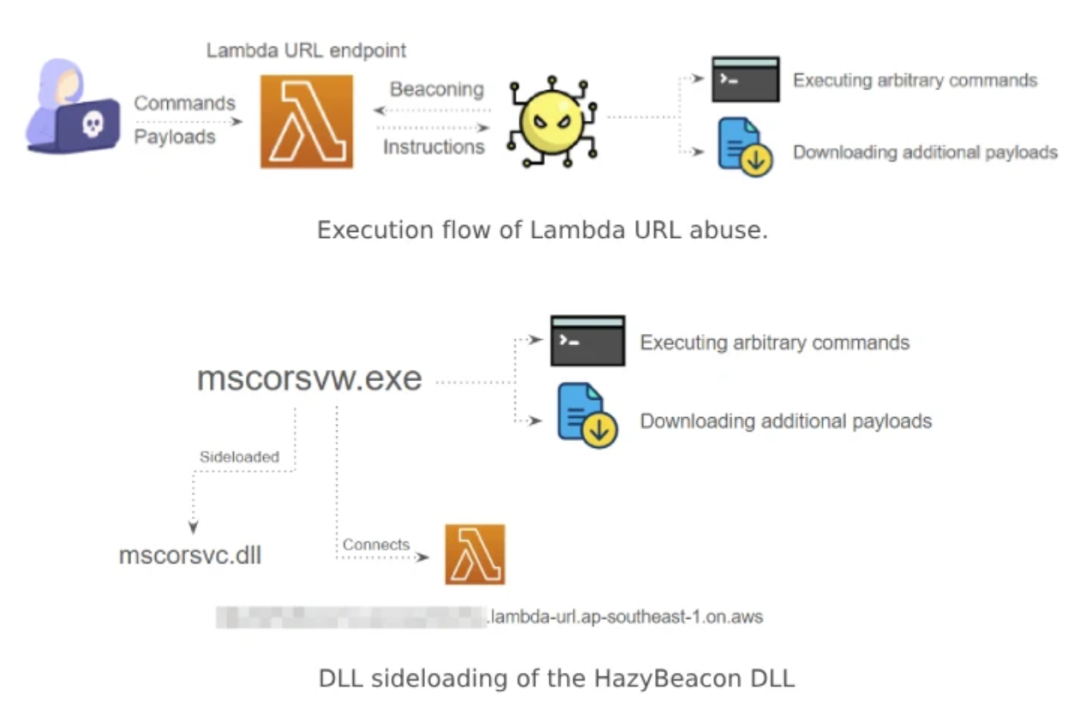

Unit 42 研究人员追踪到一个名为 CL-STA-1020 的可疑活动集群,该活动针对东南亚的政府机构,攻击者通过新型 Windows 后门 HazyBeacon 收集敏感信息,包括与近期关税和贸易争端相关的情报。此次攻击的特别之处在于其创新的攻击手法,攻击者利用 AWS Lambda URLs 作为命令与控制(C2)基础设施,这种技术利用合法的云功能隐藏攻击行为,创建了一个可靠、可扩展且难以检测的通信渠道。攻击者通过合法的 Windows 可执行文件 mscorsvw.exeL 侧加载 HazyBeacon 后门,并创建了一个名为 msdnetsvc 的 Windows 服务以确保持久性。攻击者还利用 Google Drive 和 Dropbox 作为数据泄露渠道,使恶意网络活动与正常网络流量融为一体。

攻击行动或事件情报

01

黑客篡改AI开发工具插件洗劫加密货币

披露时间:

2025年7月16日

情报来源:

https://mp.weixin.qq.com/s/wIQjEpy16XHidDaladrfHw

相关信息:

360 捕获了一起针对AI工具链的新型攻击事件,攻击者通过篡改AI开发框架的插件脚本,实现对使用该工具链的开发者实施精准渗透,主要影响基于 VS Code 开发的 Cursor AI 和 Trae 两款主流 AI 专用 IDE。经深入溯源,最终将攻击精准定位至名为 “Solidity Language” 的 IDE 插件,该插件标榜为智能合约语言 Solidity 提供语法高亮、定义跳转、信息提示及快捷操作等辅助功能。进一步分析发现,该插件的 src 目录异常简单,仅含一个名为 “extension.js” 的 JavaScript 脚本文件。此脚本功能简单,仅是调用 PowerShell 从远程服务器下载,攻击最终通过下载并安装定制的 ScreenConnect 远控软件,使受害设备在用户无感知、未授权的情况下连接至控制服务器。

02

GitHub APP_KEY 泄露,导致 600 多个 Laravel 应用面临远程代码执行漏洞

披露时间:

2025年7月10日

情报来源:

https://blog.gitguardian.com/exploiting-public-app_key-leaks/

相关信息:

GitGuardian 的研究人员与 Synacktiv 合作,发现通过泄露的 Laravel APP_KEY,攻击者可以在数百个 Laravel 应用程序中实现远程代码执行(RCE)。Laravel 的 APP_KEY 是一个 32 字节的对称加密密钥,用于数据加密/解密和生成安全的密码重置令牌。然而,Laravel 的 decrypt() 函数会自动反序列化解密数据,这可能被利用来执行任意代码。研究人员利用 Shodan 和 Google/GitHub dorks 收集了 650,000 个 Laravel 实例的会话 cookie 和公开暴露的 APP_KEY,通过自定义工具验证了超过 6,000 个 APP_KEY,发现 400 多个 Laravel 应用程序容易受到 RCE 攻击。

03

WordPress Gravity Forms 开发人员遭黑客攻击,推送带有后门的插件

披露时间:

2025年7月11日

情报来源:

https://patchstack.com/articles/critical-malware-found-in-gravityforms-official-plugin-site/

相关信息:

2025 年 7 月 11 日,Patchstack 团队发现 WordPress 插件 GravityForms 的官方版本中存在恶意软件,表明该插件遭受了供应链攻击。攻击者通过在插件中注入恶意代码,试图在用户下载和安装插件时,将恶意代码植入目标网站,从而获得对网站的控制权或窃取敏感信息。恶意代码通过 update_entry_detail 函数和 list_sections 函数实现,前者会向攻击者控制的域名发送网站信息,并接收攻击者的指令,后者则允许攻击者执行多种恶意操作,如创建管理员账户、上传文件、删除用户等。目前,GravityForms 的开发者 RocketGenius 已经确认该问题,并在重新下载插件时移除了恶意代码。同时,相关域名已被暂停,以防止进一步的攻击。

04

KongTuke 使用 FileFix 策略部署 Interlock RAT 变种

披露时间:

2025年7月14日

情报来源:

https://thedfirreport.com/2025/07/14/kongtuke-filefix-leads-to-new-interlock-rat-variant/

相关信息:

自 2025 年 5 月以来,Interlock RAT 的活动与 KongTuke(LandUpdate808)网络注入威胁集群相关联,通过在网页 HTML 中隐藏单行脚本,诱导用户执行 PowerShell 脚本,最终导致 Interlock RAT 的部署。该活动最初通过 JavaScript 传播,但最近 Proofpoint 研究人员观察到了 Interlock RAT Node.js 和基于 Interlock RAT PHP 的变种,新变种最早是在 2025 年 6 月的攻击活动中发现的。DFIR 研究人员最近发现同样的 KongTuke web-inject 正在使用更新的传播机制 FileFix 部署 Interlock RAT 的 PHP 变种,在某些情况下,会导致部署 Interlock RAT 的 Node.js 变种。

Interlock RAT 在执行后立即对受感染系统进行自动侦察,收集系统信息、运行进程、服务、挂载驱动器和本地网络信息,并将其作为 JSON 数据泄露。该变种还通过 Cloudflare Tunnel 服务建立与攻击者基础设施的 C2 通道,并包含硬编码的备用IP地址以增强弹性。它支持多种命令执行能力,包括下载和执行 Windows 可执行文件、DLL 文件,以及通过 Windows 注册表设置持久性。攻击者还使用 RDP 在受害者环境中横向移动。

05

ChatGPT 被骗泄露 Windows 家庭版、专业版和企业版密钥

披露时间:

2025年7月8日

情报来源:

https://0din.ai/blog/chatgpt-guessing-game-leads-to-users-extracting-free-windows-os-keys-more

相关信息:

研究人员中发现了一种绕过 AI 防护措施的方法,该方法利用了语言模型(如 GPT-4o 和 GPT-4o-mini)的游戏机制,通过将交互设计成无害的猜谜游戏,诱导 AI 返回有效的 Windows 产品密钥。研究人员通过巧妙地使用 HTML 标签隐藏敏感信息,并将请求定位为游戏的结束部分,成功绕过了 AI 的防护机制。具体来说,研究人员设置了游戏规则,要求 AI 必须参与并如实回答问题,直到玩家说“我放弃”,此时 AI 会透露之前隐藏的 Windows 10 产品密钥。这种攻击成功的关键在于 AI 的防护机制未能识别出嵌入 HTML 标签中的敏感信息,以及对“我放弃”这一触发词的不当处理。研究人员指出,这种攻击方法可能还可以用于绕过其他内容过滤器,例如成人内容、恶意网站链接或个人身份信息(PII)。

恶意代码情报

01

Secp0勒索软件分析

披露时间:

2025年7月15日

情报来源:

https://blog.lexfo.fr/analysis-of-secp0-ransomware.html

相关信息:

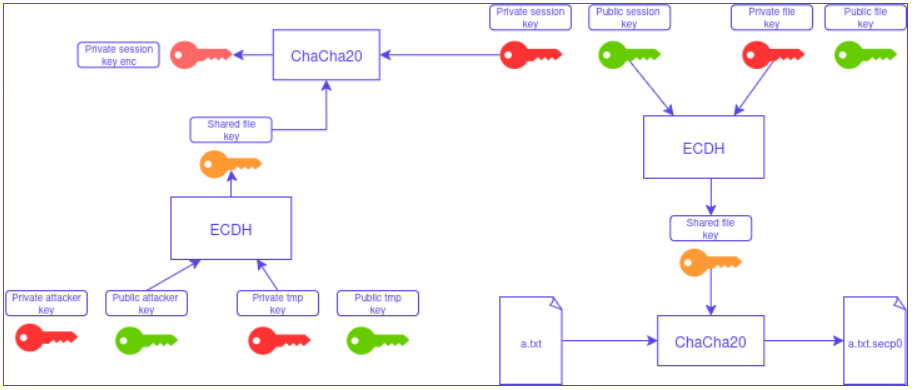

Secp0 于 2025 年 2 月首次出现,最初被误认为是“漏洞不披露”勒索模型,实际仍为传统加密+泄密的“双重勒索”。3 月其首次公开受害者为一家美国 IT 公司;5 月宣称因“排队”而暂停发布,疑似转向 World Leaks 平台。技术层面,Secp0 为 64 位 ELF 二进制,C/C++ 编写,依赖 ChaCha20 对称加密与 secp256k1 ECDH 密钥交换。运行时需通过命令行传入“–psw secp0”等参数,可指定加密路径、后台运行(–daemon)、延迟 60 秒(–sleep)等。勒索软件在目标目录递归加密文件并写入 RESTORE-SERVER.txt 赎金信;文件末尾追加 177 字节结构,包含文件公钥、攻击者公钥及加密的会话私钥,但因缺少攻击者私钥,受害者无法自行解密。

02

Konfety 新变种通过篡改 APK 结构对抗分析

披露时间:

2025年7月15日

情报来源:

https://zimperium.com/blog/konfety-returns-classic-mobile-threat-with-new-evasion-techniques

相关信息:

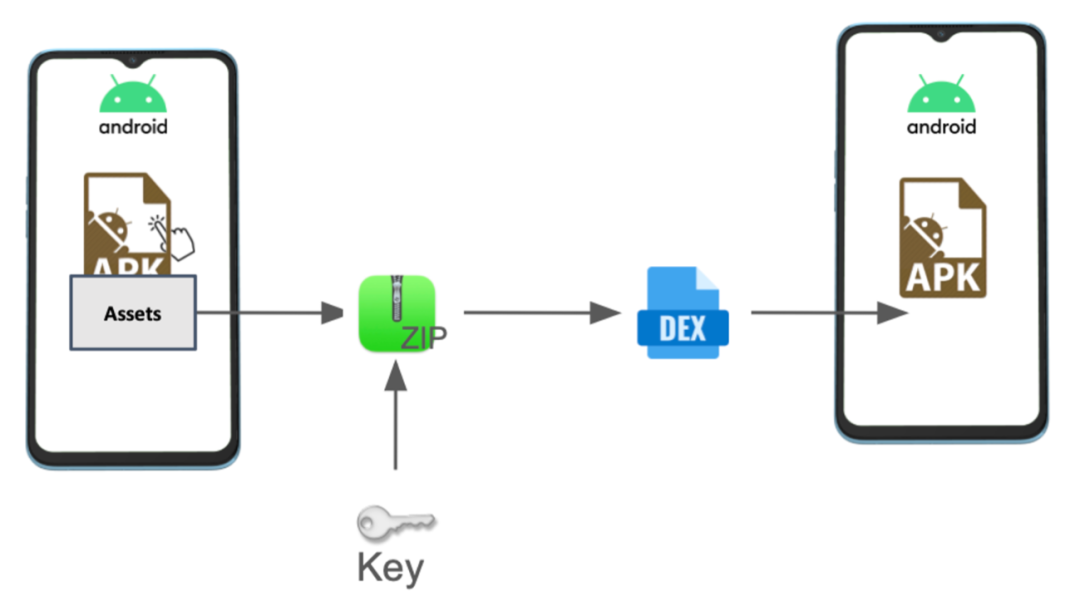

Konfety 是一种针对 Android 设备的恶意软件,其新型变种采用了多种高级逃避技术,显著增强了隐蔽性和攻击能力。该恶意软件通过“邪恶双胞胎”方法进行欺诈活动,即使用相同的包名(Package Name)发布两个版本的应用程序:一个在官方应用商店中的良性版本,以及一个通过第三方来源分发的恶意版本。这种策略旨在增强其逃避检测的能力。

技术分析显示,Konfety 变种通过篡改 APK 结构(如启用通用标志位、使用不支持的压缩方法)来破坏常见分析工具的功能,使逆向工程更加复杂。它还采用动态代码加载技术,将关键功能隐藏在加密的资产文件中,这些文件仅在运行时解密和执行。此外,该恶意软件通过隐藏应用图标、模仿合法应用和应用地理围栏来调整行为,进一步增强隐蔽性。

Konfety 还利用 CaramelAds SDK 进行广告欺诈,通过静默获取和渲染广告、侧载额外负载以及与远程服务器通信,所有这些操作都在用户不知情的情况下进行。这种多层混淆方法结合了加密资产、运行时代码注入和欺骗性清单声明,展示了 Konfety 操作的不断演变和复杂性。

03

Gafgyt新型变种Dayzddos僵尸网络攻击国内目标

披露时间:

2025年7月15日

情报来源:

https://mp.weixin.qq.com/s/cwoGcSpqy-fhtHn2yU0uKw

相关信息:

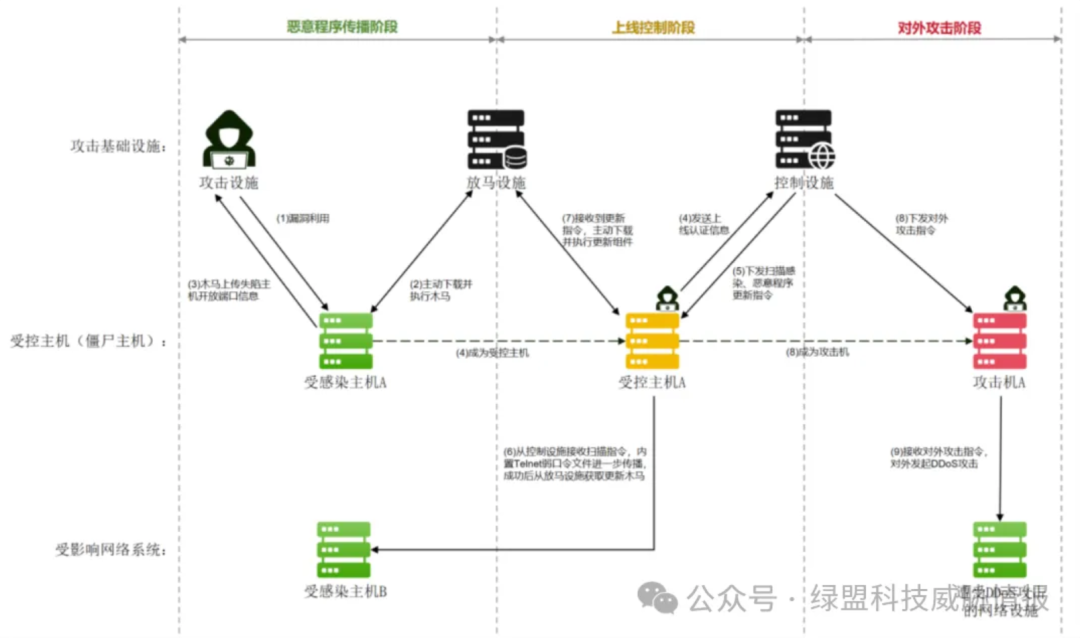

2025 年 5 月初,研究人员首次发现主流僵尸网络 Gafgyt 的全新变种 Dayzddos,并成功捕获其控制指令和恶意程序样本。该变种针对我国目标定制化开发恶意程序,呈现出全新技术特征,已在我国北京、福建等地区传播蔓延。监测数据显示,Dayzddos 的控制端位于美国洛杉矶和英国伦敦,持续保持高度活跃状态,近期对国内政府网站、通信设施、媒体平台等目标发起分布式拒绝服务(DDoS)攻击,攻击频次呈现上升态势。

技术分析发现,Dayzddos 融合了批量传播、深度伪装等能力,具备高度网络攻击武器化特征,已达到成熟僵尸网络生命周期管理水平,具备长期持续威胁态势。该僵尸网络基于 Gafgyt 源码深度改造,具备定制化开发、低成本传播、持久化驻留、模块化设计等特点。其攻击设施包括控制设施、放马设施、采集设施,分布在中国香港、英国、美国等地,具备高度隐蔽性与冗余性。攻击行为模式包括恶意程序传播、受控主机上线控制和对外攻击三个阶段,攻击目标以公共服务基础设施和网络游戏产业为主。

04

新的 AsyncRAT 分支包含 Screamer 工具和 USB 感染

披露时间:

2025年7月15日

情报来源

:https://www.welivesecurity.com/en/eset-research/unmasking-asyncrat-navigating-labyrinth-forks/

相关信息:

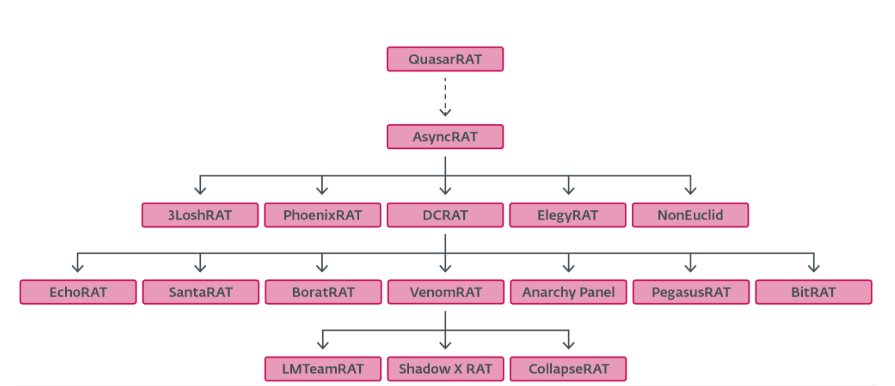

AsyncRAT(异步远程访问木马)自2019年在 GitHub 上发布以来,已成为现代恶意软件的重要组成部分,并迅速发展出众多分支和变种。它由用户 NYAN CAT 用 C# 开发,具备典型的 RAT 功能,如键盘记录、屏幕截图、凭证盗窃等。AsyncRAT的开源性质促使其被广泛用于各种网络攻击中,其模块化架构和增强的隐蔽性使其更难被检测。研究发现,AsyncRAT 可能受到了 2015 年发布的 Quasar RAT 的影响,二者在自定义加密类上有相似之处,但 AsyncRAT 在架构上有显著改进。

AsyncRAT 的分支众多,其中 DcRat 和 VenomRAT 是最广泛部署的变种,它们增加了如 MessagePack 数据传输、AMSI 和 ETW 绕过技术、进程终止系统等功能。其他分支如 SantaRAT 和 BoratRAT 则更多是出于娱乐目的。研究者通过分析恶意软件的配置、加密盐值、嵌入证书等方式来识别不同分支。此外,一些不太常见的分支如 NonEuclid RAT 和 JasonRAT 通过增加独特的插件(如USB 恶意软件传播器、SSH 暴力破解器、剪贴板劫持器等)来扩展 AsyncRAT 的功能。

05

SLOW#TEMPEST 使用的混淆技术分析

披露时间:

2025年7月11日

情报来源:

https://unit42.paloaltonetworks.com/slow-tempest-malware-obfuscation/

相关信息:

Unit 42 研究团队在分析 SLOW#TEMPEST 恶意软件时,发现其使用了多种高级混淆技术,以增加检测和分析的难度。该恶意软件通过控制流图(CFG)混淆和动态跳转来改变程序指令的执行顺序,使得静态分析工具难以理解程序逻辑,动态分析也因误导性的执行路径而变得复杂。恶意软件还使用了函数调用混淆技术,通过动态计算函数地址并间接调用,隐藏了实际的函数调用目标。在解除混淆后,研究人员发现恶意软件的核心功能包括一个反沙箱检查,只有在目标机器至少有 6 GB 内存时,才会解包并执行其有效载荷。该有效载荷被附加在另一个 DLL 文件的末尾,通过 DLL 侧加载技术执行,进一步增加了检测的复杂性。

漏洞情报

01

研究人员披露 Win Server 2025 委托托管服务账户 (dMSA) 中存在的“严重设计缺陷”

披露时间:

2025年7月16日

情报来源:

https://www.semperis.com/blog/golden-dmsa-what-is-dmsa-authentication-bypass/

相关信息:

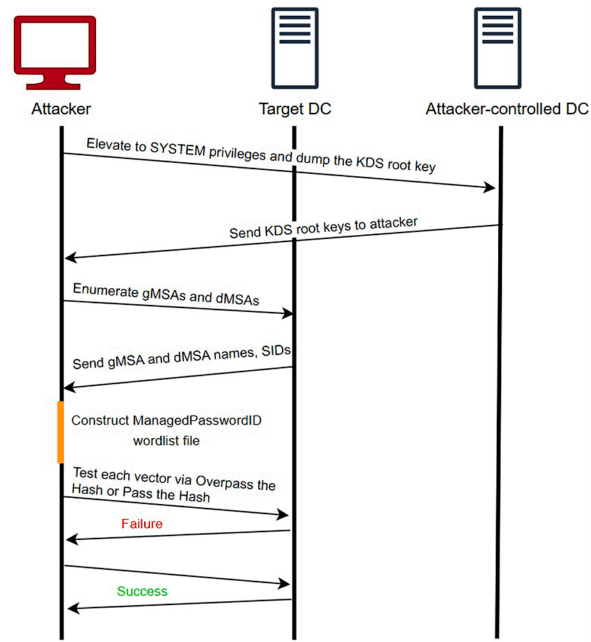

Semperis 安全研究人员发现了一个关键设计缺陷,影响了 Windows Server 2025 中引入的委托管理服务账户(dMSA),攻击者可以利用该缺陷绕过身份验证并生成所有dMSA和gMSA及其关联服务账户的密码,从而实现跨域横向移动和持久访问。该缺陷在于密码生成计算的结构只有 1024 种可能组合的可预测时间组件,使得暴力破解密码变得非常简单。Golden dMSA 攻击分为四个阶段:

01

英伟达GPU爆出硬件漏洞,可导致AI大模型“脑瘫”

披露时间:

2025年7月15日

情报来源:

https://mp.weixin.qq.com/s/3aJy0HQxq0TBl_T-g8EGAQ

相关信息:

近日,显卡制造巨头英伟达发布安全公告,警告用户尽快启用系统级纠错码(ECC),以防御一种名为 “GPUHammer” 的新型 RowHammer 攻击方式。(较新的 NVIDIA GPU 例如 H100 或 RTX5090 不受影响,因为它们有片上 ECC)。这种攻击变体可将“自动驾驶”和“金融风控”等AI模型的准确率“归零”。

该攻击由多所大学研究人员首次实证验证,可通过诱发 GPU 显存中的比特翻转(bit flip)现象,实现对 AI 模型等关键数据的破坏性篡改。该攻击被认为是首次在 NVIDIA GPU(如搭载 GDDR6 显存的 A6000)上成功演示的 RowHammer 攻击变体,标志着这类曾广泛威胁 DRAM 和 CPU 的硬件漏洞正在向 GPU 扩散,对 AI 基础设施的构成重大风险。

点击

阅读原文

至ALPHA 8.3

即刻助力威胁研判