【严重漏洞】微信客户端远程代码执行漏洞,陌生聊天记录不要点击

原文链接: https://mp.weixin.qq.com/s?__biz=MzIxMTg1ODAwNw==&mid=2247501013&idx=1&sn=420fc5b4e581e4d2936021ed3fd6c4ee

【严重漏洞】微信客户端远程代码执行漏洞,陌生聊天记录不要点击

原创 安全透视镜 网络安全透视镜 2025-07-19 04:09

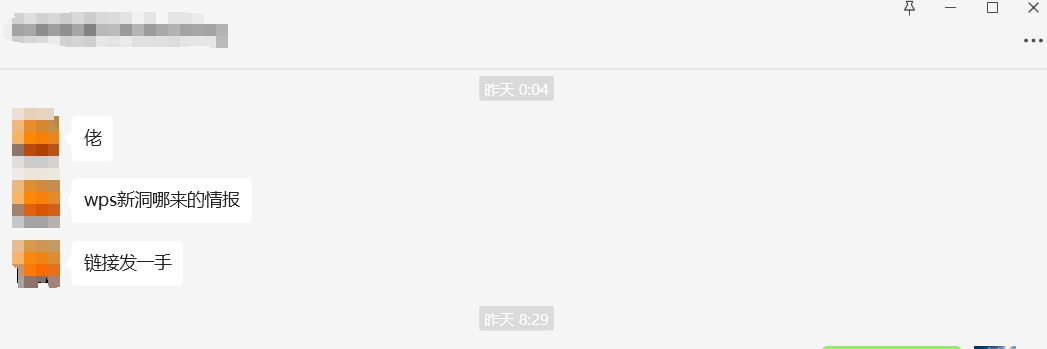

这两天微信客户端远程代码执行漏洞,闹得沸沸扬扬,据传原漏洞挖掘者向腾讯SRC提交漏洞,回复是内部已知,并未给白帽奖励。后来漏洞不止怎么流传出去了,某公司因此漏洞在护网期间被打下线。

以下是关于该漏洞的详细介绍:

漏洞原理

1. 篡改聊天记录内存数据

:攻击者构造包含恶意内容的文件,如伪装成文档、图片等的可执行文件,并通过聊天记录转发场景,诱导用户点击聊天记录。在此过程中,攻击者可能利用微信客户端的解析漏洞,将聊天记录中存储的文件元数据或内容替换为恶意构造的数据。

1. 触发微信自动下载恶意文件

:当用户执行转发操作或者点开聊天记录的时候,微信客户端会尝试解析并传输聊天记录中的文件。由于内存已被篡改,微信会误将恶意文件识别为正常文件,并自动从攻击者控制的服务器下载该文件。

1. 路径穿越写入自启动目录

:恶意文件下载后,攻击者利用路径穿越,通过构造特殊路径,如../../启动目录路径,绕过微信客户端限制,将恶意.lnk快捷方式(快捷方式指向远程恶意程序)强制写入用户的系统启动目录。

1. 用户重启触发RCE

:当用户重启电脑时,系统会自动执行启动目录中的所有程序。此时,恶意.lnk快捷方式会被触发,进而调用其指向的远程恶意代码,最终导致攻击者获得用户电脑的控制权。

1.

影响范围

微信3.9及以下版本均存在此问题。

防范措施

1. 检查微信版本

:若为3.9及以下版本,务必至官网下载4.0.6最新版本,新版本已修复该漏洞。

1. 不随意点击陌生文件

:不随意点击聊天记录中的陌生文件,尤其是来源不明的文档、图片等,关闭微信200mb自动下载功能。

1. 谨慎转发操作

:谨慎进行聊天记录的转发操作,避免转发可疑内容。

1. 检查自启动项目

:4.0.6以下版本,检查Windows自启动项目,未确认安全时,请不要重启电脑。

漏洞复现

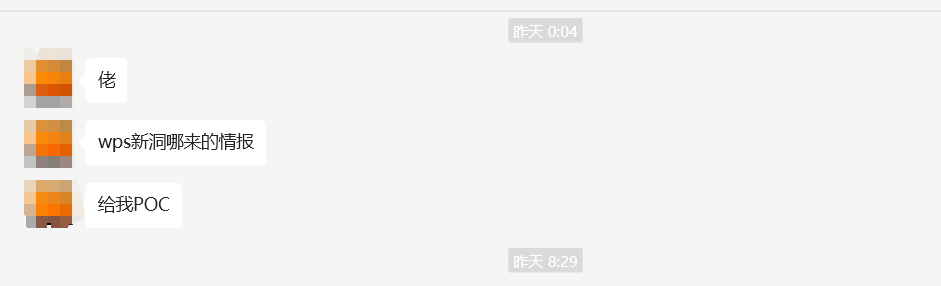

从目前网上公开已知情报来看,似乎是要修改聊天记录或定位到聊天记录的内存地址,具体利用方法exp尚未可知。

就先给大家分享一下如何修改微信聊天记录。

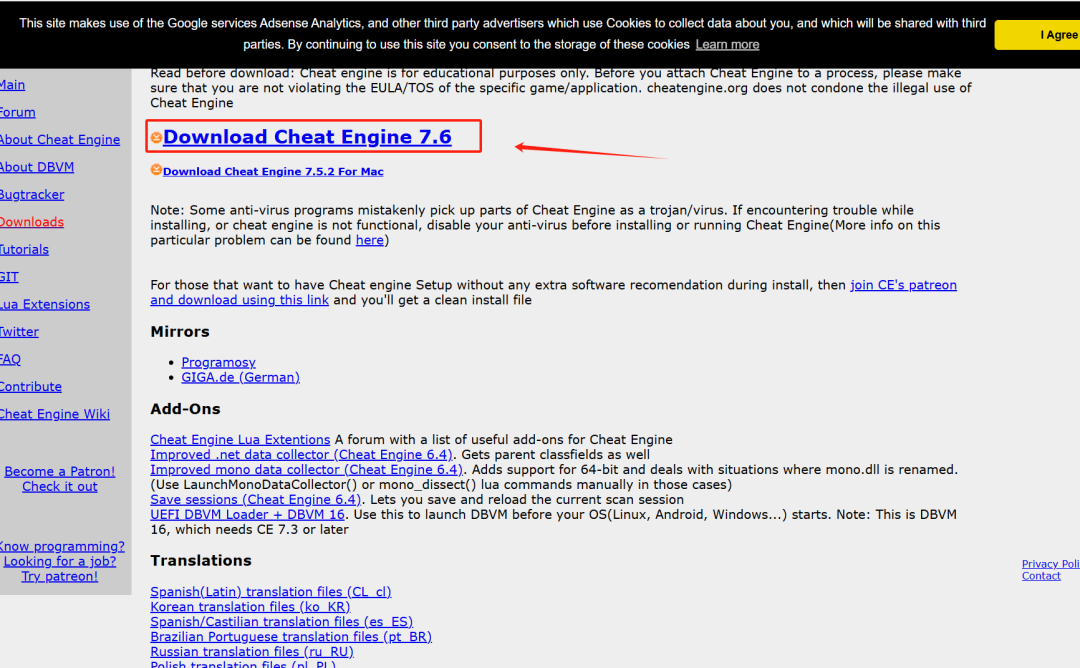

首先下载CE

地址:

https://www.cheatengine.org/downloads.php

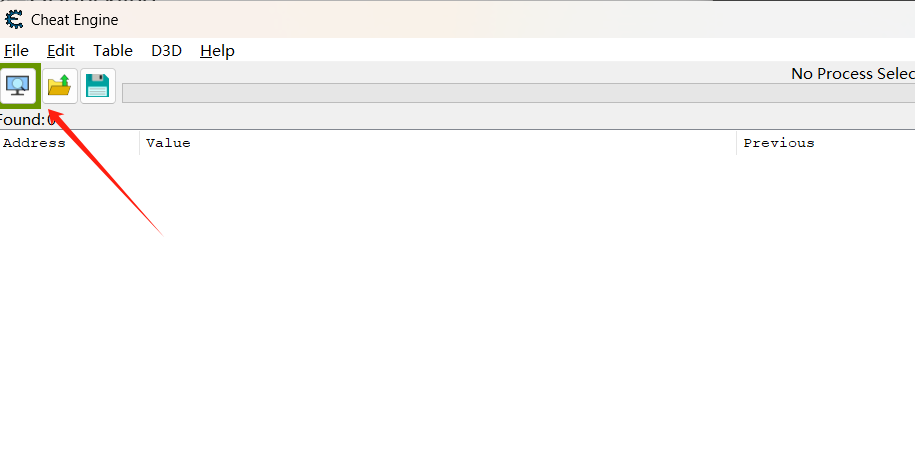

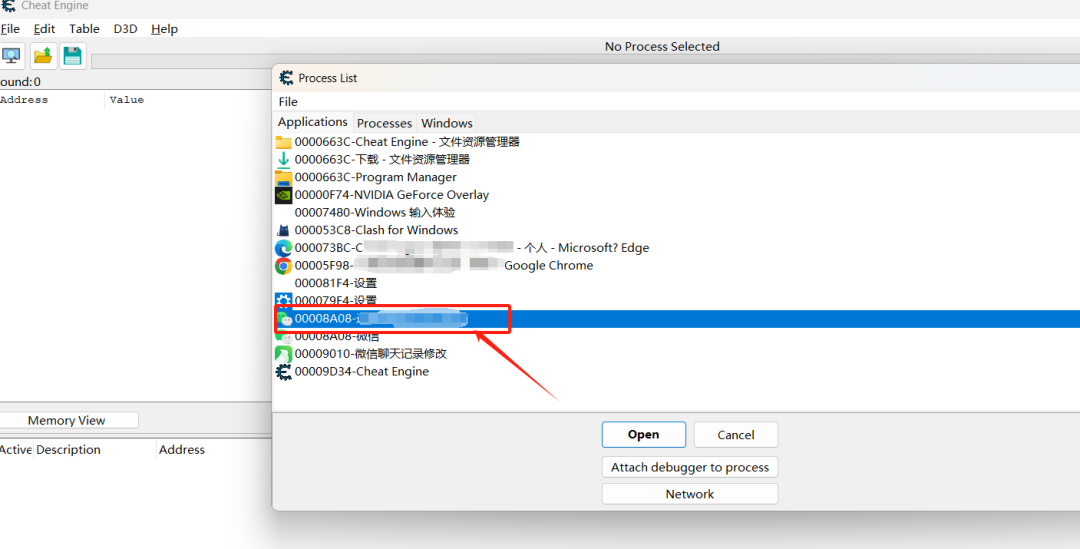

安装后,先找到微信将需要修改的聊天记录对话框单独拖出来

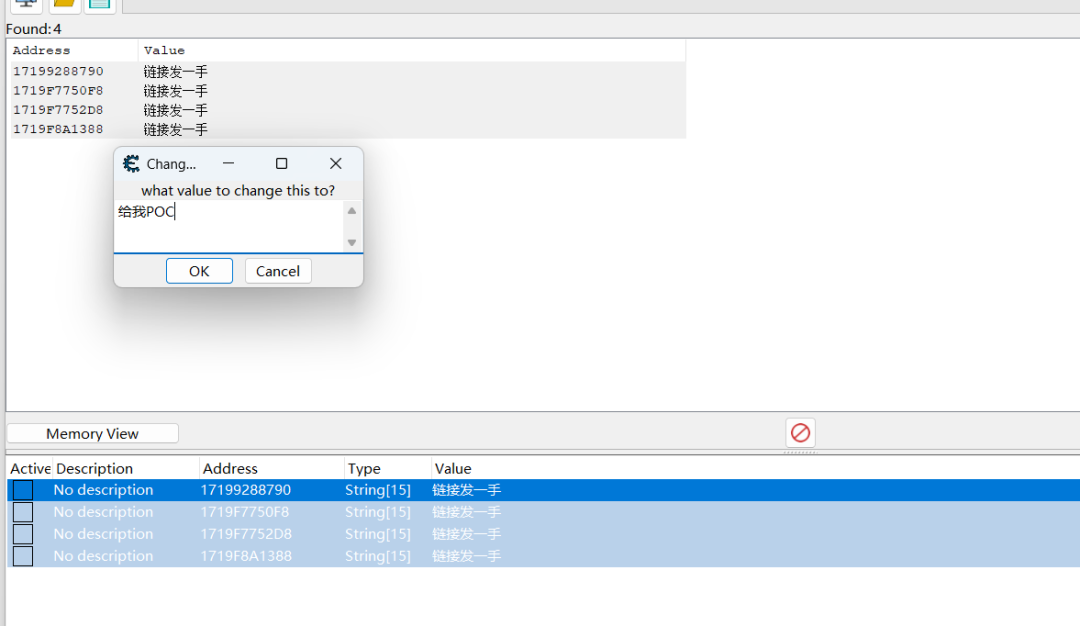

打开Cheat Engine 选择一个进程打开

找到刚刚拖出的对话框,点击Open

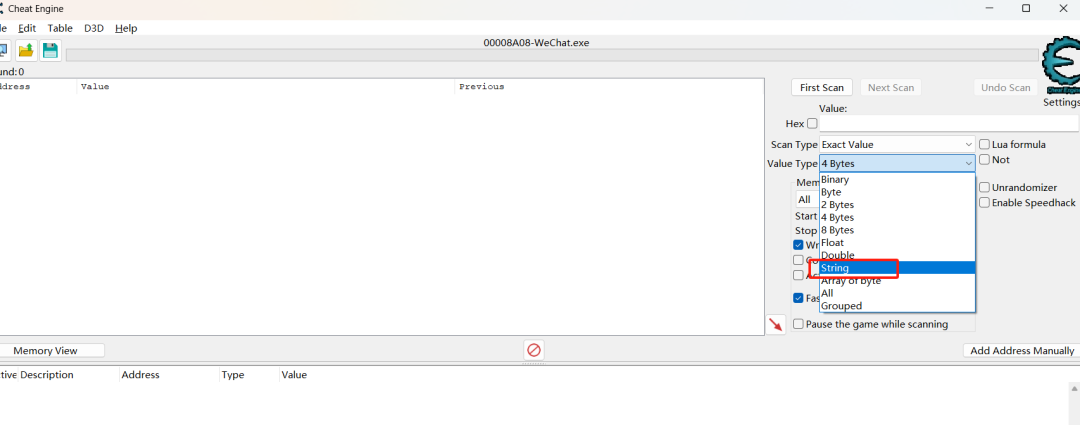

选择搜索的类型为String

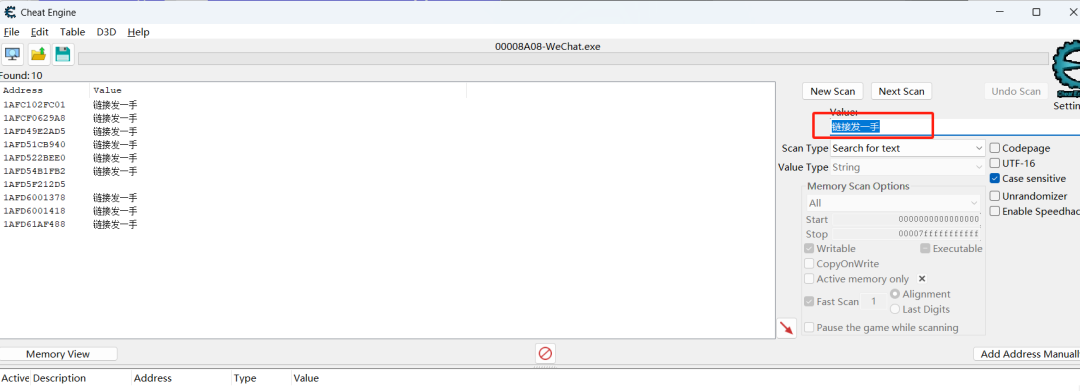

搜索要修改的内容,然后点击First Scan

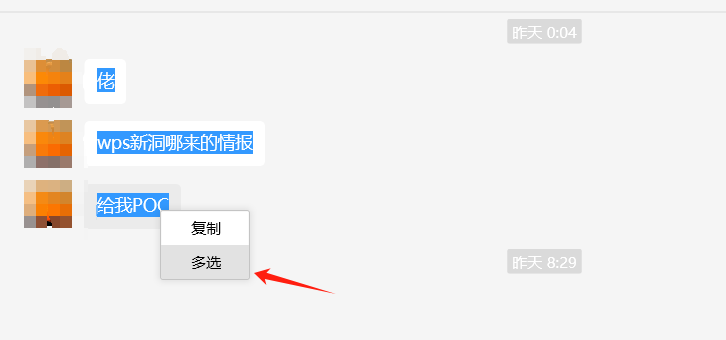

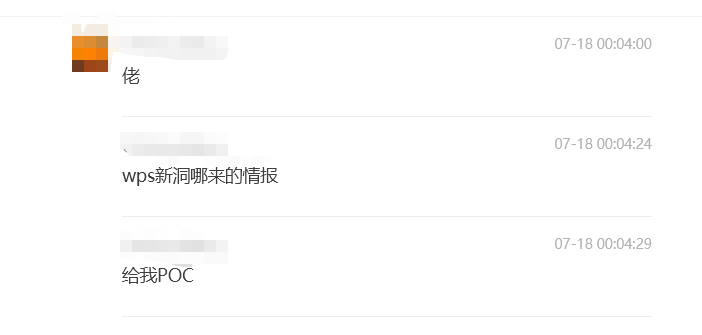

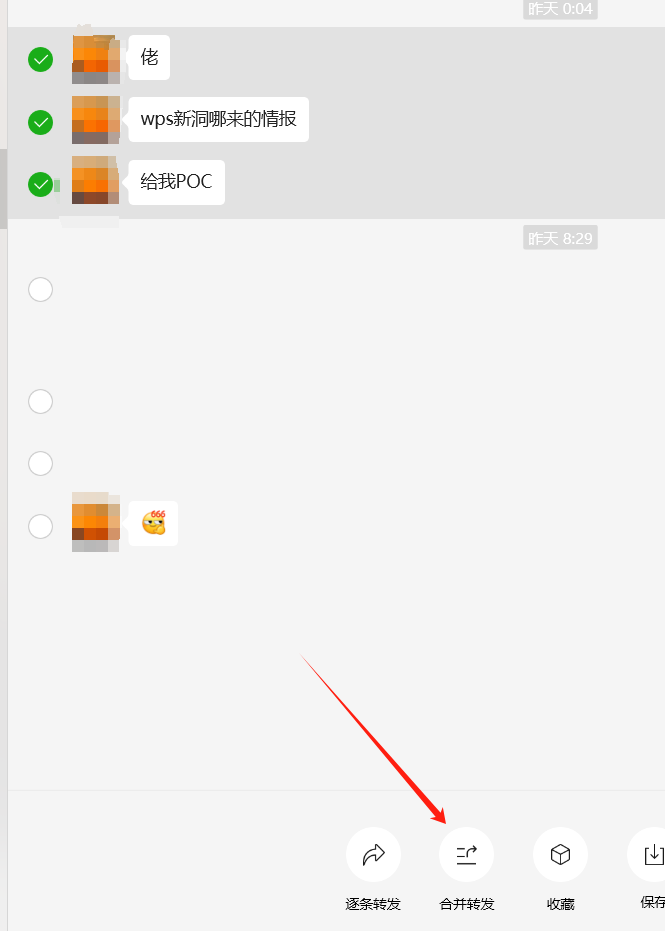

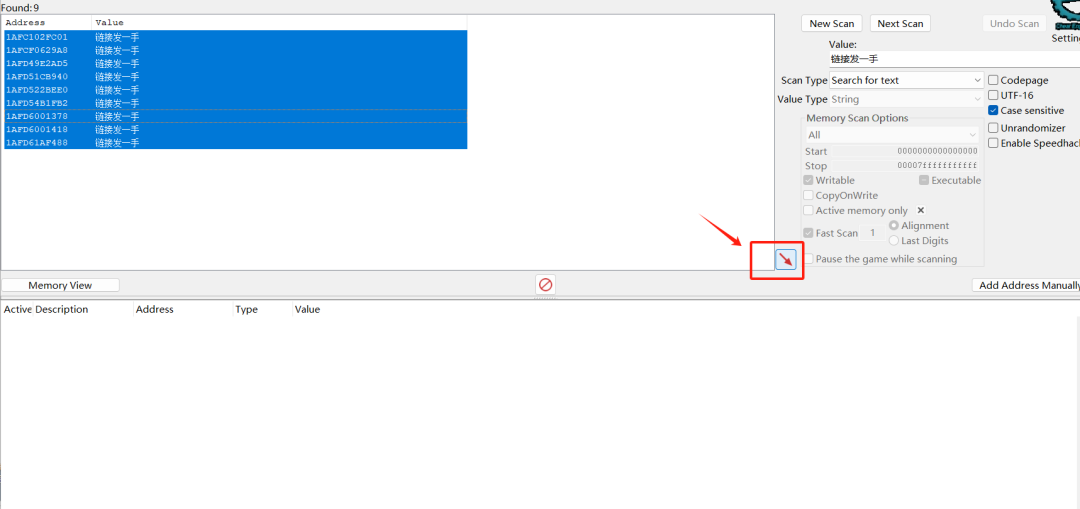

点击Ctrl + A,全选搜索到的内容,再点击右下方红色箭头

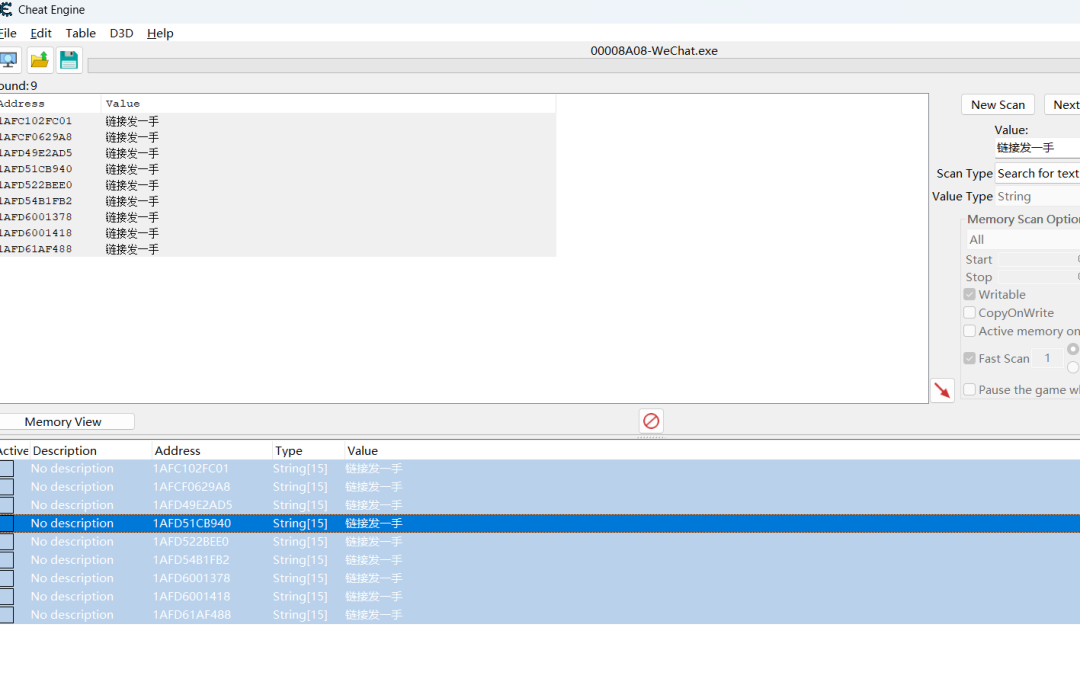

然后全选下方内容,双击Value那一列内容,就可以修改了。

然后点击OK即可

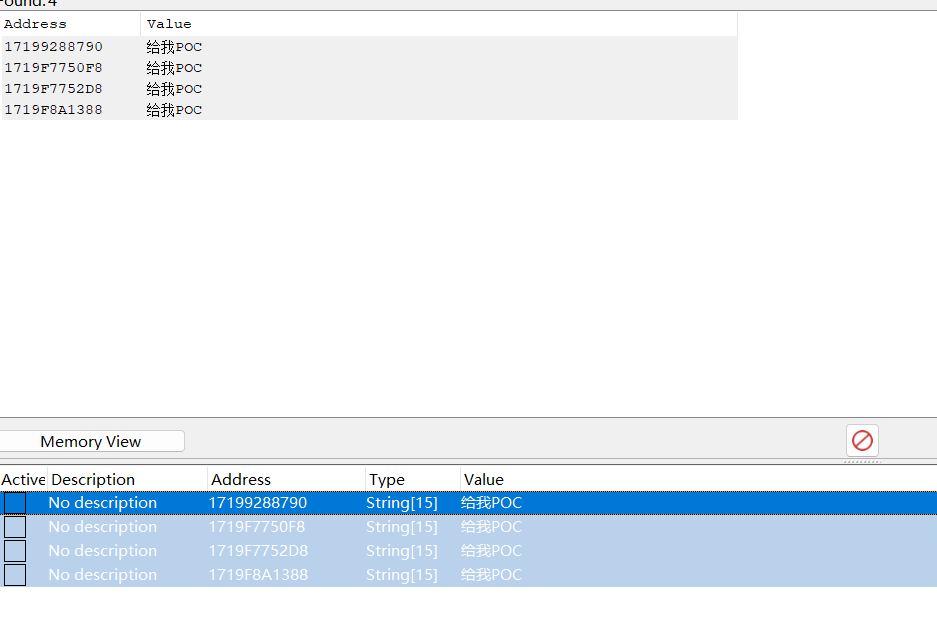

关闭对话框,就可以看到原来聊天记录发生改变。

但实际上也只是改变了本机的聊天记录,手机端或服务端,对方的聊天记录是无法修改的。

复制聊天记录转发,转发的内容也会改变