「推安早报」0812 | bh议题节选、红蓝工具、漏洞情报

「推安早报」0812 | bh议题节选、红蓝工具、漏洞情报

bggsec 甲方安全建设 2024-08-12 17:52

# 2024-08-12 「红蓝热点」每天快人一步

>

1. 推送「新、热、赞」,帮部分人阅读提效 2. 学有精读浅读深读,艺有会熟精绝化,觉知此事重躬行。推送只在浅读预览 3. 机读为主,人工辅助,每日数万网站,10w推特速读 4. 推送可能大众或小众,不代表本人偏好或认可 5. 因渲染和外链原因,公众号甲方安全建设发送日报或日期,如20240812获取图文评论版pdf

目录

0x01 【2024-0806】使用SeTcbPrivilege特权进行令牌操作教程0x02 【2024-0807】Kibana发布紧急安全补丁修复严重漏洞0x03 【2024-0808】揭秘有效的网络定时攻击0x04 【2024-0808】利用电子邮件解析漏洞绕过访问控制0x05 【2024-0808】GhostWrite漏洞利用演示0x06 【2024-0808】0.0.0.0 Day漏洞:浏览器中利用本地主机API0x07 【2024-0809】统治所有漏洞:利用Windows预认证RCE漏洞0x08 【2024-0809】MaLDAPtive:LDAP搜索过滤器解析与混淆框架0x09 【2024-0809】OpenVPN漏洞被发现可导致远程代码执行和权限提升0x0a 【2024-0809】Apache HTTP服务器中的混淆攻击漏洞分析0x0b 【2024-0812】深入探讨Windows DLL加载机制0x0c 【2024-0812】TrickDump:无Minidump文件的lsass进程内存抓取工具0x0d 【2024-0812】Django SQL 注入漏洞曝光0x0e 【2024-0812】代码注入工具实现权限提升0x0f 【2024-0812】Windows远程桌面许可服务漏洞分析0x10 【2024-0812】L4LB四层负载均衡中的IP伪造漏洞详解

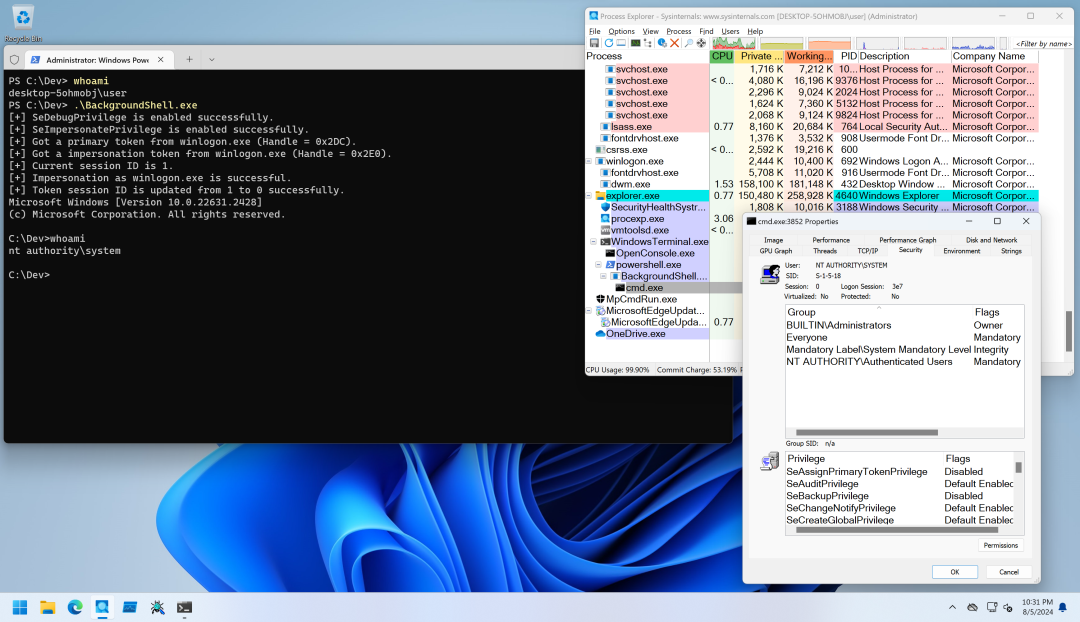

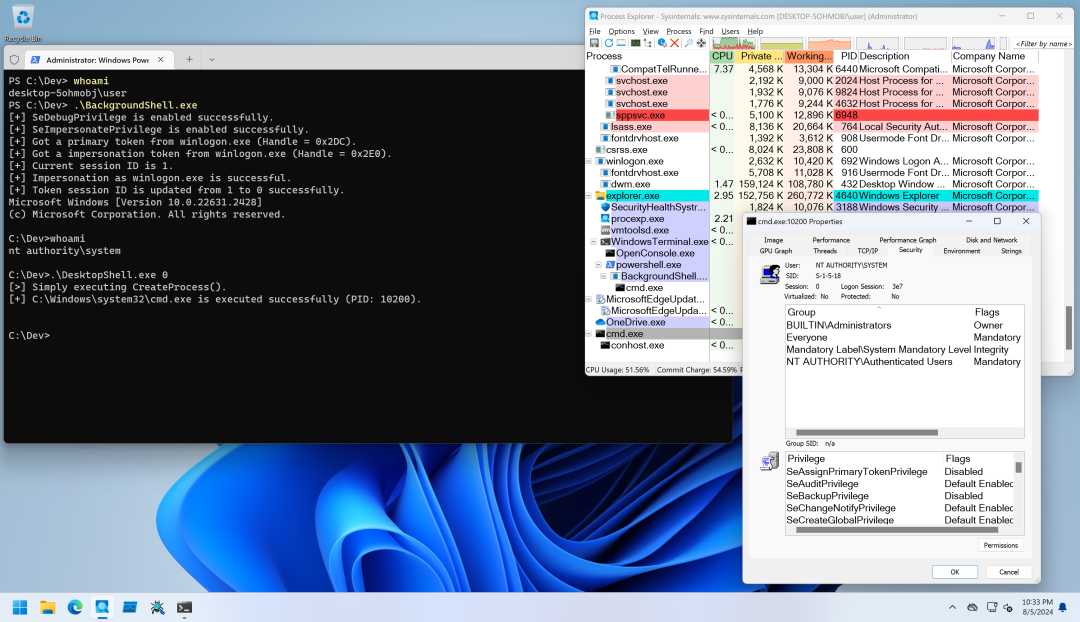

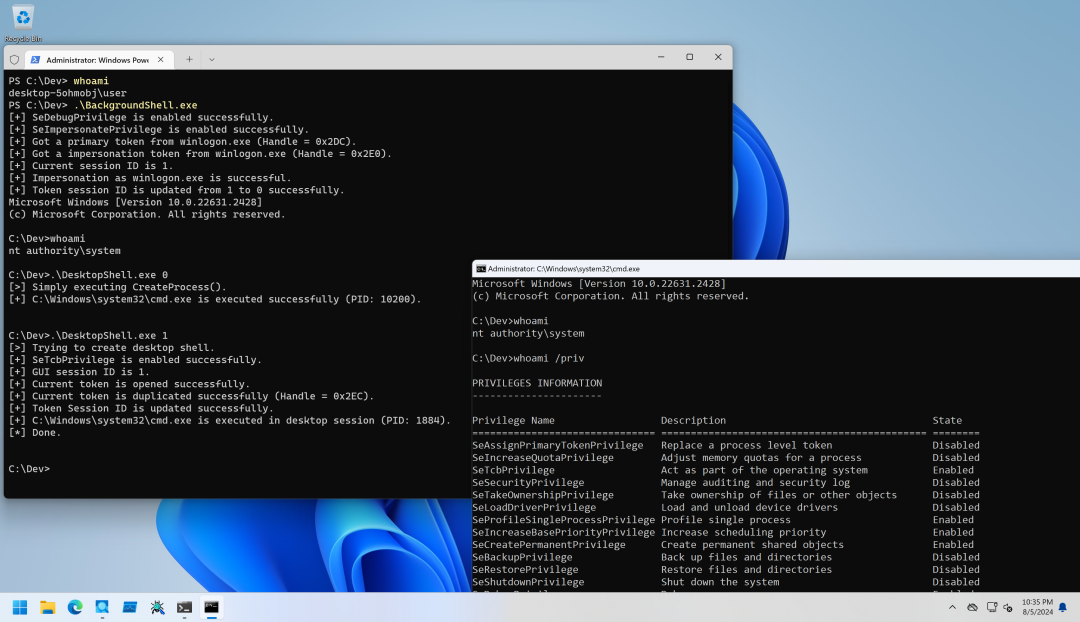

### 0x01 使用SeTcbPrivilege特权进行令牌操作教程

>

PowerOfTcb网站主要介绍了如何使用SeTcbPrivilege特权进行令牌操作,包括会话ID、源、强制策略和完整性级别的操作,以及如何使用LSA家族API创建特殊的登录令牌和新的SID映射,并提供了多个工具来演示这些操作。

<<<左右滑动见更多 >>>

### 热评

-

SeTcbPrivilege 漏洞研究工具开源

-

SeTcbPrivilege 漏洞工具开源

关键信息点

- SeTcbPrivilege是一个多功能特权,可以用于各种令牌操作,包括但不限于会话ID、源、强制策略和完整性级别的修改。

-

使用SeTcbPrivilege可以创建特殊的登录令牌和新的SID映射,这通常需要LSA家族API。

-

在创建具有特定令牌的进程时,CreateProcessAsUser和CreateProcessWithTokenW API是首选的方法。

-

作者提供的工具CreateGUISessionProcess、BackgroundShell、DesktopShell、S4ULogonShell、ServiceShell和VirtualShell,都是用来演示特权和令牌操作的实际应用。

🏷️: SeTcbPrivilege, 令牌操作, 会话ID, 强制策略, 完整性级别

0x02 Kibana发布紧急安全补丁修复严重漏洞

>

Elastic团队发布了一个关键的安全更新,用于修复Kibana中的严重漏洞CVE-2024-37287,该漏洞可能导致任意代码执行。

### 热评

-

紧急修复!Kibana 严重安全漏洞 CVE-2024-37287 (CVSS 9.9)

-

紧急修复!Kibana严重漏洞CVE-2024-37287

关键信息点

- CVE-2024-37287漏洞危害性极高:该漏洞被评为CVSS评分9.9,表明其对Kibana用户的威胁潜力非常大。

-

原型污染漏洞可能导致任意代码执行:攻击者可以通过访问机器学习和警报连接器功能,以及对内部机器学习索引的写入访问权限,利用原型污染漏洞执行任意代码。

-

多种部署方式受到影响:包括自管理安装、Docker镜像、Elastic Cloud、ECE和ECK等部署方式都可能受到此漏洞的影响。

-

立即升级至最新版本的重要性:用户应立即升级到Kibana 8.14.2或7.17.23版本,以保护自己免受潜在的攻击。

🏷️: Kibana, 漏洞, 安全更新, 代码执行, Elastic

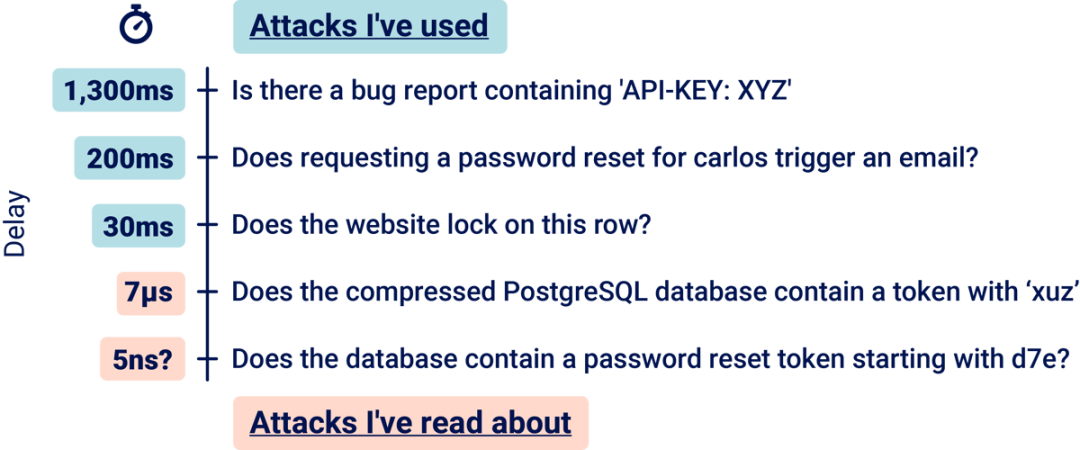

0x03 揭秘有效的网络定时攻击

>

本文介绍了如何利用网络定时攻击来揭露服务器的隐藏信息,包括错误配置、盲注入漏洞、隐藏路由以及广泛的隐藏攻击面。

<<<左右滑动见更多 >>>

### 热评

-

揭秘:有效的网页计时攻击白皮书发布

-

网络计时攻击:利用 JSON 错误实现超高速响应

关键信息点

- 定时攻击的实用性:网络定时攻击不再是理论上的威胁,而是一个实际可行的攻击手段,可以在野外环境中准确地检测到服务器的隐藏问题。

-

定时攻击的普遍性:服务器上存在大量的定时信息泄露漏洞,这些漏洞普遍存在于现代网站中,且往往被忽视。

-

定时攻击的进步:随着技术的进步,如HTTP/2协议的应用和单包攻击技术的发展,定时攻击变得更加精确和高效。

-

定时攻击的多样性:定时攻击可以用于发现多种类型的安全问题,包括但不限于隐藏参数、注入漏洞、错误配置和反向代理漏洞。

🏷️: 网络攻击, 服务器安全, 漏洞利用

0x04 利用电子邮件解析漏洞绕过访问控制

>

<<<左右滑动见更多 >>>

### 热评

-

电子邮件地址RFC规范:为何不应遵循?

-

利用解析器漏洞绕过访问控制:拆解邮件原子

关键信息点

- 电子邮件解析的复杂性:电子邮件地址的格式由多个RFC规定,这些规定过于宽松,导致解析变得复杂,容易出现差异。

-

解析器差异的利用:不同的电子邮件解析器可能会对同一电子邮件地址进行不同的解析,这种差异可以被恶意利用来绕过访问控制。

-

编码单词和Punycode的风险:电子邮件地址中的编码单词和Punycode可以被用来欺骗解析器,产生不可见的字符或者伪装成其他域名。

-

访问控制的脆弱性:依赖电子邮件域名进行访问控制是不安全的,因为攻击者可以通过各种技术来伪造或操纵电子邮件地址。

🏷️: 电子邮件安全, 访问控制, 漏洞利用

0x05 GhostWrite漏洞利用演示

>

GhostWrite 是 RISC-V 架构下的 T-Head XuanTie C910 CPU 中的一个硬件缺陷,该缺陷允许未授权的攻击者直接写入物理内存,绕过操作系统的进程隔离,导致设备安全性受到严重威胁。

<<<左右滑动见更多 >>>

### 热评

-

「编者注」:阿里巴巴 玄铁 CPU 被干了?直接cpu漏洞逃逸虚拟机

-

GhostWrite CPU 漏洞:打破隔离边界,影响 RISC-V 处理器

关键信息点

- RISC-V 架构的开放性促进了生态系统的繁荣,但同时也可能带来了安全风险,如 GhostWrite 这样的硬件缺陷。

-

GhostWrite 揭示了硬件级别的安全问题,这种缺陷无法通过软件更新来修复,强调了硬件安全性的重要性。

-

差分 CPU 模糊测试是一种有效的方法来发现 CPU 实现中的差异和漏洞。

-

对于云服务提供商和用户来说,了解自己的硬件基础设施是至关重要的,特别是在使用开放 ISA 如 RISC-V 时。

🏷️: GhostWrite, 漏洞利用, 内核修改, root权限

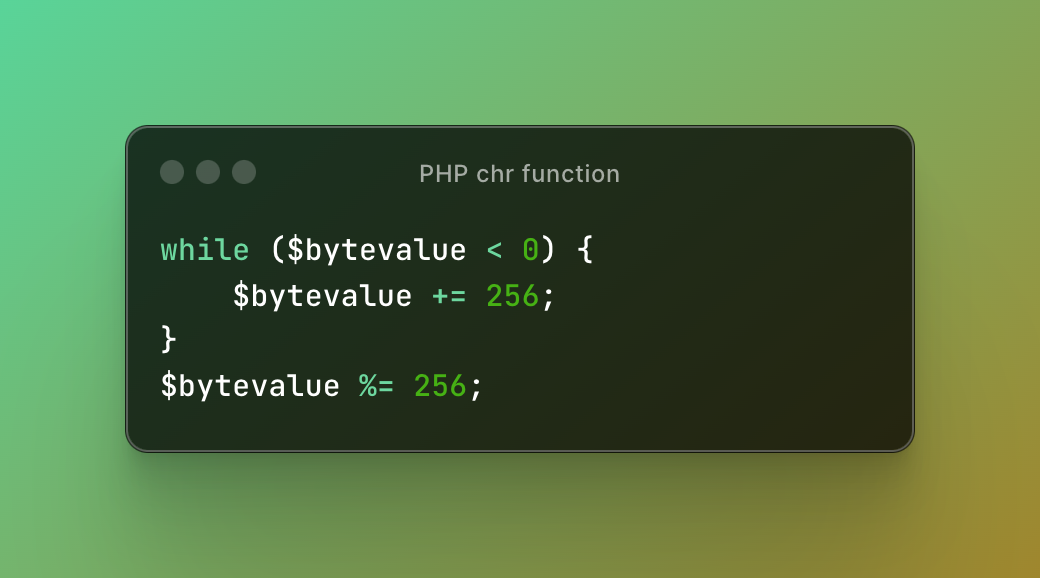

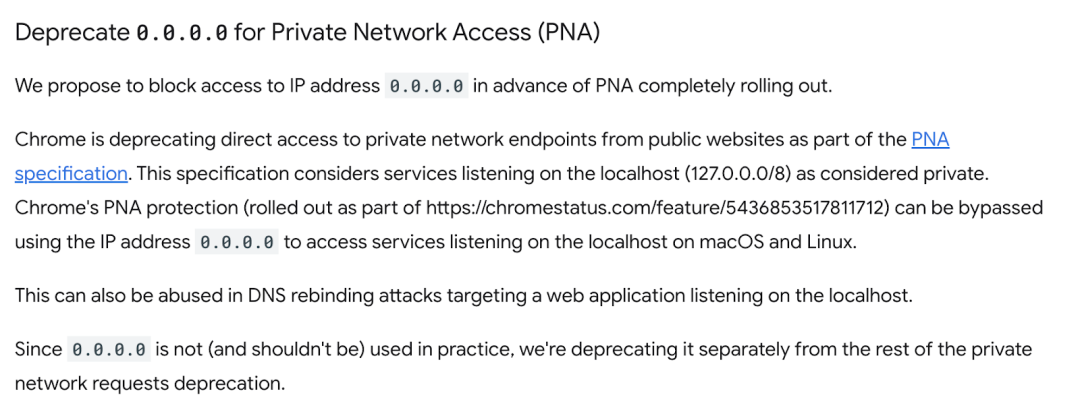

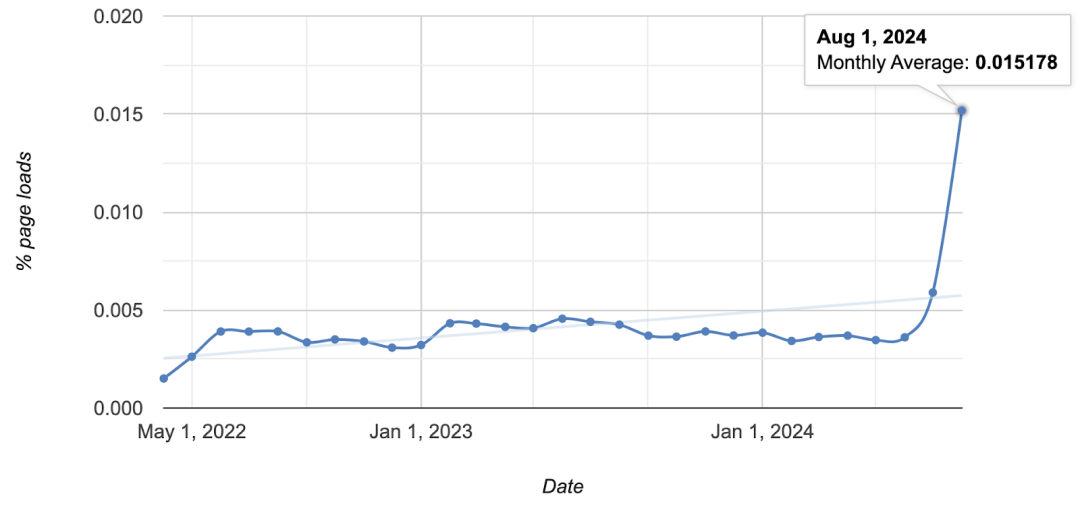

0x06 0.0.0.0 Day漏洞:浏览器中利用本地主机API

>

Oligo Security 研究团队披露了“0.0.0.0 Day”漏洞,这一漏洞允许恶意网站绕过浏览器安全机制,与本地网络上的服务交互,可能导致攻击者远程执行代码。

<<<左右滑动见更多 >>>

### 热评

-

关于 0.0.0.0 日

-

从浏览器利用本地主机 API

关键信息点

- 浏览器的安全机制实现不一致和缺乏标准化是“0.0.0.0 Day”漏洞存在的根本原因。

-

0.0.0.0 Day 漏洞的存在使得恶意网站能够攻击本地服务,包括开发环境、操作系统和内部网络。

-

各主流浏览器正在努力缓解这一漏洞,但由于缺乏统一标准和复杂的补丁过程,漏洞目前仍然可以被利用。

-

PNA(Private Network Access)是 Google 领导的一个重要努力,旨在改进和加强浏览器对私有网络访问的控制。

🏷️: 漏洞, 浏览器安全, 本地网络, 远程执行代码

0x07 统治所有漏洞:利用Windows预认证RCE漏洞

>

该网页揭示了 Windows 远程桌面服务中的一个严重漏洞,即 CVE-2024-38077,这是一个堆溢出漏洞,可以实现无需认证的远程代码执行(Preauth RCE),影响从 Windows Server 2000 到 2025 的所有版本。作者通过分析和漏洞利用的示例,展示了如何在 Windows Server 2025 上利用这一漏洞来实现 0-click RCE,并强调了这一漏洞的严重性和修复的紧迫性。

### 热评

-

MadLicense:利用0点击预授权RCE漏洞攻击Windows服务器

-

微软低估严重漏洞:Windows Server 0-Click RCE 漏洞需引起重视

关键信息点

- CVE-2024-38077 漏洞的严重性:作者认为该漏洞极其严重,因为它允许攻击者在不需要任何用户交互的情况下远程执行代码,这违反了 Microsoft 对该漏洞不易被利用的评估。

-

漏洞的普遍影响:该漏洞影响了从 Windows Server 2000 到 2025 的所有版本,这意味着大量的服务器可能面临着被利用的风险。

-

漏洞利用的可行性:作者通过提供的伪代码示例和利用成功率的数据,证明了该漏洞的利用是可行的,并且成功率非常高。

-

安全措施的重要性:文章强调了实施安全措施的重要性,包括及时更新系统、使用最新的安全补丁以及监控可能的异常行为。

🏷️: Windows, 远程代码执行, 漏洞利用, 网络安全, 预认证

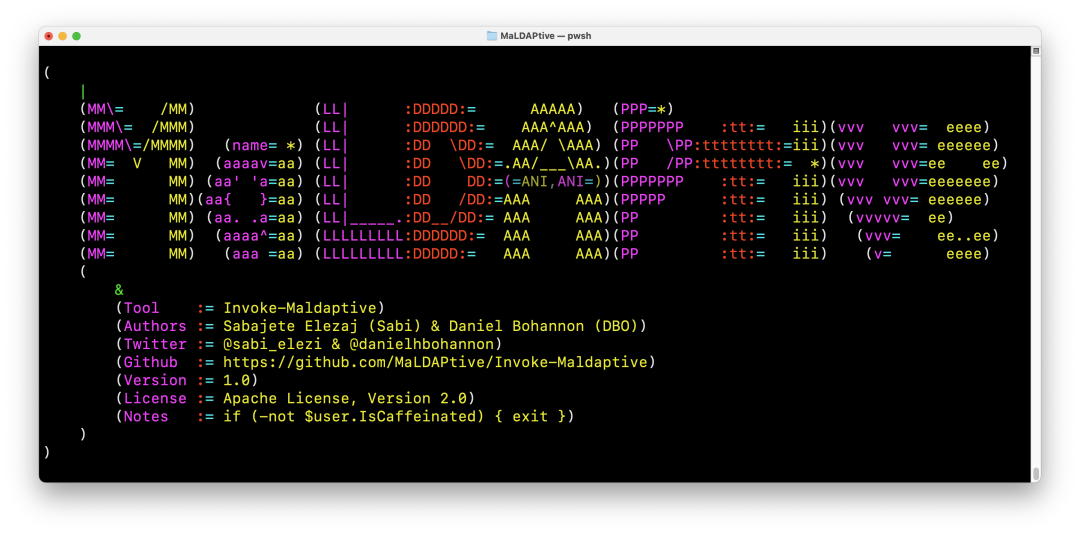

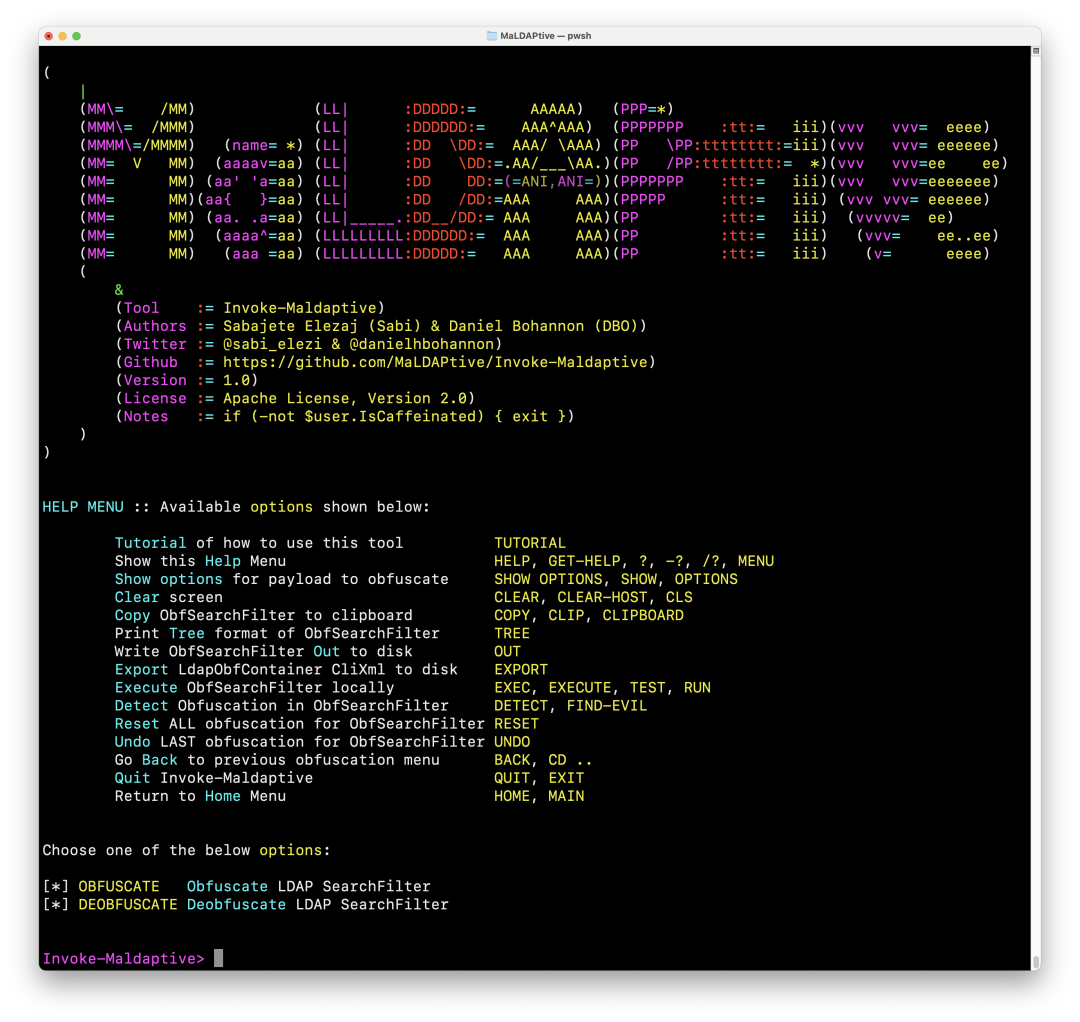

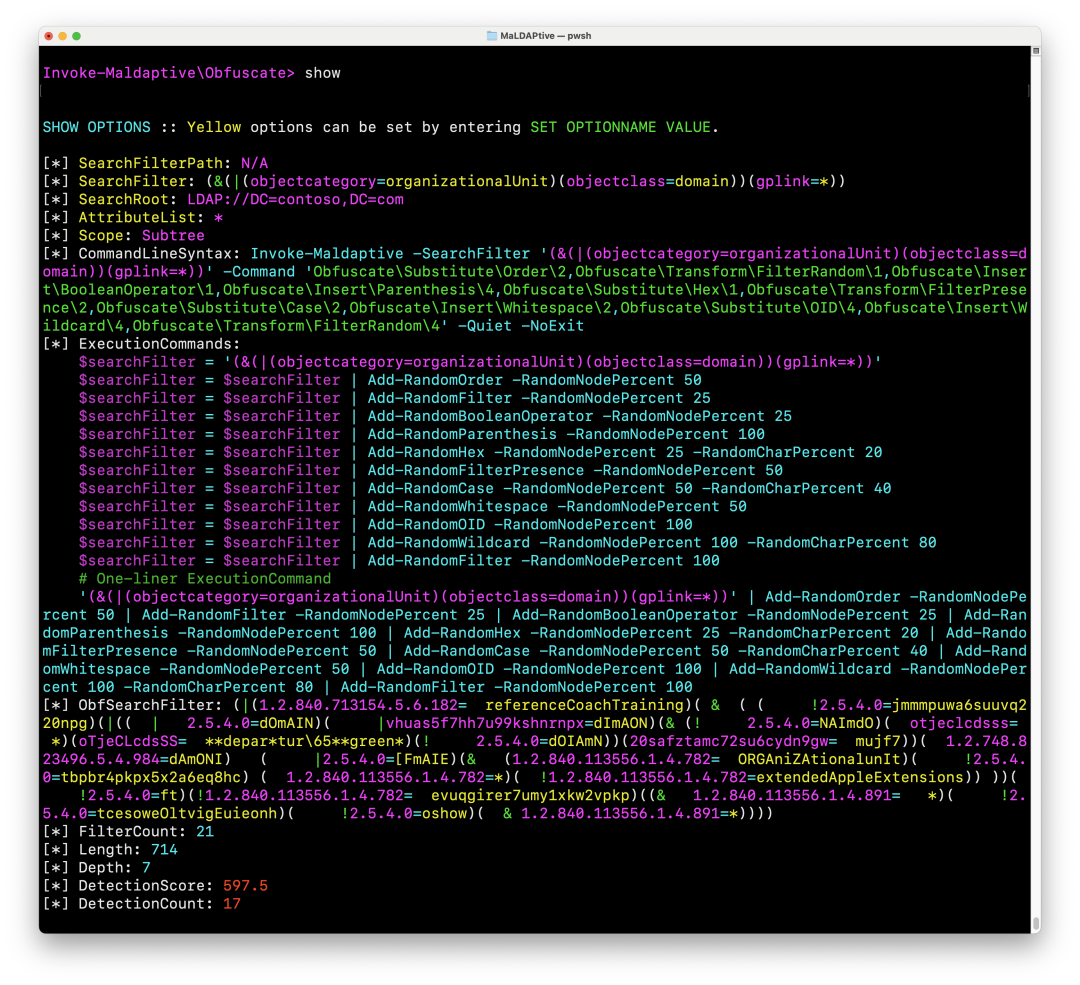

0x08 MaLDAPtive:LDAP搜索过滤器解析与混淆框架

>

MaLDAPtive 是一个专门用于 LDAP SearchFilter 解析、混淆、解混淆和检测的框架,它提供了一个定制的 C# LDAP 解析器和一个灵活的 PowerShell 封装,以支持最大程度的随机化和管道功能。

<<<左右滑动见更多 >>>

### 热评

-

MaLDAPtive框架:LDAP搜索过滤器解析、混淆、解混淆和检测

-

Black Hat 和 Defcon 会议精彩回顾

关键信息点

- MaLDAPtive 的开发团队强调了对于防御者在面对 LDAP 相关威胁时的需求,通过分阶段的框架发布,他们希望防御者能够有足够的时间来设置必要的监控和检测规则。他们认为,通过提供一个完整的框架,可以帮助安全专业人员更好地理解和应对 LDAP SearchFilter 的混淆技术。MaLDAPtive 的设计理念是提供一个强大、灵活且易于使用的工具,以便在实际操作中能够快速响应和检测恶意的 LDAP SearchFilter。此外,开发者还强调了在实验室环境中收集 LDAP 遥测的重要性,并提供了一个用于安装、配置和查询 LDAP 遥测的模块,以帮助安全研究人员在不影响生产环境的情况下进行测试。

🏷️: LDAP, 解析器, 混淆, 网络安全, C#

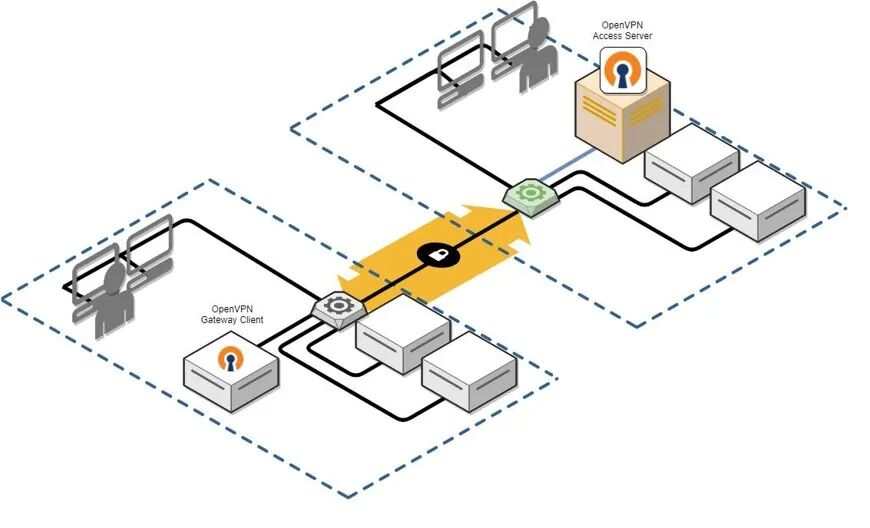

0x09 OpenVPN漏洞被发现可导致远程代码执行和权限提升

>

微软研究人员发现了多个OpenVPN中等严重性的漏洞,这些漏洞可以被链式利用以实现远程代码执行(RCE)和本地权限提升(LPE),可能导致数据泄露、系统被破坏和未授权访问敏感信息。

### 热评

-

微软威胁情报博客发布关于漏洞利用的最新文章

-

微软发现OpenVPN多个漏洞,可导致远程代码执行和本地提权

关键信息点

- OpenVPN是一个广泛使用的开源VPN解决方案,被集成到各种设备中,包括路由器、固件、PC、移动设备等。

-

攻击者需要用户认证和对OpenVPN内部工作机制以及操作系统的深入了解来利用这些漏洞。

-

微软在Black Hat USA 2024上展示了这些漏洞的研究成果和攻击链的演示。

-

微软提供了关于如何修补这些漏洞以及如何减轻和检测试图利用这些漏洞的威胁的指导。

🏷️: OpenVPN, 漏洞, 远程代码执行, 权限提升, 数据泄露

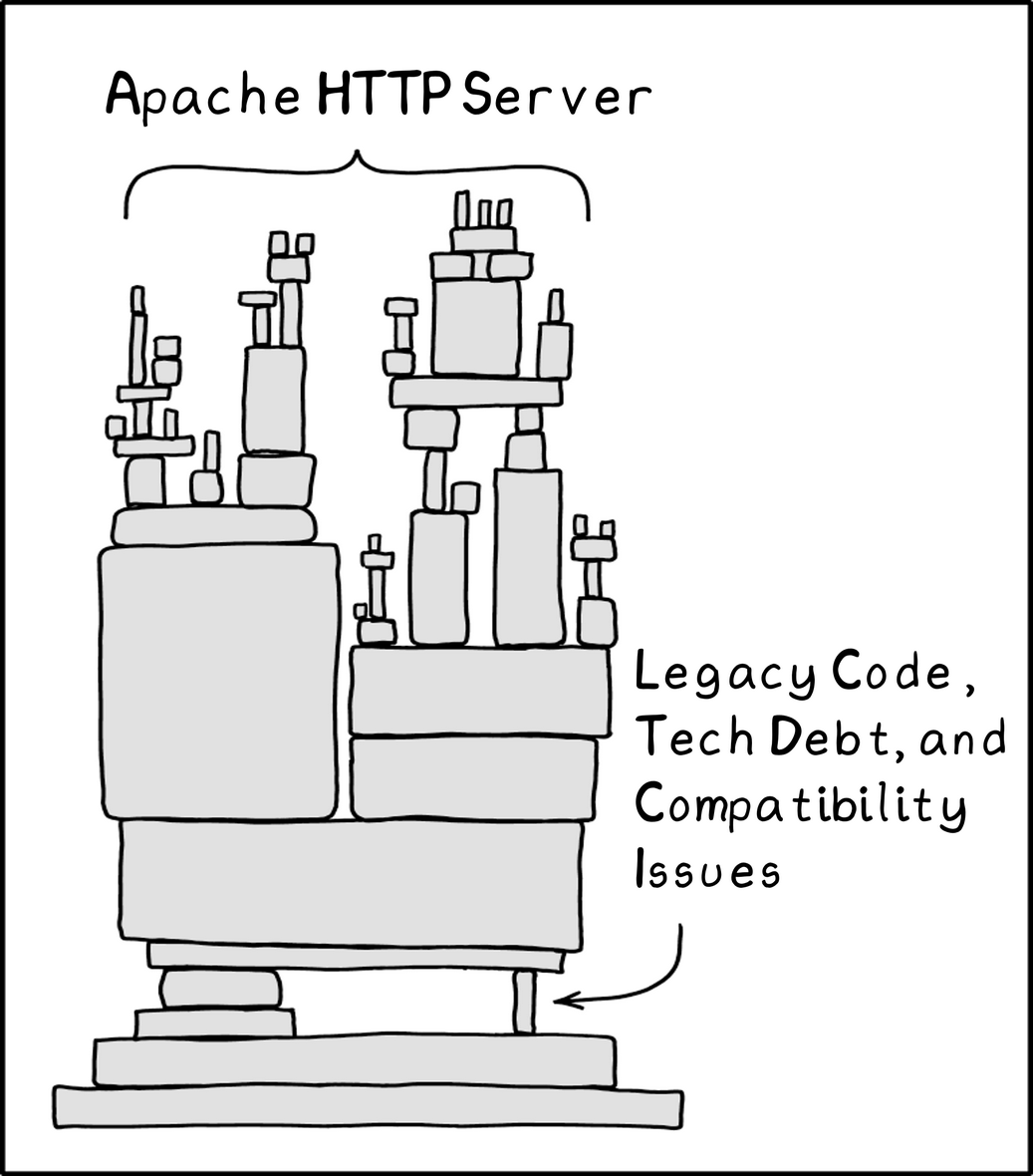

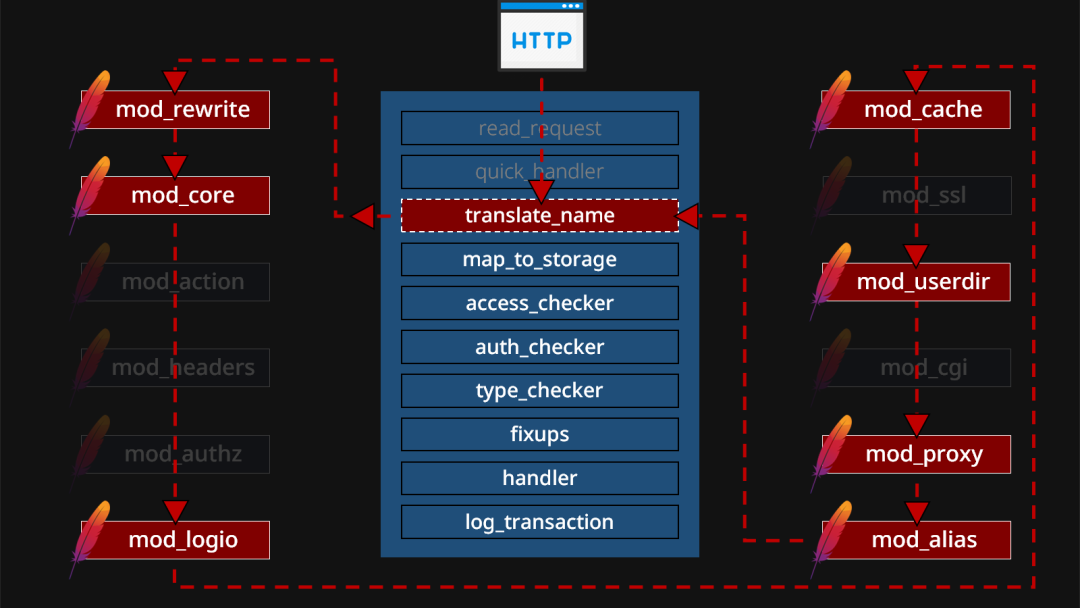

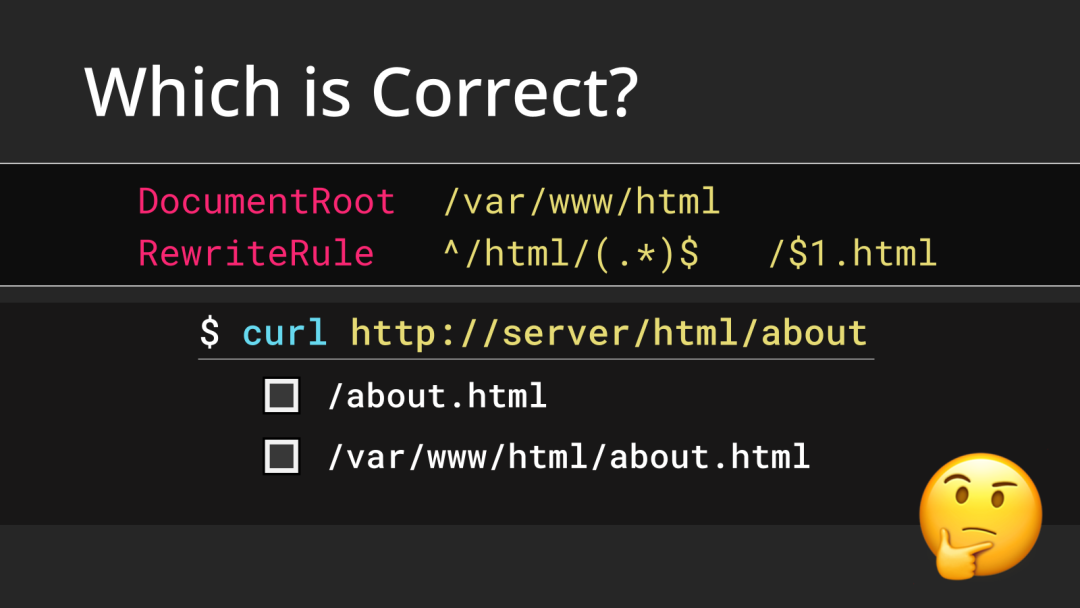

0x0a Apache HTTP服务器中的混淆攻击漏洞分析

>

本文主要探讨了Apache HTTP Server中存在的Confusion Attacks,即利用模块间对请求处理结构的理解不一致进行的攻击,并揭示了多个漏洞和利用技术。

<<<左右滑动见更多 >>>

### 热评

-

Apache HTTP 服务器中的语义混淆攻击:利用隐藏的歧义

关键信息点

- Apache HTTP Server的模块化设计带来了安全风险:由于模块间对请求处理结构的理解不一致,攻击者可以利用这一点进行Confusion Attacks。

-

Filename Confusion攻击:模块间对r->filename的理解不一致,可以导致安全问题,例如通过?截断RewriteRule后面的路径或网址,或者误导RewriteFlag的设置。

-

DocumentRoot Confusion攻击:模块间对DocumentRoot的理解不一致,可以导致认证和访问控制绕过,例如利用Files语法和mod_proxy的交互。

-

Handler Confusion攻击:利用Apache HTTP Server从1996年开始就存在的技术债,如AddHandler和AddType的混淆使用,攻击者可以调用任意的模块处理器。

🏷️: 攻击, 服务器, 漏洞, Apache HTTP Server, 网络安全

0x0b 深入探讨Windows DLL加载机制

>

这个网站的主要内容是关于Windows动态链接库(DLL)加载机制的深入研讨会,教授参与者如何构建自己的DLL加载器,并深入了解DLL加载过程中的内部结构和依赖解析。

### 热评

-

Defcon 32 研讨会:构建完美 DLL 加载器

-

Defcon32 Workshop:打造完美的DLL加载器

关键信息点

- Windows DLL加载机制是系统中的核心组件,对于安装、运行、使用或破解系统都至关重要。

-

DLL加载过程涉及复杂的内部结构和依赖解析,这些知识对于恶意软件开发者和安全研究人员都是宝贵的。

-

构建自己的DLL加载器需要深入理解Windows内部和WIN32API,以及对C语言编程和逆向工程的熟练掌握。

-

研讨会提供了详细的技术要求和目录结构,以便参与者能够有效地完成活动并学习构建DLL加载器的技能。

🏷️: Windows, DLL, 加载机制, 研讨会, 编程

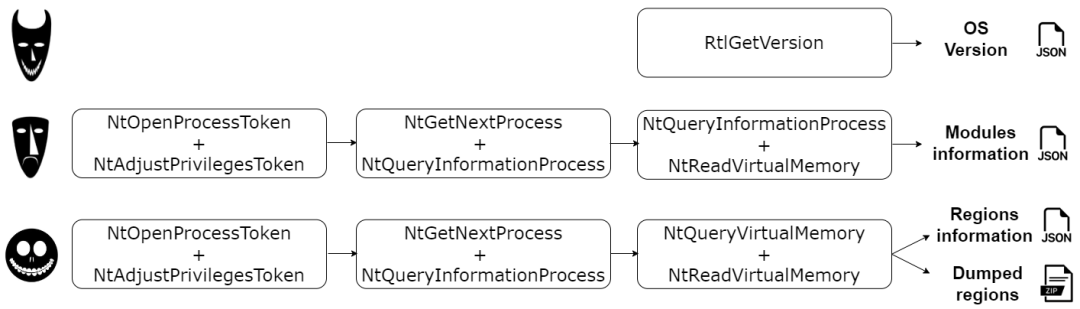

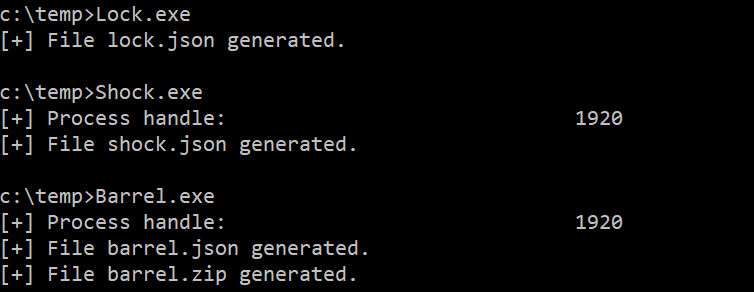

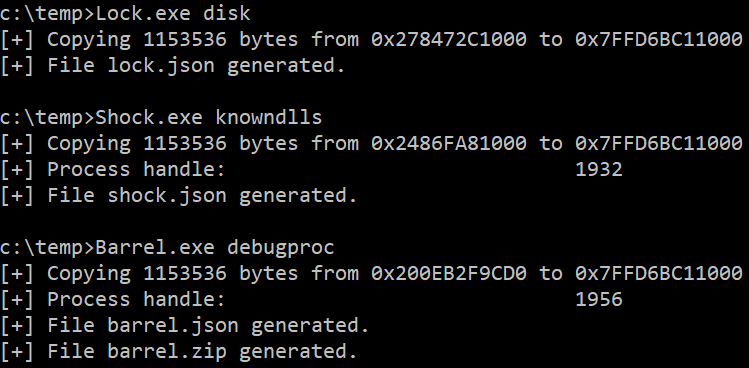

0x0c TrickDump:无Minidump文件的lsass进程内存抓取工具

>

TrickDump 是一个允许在不生成 Minidump 文件的情况下,抓取 lsass 进程内存的工具,它生成三个 JSON 文件和一个包含内存区域转储的 zip 文件。

<<<左右滑动见更多 >>>

### 热评

-

TrickDump:无需生成内存转储文件即可转储 lsass

-

TrickDump:无需生成内存转储文件即可转储 lsass

关键信息点

- TrickDump 的设计目的是在不引起过多安全警报的情况下,安全地转储 lsass 进程的内存。

-

该工具的优势在于不会在磁盘、内存或网络流量中产生有效的 Minidump 文件,降低了被检测到的风险。

-

TrickDump 通过分离攻击步骤,使用三个独立的程序来执行不同的任务,进一步降低了被检测的可能性。

-

该工具支持多种方法来覆盖 ntdll.dll 库,以防止 API 钩子的检测。

🏷️: 网络安全, 工具, 内存抓取, lsass进程

0x0d Django SQL 注入漏洞曝光

>

GitHub 安全数据库披露了 Django 存在的 SQL 注入漏洞(CVE-2024-42005),影响 Django 版本 5.0 之前的 5.0.8 以及 4.2 之前的 4.2.15。该漏洞源于 QuerySet.values() 和 values_list() 方法在模型中包含 JSONField 时的处理不当,可通过传递包含恶意 JSON 对象密钥的参数来利用。

### 热评

-

Django QuerySet 方法存在 SQL 注入漏洞

-

Django SQL 注入漏洞 CVE-2024-42005

关键信息点

- Django 存在 SQL 注入漏洞:CVE-2024-42005 揭示了在某些版本的 Django 中,QuerySet.values() 和 values_list() 方法存在安全漏洞。

-

影响版本范围:受影响的版本包括 Django 5.0 之前的 5.0.8 和 4.2 之前的 4.2.15。

-

漏洞来源:漏洞是由于在模型中使用 JSONField 时,这些方法对传递的参数处理不当。

-

修复措施:Django 已经发布了修复版本,分别是 5.0.8 和 4.2.15,以解决该问题。

🏷️: Django, SQL注入, 漏洞, GitHub, 安全

0x0e 代码注入工具实现权限提升

>

该网页提供了两种代码注入工具,分别用于通过OfficeClickToRun服务和Shim数据结构实现权限提升和无需注册新SDB文件即可注入DLL。

### 热评

-

DEFCON 32 演讲分享:工具源代码已公开

-

DEFCON 32演讲分享工具源码公开

关键信息点

- Office Injector 利用OfficeClickToRun服务的RPC方法,可以实现权限提升,将DLL注入到SYSTEM权限的进程中。

-

Shim Injector 通过内存中的Shim数据结构操作,实现了不依赖于SDB文件的DLL注入方法。

-

这些工具的使用可能涉及到安全风险,因为它们能够绕过正常的系统权限控制,进行代码注入。

-

提到的技术和方法可能被用于恶意软件和攻击中,因此对于系统安全和恶意代码检测具有重要意义。

🏷️: 代码注入, 权限提升, OfficeClickToRun, Shim数据结构

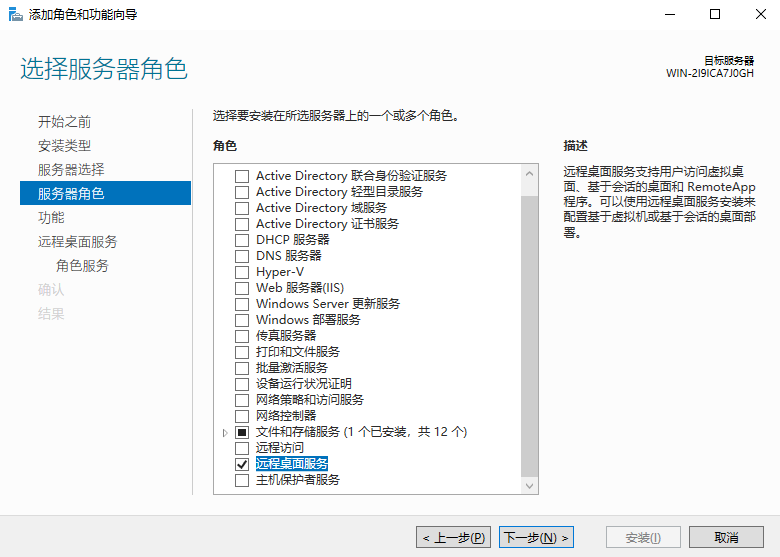

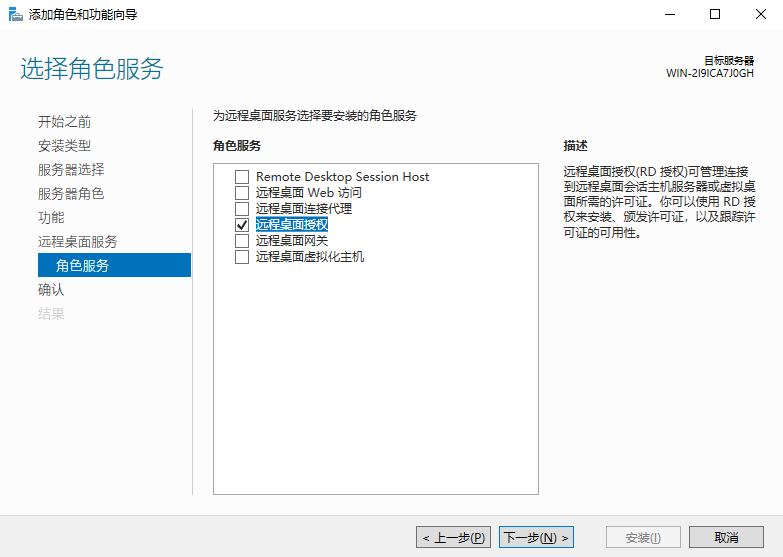

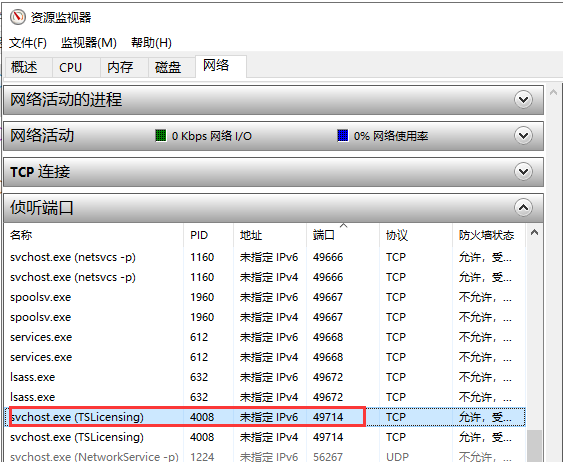

0x0f Windows远程桌面许可服务漏洞分析

>

网页主要分析了Windows远程桌面许可证服务中的一个安全漏洞,并详细介绍了漏洞的原理、修复前后的代码差异,以及如何构造PoC来利用该漏洞。

<<<左右滑动见更多 >>>

### 热评

-

「编者注」:赛博昆仑的一个小哥,之前写的分析和demo. 该rpc的相关检测和特征点,其实上个月补丁日,就有不少国外公司发了的.

关键信息点

- Windows远程桌面许可证服务存在安全漏洞,攻击者可以利用该漏洞实现远程代码执行。

-

漏洞的 root cause 在于lserver.dll中的HashChallengeData函数处理不当,导致缓冲区溢出。

-

通过对比修复前后的代码,可以看出补丁增加了对参数值的检查,以防止越界操作。

-

利用该漏洞的PoC可以通过构造特定格式的数据包并发送给服务端来实现,这表明在实际环境中可能存在被动攻击的风险。

🏷️: Windows, 远程桌面, 漏洞, RPC服务, 安全分析

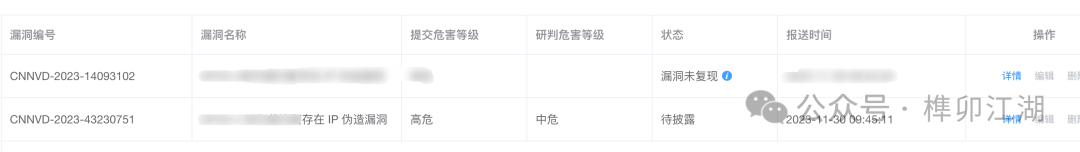

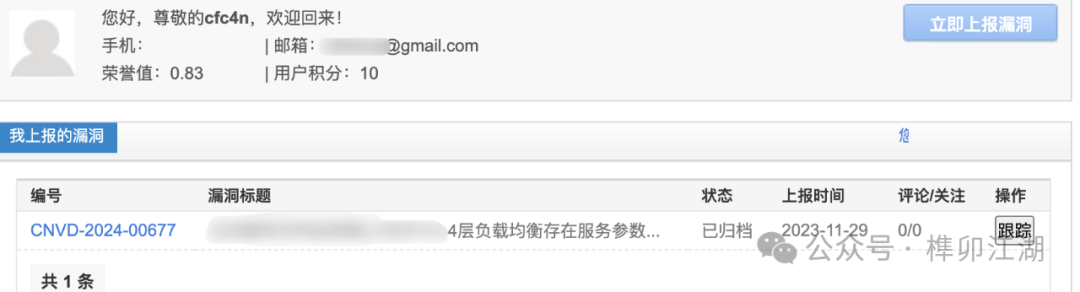

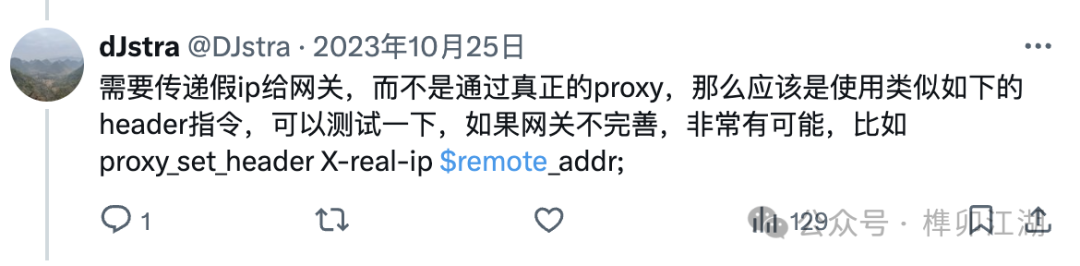

0x10 L4LB四层负载均衡中的IP伪造漏洞详解

>

本文详细介绍了L4LB四层负载均衡中的IP伪造漏洞,探讨了漏洞的发现、影响、原理以及如何修复。

<<<左右滑动见更多 >>>

### 热评

### 关键信息点

-

L4LB四层负载均衡在FNAT模式下未能清除TCP Option中的恶意构造的TOA信息,导致IP伪造漏洞的存在。

-

IP伪造可能导致基于IP策略的安全系统完全失效,造成极大的风险损失。

-

漏洞的发现是在零信任四层负载均衡产品的研发过程中意外发现的。

-

L4LB在处理客户端TCP Option时的策略差异是安全问题的根源。

🏷️: 负载均衡, IP伪造, 漏洞修复, 网络安全

快来和老司机们一起学习吧