记一次某大学附属医院漏洞挖掘

记一次某大学附属医院漏洞挖掘

Tai 不秃头的安全 2025-04-28 06:40

记一次某大学附属医院漏洞挖掘

前言:本文中涉及到的相关技术或工具仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担,如有侵权请私聊删除。还在学怎么挖通用漏洞和src吗?知识星球,续费也有优惠私聊~~想要入交流群在最下方,考安全证书请联系vx咨询。

前情提要

开局一个登录框

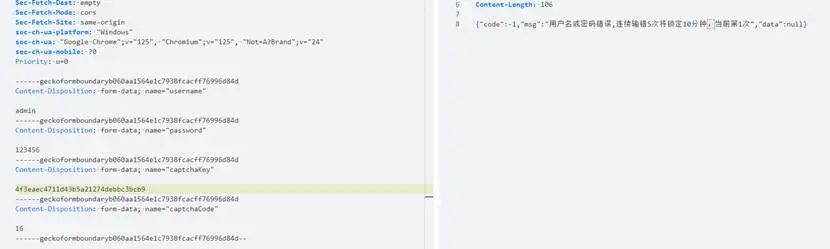

点击登录,发现验证码可复用,可以爆破

密码固定为

123456

,

爆破

一下用户,但是没有结果

找接口测一下有没有未授权,很可惜,都做了鉴权

深入测试

注意到网站的标题为

xxxx

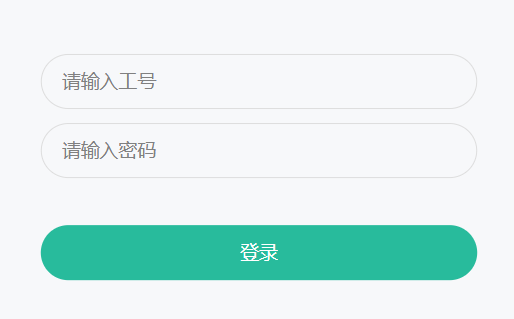

后台管理系统,猜测它是某一个小程序的后台,尝试搜索小程序

xxx

,发现了小程序资产

一般小程序都有微信一键登录,可以测小程序里面的功能,或者拿小程序的鉴权值去测试后台的接口,网站没有做好权限校验的话很容易出漏洞。

但很可惜,该小程序不能一键登录

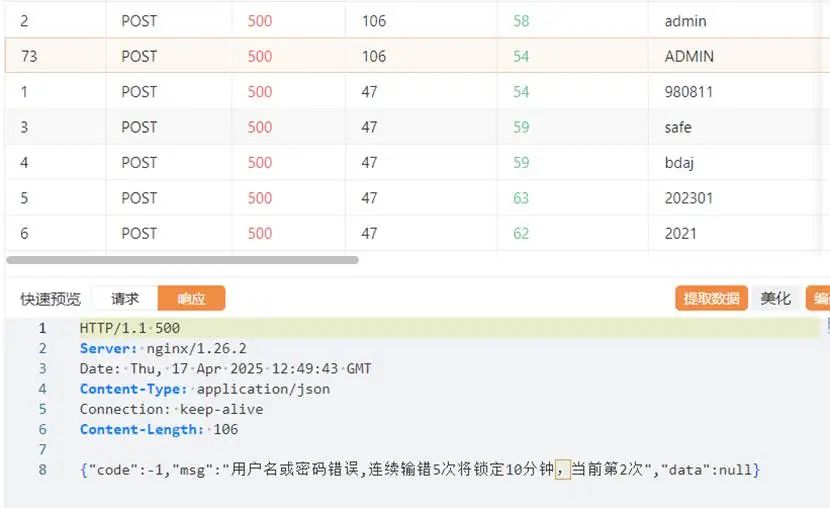

注意到要输入工号,在浏览器搜索了一番,也没发现工号的格式是怎样的,密码固定为

123456

,爆破一下,发现了存在一个工号

111

尝试爆破工号

1-9999

,发现了两个弱口令账号

3388

,

123456

1350

,

123456

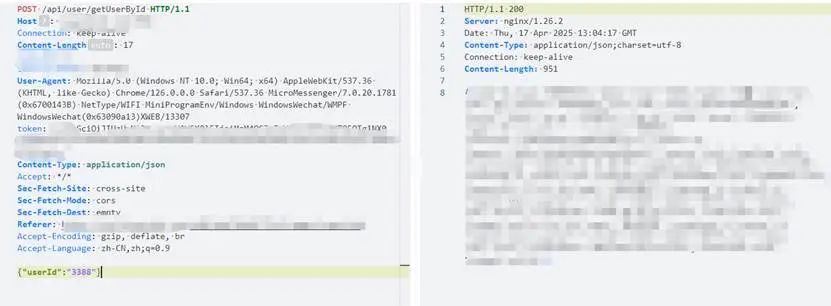

注意到如下一个数据包,响应的是当前用户信息,其中包括身份证等敏感信息

直接遍历

userId

,存在越权查看其他用户信息

请求包上带上小程序的

token

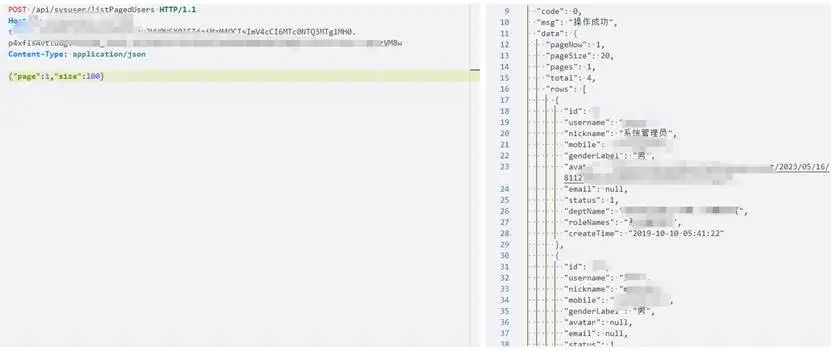

,测试一下后台的接口,返回了四千多条用户的数据,同样包含身份证等敏感信息

扫了一下目录又发现

api

接口文档漏了

/api/v2/api-docs

局势一下子明朗起来了,

/api/sysuser/listPagedUsers

接口返回了系统后台用户的信息,但是没有密码

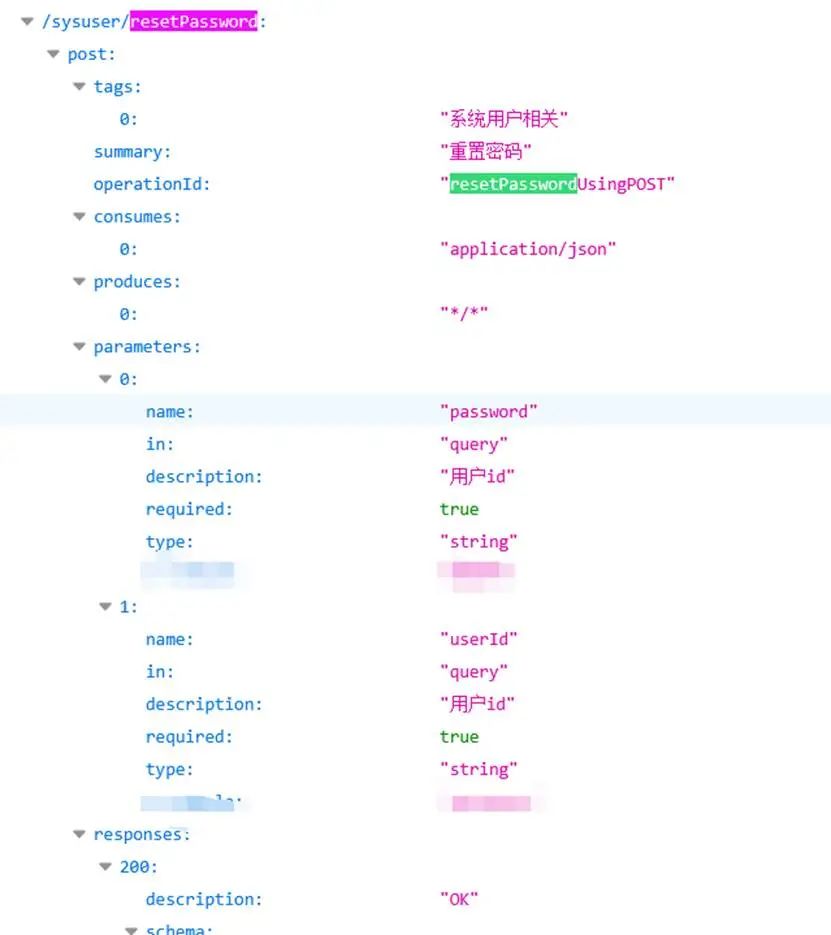

继续翻,发现一个重置密码的接口,不用输入旧密码,只需传入新密码、用户

id

即可

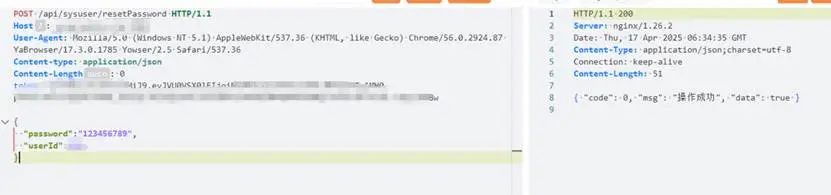

构造数据包,修改系统后台用户的密码为

123456789

,响应“操作成功“

果然,也是成功登录,获取后台管理员权限

往期推荐:

关于我们:

感谢各位大佬们关注-不秃头的安全,后续会坚持更新渗透漏洞思路分享、安全测试、好用工具分享以及挖掘SRC思路等文章,同时会组织不定期抽奖,希望能得到各位的关注与支持,考证请加联系vx咨询。

1. 需要考以下各类安全证书的可以联系

绝对低价绝对优惠,CISP、PTE/PTS、DSG、IRE/IRS、NISP、PMP、CCSK、CISSP、ISO27001、IT服务项目经理等等巨优惠,学生报pte 有优惠,想加群下方链接:

2. 需要入星球的可以私聊优惠

星球里有什么?

1、维护更新src、cnxd、cnnxd专项漏洞知识库,包含原理、挖掘技巧、实战案例2、fafo/零零信安高级会员key3、POC及CXXD及CNNXD通用报告详情分享思路4、知识星球专属微信“内部圈子交流群”5、分享src挖掘技巧tips6、最新新鲜工具分享7、不定期有工作招聘内推(工作/护网内推)8、攻防演练资源分享(免杀,溯源,钓鱼等)9、19个专栏会持续更新~提前续费有优惠,好用不贵很实惠

3、其他合作(合法合规)

1、承接各种安全项目,需要攻防团队或岗位招聘都可代发、代招(灰黑勿扰);

2、各位安全老板需要文章推广的请私聊,承接合法合规推广文章发布,可直发、可按产品编辑推广;

合作、推广代发、安全项目、岗位代招均可发布