【已发现在野利用】Google Chrome 越界读写漏洞(CVE-2025-5419)安全风险通告

【已发现在野利用】Google Chrome 越界读写漏洞(CVE-2025-5419)安全风险通告

奇安信 CERT 2025-06-03 03:15

●

点击↑蓝字关注我们,获取更多安全风险通告

|

漏洞概述 |

|||

|

漏洞名称 |

Google Chrome 越界读写漏洞 |

||

|

漏洞编号 |

QVD-2025-21836,CVE-2025-5419 |

||

|

公开时间 |

2025-06-02 |

影响量级 |

千万级 |

|

奇安信评级 |

高危 |

CVSS 3.1分数 |

8.8 |

|

威胁类型 |

代码执行 |

利用可能性 |

高 |

|

POC状态 |

未公开 |

在野利用状态 |

已发现 |

|

EXP状态 |

未公开 |

技术细节状态 |

未公开 |

|

危害描述:攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备。 |

|||

01

漏洞详情

>

>

>

>

影响组件

Chrome是一款由Google公司开发的免费的、快速的互联网浏览器软件,目标是为使用者提供稳定、安全、高效的网络浏览体验。Google Chrome基于更强大的JavaScript V8引擎,提升浏览器的处理速度。支持多标签浏览,每个标签页面都在独立的“沙箱”内运行。

>

>

>

>

漏洞描述

近日,奇安信CERT监测到 Google 发布公告称

Google Chrome 越界读写漏洞(CVE-2025-5419)存在在野利用,该漏洞源于V8 引擎中的越界读写问题,攻击者通过恶意网页触发漏洞,可绕过沙箱防护实现远程代码执行,完全控制用户设备。

目前该漏洞已发现在野利用。

鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

02

影响范围

>

>

>

>

影响版本

Google Chrome(Windows/Mac) < 137.0.7151.68/.69

Google Chrome(Linux) < 137.0.7151.68

>

>

>

>

其他受影响组件

无

03

处置建议

>

>

>

>

安全更新

目前官方已发布安全更新,建议用户尽快升级至最新版本:

Google Chrome(Windows/Mac) >= 137.0.7151.68/.69

Google Chrome(Linux) >= 137.0.7151.68

官方补丁下载地址:

https://www.google.cn/chrome/

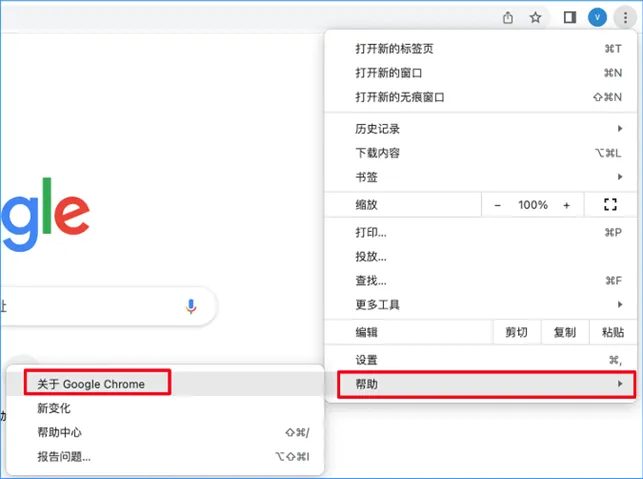

版本检测及升级步骤:

1.查看右上角的“更多”图标,选择帮助 -> 关于Google Chrome

2.等待版本下载完成后,选择重新启动

3.查看当前版本

04

参考资料

[1]https://chromereleases.googleblog.com/2025/06/stable-channel-update-for-desktop.html

05

时间线

2025年6月3日,奇安信 CERT发布安全风险通告。

06

漏洞情报服务

奇安信ALPH

A

威胁分析平台已支持漏洞情报订阅服务:

奇安信 CERT

致力于

第一时间为企业级用户提供权威

漏洞情报和有效

解决方案。

点击↓阅读原文

,到ALPHA威胁分析平台

订阅更多漏洞信息。