2023-04微软漏洞通告

2023-04微软漏洞通告

火绒安全 火绒安全 2023-04-12 17:35

微软官方发布了2023年4月的安全更新。本月更新公布了114个漏洞,包含45个远程执行代码漏洞、20个特权提升漏洞、10个信息泄露漏洞、9个拒绝服务漏洞、8个安全功能绕过漏洞、7个身份假冒漏洞、1个篡改漏洞,其中7个漏洞级别为“Critical”(高危),90个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

-

.NET Core

-

Azure Machine Learning

-

Azure Service Connector

-

Microsoft Bluetooth Driver

-

Microsoft Defender for Endpoint

-

Microsoft Dynamics

-

Microsoft Dynamics 365 Customer Voice

-

Microsoft Edge (Chromium-based)

-

Microsoft Graphics Component

-

Microsoft Message Queuing

-

Microsoft Office

-

Microsoft Office Publisher

-

Microsoft Office SharePoint

-

Microsoft Office Word

-

Microsoft PostScript Printer Driver

-

Microsoft Printer Drivers

-

Microsoft WDAC OLE DB provider for SQL

-

Microsoft Windows DNS

-

Visual Studio

-

Visual Studio Code

-

Windows Active Directory

-

Windows ALPC

-

Windows Ancillary Function Driver for WinSock

-

Windows Boot Manager

-

Windows Clip Service

-

Windows CNG Key Isolation Service

-

Windows Common Log File System Driver

-

Windows DHCP Server

-

Windows Enroll Engine

-

Windows Error Reporting

-

Windows Group Policy

-

Windows Internet Key Exchange (IKE) Protocol

-

Windows Kerberos

-

Windows Kernel

-

Windows Layer 2 Tunneling Protocol

-

Windows Lock Screen

-

Windows Netlogon

-

Windows Network Address Translation (NAT)

-

Windows Network File System

-

Windows Network Load Balancing

-

Windows NTLM

-

Windows PGM

-

Windows Point-to-Point Protocol over Ethernet (PPPoE)

-

Windows Point-to-Point Tunneling Protocol

-

Windows Raw Image Extension

-

Windows RDP Client

-

Windows Registry

-

Windows RPC API

-

Windows Secure Boot

-

Windows Secure Channel

-

Windows Secure Socket Tunneling Protocol (SSTP)

-

Windows Transport Security Layer (TLS)

-

Windows Win32K

(向下滑动可查看)

以下漏洞需特别注意

Windows 通用日志文件系统驱动程序特权提升漏洞

CVE-2023-28252

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,且不需要用户交互。成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

Microsoft 消息队列远程代码执行漏洞

CVE-2023-21554

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

攻击者需要将特制的恶意 MSMQ 数据包发送到 MSMQ 服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

Windows Pragmatic General Multicast (PGM) 远程代码执行漏洞

CVE-2023-28250

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有启用Windows消息队列服务后,此漏洞才能被利用。成功利用该漏洞的攻击者可以通过网络发送特制文件实现在目标计算机上远程执行任意代码。

DHCP 服务器服务远程代码执行漏洞

CVE-2023-28231

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

此漏洞要求攻击者获得对目标网络的某种访问权限,经身份验证的攻击者需要向 DHCP 服务器发送特制的 RPC 调用,这可能导致攻击者在目标服务器上远程执行任意代码。

原始图像扩展远程代码执行漏洞

CVE-2023-28291/CVE-2023-28292

严重级别:高危/严重 CVSS:8.4/7.8

被利用级别:很有可能被利用

低版本的原始图像扩展受到此漏洞影响,攻击者可以通过诱导用户打开恶意文件利用此漏洞,这可能导致攻击者在目标计算机上远程执行任意代码。火绒工程师建议大家及时更新原始图像扩展至最新版本。

二层隧道协议远程代码执行漏洞

CVE-2023-28219/CVE-2023-28220

严重级别:高危 CVSS:8.1

被利用级别:很有可能被利用

未经身份验证的攻击者可以向 RAS 服务器发送特制连接请求,这可能导致攻击者在目标RAS服务器上远程执行任意代码。

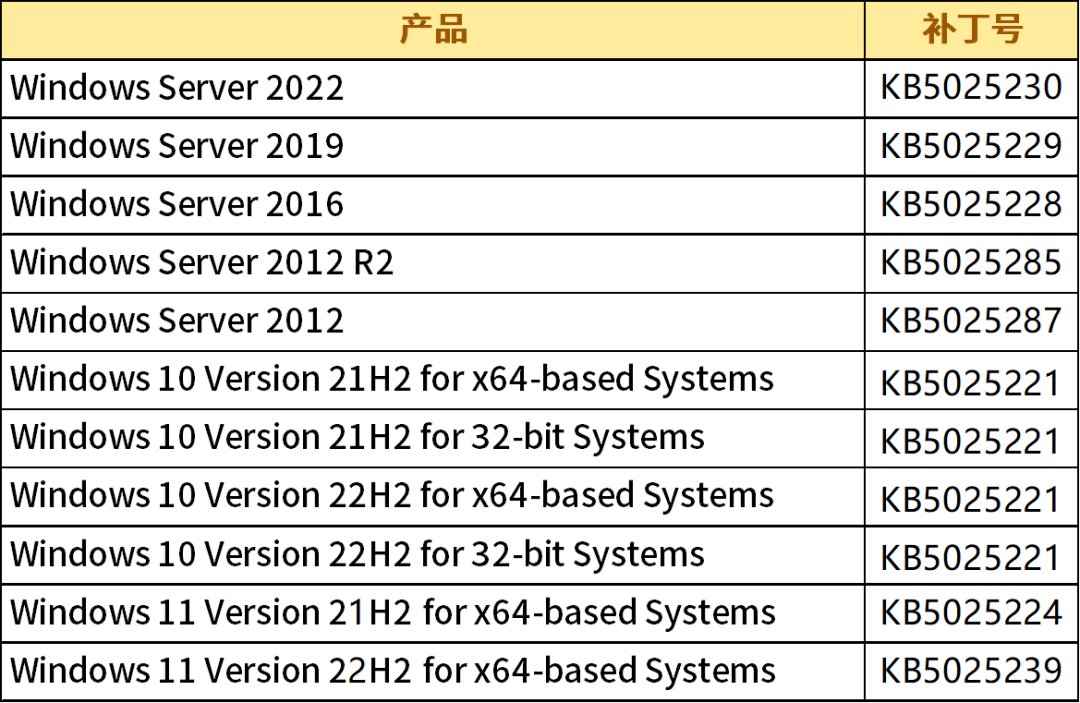

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Apr

扫码关注

了解更多安全干货、资讯、以及火绒安全大事记

分享收藏点赞在看