APT-C-36(盲鹰)组织针对拉美政府与关键基础设施发动网络攻击——每周威胁情报动态第229期(06.27-07.03)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492676&idx=1&sn=f98a9c48f6a9941c27edcc2b7082dd57

APT-C-36(盲鹰)组织针对拉美政府与关键基础设施发动网络攻击——每周威胁情报动态第229期(06.27-07.03)

原创 BaizeSec 白泽安全实验室 2025-07-04 01:33

APT攻击

– Silver Fox

黑客组织利用

DeepSeek

假安装包针对中文用户群体展开攻击

- APT-C-36(盲鹰)组织针对拉美政府与关键基础设施发动网络攻击

攻击活动

– 在伊朗

-以色列冲突期间黑客组织对

以色列

20余个关键部门发动

网络

攻击

数据泄露

– 全球

160亿条

网络

登录凭证泄露

曝光

恶意软件

– Flodrix僵尸网络

利用

CVE-2025-3248

漏洞

大规模传播

勒索软件

– DEVMAN勒索软件

事件及

新变种

样本

分析

APT攻击

Silver Fox黑客组织利用DeepSeek假安装包针对中文用户群体展开攻击

近日,网络安全研究机构发现一起针对中文用户的精密网络攻击活动,该活动通过伪造知名软件安装包的方式传播恶意程序,具有高度隐蔽性和破坏性。攻击者精心仿冒了包括

DeepSeek、WPS Office和搜狗输入法在内的多款流行软件官网,诱导用户下载携带恶意代码的安装程序。这些伪造的安装包主要为MSI格式,少数采用PE格式,在用户执行时会同时完成两项看似矛盾的操作:一方面正常安装原始软件以维持伪装,另一方面则秘密植入恶意组件,这种”明修栈道,暗度陈仓”的手法大大降低了用户的警惕性。

技术分析揭示了攻击者精心设计的攻击链条,首先安装包会释放一个名为

“Shine.exe”的合法程序,该程序会加载伪装成Chromium嵌入式框架组件的恶意DLL文件”libcef.dll”。这个恶意DLL暗藏玄机,它会读取同目录下看似普通的”1.txt”文件,实际上该文件包含经过特殊处理的Shellcode代码。攻击者特意去除了文件中原本用于标识可执行文件的DOS头(MZ标志),以此规避常规安全检测。这些Shellcode利用开源工具sRDI的技术,以内存反射的方式加载另一个名为”Install.dll”的恶意模块,整个过程完全在内存中完成,极大增加了检测难度。

深入分析发现,这个内存加载的

DLL实际上是一个经过改造的Gh0stRAT变种,被研究人员命名为Sainbox RAT。更令人担忧的是,该RAT的.data段还隐藏着一个基于开源项目Hidden改造的Rootkit驱动,形成了”木马套木马”的复杂结构。当Sainbox RAT成功运行后,它会自动创建名为”Sainbox”的系统服务来加载这个Rootkit驱动。该驱动利用内核回调函数等高级技术,能够完美隐藏恶意进程、文件和注册表项,甚至可以通过IOCTL接口实现与用户态的隐蔽通信,为攻击者提供了持久的后门访问通道。

值得注意的是,攻击者特别选择了当前炙手可热的

AI工具DeepSeek作为诱饵之一,充分利用了人们对新兴技术的关注和热情。这种与时俱进的社会工程学手段,配合”真假软件捆绑安装”的策略,使得攻击的成功率大幅提升。一旦中招,Sainbox RAT将为攻击者提供完整的系统控制权,包括但不限于后续恶意代码投递、敏感数据窃取等操作,而Hidden Rootkit则负责为这些恶意活动提供”隐身衣”,通过进程保护、文件隐藏等功能帮助其规避安全软件的检测。

最后,研究人员指出,这起攻击活动充分展现了现代网络攻击威胁的演化趋势。攻击者不再单纯依赖技术漏洞,而是将社会工程学、软硬件协同攻击等手法有机结合,形成了多维立体的攻击体系。特别是他们选择复用

Gh0stRAT等现成木马和开源Rootkit的策略,既保证了攻击效果,又大幅降低了开发成本,这种“拿来主义”的战术很可能会被更多攻击组织效仿。

图

1 网络攻击钓鱼页面示例

参考链接:

https://www.netskope.com/blog/deepseek-deception-sainbox-rat-hidden-rootkit-delivery

APT-C-36(盲鹰)组织针对拉美政府与关键基础设施发动网络攻击

2025年6月网络安全厂商披露,活跃于拉丁美洲的

APT-C-36(绰号“盲鹰”)黑客组织近期凭借其精湛的技术实力与高超的社会工程学手段,针对哥伦比亚政府、金融机构及关键基础设施发动新一轮定向密集的网络攻击。

该组织的攻击策略以钓鱼邮件为突破口,通过精心设计伪装的钓鱼邮件内容,诱导用户点击恶意链接,并下载隐藏在其中的恶意文件。随后该组织还大量使用具备命令与控制流量混淆功能的远程访问木马,利用

Windows系统内置的WebDAV协议(HTTP端口80)作为隐蔽通道,绕过传统防火墙和签名检测机制,成功投递远程访问木马(RAT)并建立持久化控制,使得传统安全系统在检测其活动时面临巨大挑战。

此次攻击链的核心在于攻击者将恶意载荷伪装成合法文件共享请求,通过用户代理字符串“Microsoft-WebDAV-MiniRedir/10.0.19044”模拟正常系统行为,显著降低被检测概率。此前,该组织曾利用漏洞CVE-2024-43451窃取NTLMv2密码哈希,但在微软于2024年11月修复该漏洞后,迅速调整战术,转而利用WebDAV协议(通过HTTP端口80)传递恶意载荷。在攻击过程中,一旦受害者设备下载并执行恶意文件,攻击者即通过德国

IP(62.60.226.112)中转节点连接至动态DNS域名(如21ene.ip-ddns.com)完成命令与控制(C2)通信,与已知的Remcos远控木马相关联。随后攻击者将敏感数据外泄至

diciembrenotasenclub.longmusic.com等域名。

值得注意的是,攻击者具备实时监控能力,能够在受害者下载恶意文件后立即收到通知,并据此调整后续攻击策略,使得防御难度进一步加大。

2025年2月,网络安全研究人员监测到哥伦比亚某组织的网络内出现异常活动,受感染设备在短短

5小时内通过域名diciembrenotasenclub.longmusic.com外泄大量数据。若非安全团队及时介入,攻击可能进一步蔓延,造成更严重的破坏。

此次攻击事件再次凸显了

APT-C-36组织在应对安全补丁方面的强大适应能力。他们能够迅速调整攻击策略,绕过传统安全防护措施,展现出极高的战术灵活性和技术创新能力。这也进一步强调了基于异常行为的检测系统在识别系统入侵行为方面的重要性。若相关安全系统具备自主响应功能,便有可能在攻击初期便阻断可疑的外部连接,从而有效遏制攻击的蔓延。

参考链接:

攻击活动

在伊朗-以色列冲突期间黑客组织对以色列20余个关键部门发动网络攻击

近日,伊朗与以色列之间的地缘政治紧张局势进一步升级,这场冲突不仅在实体战场上激烈展开,更在数字空间引发了一场前所未有的网络战。国际网络安全研究机构最新报告显示,超过

80个黑客组织近期对以色列及其盟国的20余个关键领域发动了大规模网络攻击,目标涵盖政府系统、军事设施、能源基础设施、金融机构及工业控制系统(ICS/OT)等核心领域。这场数字风暴的爆发点可追溯至以色列对伊朗军事及核设施实施空袭后的数小时内,呈现出网络攻击与地缘政治事件高度联动的特征。

攻击阵营主要由亲伊朗和亲巴勒斯坦的黑客团体构成,包括

“神秘孟加拉团队”(Mysterious Team Bangladesh)、”巴基斯坦疯狂团队”(Team Insane Pakistan)等知名组织。这些团体通过Telegram和X平台发布充满意识形态色彩的声明,公开宣称已成功入侵以色列司法部、最高法院等政府机构,以及Delek集团、Paz石油公司等能源巨头。值得注意的是,技术实力较强的GhostSec组织更披露了针对100余台Modbus PLC设备和卫星系统的攻击细节,标志着黑客行动已从象征性的网站篡改转向具有实质破坏力的工业系统干扰。

网络安全专家特别警示

“伪黑客行动主义”(faketivism)现象——即国家背景的黑客组织伪装成独立活动分子实施攻击。被怀疑具有伊朗政府背景的”网络复仇者”(Cyber Av3ngers)和疑似以色列支持的”掠食性麻雀”(Predatory Sparrow)均被指使用数据擦除器(wiper)和AI辅助攻击工具针对工业控制系统,这种国家行为体与民间黑客的战术融合使得攻击溯源难度倍增,同时大幅提升了网络冲突升级为现实危机的风险系数。

技术分析显示,攻击手段呈现两极分化特征:既有使用

Abyssal DDoS V3等工具发起的简单流量洪水攻击,也出现了GhostLocker勒索软件攻击等复杂行动。部分组织如DieNet和Laneh Dark更将心理战与网络攻击结合,通过泄露敏感数据和传播恐慌信息扩大攻击效果。攻击范围的广度同样令人担忧,从传统的军政系统延伸到农业、物流甚至卫星基础设施,显示出攻击方意图全面扰乱目标国社会运行的战略意图。

当前局势下,黑客组织间的战术联盟正在形成。

Keymous+与Anonymous Kashmir等团体已开始共享资源与情报,这种协同可能催生更具破坏力的联合攻势。业内预测,若实体冲突持续,针对美英等以色列盟国的DDoS攻击将激增,而亲以色列黑客组织的报复性网络行动也可能随之升级。这场数字领域的代理人战争,正在重塑现代地缘政治冲突的形态与边界。

参考链接:

Hacktivist Group Launches Attacks on 20+ Critical Sectors Amid Iran–Israel Conflict

数据泄露

全球160亿条网络登录凭证泄露曝光

近期,网络安全研究团队发现了迄今为止规模最大、最令人担忧的数据泄露事件之一,多达

160亿条登录凭证在网络上曝光。自2025年初以来,有

30个独立的在线数据集,其中包含大约160亿个来自Apple、Google和Facebook等服务的被盗登录凭据。这些暴露的数据集似乎是通过信息窃取恶意软件、凭据填充以及对先前泄露数据重新处理后收集的结果,包含用户名、密码、会话令牌、cookie及其他敏感身份验证信息。研究人员共发现30个独立数据集,每个数据集包含数百万至数十亿条记录,其中最大的数据集持有超过35亿条记录,即便是最小的数据集也超过了1600万条记录,充分展现了此次信息泄露的巨大规模。不过,目前尚无法确定数据的控制者或上传者。

根据研究人员的深度分析发现,每个数据集都包含

URL、用户名和密码,这表明恶意软件被用于从受感染的设备收集登录详细信息。尽管记录之间存在一些重叠,但泄漏的总体规模和传播范围使得很难确定有多少唯一用户受到了威胁。在这些数据集中,除了网络安全研究员之前确定的一个包含超过1.85亿个唯一凭证的数据集外,其余29个数据库中的大多数以前都没有公开报告过。

此次数据泄露的危险不仅在于其数量,更在于数据本身的性质。许多凭证与苹果、谷歌、脸书、电报、

GitHub、Zoom等广泛使用的平台以及各类政府服务相关联。数据集中包含的近期凭证以及会话令牌和cookie,使得这些数据成为网络犯罪分子手中的有力武器。他们可以借此绕过双因素身份验证、发起网络钓鱼活动、接管用户账户,甚至危及整个组织的安全。

参考链接:

https://www.cysecurity.new

s/2025/06/massive-data-leak-exposes-16-billion.html

恶意软件

Flodrix僵尸网络利用CVE-2025-3248漏洞大规模传播

近期,网络安全研究人员发现了一起针对

Langflow人工智能应用开发框架的严重安全事件。攻击者正利用该框架1.3.0版本前存在的未授权远程代码执行漏洞CVE-2025-3248(CVSS评分9.8),在全球范围内部署Flodrix僵尸网络,已导致大量暴露在公网的Langflow服务器被入侵,面临系统完全控制、DDoS攻击发起及敏感数据泄露的多重风险。

Langflow作为拥有7万GitHub星标的Python可视化AI开发框架,其广泛应用于企业智能自动化系统构建。该漏洞位于框架的/api/v1/validate/code代码验证端点,由于缺乏必要的身份认证和输入验证机制,攻击者可通过构造包含恶意Python代码的POST请求,绕过所有安全防护在目标服务器上执行任意命令。技术分析显示,恶意载荷通常嵌入函数参数默认值或装饰器中,利用ast.parse ()解析后通过compile ()和exec ()接口在服务器上下文中运行,形成完整的远程代码执行链。

攻击活动呈现出高度自动化的特征。攻击者首先利用

Shodan、FOFA等网络空间测绘工具扫描公网暴露的Langflow服务,随后使用开源POC脚本向目标发送包含系统侦察指令的恶意请求。这些指令包括获取当前用户权限的whoami、dump环境变量的printenv、读取root命令历史的cat /root/.bash_history,以及获取网络配置的ifconfig等。在完成系统信息收集后,攻击脚本会从80.66.75.121等控制服务器下载名为”docker”的bash脚本,该脚本根据目标系统架构(x86_64、arm7、mips等)下载并执行Flodrix僵尸网络二进制文件。

深入分析显示,

Flodrix是LeetHozer恶意软件家族的进化版本,采用多重反取证技术。其执行后会立即删除自身二进制文件,使用”qE6MGAbI”作为XOR密钥加密C&C服务器地址(如206.71.149.179),并通过TCP

54707端口建立持久连接。该僵尸网络支持TCP和Tor双通信信道,定期发送0x00字节心跳包维持连接,在接收到控制指令后可发起包括tcpraw原始包攻击、udpplain洪水攻击、tcplegit合法连接攻击等多种DDoS攻击类型。与旧版本相比,Flodrix新增了进程管理功能,会遍历/proc目录终止systemd、busybox等关键进程,并通过UDP向控制端发送包含进程ID、命令行参数等细节的”KILLDETAIL”通知。

针对该漏洞的紧急应对措施包括:立即将

Langflow升级至1.3.0及以上版本,新版本通过引入CurrentActiveUser认证依赖,要求访问代码验证端点时提供JWT令牌或API密钥;限制公网对Langflow服务的直接访问,仅允许可信IP接入;在网络边界部署基于特征的防护规则,拦截包含恶意代码的HTTP请求及与已知C&C服务器(80.66.75.121、45.61.137.226等)的异常通信。

图

2 攻击者利用

CVE-2025-3248漏洞展开攻击示意图

参考链接:

https://www.trendmicro.com/en_us/research/25/f/langflow-vulnerability-flodric-botnet.html

勒索软件

DEVMAN勒索软件事件及新变种样本分析

近期,网络安全研究人员在对新型勒索软件的追踪中发现了一个名为

DEVMAN的攻击样本,该样本基于

DragonForce勒索软件核心框架开发,但具备显著的自定义特征,揭示出勒索软件即服务(RaaS)模式下威胁变种的快速演化趋势。通过对样本的动态行为分析与代码逆向工程,研究人员发现其在保留DragonForce底层逻辑的同时,通过修改文件扩展名、调整加密策略等方式试图建立独立的威胁标识,而其技术实现中的若干异常现象也为追踪该团伙的开发流程提供了关键线索。

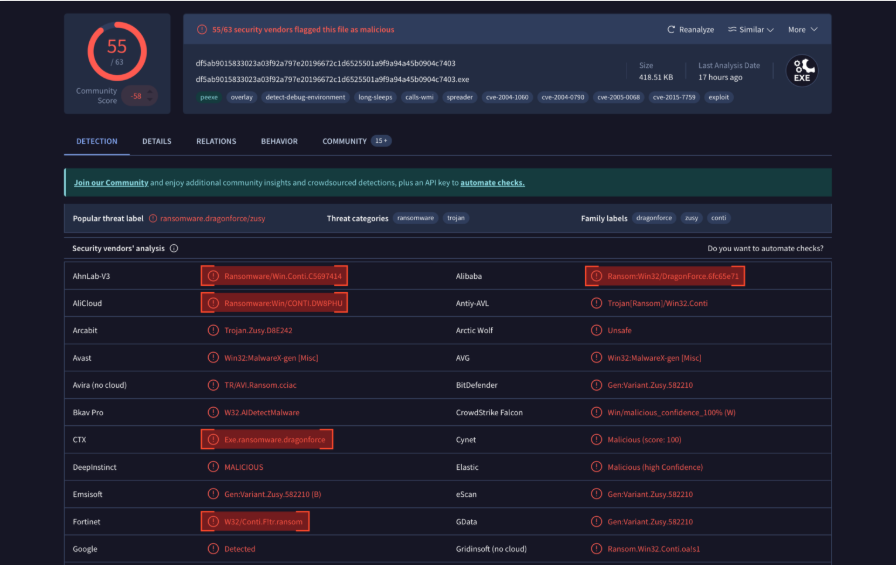

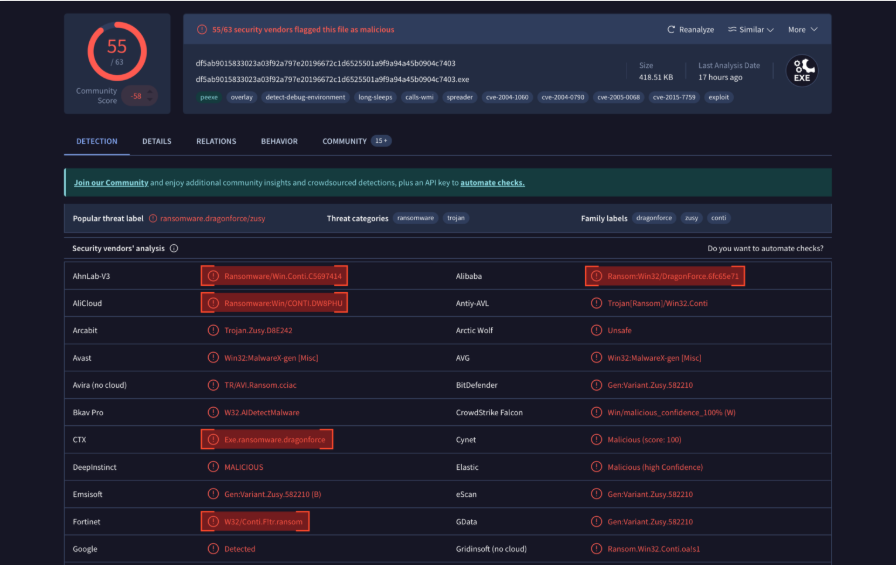

研究人员分析发现,

DEVMAN勒索软件的二进制样本(SHA256: df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403)在提交至安全平台后,被55家安全厂商标记为恶意程序,其中多数将其归类为DragonForce或Conti变种——这一归类源于样本中大量保留的Conti框架代码片段,包括与Windows重启管理器(Restart Manager)交互的注册表操作、用于进程协调的硬编码互斥量(hsfjuukjzloqu28oajh727190)以及SMB协议扫描模块。然而,样本在加密文件时使用的.DEVMAN扩展名、独特的字符串混淆方式以及勒索信生成逻辑的异常,显示出不同于传统DragonForce的定制化特征,暗示存在独立的开发团队基于DragonForce Builder进行二次开发。

从攻击威胁生态来看,

DEVMAN的出现与DragonForce推行的RaaS模式直接相关。该模式允许附属团伙(affiliates)使用其代码框架、基础设施及品牌进行攻击活动,近期曝光的Mamona勒索软件活动即显示出DragonForce与BlackLock团伙的公开对抗,这种”勒索软件战争”的背后是RaaS模式下威胁行为者的快速分化。DEVMAN团伙运营着名为”Devman’s Place”的独立泄露站点,声称已攻击近40个目标,主要分布在亚洲、非洲地区,偶发于拉美与欧洲,但其样本中尚未包含指向该站点的明确链接,这种品牌标识与技术实现的脱节成为当前归因的主要难点。

DEVMAN勒索软件在加密模块的设计上展现出对效率与破坏性的平衡考量,其内置三种加密模式:全文件加密、文件头加密与自定义加密。其中文件头加密模式通过仅加密文件元数据区域实现对大量文件的快速破坏,在测试环境中可在数分钟内加密超过10GB的用户数据,而全文件加密则采用AES与RSA混合加密体系,确保数据恢复的难度。样本在扫描文件时会主动跳过特定扩展名的系统文件(如.cat、.mdt、.xml等),这种”选择性加密”策略可能旨在维持系统基本功能以避免过早暴露攻击行为。

值得注意的是,

DEVMAN在加密文件时采用了独特的命名规则:除添加.DEVMAN扩展名外,还会对文件名进行哈希处理,例如将readme.txt统一重命名为e47qfsnz2trbkhnt.devman。这种确定性重命名机制通过硬编码的哈希函数实现,相同输入始终生成相同文件名,为安全检测提供了可追踪的模式特征。但该机制在勒索信处理上出现异常——本该引导受害者联系黑客的readme.txt 文件被样本自身加密,导致受害者无法获取解密通道信息,这种”自毁式”行为被分析为Builder工具的逻辑漏洞,反映出DEVMAN可能处于测试阶段或开发流程不完善。

在横向扩散能力上,

DEVMAN继承了DragonForce的SMB扫描模块,通过硬编码的IP段(192.168.x、172.x)与ADMIN$共享名尝试访问局域网内的其他设备。样本在分析环境中频繁向192.168.100.1、192.168.100.2等地址发送SMB连接请求(端口445),尽管因测试环境限制未成功建立连接,但其代码中包含的netapi32.dll相关函数调用表明其具备利用CVE-2004-1060等历史漏洞的潜力。与传统勒索软件不同的是,DEVMAN在分析过程中未展现出与外部C2服务器的通信行为,所有恶意活动均在本地执行,这种”离线操作”模式增加了基于网络流量的检测难度。

在系统权限维持方面,样本通过

Windows重启管理器API绕过文件锁定机制,在注册表HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000中创建临时会话,记录NTUSER.DAT等关键文件的句柄信息,随后迅速删除相关注册表项以清理痕迹。这一行为模式与Conti勒索软件高度一致,证实了其技术血缘关系,同时显示出对用户配置文件的针对性攻击——NTUSER.DAT包含用户账户设置与加密密钥,加密该文件可显著提升数据恢复难度。

DEVMAN在不同操作系统上的表现差异为其技术成熟度提供了重要线索:在Windows 10环境中,样本可正常修改桌面壁纸以显示攻击提示,而在Windows 11中该功能出现故障,壁纸修改操作始终失败。这种兼容性问题可能源于对新系统API的适配不足,结合勒索信自加密的异常现象,进一步支持了该样本为”测试版本”的推断。此外,样本在加密过程中会创建多个以Local\RstrMgr开头的互斥量,用于协调多线程操作并防止自身重复运行,这种同步机制虽为勒索软件常见设计,但其硬编码的互斥量名称(而非动态生成)降低了攻击的隐蔽性,成为检测的有效标识。

图

3

DragonForce/Conti 样本在VT上的检测结果

参考链接:

https://any.run/cybersecurity-blog/devman-ransomware-analysis/

往期推荐

LockBit勒索组织发布声明并重建泄露网站——每周威胁情报动态第166期(2.23-2.29)

GoldFactory组织开发针对iOS系统的GoldPickaxe木马病毒——每周威胁情报动态第165期(2.9-2.22)

新APT组织APT-LY-1009针对亚美尼亚政府投递VenomRAT——每周威胁情报动态第164期(02.02-02.07)