每周高级威胁情报解读(2025.06.27~07.03)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247515260&idx=1&sn=2f872562212cc3ce2792291ad4cd42f7

每周高级威胁情报解读(2025.06.27~07.03)

威胁情报中心 奇安信威胁情报中心 2025-07-04 05:38

2025.06.27~07.03

攻击团伙情报

– Gamaredon利用升级的工具集对乌克兰发起鱼叉式网络钓鱼攻击

-

Kimsuky 利用 ClickFix 技术在受害者设备上运行恶意脚本

-

DPRK 远程 IT 工作者渗透组织的策略不断演变

-

Lazarus 涉嫌抢劫中国台湾省 BitoPro 交易所 1100 万美元加密货币

-

Blind Eagle 使用 Proton66 主机对哥伦比亚银行进行网络钓鱼

-

Blind Eagle 持续针对哥伦比亚进行攻击

攻击行动或事件情报

– TA829 利用新的 TTP 和增强型 RomCom 后门来逃避检测

-

攻击者利用基于 Nim 的恶意软件攻击 Web3 和加密平台

-

EchoSpoofing 攻击再次卷土重来

-

以色列与伊朗冲突期间黑客主义行动激增

-

攻击者利用 Facebook 广告传播恶意软件并窃取钱包密码

恶意代码情报

– 攻击者利用 Langflow 漏洞部署 Flodrix 僵尸网络

-

武器化的 DeepSeek 安装程序部署恶意软件

-

新的隐秘 Remcos 恶意软件活动针对企业和学校

-

GIFTEDCROOK恶意软件经历了显著的演变

漏洞情报

– Linux Sudo chroot 漏洞使攻击者能够将权限提升至 Root

- Google Chrome V8 类型混淆漏洞(CVE-2025-6554)安全风险通告

攻击团伙情报

01

Gamaredon利用升级的工具集对乌克兰发起鱼叉式网络钓鱼攻击

披露时间:

2025年7月2日

情报来源:

https://www.welivesecurity.com/en/eset-research/gamaredon-2024-cranking-out-spearphishing-campaigns-ukraine-evolved-toolset/

相关信息:

Gamaredon在2024年重新聚焦于乌克兰政府机构,放弃了对北约国家的攻击尝试。该组织显著增加了鱼攻击的规模和频率,采用新的投递方法,如恶意超链接和执行PowerShell命令的LNK文件。Gamaredon还引入了六种新的恶意软件工具,主要设计用于隐蔽性、持久化和横向移动。

此外,Gamaredon对其现有工具进行了重大升级,包括增强混淆、改进隐蔽技术以及复杂的横向移动和数据泄露方法。该组织还几乎将其整个C2基础设施隐藏在Cloudflare隧道后面,增加了检测的难度。Gamaredon还使用第三方服务(如Telegram、Telegraph、Cloudflare、Dropbox)和DNS-over-HTTPS(DoH)来保护其C2基础设施。这些技术的使用使得Gamaredon的攻击更加难以检测和归因。

02

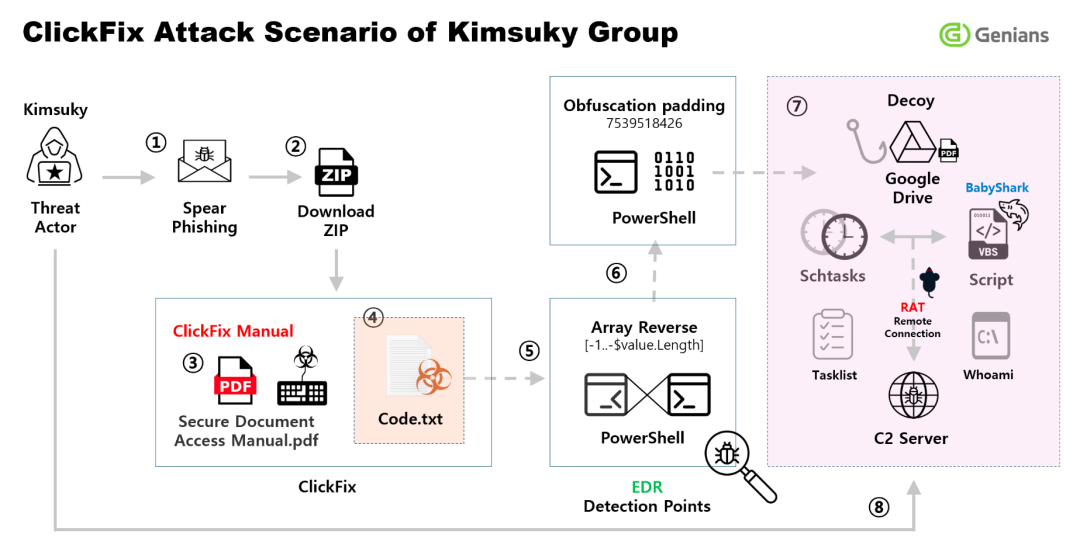

Kimsuky 利用 ClickFix 技术在受害者设备上运行恶意脚本

披露时间:

2025年7月1日

情报来源:

https://www.genians.co.kr/en/blog/threat_intelligence/suky-castle

相关信息:

Kimsuky被发现使用一种名为“ClickFix”的技术,通过社会工程学手段诱骗受害者运行恶意脚本。Kimsuky的ClickFix活动通常以精心制作的鱼邮件开始,例如2025年1月针对韩国外交专家的攻击。攻击者伪装成瑞士报纸的东亚通讯员,与受害者进行长时间沟通后,发送包含Visual Basic Script(VBS)文件的恶意URL。该脚本通过插入随机字符串(如“7539518426”)来逃避检测,下载来自命令与控制(C2)服务器的有效载荷,通过计划任务建立持久性,并窃取用户数据。

到2025年3月,该组织转向更隐蔽的ClickFix变体,伪装成美国国家安全助理,诱骗受害者从提供的“Code.txt”文件中内容复制到 PowerShell 窗口中以执行恶意命令,连接到C2服务器,实现数据收集并传递额外的恶意负载。

03

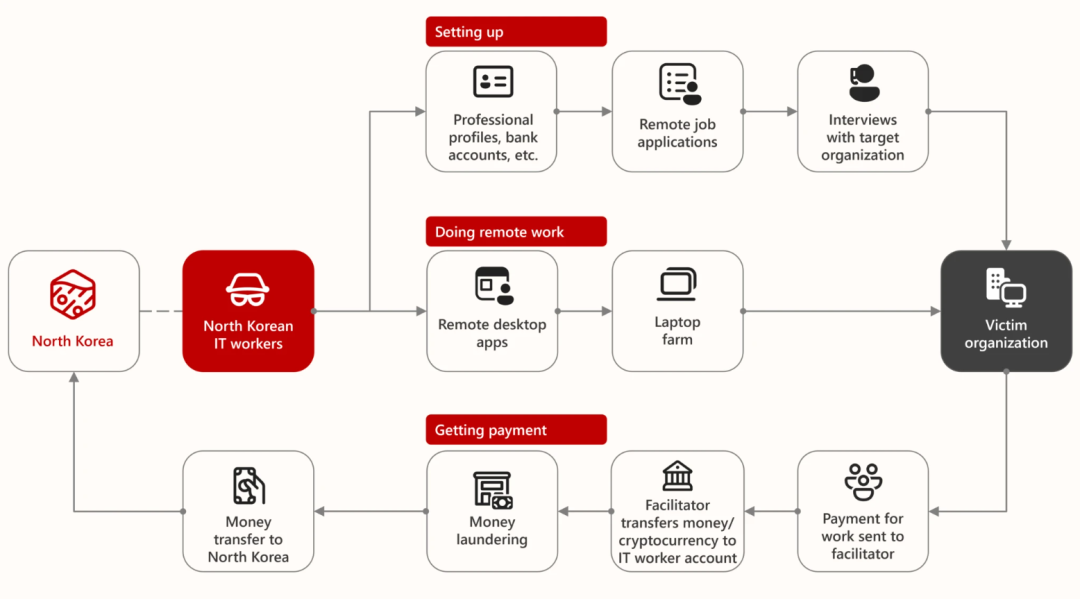

DPRK 远程 IT 工作者渗透组织的策略不断演变

披露时间:

2025年6月30日

情报来源:

https://www.microsoft.com/en-us/security/blog/2025/06/30/jasper-sleet-north-korean-remote-it-workers-evolving-tactics-to-infiltrate-organizations/

相关信息:

自2024年以来,微软威胁情报中心观察到朝鲜的远程IT工作者利用AI技术提升其操作的规模和复杂性,通过伪造身份和文件获取远程工作机会,获取经济利益并窃取敏感信息。他们主要针对美国的技术、关键制造业和运输业,但近年来已扩展到全球多个行业。Microsoft 追踪到朝鲜 IT 远程工作者的活动,并将其命名为 Jasper Sleet(以前称为 Storm-0287)。其他几个使用类似技术和工具进行欺诈性就业的朝鲜活动集群,包括 Storm-1877 和 Moonstone Sleet。

朝鲜远程IT工作者通过创建虚假身份和社交媒体档案,利用AI工具替换被盗文件中的照片,并通过语音变声软件提升其专业性。他们通过自由职业网站和招聘公司申请远程职位,利用辅助人员帮助通过就业验证并远程工作。一旦入职,他们通过VPN和远程管理工具隐藏位置,当需要亲自到场或进行面对面会议(例如确认银行信息或参加会议)时,会雇佣同伙代替他们。

04

Lazarus 涉嫌抢劫中国台湾省 BitoPro 交易所 1100 万美元加密货币

披露时间:

2025年6月29日

情报来源:

https://www.cysecurity.news/2025/06/lazarus-group-suspected-in-11m-crypto.html

相关信息:

中国台湾省加密货币平台 BitoPro 指责 Lazarus Group 发动网络攻击,导致 1100 万美元数字资产被盗。此次攻击发生在 2025 年 5 月 8 日,当时该交易所正在升级其热钱包系统。 据 BitoPro 称,黑客使用的策略和方法与Lazarus Group相关的其他全球事件非常相似,包括通过 SWIFT 银行系统和其他主要加密货币平台进行的引人注目的盗窃。BitoPro 主要服务于台湾客户,提供以新台币 (TWD) 进行的法定货币交易以及各种加密货币的交易。

尽管攻击发生在5月初,但BitoPro直到6月2日才公开承认此次入侵。当时,该交易所向用户保证,日常运营并未受到影响,并且已从储备金中补充了被入侵的热钱包。经过彻底调查,该交易所确认没有内部人员参与其中。

攻击者利用社会工程学手段感染了云管理员的设备,并植入恶意软件。这使得他们能够窃取 AWS 会话令牌、绕过多因素身份验证,并获得对 BitoPro 云基础设施的未经授权的访问权限。之后,他们能够将脚本直接插入热钱包系统,并在模拟合法活动的同时进行盗窃,从而避免被早期发现。

05

Blind Eagle 使用 Proton66 主机对哥伦比亚银行进行网络钓鱼

披露时间:

2025年6月27日

情报来源:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/tracing-blind-eagle-to-proton66/

相关信息:

Trustwave SpiderLabs发现威胁组织Blind Eagle(APT-C-36)与俄罗斯的防弹托管服务提供商Proton66有关联。研究人员通过分析Proton66的资产,发现了与Blind Eagle相关的多个域名和IP地址集群。这些基础设施主要利用Visual Basic Script(VBS)文件作为初始攻击向量,依赖免费的动态DNS(DDNS)服务,并部署现成的远程访问木马(RAT)作为第二阶段恶意软件。

Blind Eagle的攻击活动涉及大量网络钓鱼页面,这些页面伪装成哥伦比亚的银行和金融机构,如Bancolombia、BBVA、Banco Caja Social和Davivienda,用于窃取用户凭证和其他敏感信息。此外,攻击者还使用VBS脚本作为恶意软件部署的第一阶段,这些脚本通过下载和运行加密的可执行文件来加载第二阶段的RAT。

06

Blind Eagle 持续针对哥伦比亚进行攻击

披露时间:

2025年6月26日

情报来源:

https://www.darktrace.com/blog/patch-and-persist-darktraces-detection-of-blind-eagle-apt-c-36

相关信息:

Darktrace 详细分析了 APT-C-36(也称为 Blind Eagle)组织的攻击活动,自 2024 年 11 月以来 Blind Eagle 持续针对哥伦比亚组织进行攻。攻击者通过钓鱼邮件发送恶意 URL 链接,利用 Microsoft Windows 的 CVE-2024-43451 漏洞,该漏洞允许在用户与恶意文件的最小交互下披露 NTLMv2 密码哈希。尽管微软已在 2024 年 11 月修补了该漏洞,但 Blind Eagle 仍继续利用最小交互机制,通过钓鱼邮件发送恶意 URL,当用户点击时,会触发 WebDAV 请求,下载恶意文件并执行恶意软件。

2025 年 2 月研究人员观察到与 Blind Eagle 相关的活动,攻击者利用罕见的外部 IP 地址(如 62.60.226.112)和动态 DNS 端点(如 21ene.ip-ddns.com)进行攻击。这些端点与之前的 Blind Eagle 攻击和 Remcos RAT 有关。攻击者通过 WebDAV 协议下载恶意工具或载荷,并通过新的 TCP 端口 1512 与恶意端点通信。

攻击行动或事件情报

01

TA829 利用新的 TTP 和增强型 RomCom 后门来逃避检测

披露时间:

2025年6月30日

情报来源:

https://www.proofpoint.com/us/blog/threat-insight/10-things-i-hate-about-attribution-romcom-vs-transferloader

相关信息:

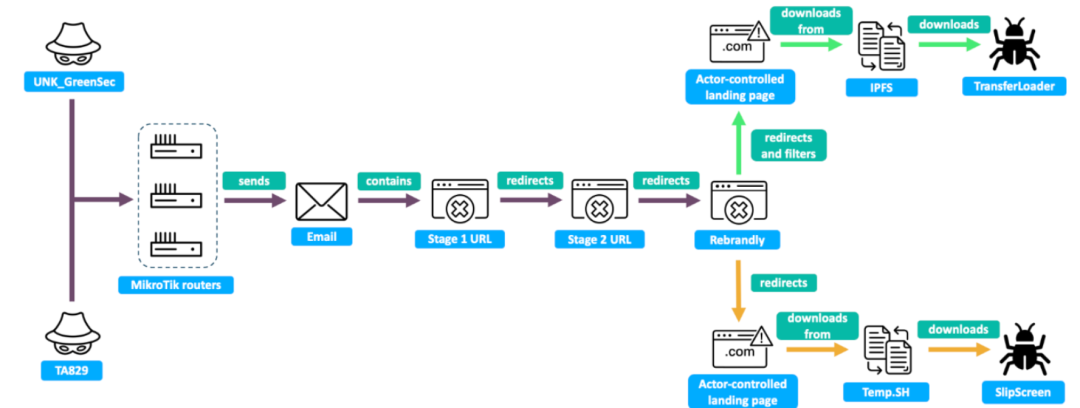

Proofpoint的研究团队在追踪TA829(也称为RomCom)的活动中,发现了一个与之高度相似的网络钓鱼活动,该活动部署了一种新的恶意软件TransferLoader。TA829是一个以经济利益为动机的威胁组织,同时也会根据俄罗斯国家利益进行间谍活动。而UNK_GreenSec则是一个不寻常的网络犯罪组织。尽管两者在活动和恶意软件上存在重叠,但Proofpoint目前将它们视为两个独立的威胁集群。

TA829的活动通常涉及使用鱼邮件、伪装成OneDrive或Google Drive的链接,以及通过Rebrandly重定向器将用户引导至恶意下载页面。其恶意软件包括SingleCamper(SnipBot)和DustyHammock。而UNK_GreenSec的活动则以TransferLoader为核心,该恶意软件通过复杂的加密和编码技术来逃避检测,并在最终阶段部署Morpheus勒索软件。

02

攻击者利用基于 Nim 的恶意软件攻击 Web3 和加密平台

披露时间:

2025年7月2日

情报来源:

https://www.sentinelone.com/labs/macos-nimdoor-dprk-threat-actors-target-web3-and-crypto-platforms-with-nim-based-malware/

相关信息:

SentinelLABS发现威胁组织利用Nim语言编写的恶意软件NimDoor,针对Web3和加密货币相关企业进行攻击。攻击者先伪装成 Telegram 可信联系人邀请目标用户通过Calendly安排会议,并发送包含“Zoom SDK更新脚本”的邮件。该脚本从攻击者控制的域名下载AppleScript文件,进一步执行攻击逻辑。

攻击链路涉及多个阶段,包括C++和Nim编写的二进制文件。其中,InjectWithDyldArm64二进制文件负责解密嵌入的有效载荷并注入代码到目标进程,而installer二进制文件则负责设置持久化机制。攻击者还广泛使用AppleScript进行初始访问和轻量级信标/后门功能。

NimDoor恶意软件具有独特的持久化机制,利用信号处理程序在恶意软件终止或系统重启时安装持久化。此外,攻击者通过Bash脚本窃取Keychain凭据、浏览器数据和Telegram用户数据。

03

EchoSpoofing 攻击再次卷土重来

披露时间:

2025年7月1日

情报来源:

https://www.security.com/expert-perspectives/echospoofing-back

相关信息:

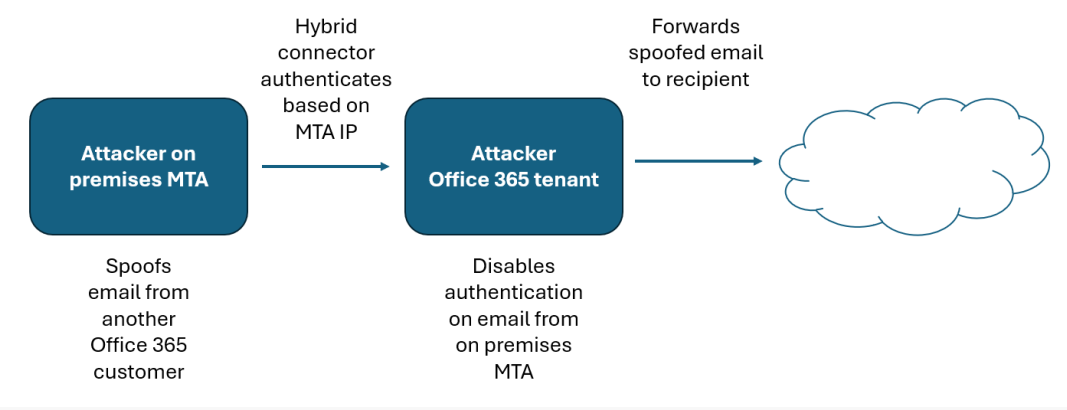

EchoSpoofing攻击首次于2024年被披露,攻击者利用Microsoft 365(原Office 365)的邮件流漏洞,通过伪造的电子邮件绕过SPF和DKIM检查。攻击者利用混合连接器和本地服务器绕过Microsoft的认证措施,通过自己的租户发送伪造邮件。这种攻击方法使得攻击者能够成功伪造知名品牌的电子邮件,如迪士尼、可口可乐和耐克,以窃取资金和信用卡信息。

2025年,研究人员发现了一种新的EchoSpoofing变体,该变体利用第三方电子邮件卫生服务提供商来增加伪造邮件的真实性和投递成功率。这种新的攻击方法通过将伪造邮件通过第三方服务提供商发送,使得邮件在到达目标收件箱时更难被检测。

04

以色列与伊朗冲突期间黑客主义行动激增

披露时间:

2025年7月1日

情报来源:

https://therecord.media/tirana-albania-government-cyberattack-iran-linked-group

相关信息:

2025年6月,以色列对伊朗关键军事和核设施发动空袭后,伊朗迅速报复,导致地区紧张局势升级。在此背景下,黑客行动主义者的网络攻击活动激增,超过80个不同的黑客行动主义团体正在积极进行或支持针对以色列及其盟友的攻击。这些黑客行动主义者大多声称支持伊朗和巴勒斯坦,动机包括反以色列、反西方、伊斯兰意识形态以及支持伊朗的地缘政治目标。这些攻击涉及政府、军事、国防承包商、司法系统、能源基础设施、卫星运营、ICS/OT系统、社交媒体平台和金融机构等多个领域。一些黑客团体(如Keymous+、Mr Hamza、Mysterious Team等)表现出协调行动,共享资源和情报,并形成作战联盟。

此外,一些疑似“假黑客行动主义”实体(如CyberAv3ngers、Handala、Predatory Sparrow等)可能在国家支持下或直接由国家指导进行攻击。这些团体通过伪装成黑客行动主义者,为国家提供了一种合理的否认机制,增加了归因的复杂性和地缘政治风险。

随着以色列-伊朗冲突的持续发展,预计网络攻击活动可能会进一步升级,包括针对以色列能源、电信、国防和政府系统的DDoS攻击,以及对美国、英国和阿拉伯国家等以色列盟友的攻击。

05

攻击者利用 Facebook 广告传播恶意软件并窃取钱包密码

披露时间:

2025年6月28日

情报来源:

https://www.bitdefender.com/en-us/blog/hotforsecurity/pi2day-scams-crypto-users-targeted-in-coordinated-facebook-ad-campaign-delivering-malware-and-stealing-wallets

相关信息:

Bitdefender Labs发现,攻击者利用Facebook广告活动针对Pi Network用户,通过网络钓鱼页面和恶意软件安装程序窃取加密货币钱包恢复短语和传播恶意软件。自6月24日起,攻击者创建了超过140个广告变体,利用Pi2Day品牌和视觉效果,吸引全球用户访问网络钓鱼页面或下载恶意应用程序。攻击目标包括美国、欧洲、澳大利亚、中国、越南、印度和菲律宾的用户。

网络钓鱼页面模仿Pi Wallet门户,诱骗用户输入24字恢复短语,以换取628 Pi代币或参与空投活动。一旦输入,攻击者即可完全控制钱包并转移资金。另一种攻击方式是提供免费的Pi挖矿软件或“领取”应用程序,承诺安装PC应用程序后可获得31.4 Pi奖励。这些安装程序实际上包含恶意软件,能够窃取保存的凭据和加密钱包密钥、记录用户输入、下载第二阶段恶意组件,并通过混淆和沙箱逃避技术保持隐蔽。

恶意代码情报

01

攻击者利用 Langflow 漏洞部署 Flodrix 僵尸网络

披露时间:

2025年6月27日

情报来源:

https://blog.polyswarm.io/threat-actors-exploit-cve-2025-3248-to-deliver-flodrix-botnet

相关信息:

PolySwarm发现攻击者正在利用Langflow框架中的严重漏洞CVE-2025-3248(CVSS评分9.8),向易受攻击的服务器部署Flodrix僵尸网络。Langflow是一个基于Python的AI应用开发框架,其1.3.0之前的版本存在未经身份验证的远程代码执行(RCE)漏洞。攻击者通过扫描工具(如Shodan)寻找暴露的Langflow实例,利用公开的PoC漏洞利用代码获取远程shell访问权限,部署下载器脚本以安装Flodrix恶意软件。Flodrix是LeetHozer恶意软件家族的演变,支持多种DDoS攻击模式,如tcpraw和udpplain。该恶意软件通过自删除、字符串混淆等技术隐藏自身,避免被检测。目前全球已发现超过1,600个暴露在互联网上的Langflow实例,但易受攻击的系统数量尚不清楚。

02

武器化的 DeepSeek 安装程序部署恶意软件

披露时间:

2025年6月26日

情报来源:

https://www.netskope.com/blog/deepseek-deception-sainbox-rat-hidden-rootkit-delivery

相关信息:

Netskope Threat Labs发现了一场“银狐”(Silver Fox)组织针对中文用户的恶意软件活动,攻击者利用伪装成WPS Office、搜狗和DeepSeek等流行软件的虚假安装程序,通过网络钓鱼网站传播Sainbox远程访问木马(RAT)和Hidden隐藏型rootkit,Sainbox RAT允许攻击者完全控制受害者的机器,而Hidden rootkit则用于隐藏恶意负载、保护进程免受终止,并防止安全软件检测。

攻击过程从受害者访问网络钓鱼网站并下载虚假安装程序开始。这些安装程序在安装合法软件的同时,会执行一个名为“Shine.exe”的合法文件,该文件用于加载恶意DLL“libcef.dll”。该恶意DLL会将自身路径写入Windows注册表Run键以实现持久化,读取包含shellcode和恶意负载的“1.txt”文件,并执行shellcode。shellcode基于开源工具sRDI,用于反射加载DLL并执行其导出函数,从而启动恶意负载。

03

新的隐秘 Remcos 恶意软件活动针对企业和学校

披露时间:

2025年6月25日

情报来源:

https://www.forcepoint.com/blog/x-labs/remcos-malware-new-face

相关信息:

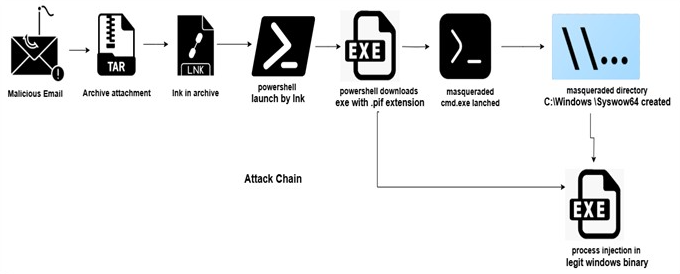

Remcos恶意软件在近期的活动中展现了新的攻击手段,攻击者使用真实但被入侵的电子邮件账户发送恶意Windows快捷方式(LNK)文件,这些文件通常隐藏在压缩文件附件中。LNK文件包含嵌入的PowerShell代码和大量随机数据,用于下载Base64编码的EXE文件并将其保存为.pif扩展名。该EXE文件使用PDF图标伪装成文档,并在运行时创建多个.bat批处理文件以执行进一步活动并保持持久性。

这些批处理文件通过创建伪装的Windows目录(如C:\Windows \SysWOW64)和计划任务来维持持久性。Remcos还通过修改注册表值PromptOnSecureDesktop来绕过Windows用户账户控制(UAC),从而以更高权限运行。最终,Remcos通过注入合法的Windows系统文件SndVol.exe来隐藏其活动,并通过C2服务器进行通信。此次攻击表明,恶意软件通过伪装成可信程序和利用路径绕过技术,能够有效隐藏自身并长期潜伏。

04

GIFTEDCROOK恶意软件经历了显著的演变

披露时间:

2025年6月26日

情报来源:

https://arcticwolf.com/resources/blog/giftedcrook-strategic-pivot-from-browser-stealer-to-data-exfiltration-platform/

相关信息:

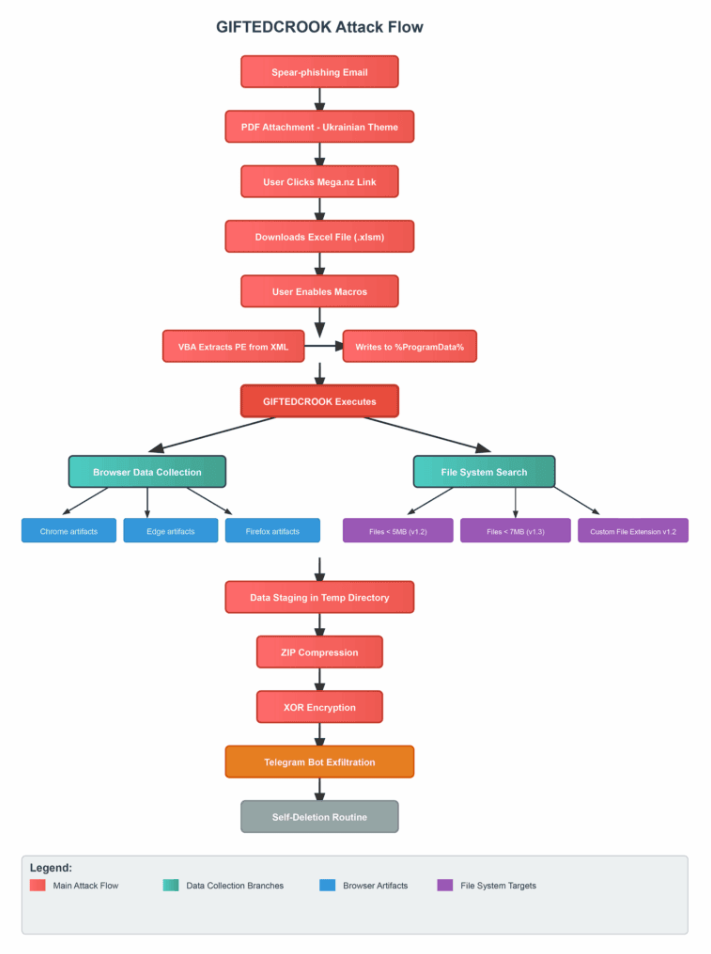

UAC-0226所使用的GIFTEDCROOK恶意软件在2025年经历了显著的演变。最初,该恶意软件仅用于窃取浏览器数据,但随后升级为能够从目标设备中窃取各种敏感文件和浏览器秘密的复杂情报收集工具。其攻击活动与乌克兰的地缘政治事件高度相关,例如在6月的乌克兰和平谈判期间,攻击者利用该恶意软件收集情报。攻击主要通过鱼邮件传播,伪装成与军事动员和行政记录相关的文件,诱导目标用户点击链接或启用宏,从而下载并执行恶意软件。该恶意软件通过Telegram机器人频道将收集到的数据泄露给攻击者。此外,研究人员还发现其电子邮件基础设施与其他针对乌克兰的恶意软件活动存在重叠,表明多个威胁组织正在协同行动。

漏洞情报

01

Linux Sudo chroot 漏洞使攻击者能够将权限提升至 Root

披露时间:

2025年6月30日

情报来源:

https://www.stratascale.com/vulnerability-alert-CVE-2025-32463-sudo-chroot

相关信息:

广泛使用的 Linux Sudo 实用程序中存在一个严重级别的安全漏洞,该漏洞允许任何本地非特权用户将权限提升到 root 。该漏洞编号为 CVE-2025-32463,影响 Sudo 版本 1.9.14 至 1.9.17,对运行默认配置的 Linux 系统构成重大威胁。该漏洞是由 Stratascale 网络研究部门 (CRU) 的 Rich Mirch 发现的,主要围绕 Sudo 中很少使用的 chroot 选项 (-R 或 –chroot)。该缺陷于 2023 年 6 月在 Sudo v1.9.14 中出现,该漏洞允许非特权用户在其控制下的可写、不受信任的路径上调用 chroot(),Sudo 以 root 权限执行该操作。当触发名称服务切换 (NSS) 操作时会造成安全漏洞,导致系统从不受信任的环境加载 /etc/nsswitch.conf 配置。该漏洞利用技术涉及通过将恶意的 /etc/nsswitch.conf 文件放置在受控的 chroot 环境中来操纵 NSS(名称服务切换)系统。攻击者可以指定转换为共享对象库的自定义 NSS 源(例如,libnss_/woot1337.so.2),然后 Sudo 以 root 权限加载该库。

01

Google Chrome V8 类型混淆漏洞(CVE-2025-6554)安全风险通告

披露时间:

2025年7月2日

情报来源:

https://mp.weixin.qq.com/s/ESA0mGiKeWDuSnY450pYwg

相关信息:

奇安信CERT监测到Google Chrome V8引擎存在类型混淆漏洞(CVE-2025-6554),该漏洞源于V8引擎在执行JavaScript代码时,对某些数据类型的边界检查和类型转换处理不当,导致浏览器无法正确区分不同类型的内存数据。攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或执行代码。该漏洞的POC已在互联网上公开,且已发现在野利用,影响范围广泛,涉及Windows、Mac和Linux平台的多个版本。

点击

阅读原文

至ALPHA 8.3

即刻助力威胁研判