CVE-2025-6218 Poc复现及1Day研究

原文链接: https://mp.weixin.qq.com/s?__biz=MjM5NDcxMDQzNA==&mid=2247489743&idx=1&sn=48f097e5b2792e8b696abd83ed3b00a0

CVE-2025-6218 Poc复现及1Day研究

原创 MicroPest MicroPest 2025-07-06 13:21

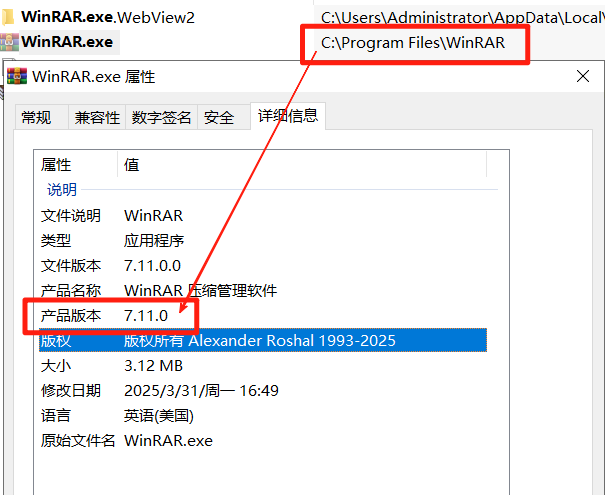

当看到这个Poc时,我默默地看了下电脑里的winrar版本7.11,很不幸,在中标范围内;又有点庆幸,现在不会了。朋友们还是尽快升级到7.12版本。

这个漏洞复现起来很容易,网上有不少这样的文章,那我作这个研究的难点在哪里呢?主要是对winrar7.11和winrar7.12补丁打在哪里的问题,我想看看0Day的漏洞和1Day的补漏情况。这个难度很大,我没有解决掉,见下面。

一、漏洞的官方描述

CVE-2025-6218 是在WinRAR中发现的一个目录遍历漏洞,允许远程代码执行。该漏洞于2025年6月19日公开披露,它影响 WinRAR 的 Windows 版本(7.11 及更早版本)、RAR、UnRAR、便携版 UnRAR 源代码和 UnRAR.dll,而 Unix 版本和 Android 版本的 RAR 不受影响。

该漏洞存在于压缩包文件中文件路径的处理过程中。

在提取文件

时,受影响的版本可能会被欺骗使用在特别设计的压缩包中定义的路径,而不是用户指定的路径。这个目录遍历缺陷允许攻击者可能将文件写入非预期的目录。

二、Poc复现情况

(一)、Poc 地址:

https://github.com/skimask1690/CVE-2025-6218-POC

(二)、所需条件

1、winrar.exe安装在默认位置:

C:\Program Files\WinRAR\WinRAR.exe

2、winrar的版本是 7.11以下;

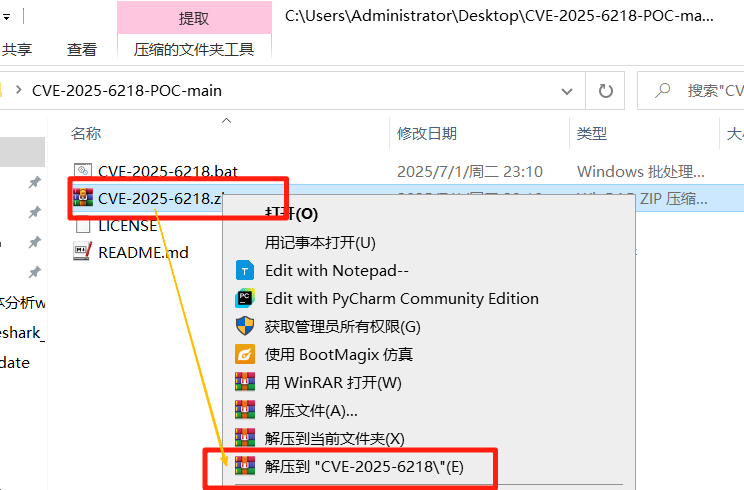

3、解压时要用:右键解压到{目录}时,触发;

4、右键解压的压缩包文件必须在c:\users\administrator\desktop\123(举例文件夹名为123,可以为其他,但前面的目录不能变,这可能是考虑到习惯吧)

(三)、过程

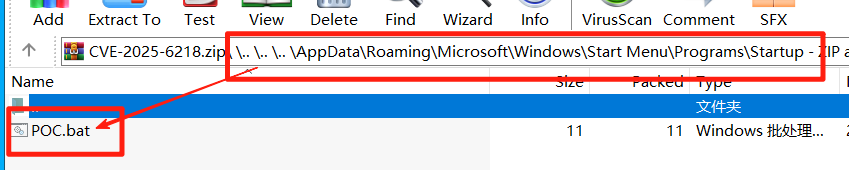

当以上操作后,会在,如下图,

会在启动目录下生成个poc.bat(或别的木马),本来是解压到那个指定目录的却被解压到启动目录下,达到了“意想不到”的效果。

三、关于1Day的研究

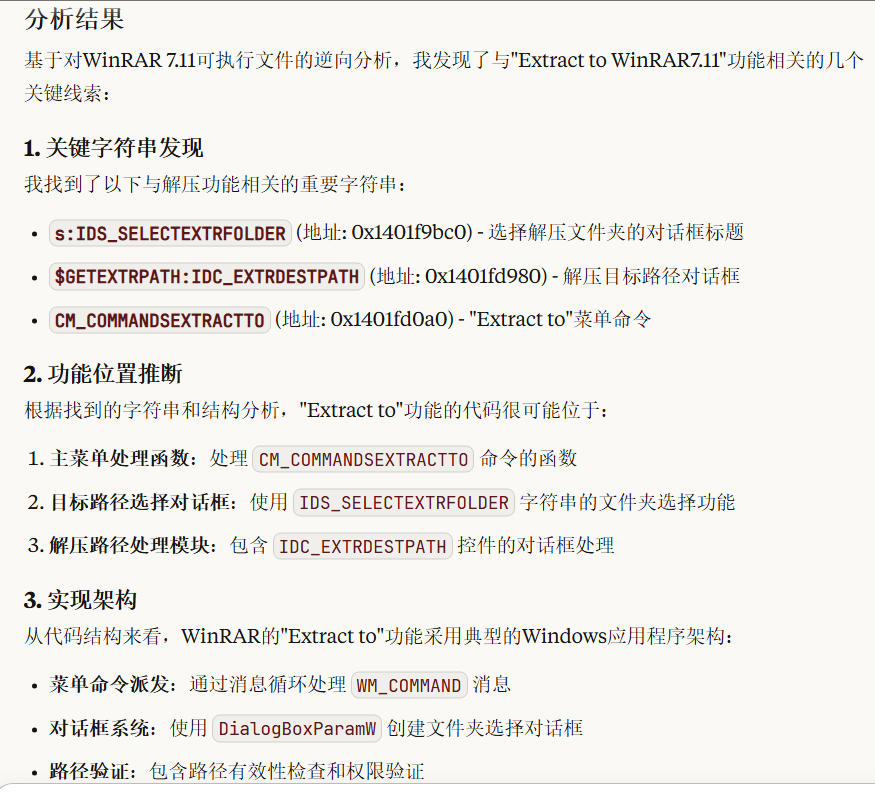

1、先说结果,我没有研究出来。原因嘛,主要是水平不够;二是winrar使用了大量的混淆,实在是找不到;三是利用AI猜测它的右键解压函数/消息未果,这个行为动作找不到代码位置;四是比对了前后的补丁,可能7.12修正了不止这一个问题,导致里面的代码太多而找不到重点。

我用AI对winrar进行了可能性预测,可惜都不对,没找到位置。

2、说下我的研究方法:主要是对前后的两个二进制程序进行差异化比较。

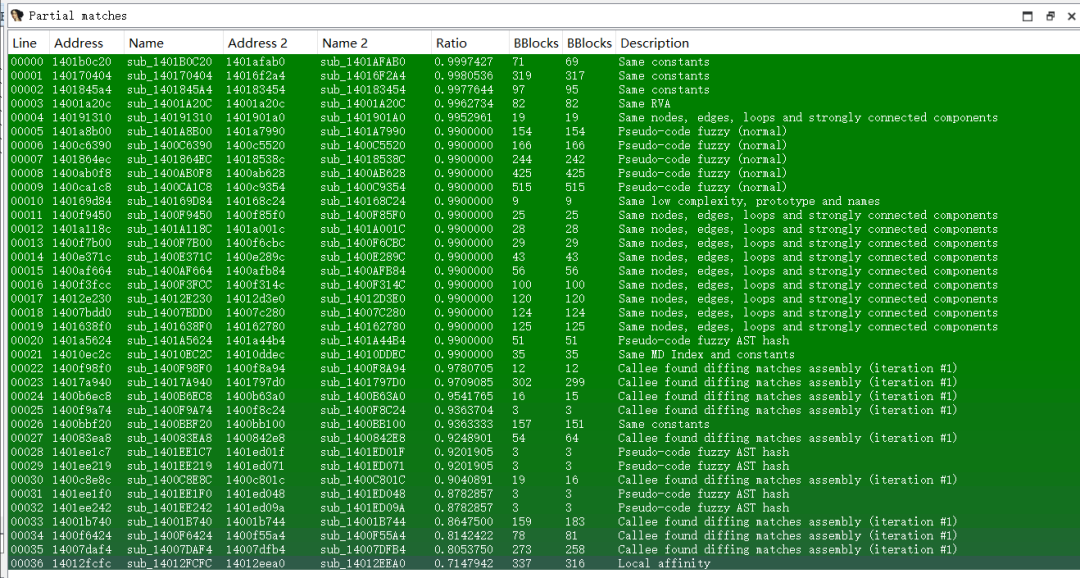

重点关注:Partial matches;

我怀疑7.12绝对不是修正了一个问题,怎么会有这么修正代码,毕竟路径问题不是个很复杂的问题。

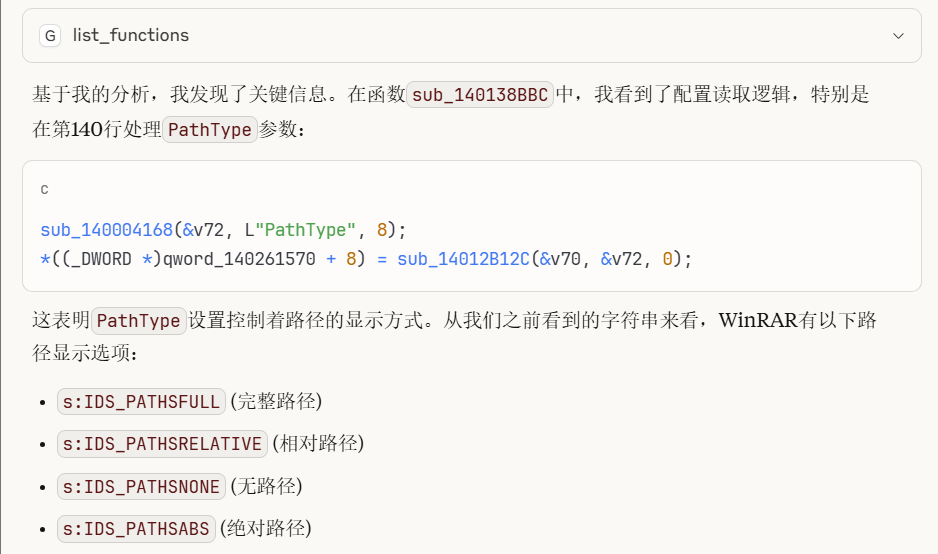

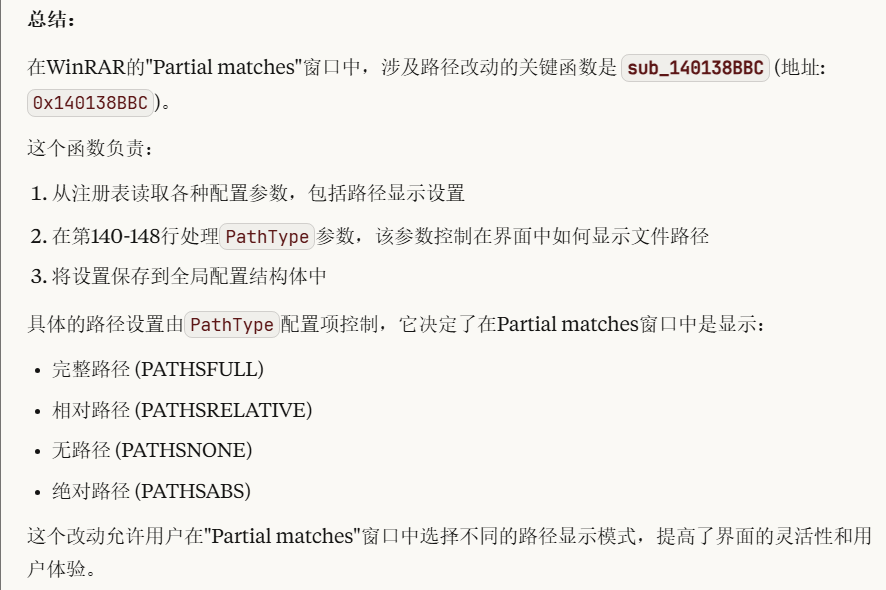

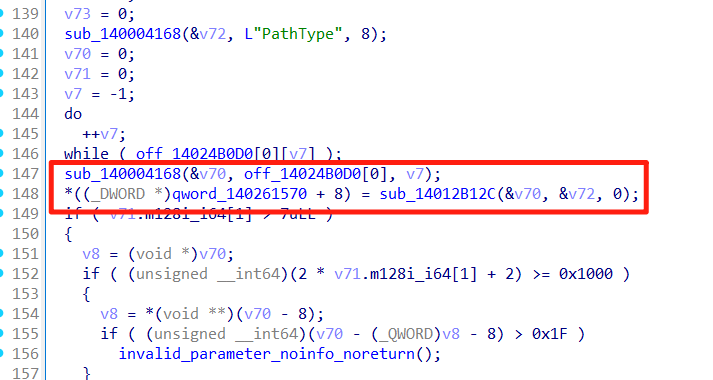

3、用AI进行了干预

可惜,我没有看出,winrar7.12进行了哪些代码的修正,以及这个位置是否是漏洞产生的地点都不能确定,这毕竟只是AI的一面之辞。

总结寄语:留待大牛披露更多的漏洞方面细节,在大牛的肩膀上再来研究。