疑似美国新APT组织NightEagle利用0Day漏洞瞄准中国的军事和科技行业

原文链接: https://mp.weixin.qq.com/s?__biz=MzI0MTE4ODY3Nw==&mid=2247492680&idx=1&sn=61c7638737f8180a304dd3fc33501057

疑似美国新APT组织NightEagle利用0Day漏洞瞄准中国的军事和科技行业

BaizeSec 白泽安全实验室 2025-07-07 07:30

一、事件概述:

近期,国内网络安全厂商披露了一个名为“夜鹰”(NightEagle)的高级持续性威胁(APT)组织的攻击活动。研究人员发现,该组织自2023年起,利用未知的

Microsoft Exchange 0day漏洞,通过精心策划的攻击链及攻击策略,长期针对我国的高科技、芯片半导体、量子技术、人工智能与大模型、军工等关键行业领域的顶尖公司和单位进行网络攻击活动,其主要目的是窃取情报信息。

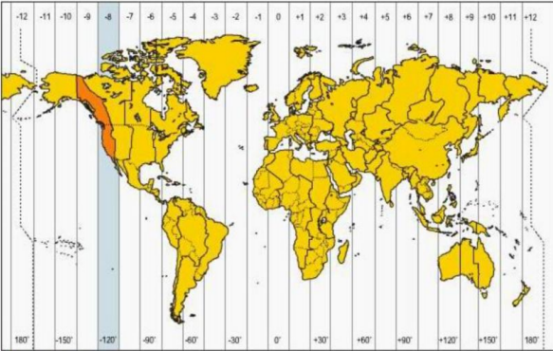

“夜鹰”(NightEagle)APT组织(奇安信内部编号APT-Q-95;360内部编号APT-C-78)的命名源于其行动特征——如同鹰一般迅捷,且主要在北京时间夜间开展攻击活动。该组织的攻击活动呈现出高度专业化、资源定制化、隐蔽性强及地缘政治导向等特征,每个攻击目标均使用独立的攻击域名和不断更迭的

IP资源,以规避追踪溯源和防御检测。研究人员分析显示,该组织的攻击活动也非常有规律性,主要集中在北京时间21点至次日6点,这一攻击时间窗口与美国西八区的工作时间高度吻合。

二、攻击技术分析

(1)未知Exchange 0Day漏洞利用链

“夜鹰”(NightEagle)组织掌握了一套未公开的

Microsoft Exchange

0Day漏洞利用链。攻击者通过该漏洞获取

Exchange服务器的machineKey,进而利用该密钥对Exchange服务器进行反序列化操作,从而实现对任意符合Exchange版本的服务器植入木马,并远程读取任意人员的邮箱数据。研究人员通过流量回溯发现,攻击者通过构造特定请求,能够实现对目标邮件系统的无时无刻的远程邮件收取功能。攻击者还在获取目标单位的

Exchange服务器访问权限后,几乎尝试了市面上所有版本号,最终锁定目标单位的实际Exchange版本。

(2)Chisel木马与内存马

“夜鹰”(NightEagle)组织使用了定制化的

Chisel内网穿透工具。该工具基于开源Chisel工具的源代码进行修改,硬编码配置了执行参数,使用指定用户名与密码,与指定的C&C服务器的443端建立Socks连接,并映射到C&C主机的指定端口,实现内网穿透功能。此外,攻击者还使用了内存马技术。内存马是一种运行在内存中的恶意代码,不会在磁盘中留下痕迹,从而避免被杀毒软件或其他安全工具发现。攻击者通过Exchange服务器的IIS服务植入内存马,创建特定格式的虚拟URL目录,攻击者通过请求这些虚拟URL目录触发执行内存马程序。

(3)通信伪装与域名特征

“夜鹰”(NightEagle)组织在攻击过程中使用了多种通信伪装手段。攻击者注册的恶意域名在未使用期间,

DNS服务器会将其解析到127.0.0.1或192.168.1.1等局域网IP地址,以避免真实服务器IP暴露。在攻击时,域名会切换至美国DigitalOcean、Akamai等运营商的动态IP地址。此外,攻击者使用的木马域名具有以下特征:域名注册商为Tucows;心跳过程中域名解析IP地址为127.0.0.1、0.0.0.0、0.0.0.1、1.0.0.0、114.114.114.114;控制过程中域名解析指向美国运营商IP地址;木马程序由计划任务或服务加载运行,域名请求存在固定的心跳间隔,可能为2小时、4小时、8小时。

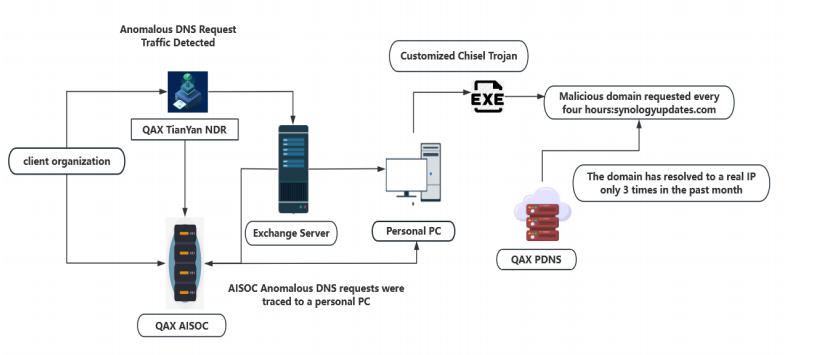

(4)初始异常发现

“夜鹰”(NightEagle)组织的攻击活动最初是由研究人员针对网络中异常DNS请求行为分析时发现。DNS监测系统监测到域名“synologyupdates.com”的DNS解析请求异常频繁,且该域名伪装成NAS服务商群晖的更新域名。进一步分析发现,该域名在未使用期间被解析到局域网IP(如127.0.0.1),而在攻击时则切换至美国DigitalOcean、Akamai等运营商的IP地址,以此规避真正的服务器IP暴露。研究人员继续深度分析发现,域名“synologyupdates.com” 解析请求的相关内网受控主机上发现相关进程是

SynologyUpdate.exe,分析后发现该进程是为定制化的

Go语言编译的Chisel家族木马做支撑,并发现了攻击者建立的每

4个小时启动木马的计划任务。

三、攻击组织特征分析

(1)工作时间与背景溯源推测

“夜鹰”(NightEagle)组织的攻击时间极为固定,通常在北京时间

21点至次日6点之间进行。根据时区分析,攻击者很可能来源于西八区,结合攻击目标和利益考量,研究人员推测该组织来自美国。

(2)资金实力与资源调度

“夜鹰”(NightEagle)组织展现出雄厚的资金实力,购置了大量动态

IP资源、VPS服务器和专属攻击域名。每个域名仅用于攻击一个单位,且每个被攻击单位的木马均不一致,体现了其高度的定制化和资源调度能力。此外,该组织还频繁更换攻击域名和IP资源,以规避追踪和防御。

(3)攻击目标变更

“夜鹰”(NightEagle)组织的攻击目标会随着地缘政治事件的发生而变更。自我国

AI大模型产业崛起后,该组织便持续针对我国大模型落地应用行业进行攻击,并利用了多个大模型相关系统的漏洞。例如,域名“comfyupdate.org”便含有著名AI绘图工具comfyui的元素,显示出攻击者对我国相关利益的高度关注。

参考链接:

https://blog.xlab.qianxin.com/