CNVD漏洞周报2025年第25期

原文链接: https://mp.weixin.qq.com/s?__biz=MzU3ODM2NTg2Mg==&mid=2247496107&idx=1&sn=a0eb976580ef5924a6411c6055618526

CNVD漏洞周报2025年第25期

原创 CNVD CNVD漏洞平台 2025-07-07 09:36

2

0

2

5

年

06

月30日

–

2

0

2

5

年

0

7

月06

日

本周漏洞态势研判情况

本

周

信

息

安

全

漏

洞

威

胁

整

体

评

价

级

别

为

中。

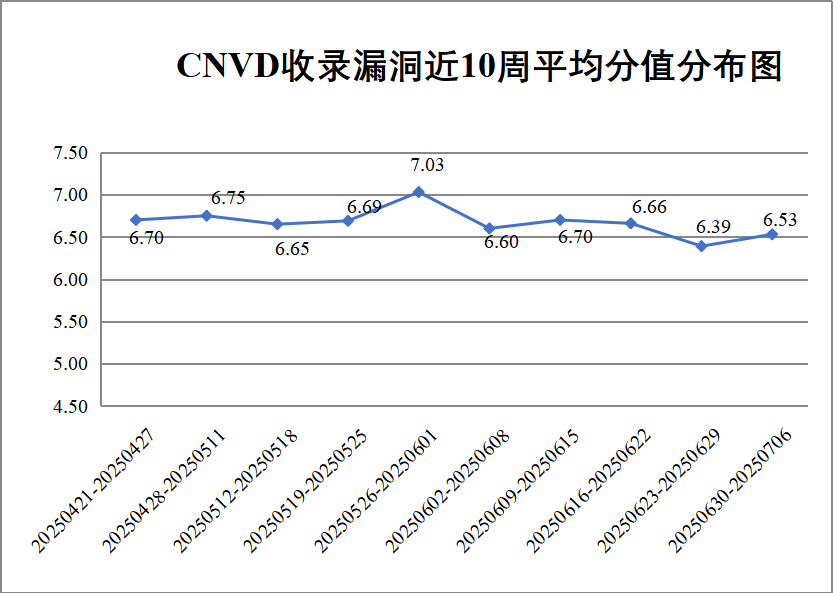

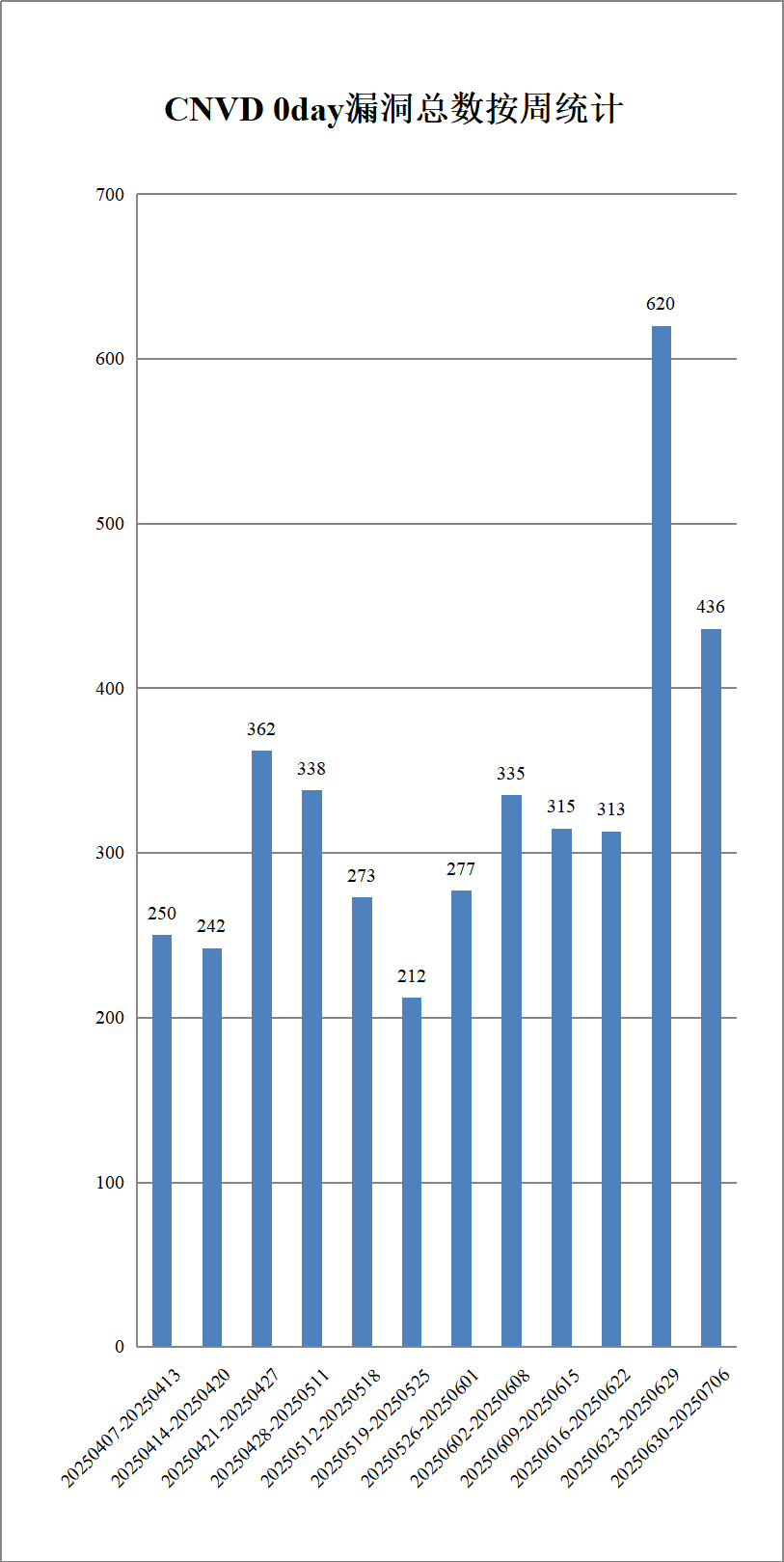

国

家信息安全

漏

洞共享

平台(以下简称CNVD)本周共收集、

整理信息安全漏洞695个,

其

中高危漏洞345个、中危漏洞306个、低危漏洞44个。漏洞平均分值为6.53。本周收录的漏洞中,涉及0day漏洞436个(占63%),其中互联网上出现“Restaurant Table Booking System跨站脚本漏洞、 Hostel Management system SQL注入漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数5724个,与上周(8259个)环比减少31%。

图

1

C

N

V

D

收

录

漏

洞

近

1

0

周

平

均

分

值

分

布

图

图

2

C

N

V

D

0

d

a

y

漏

洞

总

数

按

周

统

计

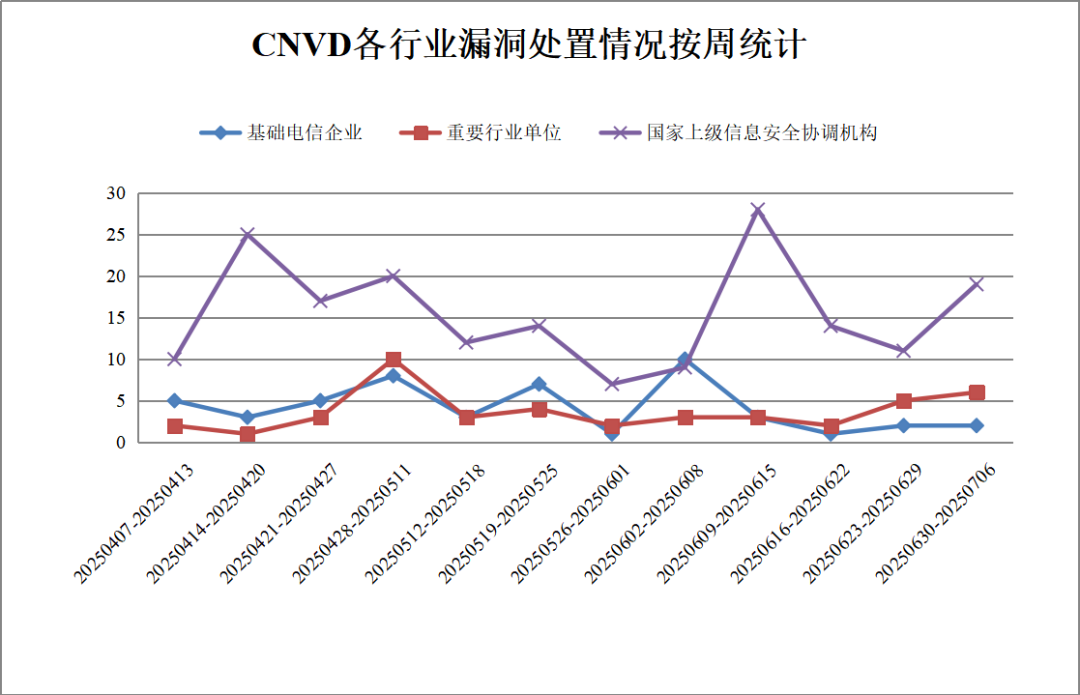

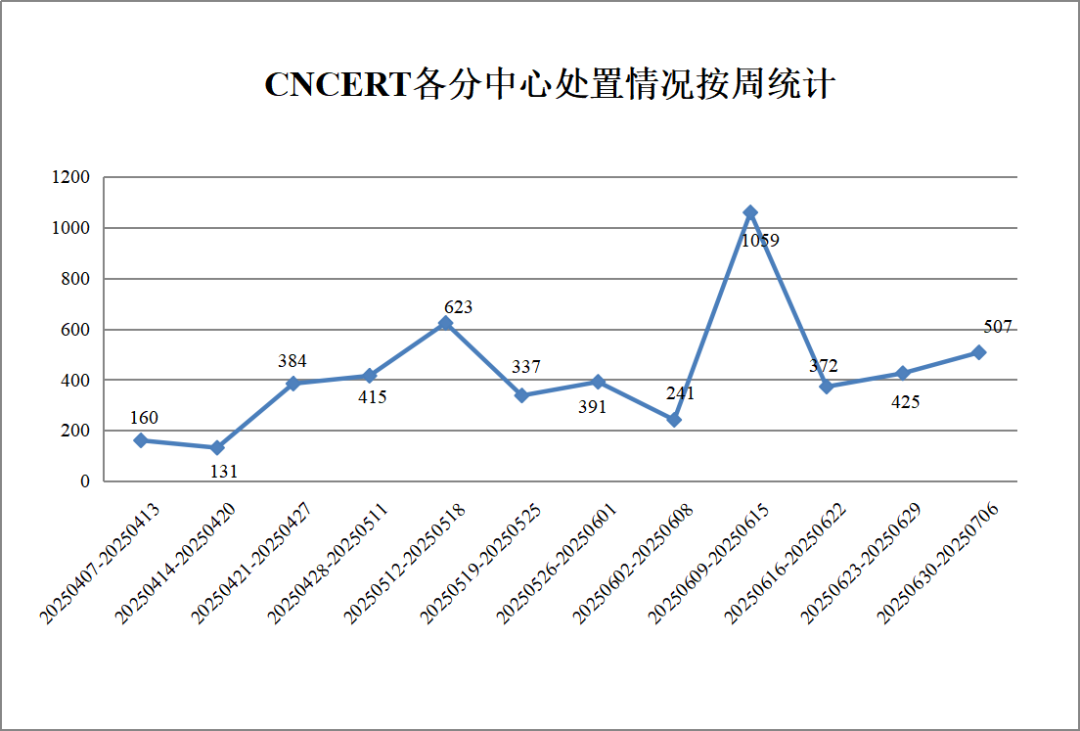

本周漏洞事件处置情况

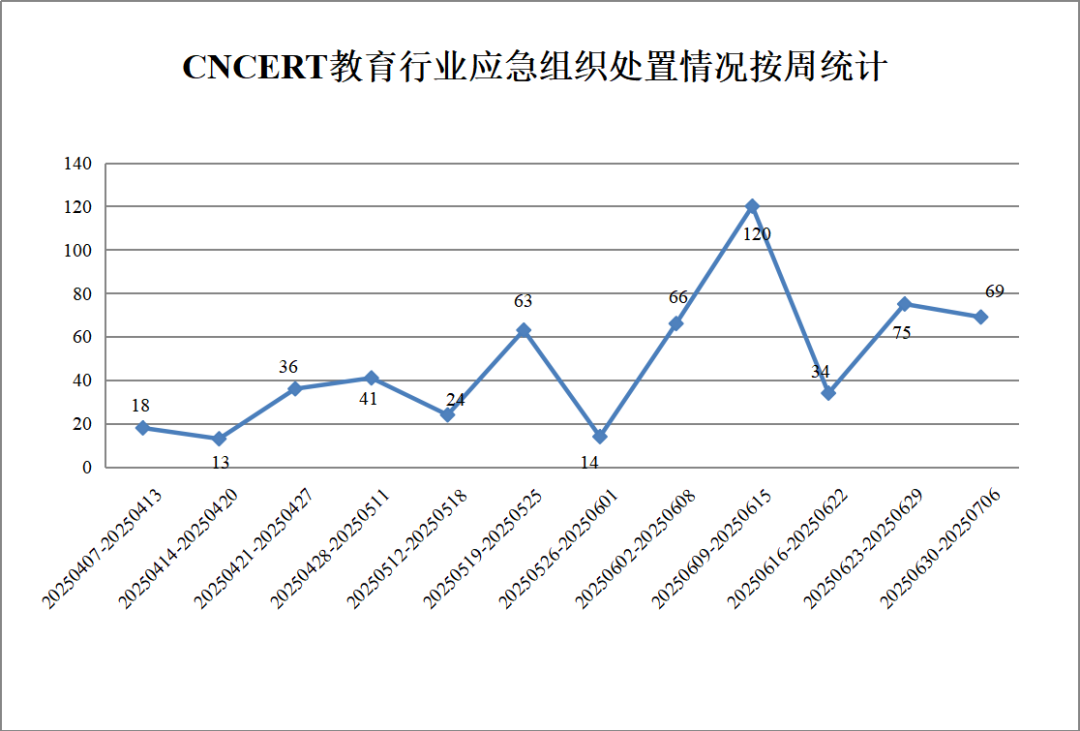

本周,

CNVD向银行、保险、能源等重要行业单位通报漏洞事

件

6起,向基础电信企业通报漏洞事件2起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件507起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件69起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件19起

。

图

3

C

N

V

D

各

行

业

漏

洞

处

置

情

况

按

周

统

计

图

4

C

N

C

E

R

T

各

分

中

心

处

置

情

况

按

周

统

计

图

5

C

N

V

D

教

育

行

业

应

急

组

织

处

置

情

况

按

周

统

计

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置

单位情况如下所示:

中科方德软件有限公司、浙江码尚科技股份有限公司、浙江湖州华卓信息科技有限公司、浙江好络维医疗技术有限公司、友讯电子设备(上海)有限公司、用友网络科技股份有限公司、新都(青岛)办公系统有限公司、万洲电气股份有限公司、统信软件技术有限公司、天津天堰科技股份有限公司、天津市基理科技股份有限公司、天津南大通用数据技术股份有限公司、腾讯安全应急响应中心、深圳维盟网络技术有限公司、深圳市思迅软件股份有限公司、深圳市鹏为软件股份有限公司、深圳市明源云科技有限公司、深圳市吉祥腾达科技有限公司、深圳市共济科技股份有限公司、深圳市必联电子有限公司、深圳达实智能股份有限公司、申瓯通信设备有限公司、上海上讯信息技术股份有限公司、上海真兰仪表科技股份有限公司、上海建业信息科技股份有限公司、上海鸽蛋网络科技有限公司、上海川远信息科技有限公司、熵基科技股份有限公司、山石网科通信技术股份有限公司、山东潍微科技股份有限公司、山东山大华天软件股份有限公司、山东金钟科技集团股份有限公司、厦门科汛软件有限公司、三星(中国)投资有限公司、睿因科技(深圳)有限公司、瑞斯康达科技发展股份有限公司、青岛海信网络科技股份有限公司、麒麟软件有限公司、联奕科技股份有限公司、蓝卓数字科技有限公司、京瓷办公信息系统(中国)有限公司、金华迪加网络科技有限公司、金蝶软件(中国)有限公司、江苏智慧新吴信息科技有限公司、佳能(中国)有限公司、弘扬软件股份有限公司、合勤科技股份有限公司、合肥六出网络科技有限公司、合肥贰道网络科技有限公司、杭州益仕行信息技术有限公司、杭州雄伟科技开发股份有限公司、汉王科技股份有限公司、海南国思软件科技有限公司、哈尔滨新中新电子股份有限公司、广东世纪信通科技股份有限公司、广东飞企互联科技股份有限公司、广东保伦电子股份有限公司、公牛集团股份有限公司、佛山市杜特软件科技有限公司、畅捷通信息技术股份有限公司、北京中控智慧科技发展有限公司、北京因酷时代科技有限公司、北京亿玛在线科技股份有限公司、北京星网锐捷网络技术有限公司、北京小米科技有限责任公司、北京天融信网络安全技术有限公司、北京数科网维技术有限责任公司、北京神州视翰科技有限公司、北京美特软件技术有限公司、北京金和网络股份有限公司、北京江民新科技术有限公司、北京华普亿方科技集团股份有限公司、安徽洲峰电子科技有限公司和Kyland Technology Co., Ltd

。

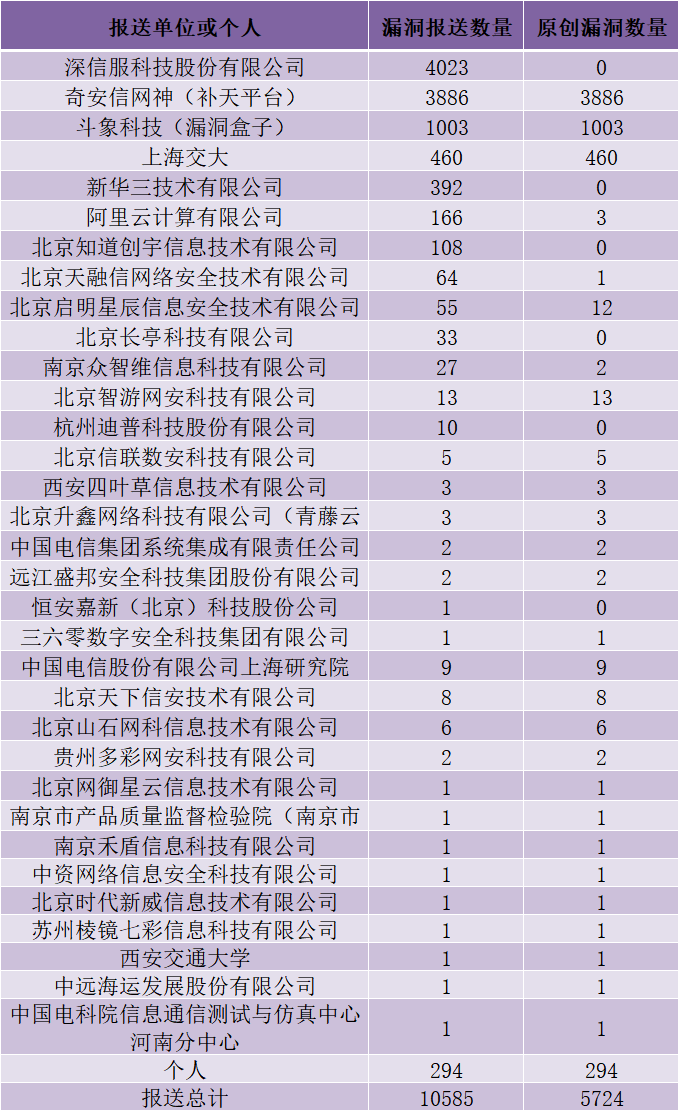

本周漏洞报送情况统计

本周报送情况如表1所示。

其中,

深信服科技股份有限公司、新华三技术有限公司、阿里云计算有限公司、北京知道创宇信息技术有限公司、北京天融信网络安全技术有限公司等单位报送公开收集的漏洞数量较多。中国电信股份有限公司上海研究院、北京天下信安技术有限公司、北京山石网科信息技术有限公司、贵州多彩网安科技有限公司、北京网御星云信息技术有限公司、南京市产品质量监督检验院(南京市质量发展与先进技术应用研究院)、南京禾盾信息科技有限公司、中资网络信息安全科技有限公司、北京时代新威信息技术有限公司、苏州棱镜七彩信息科技有限公司、西安交通大学、中远海运发展股份有限公司、中国电科院信息通信测试与仿真中心河南分中心及其他个人白帽子向CNVD提交了5724个以事件型漏洞为主的原创漏洞,其中包括奇安信网神(补天平台)、斗象科技(漏洞盒子)、三六零数字安全科技集团有限公司和上海交大向CNVD共享的白帽子报送5350条原创漏洞信息

。

表1 漏洞报送情况统计表

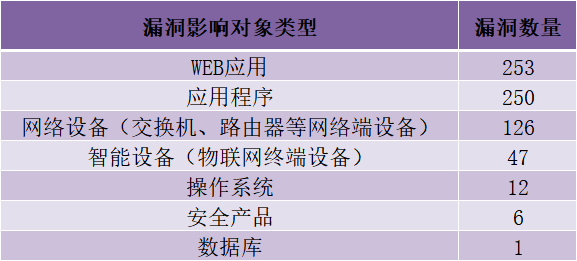

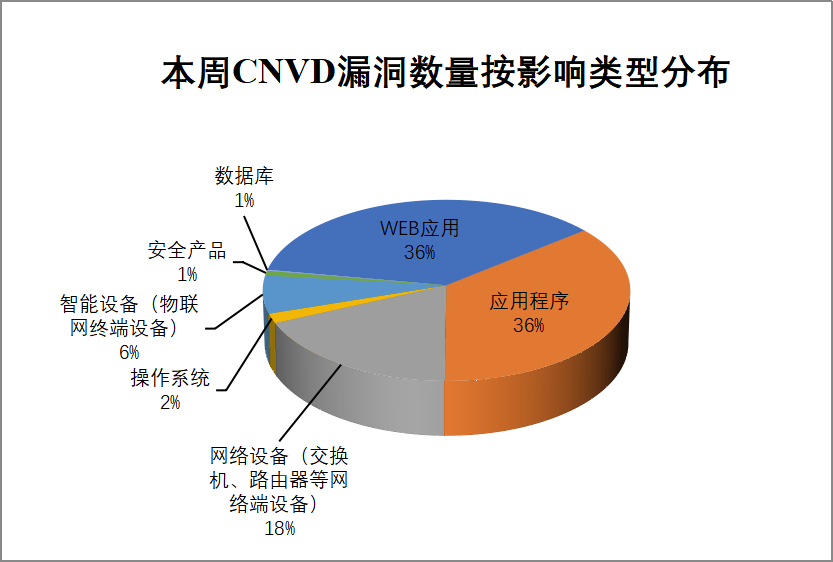

本周漏洞按类型和厂商统计

本周,

CNVD收录了

695个漏洞。WEB应用253个,应用程序250个,网络设备(交换机、路由器等网络端设备)126个,智能设备(物联网终端设备)47个,操作系统12个,安全产品6个,数据库1个

。

表

2

漏

洞

按

影

响

类

型

统

计

表

图

6

本

周

漏

洞

按

影

响

类

型

分

布

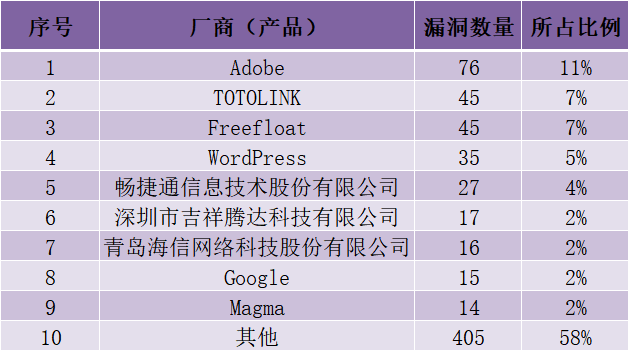

CNVD整理和发布的漏洞涉

及Adobe、TOTOLINK、Freefloat

等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表

3

漏

洞

产

品

涉

及

厂

商

分

布

统

计

表

本周行业漏洞收录情况

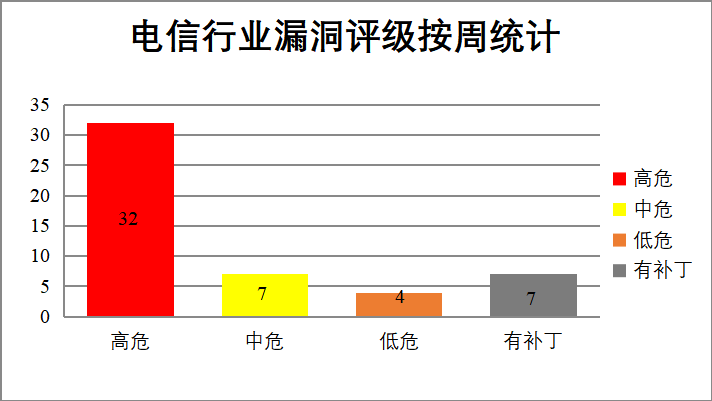

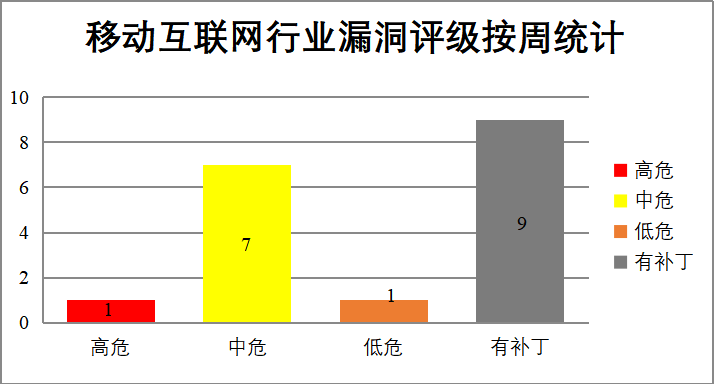

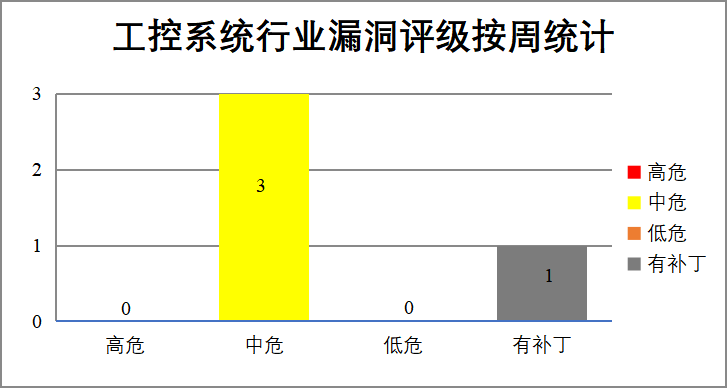

本周,

CNVD收录了

43个电信行业漏洞,9个移动互联网行业漏洞,3个工控行业漏洞(如下图所示)。其中,“TOTOLINK T10 setWiFiScheduleCfg函数缓冲区溢出漏洞、Google Android权限提升漏洞(CNVD-2025-14978)

”

等

漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电

信

行

业

漏

洞

链

接

:

h

t

t

p

:

/

/

t

e

l

e

c

o

m

.

c

n

v

d

.

o

r

g

.

c

n

/

移

动

互

联

网

行

业

漏

洞

链

接

:

h

t

t

p

:

/

/

m

i

.

c

n

v

d

.

o

r

g

.

c

n

/

工

控

系

统

行

业

漏

洞

链

接

:

h

t

t

p

:

/

/

i

c

s

.

c

n

v

d

.

o

r

g

.

c

n

/

图

7

电

信

行

业

漏

洞

统

计

图

8

移

动

互

联

网

行

业

漏

洞

统

计

图

9

工

控

系

统

行

业

漏

洞

统

计

本周重要漏洞安全告警

本

周

,

C

N

V

D

整

理

和

发

布

以

下

重

要

安

全

漏

洞

信

息

。

1、Microsoft产品安全漏洞

Microsoft Windows是美国微软(Microsoft)公司的一套个人设备使用的操作系统。Microsoft Power Automate是美国微软(Microsoft)公司的一个低代码自动化平台,它允许用户创建自动化工作流程,这些工作流程可以连接和集成各种应用程序和服务。Microsoft Dynamics是美国微软(Microsoft)公司的一套适用于跨国企业的ERP业务解决方案。该产品包括财务管理、生产管理和商业智能管理等。Microsoft Dataverse是微软适用于Microsoft Power Platform的云数据平台,它易于使用、合规、安全、可扩展,而且全球可用。Microsoft Power Apps是一个低代码开发平台,包含可用于构建应用的一套应用、服务和连接器。Microsoft SharePoint是微软制作的一款用于Windows Server的组群软件,提供基本的门户网站和企业内网功能。Microsoft Word是微软公司开发的一款文字处理软件,是Office办公软件套件中的核心组件之一。Microsoft Azure Local Cluster是一款全堆栈基础结构软件,能够直接在PEM合作伙伴验证的裸机硬件上运行。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,提交特殊的请求,可以在应用程序上下文执行任意代码。

CNVD收录的相关漏洞包括:Microsoft Windows资源管理错误漏洞(CNVD-2025-14277)、Microsoft Power Automate特权提升漏洞、Microsoft Dynamics输入验证错误漏洞、Microsoft Dataverse远程代码执行漏洞、Microsoft Power Apps服务端请求伪造漏洞、Microsoft SharePoint远程代码执行漏洞、Microsoft Word远程代码执行漏洞(CNVD-2025-14313)、Microsoft Azure Local Cluster信息泄露漏洞(CNVD-2025-14312)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14277

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14297

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14305

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14309

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14308

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14314

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14313

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14312

2、IBM产品安全漏洞

IBM Verify Identity Access Digital Credentials是IBM公司的一款用于身份验证和数字凭证管理的软件。IBM Sterling Secure Proxy是美国国际商业机器(IBM)公司的一个用于确保组织非保护区(DMZ)中文件安全传输的应用程序代理。IBM Planning Analytics Local是美国国际商业机器(IBM)公司的一个基于网络的本地架构。IBM Db2是美国国际商业机器(IBM)公司的一套关系型数据库管理系统。该系统的执行环境主要有UNIX、Linux、IBMi、z/OS以及Windows服务器版本。IBM Robotic Process Automation是美国国际商业机器(IBM)公司的一种机器人流程自动化产品。可帮助您以传统RPA的轻松和速度大规模自动化更多业务和IT流程。IBM MQ Container是美国国际商业机器(IBM)公司的一个IBM MQ的容器化部署方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,导致拒绝服务,通过注入精心设计的有效载荷执行任意Web脚本或HTML等。

CNVD收录的相关漏洞包括:IBM Verify Identity Access Digital Credentials拒绝服务漏洞、IBM Verify Identity Access Digital Credentials信息泄露漏洞、IBM Sterling Secure Proxy路径遍历漏洞、IBM Planning Analytics Local路径遍历漏洞、IBM Planning Analytics Local跨站脚本漏洞(CNVD-2025-14298)、IBM Db2内存错误引漏洞(CNVD-2025-14306)、IBM Robotic Process Automation访问控制错误漏洞(CNVD-2025-14310)、IBM MQ Container信息泄漏漏洞。其中,“IBM Planning Analytics Local路径遍历漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14282

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14281

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14295

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14299

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14298

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14306

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14310

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14307

3、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。Google ChromeOS是一款由Google开发的基于Linux kernel的操作系统。Google Android是由Google公司开发的基于Linux内核的自由及开放源代码的移动操作系统。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞禁用ChromeOS上的扩展程序并访问开发者模式,包括加载额外的恶意扩展程序,提交特殊的WEB请求,诱使用户解析,可使应用程序崩溃或者以应用程序上下文执行任意代码。

CNVD收录的相关漏洞包括:Google Chrome资源管理错误漏洞(CNVD-2025-14266、CNVD-2025-14828)、Google Chrome类型混淆漏洞、Google Chrome V8类型混淆漏洞(CNVD-2025-14800)、Google Chrome整数溢出漏洞、Google Android权限提升漏洞(CNVD-2025-14978)、Google ChromeOS权限问题漏洞(CNVD-2025-14810、CNVD-2025-14972)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14266

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14280

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14800

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14810

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14828

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14957

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14972

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14978

4、Adobe产品安全漏洞

Adobe Commerce是美国奥多比(Adobe)公司的一种面向商家和品牌的全球领先的数字商务解决方案。Adobe Experience Manager是美国奥多比(Adobe)公司的一套可用于构建网站、移动应用程序和表单的内容管理解决方案。该方案支持移动内容管理、营销销售活动管理和多站点管理等。Adobe Substance 3D Painter是Adobe Creative Cloud生态下的一款专业3D纹理设计工具。Adobe InDesign Desktop是美国奥多比(Adobe)公司的一款页面排版软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致安全功能绕过,任意代码执行等。

CNVD收录的相关漏洞包括:Adobe Commerce授权问题漏洞(CNVD-2025-14274)、Adobe Commerce访问控制错误漏洞、Adobe Experience Manager跨站脚本漏洞(CNVD-2025-14283、CNVD-2025-14284、CNVD-2025-14285)、Adobe Substance3D Painter缓冲区溢出漏洞、Adobe InDesign Desktop缓冲区溢出漏洞(CNVD-2025-14823、CNVD-2025-14824)。其中,除“Adobe Experience Manager跨站脚本漏洞(CNVD-2025-14283、CNVD-2025-14284、CNVD-2025-14285)”外其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14274

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14273

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14283

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14284

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14285

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14510

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14823

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14824

5、TOTOLINK A702R缓冲区溢出漏洞

TOTOLINK A702R是中国吉翁电子(TOTOLINK)公司生产的一款路由器设备。本周,TOTOLINK A702R被披露存在缓冲区溢出漏洞,攻击者可利用该漏洞导致设备拒绝服务或执行任意代码。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14520

小结:

本

周,

Microsoft产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,

提交特殊的请求,可以在应用程序上下文执行任意代码。此外,IBM、Google、Adobe等多款产品被披露存在多个漏洞,攻击者可利用漏洞禁用ChromeOS上的扩展程序并访问开发者模式,包括加载额外的恶意扩展程序,提交特殊的WEB请求,诱使用户解析,可使应用程序崩溃或者以应用程序上下文执行任意代码等。另外,TOTOLINK A702R被披露存在缓冲区溢出漏洞,攻击者可利用该漏洞导致设备拒绝服务或执行任意代码

。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案

。

本周重要漏洞攻击验证情况

本

周

,

C

N

V

D

建

议

注

意

防

范

以

下

已

公

开

漏

洞

攻

击

验

证

情

况

。

1、Restaurant Table Booking System跨站脚本漏洞

验证描述

Restaurant Table Booking System是一个餐厅餐桌预订系统。

Restaurant Table Booking System存在跨站脚本漏洞,该漏洞源于文件/admin/add-subadmin.php中参数fullname对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。

验证信息

P

O

C

链

接

:

https://github.com/kakalalaww/CVE/issues/4

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-14278

信息提供者

新华三技术有限公司

注:以上验证信息(方法)可能带有攻击性,仅供安全研究之用。请广大用户加强对漏洞的防范工作,尽快下载相关补丁。

关于CNVD

国家信息安全漏洞共享平台(China National Vulnerability Database,简称CNVD)是由CNCERT联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的国家网络安全漏洞库,致力于建立国家统一的信息安全漏洞收集、发布、验证、分析等应急处理体系。

关于

CNCERT

国家计算机网络应急技术处理协调中心(简称“国家互联网应急中心”,英文简称是CNCERT或CNCERT/CC),成立于2002年9月,为非政府非盈利的网络安全技术中心,是我国计算机网络应急处理体系中的牵头单位。

作为国家级应急中心,CNCERT的主要职责是:按照“积极预防、及时发现、快速响应、力保恢复”的方针,开展互联网网络安全事件的预防、发现、预警和协调处置等工作,维护国家公共互联网安全,保障基础信息网络和重要信息系统的安全运行。

网

址

:

w

w

w

.

c

e

r

t

.

o

r

g

.

c

n

邮

箱

:

v

r

e

p

o

r

t

@

c

e

r

t

.

o

r

g

.

c

n

电

话

:

0

1

0

–

8

2

9

9

1

5

3

7

关

注

C

N

V

D

漏

洞

平

台