DoNot APT组织正扩大攻击范围 将欧洲多国外交部列为目标

原文链接: https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247494211&idx=1&sn=0e02b8084eb2d281c8c3a3af24ce92af

DoNot APT组织正扩大攻击范围 将欧洲多国外交部列为目标

鹏鹏同学 黑猫安全 2025-07-10 01:16

疑似与印度有关联的DoNot APT组织近期升级攻击手段,使用新型恶意软件LoptikMod将欧洲多国外交部列为攻击目标。

该黑客组织(又名APT-C-35、Origami Elephant)自2016年起持续活跃,主要针对南亚和欧洲的政府机构、外交部、国防组织及非政府组织。其惯用手法是通过钓鱼邮件投递定制化Windows恶意软件实施网络间谍活动,以获取长期系统访问权限并窃取数据。网络安全公司Trellix最新分析报告显示,该组织近期利用LoptikMod恶意软件对欧洲外交实体发起攻击,成功窃取受感染系统的敏感数据。

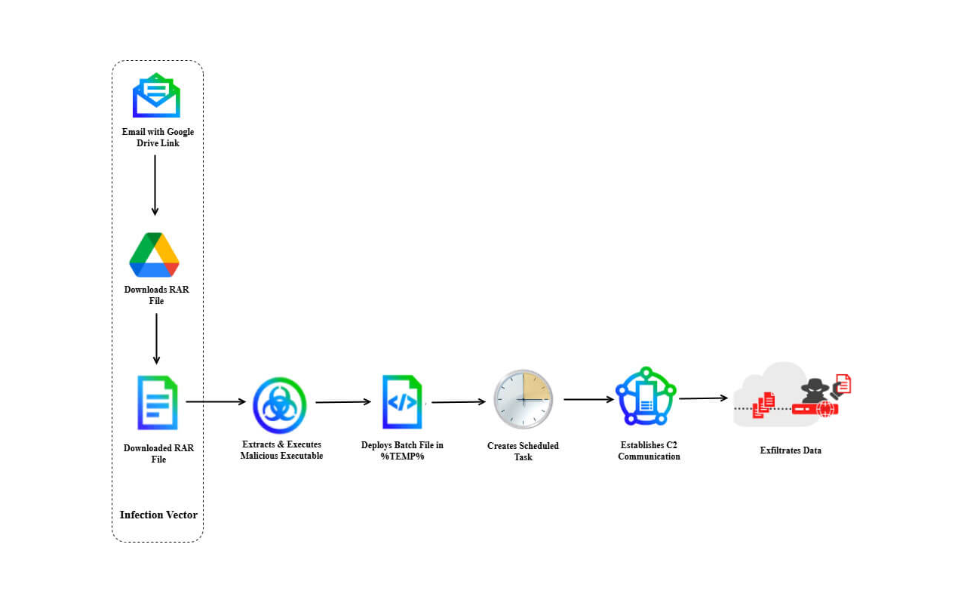

攻击者冒充国防官员向欧洲外交机构发送鱼叉式钓鱼邮件,通过谷歌网盘分享的密码保护RAR压缩包投放恶意程序。邮件采用HTML和UTF-8编码规范制作,包含标准特殊字符以增强欺骗性。压缩包内伪装成PDF图标的可执行文件(notflog.exe)诱导用户运行后,会创建计划任务实现持久化驻留,并连接C2服务器传输系统信息、接收指令及下载附加载荷。研究人员发现该恶意软件采用二进制字符串混淆等DoNot APT标志性技术。

此次攻击展现出该组织持续使用复杂感染链和欺骗策略实施间谍活动的特点。Trellix报告指出:”邮件主题为’意大利国防武官访问孟加拉国达卡’,虽未获取完整内容,但显然试图伪装成包含正当外交文件附件的正式往来函件。”

该恶意软件采用选择性混淆技术,仅对关键代码段加壳以阻碍静态分析。其通过最小化导入表项、运行时动态加载LoadLibrary等API规避检测。执行时会创建互斥体防止重复感染,并部署批处理文件通过计划任务维持驻留。研究人员发现代码包含反虚拟机检测机制,收集的系统信息经AES加密后通过HTTPS协议与C2服务器通信,可能通过后续计划任务下载执行第二阶段载荷(socker.dll)。分析期间C2服务器处于离线状态,导致无法完整观测攻击链。

报告总结称:”近期针对欧洲外交部的攻击表明,该组织正持续扩大攻击范围以窃取敏感信息,这要求相关机构必须提升警戒级别并强化网络安全防护措施。”