微软2025年7月补丁日重点漏洞安全预警

原文链接: https://mp.weixin.qq.com/s?__biz=MzUzMDUxNTE1Mw==&mid=2247512504&idx=1&sn=0443e083b652bc8d4300fa3968d26870

微软2025年7月补丁日重点漏洞安全预警

原创 NEURON 山石网科安全技术研究院 2025-07-10 08:03

微软官方发布7月安全更新

请及时安装补丁修复

补丁概述

2025年7月8日,微软官方发布了7月安全更新,针对130个Microsoft CVE进行修复

和10个non-Microsoft CVE进行修复

。Microsoft CVE中,包含12个严重漏洞

(

Critical)、117个重要漏洞(

Important)和1个中危漏洞(Moderate)。从漏洞影响上看,有

53

个特权提升漏洞、

42个远程代码执行漏洞、

17个信息泄

露漏洞、

8

个安全功能绕过漏洞、5个拒绝服务漏洞、4个欺骗漏洞和1个篡改漏洞

。

130个漏洞中,

暂⽆漏洞被发现在野利⽤

,漏洞

CVE-2025-49719

被公开披露,有17个更有可能被利用的漏洞。

本次安全更新涉及多个Windows主流版本,包括Windows 11、Windows 10、Windows Server 2025等;涉及多款主流产品和组件,如

Windows 路由和远程访问服务

(

RRAS)

、

Microsoft Office、

Windows BitLocker、

Windows Kernel、

虚拟硬盘

(

VHDX)

等。

重点关注漏洞

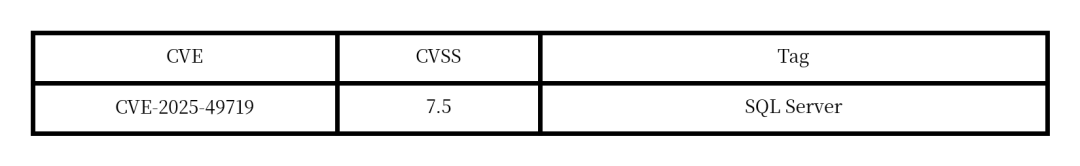

在野利用和公开披露漏洞

– CVE-

2

02

5-49719

:Microsoft SQL Server 信息泄露漏洞

,

已被公开披露。SQL Server 中不当的输入验证,可能

允许未经身份验证的攻击者访问未初始化内存中的数据。

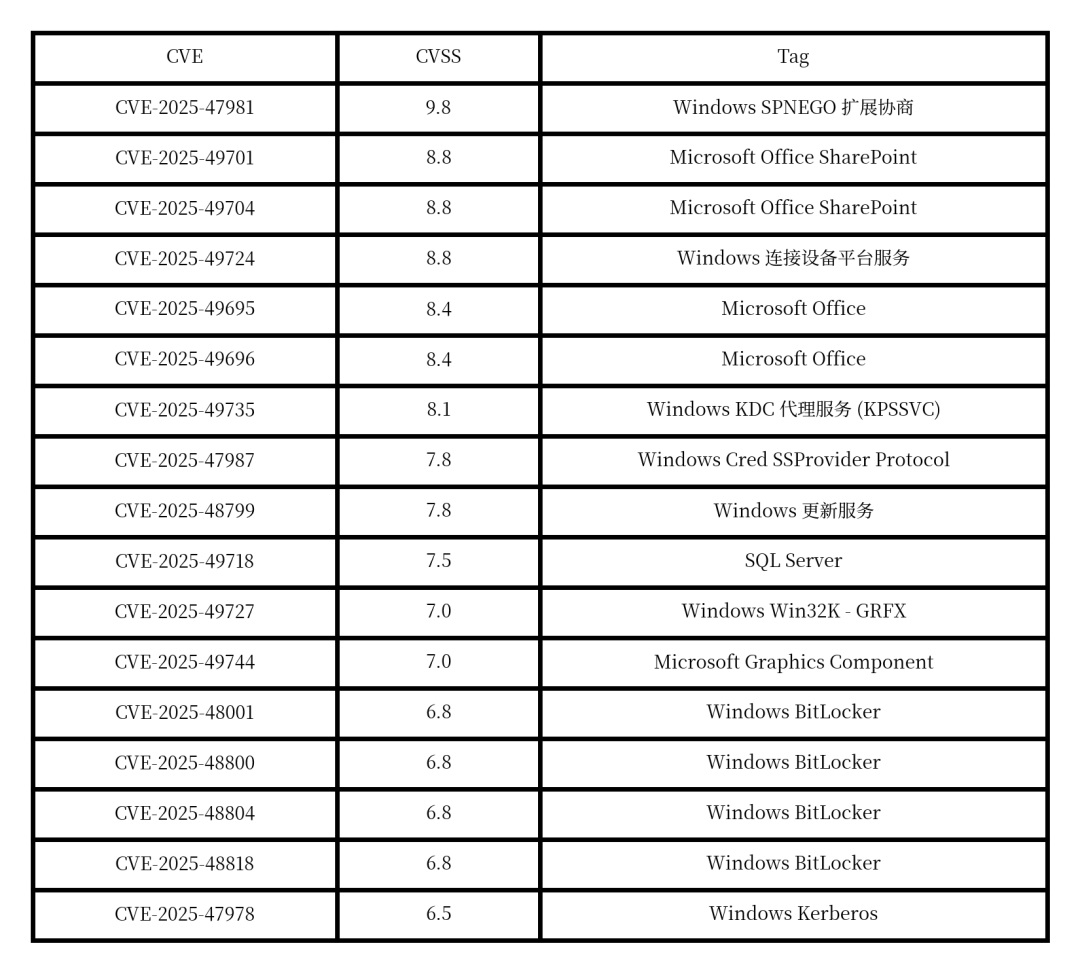

利用可能性较大的漏洞

– CVE-2025-47981

:

SPNEGO 扩展协商安全机制

(

NEGOEX)远程执行代码漏洞

,

被

标

记为严重

(

Critical)漏洞

。未经身份验证的攻击者可以通过向存在漏洞的服务器发送恶意消息来利用此漏洞,从而可能导致远程代码执行。

-

CVE-2025-49701

:Microsoft SharePoint 远程执行代码漏洞。此漏洞源于Microsoft Office SharePoint 中的不当授权,在网络攻击中,攻击者如具备网站所有者权限,可编写并注入任意代码,从而远程执行其在 SharePoint 服务器上的恶意逻辑。 -

CVE-2025-49704

:Microsoft SharePoint 远程执行代码漏洞

,

被标记为严重(Critical)漏洞

。此漏洞源于

对代码生成的控制不当

,

在网络攻击中,攻击者如具备网站所有者权限,可编写并注入任意代码,从而远程执行其在 SharePoint 服务器上的恶意逻辑。所有经过身份验证的攻击者皆可触发此漏洞,不需要管理员或其他提升权限。 -

CVE

-2025-49724

:Windows 连接设备平台服务远程代码执行漏洞。要利用此漏洞,攻击者需要以快速序列向互联设备平台服务的 5040 TCP 端口发送一系列数据包,此操作可能会导致远程代码执行。 -

C

VE-2025-49695

:Microsoft Office 远程执行代码漏洞

,

被标记为严重(Critical)漏洞

。

Microsoft Office 中的“释放后使用”允许未经授权的攻击者在本地执行代码,

预览窗格是此漏洞的攻击途径,

成功利用此漏洞的攻击者可以在无需用户交互的情况下实现远程代码执行。 -

CVE-2025-49696

:Microsoft Office 远程执行代码漏洞

,

被标记为严重(Critical)漏洞

。

Microsoft Office 中的越界读取允许未经授权的攻击者在本地执行代码,

预览窗格是此漏洞的攻击途径,

成功利用此漏洞的攻击者可以在无需用户交互的情况下实现远程代码执行。 -

CVE-2025-49735

:Windows KDC 代理服务

(

KPSSVC)远程代码执行漏洞

,

被

标记为严重(Critical)漏洞

。

在 Windows KDC 代理服务

(

KPSSVC)中,“释放后使用”允许未经授权的攻击者

使用特制应用程序,

利用 Kerberos 密钥发行中心代理服务中的加密协议漏洞对目标执行远程代码执行,成功利用此漏洞需要攻击者赢得竞争条件。 -

CVE-2025-47987

:凭据安全支持提供程序协议

(

CredSSP)特权提升漏洞。

基于堆的缓冲区溢出

缺陷

(

CWE-122

)和整数溢出或超界折返

缺陷(

CWE-190

),成功利用此漏洞的攻击者可以获得系统特权。 -

CVE-2025-487

9

9

:Windows U

pdate 服务权限提升漏洞。

Windows Update Service 中文件访问(“链接跟踪”)之前不正确的

链接解析允许授权攻击者在本地提升权限,

成功利用此漏洞的攻击者可以在 “NT AUTHORITY\SYSTEM” 帐户的安全上下文中创建、修改或删除文件。 -

CVE-2025-49718

:Microsoft SQL Server 信息泄露漏洞。

在 SQL Server 中使用未初始化的资源可允许未经授权的攻击者通过网络泄露信息,

成功利用此漏洞的攻击者可以在取得特权的,运行在服务器上的流程中查看堆内存。 -

CVE-2025-49727

:Win32k 特权提升漏洞。

基于堆的缓冲区溢出

缺陷(

CWE-122

),

成功利用此漏洞的攻击者可以获得系统特权。 -

CVE-2025-49744

:

Windows 图形组件特权提升漏洞。

基于堆的缓冲区溢出

缺陷

(

CWE-122

)

、整数下溢缺陷(

CWE-191

)和

使用共享资源的并发执行不恰当同步问题缺陷

(CWE-362),

成功利用此漏洞的攻击者可以获得有限的特定系统特权。 -

CVE-2025-48001

:

BitLocker 安全

功能绕过漏洞。

Windows BitLocker 中的检查时间使用时间

(

toctou)争用条件允许未经授权的攻击者通过物理攻击绕过安全功能,

成功的攻击者可以绕过系统存储设备上的 BitLocker 设备加密功能。对目标具有物理访问权限的攻击者可以利用此漏洞访问加密的数据。 -

CVE-2025-48800

:BitLocker 安全功能绕过漏洞。Windows BitLocker 中的保护机制故障允许未经授权的攻击者通过物理攻击绕过安全功能,

成功的攻击者可以绕过系统存储设备上的 BitLocker 设备加密功能。对目标具有物理访问权限的攻击者可以利用此漏洞访问加密的数据。 -

CVE-2025-48804

:BitLocker 安全功能绕过漏洞。

在 Windows BitLocker 中接受无关的不受信任的数据和受信任的数据,允许未经授权的攻击者通过物理攻击绕过安全功能。

攻击者可以在操作系统卷解锁时加载 WinRE.wim 文件来利用此漏洞,从而授予对 BitLocker 加密数据的访问权限。 -

CVE-2025-48818

:BitLocker 安全功能绕过漏洞。

Windows BitLocker 中的检查时间使用时间(toctou)争用条件允许未经授权的攻击者通过物理攻击绕过安全功能。

成功的攻击者可以绕过系统存储设备上的 BitLocker 设备加密功能。对目标具有物理访问权限的攻击者可以利用此漏洞访问加密的数据。 -

CVE-2025-47978

:Windows Kerberos 拒绝服务漏洞。

Windows Kerberos 中的越界读取允许授权攻击者拒绝通过网络的服务。

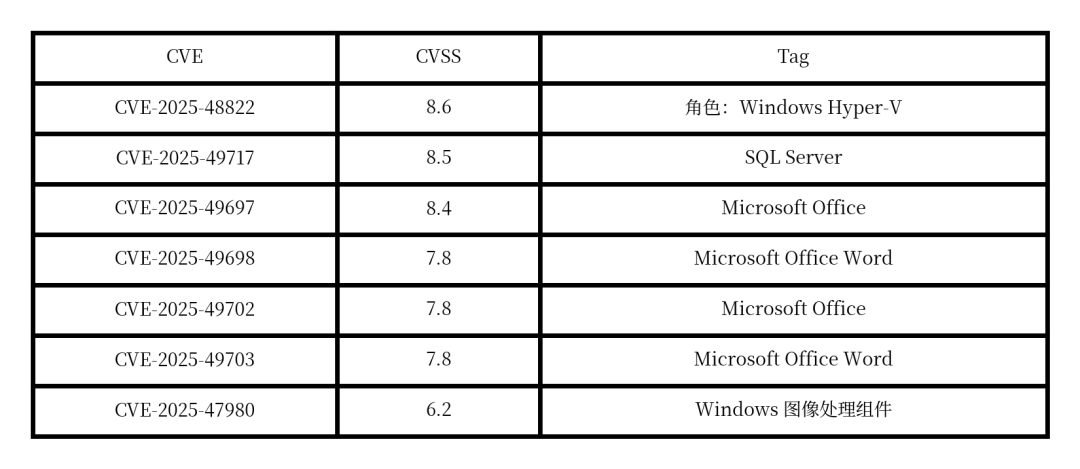

严重(Critical)漏洞

– CVE-2025-48822

:Windows Hyper-V 离散设备分配

(

DDA)远程代码执行漏洞。

Windows Hyper-V 中的越界读取允许授权攻击者通过相邻网络执行代码,攻击者

需要诱骗用户导入 INF 文件。

-

CVE-2025-49717

:Microsoft SQL Server 远程执行代码漏洞。

经过身份验证的攻击者需要针对易受攻击的 SQL Server 运行特制的查询,并

在利用之前采取额外的行动来准备目标环境,

攻击复杂度很高,

成功利用此漏洞可能允许攻击者逃离 SQL 服务器的上下文并在主机上执行代码。 -

CVE-2025-49697

:Microsoft Office 远程执行代码漏洞。

Microsoft Office 中基于堆的缓冲区溢出允许未经授权的攻击者在本地执行代码,

攻击者可能会通过社会工程诱使受害者从网站下载并打开特制文件,从⽽导致对其计算机的本地攻击,

预览窗格为此漏洞的攻击途径。 -

CVE-2025-49698

:Microsoft Word 远程执行代码漏洞。

Microsoft Office Word 中的“释放后使用”允许未经授权的攻击者在本地执行代码,

攻击者可能会通过社会工程诱使受害者从网站下载并打开特制文件,从⽽导致对其计算机的本地攻击,

预览窗格为此漏洞的攻击途径。 -

CVE-2025-49702

:Microsoft Office 远程执行代码漏洞。在 Microsoft Office 中使用不兼容的类型访问资源(“类型混淆”)允许未经授权的攻击者在本地执行代码。

攻击者必须向用户发送恶意文件并诱使他们将其打开,

预览窗格为此漏洞的攻击途径。 -

CVE-2025-49703

:Microsoft Word 远程执行代码漏洞。

Microsoft Office Word 中的“释放后使用”允许未经授权的攻击者在本地执行代码

,

预览窗格为此漏洞的攻击途径。 -

CVE-2025-47980

:Windows 成像组件信息泄露漏洞。

在 Windows 映像组件中向未经授权的参与者公开敏感信息将允许未经授权的攻击者在本地泄露信息,

成功利用此漏洞的攻击者可能会读取堆内存的小部份内容。

处置建议

根据微软官方指引,尽快下载安装补丁包进行修复,也可开启 Windows 自动更新保证补丁包的自动安装。

Microsoft 2025年7月安全更新指引:

https://msrc.microsoft.com/update-guide/releaseNote/2025-Jul

。

山石网科是中国网络安全行业的技术创新领导厂商,由一批知名网络安全技术骨干于2007年创立,并以首批网络安全企业的身份,于2019年9月登陆科创板(股票简称:山石网科,股票代码:688030)。

现阶段,山石网科掌握30项自主研发核心技术,申请560多项国内外专利。山石网科于2019年起,积极布局信创领域,致力于推动国内信息技术创新,并于2021年正式启动安全芯片战略。2023年进行自研ASIC安全芯片的技术研发,旨在通过自主创新,为用户提供更高效、更安全的网络安全保障。目前,山石网科已形成了具备“全息、量化、智能、协同”四大技术特点的涉及边界安全、云安全、数据安全、业务安全、内网安全、智能安全运营、安全服务、安全运维等八大类产品服务,50余个行业和场景的完整解决方案。