【漏洞复现】Redis HyperLogLog远程代码执行漏洞(CVE-2025-32023)

原文链接: https://mp.weixin.qq.com/s?__biz=MzI4MjkxNzY1NQ==&mid=2247486431&idx=2&sn=ff19bea58b0a4b773251fc334ed4551a

【漏洞复现】Redis HyperLogLog远程代码执行漏洞(CVE-2025-32023)

xuzhiyang 玄武盾网络技术实验室 2025-07-11 00:30

免责声明:本文仅供安全研究与学习之用,严禁用于非法用途,违者后果自负。

玄武盾技术实验室资源共享库上线,你想要的资料都在这里(全免费):

网站链接: http://xwdjs.ysepan.com

正文

|

漏洞概述 |

|||

|

漏洞名称 |

Redis HyperLogLog 远程代码执行漏洞 |

||

|

漏洞编号 |

CVE-2025-32023 |

||

|

公开时间 |

2025-07-07 |

POC状态 |

已公开 |

|

漏洞类型 |

远程代码执行 |

EXP状态 |

已公开 |

|

利用可能性 |

中 |

技术细节状态 |

已公开 |

|

CVSS 3.1 |

7.0 |

在野利用状态 |

未发现 |

01

影响组件

Redis 作为一款开源的内存数据库,凭借高效的性能、灵活的部署方式以及对多种数据结构的支持,在技术领域备受青睐。其应用场景十分广泛,涵盖了缓存加速、用户会话存储、消息队列构建以及实时数据分析等多个领域。在数据类型支持方面,Redis 不仅包含字符串、哈希表、列表、集合、有序集合等基础类型,还提供了 HyperLogLog 这类高级数据结构,满足不同业务需求。

而 HyperLogLog 作为 Redis 中的一种概率型数据结构,主要功能是估算集合中不重复元素的数量(即基数)。它最显著的优势在于,能够以极低的内存占用为代价,实现对大规模数据集基数的高效估计,尤其适合处理数据量庞大且对精确值要求不高的场景。

02

漏洞描述

近日,Redis 官方披露了一个极为严重的整数溢出漏洞,编号为 CVE-2025-32023 。该漏洞影响范围广泛,涉及多个 Redis 版本,为相关系统安全敲响了警钟。

Redis 作为一款广受欢迎的开源内存数据库,以高性能、高灵活性以及对丰富数据结构的支持,在缓存、会话存储、消息队列、实时分析等诸多场景中发挥着关键作用。其中,HyperLogLog 是 Redis 提供的一种特殊概率数据结构,主要用于估算集合中不重复元素的数量。它的优势在于,能够以极小的内存开销处理大规模数据集的基数估算。

然而,在此次曝光的漏洞中,攻击者能够精心构造恶意的 HyperLogLog 数据结构。在 Redis 处理该数据结构时,会触发整数溢出情况。整数溢出进一步引发越界写入问题,使得攻击者得以突破正常的内存访问边界,肆意篡改内存中的数据。而这一系列操作最终的恶劣后果是,攻击者可以实现远程代码执行。一旦得逞,攻击者便如同获得了服务器的 “操作权”,能够在服务器上为所欲为,执行任意系统命令,对数据安全、系统稳定运行构成毁灭性威胁。

受该漏洞影响的 Redis 版本包括:2.8 <= Redis < 6.2.19、7.2 <= Redis < 7.2.10、7.4 <= Redis < 7.4.5 以及 8.0 <= Redis < 8.0.3 。鉴于漏洞的高危性质,Redis 官方已紧急发布修复版本,建议用户尽快将 Redis 升级到安全版本,具体为 Redis 8.0.3 或更高版本、Redis 7.4.5 或更高版本、Redis 7.2.10 或更高版本、Redis 6.2.19 或更高版本 。对于使用 Docker 的用户,也需确保更新到最新的安全镜像版本。

在未能立即完成升级的情况下,也有一些临时缓解措施可供参考:可在 Redis 前添加身份验证和访问控制,限制只有授权用户能够访问 Redis 服务;严格限制 Redis 服务器的网络访问,仅允许受信任的客户端连接,减少被攻击面;禁用或限制 HyperLogLog 相关命令(如 PFADD、PFCOUNT、PFMERGE)的使用,从源头降低漏洞利用风险;加强对系统异常行为的监控,尤其是与 Redis 服务相关的异常,以便及时察觉潜在攻击。

03

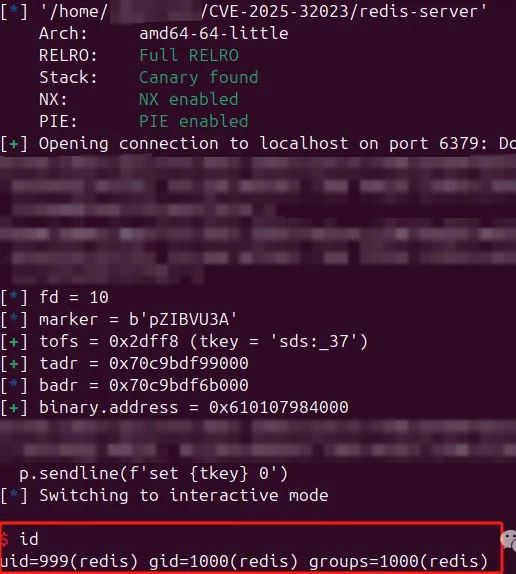

漏洞复现****

CVE-2025-32023 Redis HyperLogLog 远程代码执行漏洞

04

漏洞影响范围****

CVE-2025-32023影响以下版本的 Redis 产品:

2.8 <= Redis < 6.2.19

7.2 <= Redis < 7.2.10

7.4 <= Redis < 7.4.5

8.0 <= Redis < 8.0.3

05

修复建议****

正式防护方案

针对CVE-2025-32023漏洞,Redis 官方已经发布了漏洞修复版本,请立即更新到安全版本:

Redis 8.0.3 或更高版本

Redis 7.4.5 或更高版本

Redis 7.2.10 或更高版本

Redis 6.2.19 或更高版本

对于使用 Docker 的用户,请确保更新到最新的安全镜像版本。

临时缓解措施

-

如果无法立即升级,可以考虑在 Redis 前添加身份验证和访问控制。

-

限制 Redis 服务器的网络访问,确保只有受信任的客户端可以连接。

-

禁用或限制 HyperLogLog 相关命令(如 PFADD、PFCOUNT、PFMERGE)的使用。

-

监控系统异常行为,特别是与 Redis 服务相关的异常。

07

时间线

2025年7月8日,360漏洞研究院发布本安全风险通告。

08

参考链接

https://nvd.nist.gov/vuln/detail/CVE-2025-32023

https://github.com/redis/redis/security/advisories/GHSA-rp2m-q4j6-gr43

为爱发电,随手点个「推荐」吧!

声明:

技术文章均收集于互联网,仅作为本人学习、记录使用。

侵权删

!

!