安天移动近期威胁情报盘点(6月25日-7月9日)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0NDM1MDkyNw==&mid=2247547255&idx=1&sn=abe21136233548208e735395d59c845d

安天移动近期威胁情报盘点(6月25日-7月9日)

AVL威胁情报团队 安天AVL威胁情报中心 2025-07-10 02:00

本期导读:

移动安全

●

朝鲜威胁者利用macOS NimDoor恶意软件攻击 Web3 和加密平台

●

基于Telegram的安卓短信窃取程序已感染10万台设备

●

Android 欺诈活动:IconAds、Kaleidoscope、短信恶意软件、NFC 诈骗

●

Anatsa 移动恶意软件再次攻击北美银行客户

●

新的 Android TapTrap 攻击利用隐形 UI 技巧欺骗用户

APT事件

●

夜鹰APT组织利用微软Exchange漏洞攻击国内军工与科技领域

● TAG-140 部署 DRAT V2 RAT,针对印度政府、国防和铁路部门

●

BladedFeline 远程潜伏攻击 IIS 与 Exchange 服务器,渗透中东政府网络

●

Blind Eagle 使用 Proton66 主机对哥伦比亚银行进行网络钓鱼和 RAT 部署

●

APT42 冒充网络专业人士对以色列学者和记者进行网络钓鱼

漏洞新闻

●

Catwatchful 间谍软件漏洞,超过 62,000 名用户的登录信息泄露

●

Airoha蓝牙芯片漏洞,可能被用于窃听或窃取敏感信息,知名耳机受影响

●

印度YONO SBI 银行应用程序漏洞可导致攻击者执行中间人攻击

01

移动安全

01 朝鲜威胁者利用macOS NimDoor恶意软件攻击 Web3 和加密平台

与朝鲜有关的威胁行为者利用 NimDoor 瞄准了 Web3 和加密货币公司,NimDoor 是一种罕见的 macOS 后门,伪装成虚假的 Zoom 更新。受害者会通过 Calendly 或 Telegram 发送的钓鱼链接被诱骗安装该恶意软件。NimDoor 采用 Nim 语言编写,使用加密通信,并窃取浏览器历史记录和 Keychain 凭证等数据。该恶意软件可以持久驻留在系统中,一旦被杀死,就会重新感染自身,并模仿合法的 AppleScript 工具来逃避检测。

North Korea-linked threat actors spread macOS NimDoor malware via fake Zoom updates

02 基于Telegram的安卓短信窃取程序已感染10万台设备

新型安卓恶意软件Qwizzserial通过Telegram机器人分发,伪装成合法的银行应用程序政府服务窃取乌兹别克用户财务数据,利用短信2FA漏洞,3个月获利6.2万美元,感染10万台设备,展示低成本高危害的金融欺诈模式。

Qwizzserial: Telegram-Driven Android SMS Stealer Infects 100,000 Devices

0

3

Android 欺诈活动:IconAds、Kaleidoscope、短信恶意软件、NFC 诈骗

一项名为IconAds的移动广告欺诈行动涉及 352 个 Android 应用程序。这些被识别的应用程序会在用户屏幕上加载与上下文无关的广告,并在设备主屏幕启动器中隐藏其图标,使受害者更难将其移除。IconAds 是其他网络安全供应商以HiddenAds和Vapor为名追踪的威胁的一种变体,自 2019 年以来,这些恶意应用程序就多次从 Google Play 商店中逃脱。与IconAds相关的流量绝大多数来自巴西、墨西哥和美国。

https://thehackernews.com/2025/07/mobile-security-alert-352-iconads-fraud.html

04 Anatsa 移动恶意软件再次攻击北美银行客户

Android 银行木马病毒 Anatsa 最近将目标锁定在北美的金融机构和银行应用程序用户。Anatsa 能够窃取银行凭证、记录键盘输入,并使用远程访问工具直接从受感染的设备进行欺诈交易。Anatsa 攻击活动通常始于开发者将看似合法的 Android 应用程序(例如 PDF 阅读器或手机清理器)上传到应用商店,该应用程序会正常运行,直到下载量达到数千次。此时,更新会向设备注入恶意代码,将 Anatsa 作为单独的应用程序安装到设备上。

最近的攻击活动中,Anatsa被嵌入到一个看似无害的文件阅读器应用中。该应用曾位列美国版Play Store免费工具排行榜前列,累计下载量超过5万次。

https://therecord.media/anatsa-android-banking-malware-returns-north-america

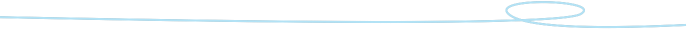

05 新的 Android TapTrap 攻击利用隐形 UI 技巧欺骗用户

一种新颖的窃听技术可以利用用户界面动画绕过 Android 的权限系统并允许访问敏感数据或诱骗用户执行破坏性操作,例如擦除设备。与传统的基于覆盖的 tapjacking 不同,TapTrap 攻击甚至可以使用零权限应用程序在恶意活动之上启动无害的透明活动,这种行为在 Android 15 和 16 中仍然没有得到缓解。除非用户从开发人员选项或辅助功能设置中禁用动画,否则最新版 Android 系统都会启用动画,从而使设备暴露于 TapTrap 攻击。

https://www.bleepingcomputer.com/news/security/new-android-taptrap-attack-fools-users-with-invisible-ui-trick/

02

APT事件

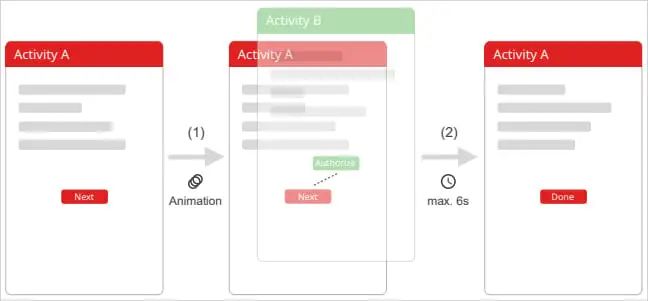

01 夜鹰APT组织利用微软Exchange漏洞攻击国内军工与科技领域

夜鹰(NightEagle,又称APT-Q-95)组织利用微软Exchange服务器漏洞实施攻击,其攻击链包含零日漏洞利用,主要针对国内的高科技、国防部门。

攻击链始于零日漏洞利用,通过.NET加载器投递木马,该木马修改开源工具Chisel源码,硬编码执行参数,实现内网穿透功能。攻击者获取machineKey后,对Exchange服务器进行反序列化操作,无需授权即可植入木马,远程读取任意人员邮箱数据,主要活动时段为北京时间晚9点至次日凌晨6点,该威胁组织很可能来自北美地区。

https://thehackernews.com/2025/07/nighteagle-apt-exploits-microsoft.html

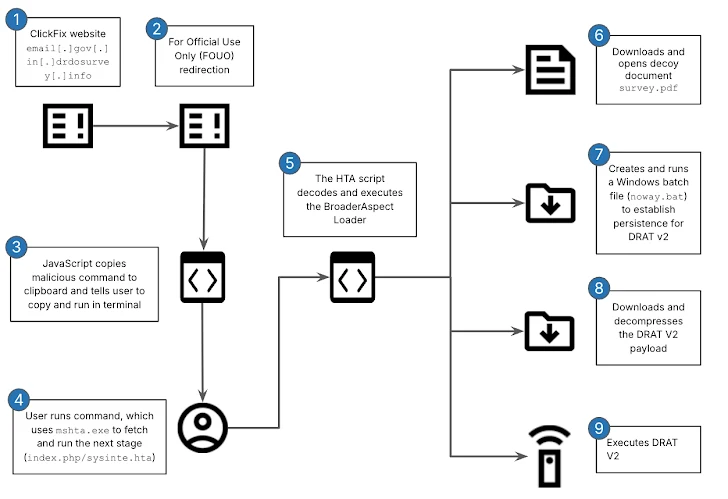

02 TAG-140 部署 DRAT V2 RAT,针对印度政府、国防和铁路部门

TAG-140 的威胁行为者,与SideCopy存在重叠,被评估为 Transparent Tribe内的一个操作子集群。该组织被发现利用一种名为 DRAT 的远程访问木马 (RAT) 修改版攻击印度政府。此次最新的攻击活动通过克隆的新闻发布门户网站欺骗了印度国防部,标志着恶意软件架构和命令与控制 (C2) 功能发生了轻微但显著的变化。此次攻击活动展示了对手不断演变的策略,凸显了其改进和多样化 RAT 恶意软件“可互换套件”的能力,以收集敏感数据,从而使归因、检测和监控工作复杂化。

h

t

tps://thehackernews.com/2025/07/tag-140-deploys-drat-v2-rat-targeting.html

03 BladedFeline 远程潜伏攻击 IIS 与 Exchange 服务器,渗透中东政府网络

BladedFeline自 2017 年以来长期开展间谍活动,目标是伊拉克和库尔德斯坦地区政府(KRG)的政府实体,被认为是著名伊朗 APT 组织 OilRig(APT34 / Hazel Sandstorm)的子组。研究人员发现名为 Whisper 的后门,它利用 Microsoft Exchange 网络邮件帐户接收命令并通过电子邮件附件窃取数据。除了 Whisper 之外, 还有一个名为PrimeCache 的恶意互联网信息服务 (IIS) 模块,基于服务器的后门以隐秘的方式运行,隐藏在合法的 Web 服务器进程中,允许攻击者持续访问被控服务器,而无需主动发送流量指令。

https://www.infosecurity-magazine.com/news/iran-hacking-group-targets-middle/

04 Blind Eagle 使用 Proton66 主机对哥伦比亚银行进行网络钓鱼和 RAT 部署

Blind Eagle(又名 AguilaCiega、APT-C-36 和 APT-Q-98)以针对南美洲(尤其是哥伦比亚和厄瓜多尔)的实体而闻名。该组织利用Proton66托管服务针对哥伦比亚银行发动网络钓鱼和远程访问木马(RAT)攻击。攻击者通过Visual Basic Script(VBS)文件作为初始攻击向量,部署现成的RATs。攻击目标包括Bancolombia、BBVA等银行,旨在窃取用户凭证和敏感信息。攻击者利用动态DNS服务如DuckDNS隐藏真实IP地址,增加检测难度。

https://thehackernews.com/2025/06/blind-eagle-uses-proton66-hosting-for.html

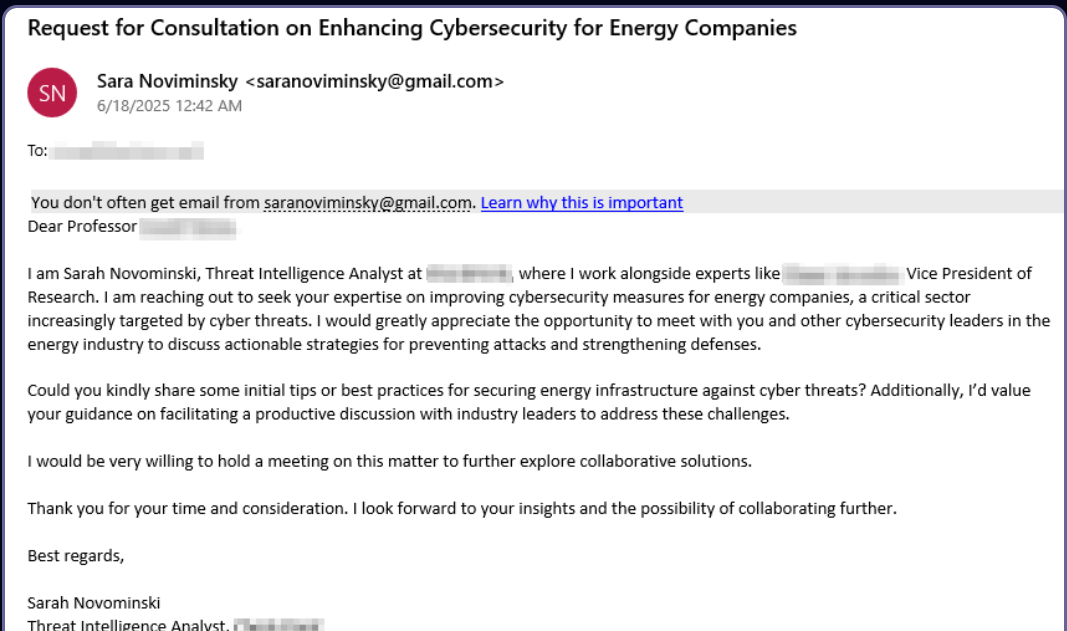

05 APT42 冒充网络专业人士对以色列学者和记者进行网络钓鱼

APT42(又名Educated Manticore)组织冒充网络安全专家对以色列学者和记者进行网络钓鱼攻击,目的是窃取电子邮件凭证和双因素认证(2FA)代码。攻击者通过电子邮件和WhatsApp发送伪造的Gmail登录页面或Google Meet邀请链接,诱使受害者泄露凭据。APT42使用定制的Google钓鱼工具包,模仿Google的2FA步骤,实时中继被盗信息。自2025年1月以来,该组织已使用超过130个钓鱼相关域名进行攻击。

APT42 impersonates cyber professionals to phish Israeli academics and journalists

03

漏洞新闻

01 Catwatchful 间谍软件漏洞,超过 62,000 名用户的登录信息泄露

Catwatchful 是一款伪装成儿童监控应用的Android 间谍软件,声称“隐形且无法被检测到”。Catwatchful 会秘密将受害者的数据上传到 Firebase 数据库,安全研究员发现了一个 SQL 注入漏洞,该漏洞暴露了整个 Firebase 数据库,泄露了 62050 个账户的明文登录信息、密码以及用户与设备之间的关联。

Catwatchful 间谍软件的大多数受害者来自墨西哥、哥伦比亚、印度和其他拉丁美洲国家。

A flaw in Catwatchful spyware exposed logins of +62,000 users

02 Airoha蓝牙芯片漏洞,可能被用于窃听或窃取敏感信息,知名耳机受影响

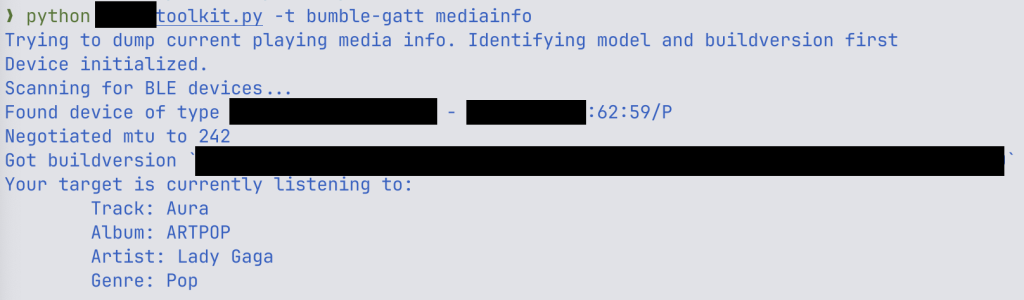

由十家厂商生产的超过20多款音频设备中存在一个蓝牙芯片集漏洞,可用于窃听或盗取敏感信息。来自拜亚动力、Bose、索尼、Marshall、捷波朗、JBL、Jlab、EarisMax、MoerLabs和Teufel 的29款设备受影响。受影响产品包括扬声器、入耳式耳机、头戴式耳机和无线麦克风。这些漏洞可用于接管易受攻击产品,而且在连接范围内的攻击者可在一些手机上提取通话历史和通讯录。

https://www.bleepingcomputer.com/news/security/bluetooth-flaws-could-let-hackers-spy-through-your-microphone/

03 印度YONO SBI 银行应用程序漏洞可导致攻击者执行中间人攻击

YONO SBI是印度国家银行(SBI)推出的一个综合性银行和生活方式应

用程序,该应用存在安全漏洞(CVE-2025-45080),影响1.23.36版本,可能会使数百

万用户面临网络安全威胁。 此漏洞源于不安全的网络配置,允许未加密HTTP流量,可能导致中间人攻击,用户银行凭证、交易和个人数据易被盗。漏洞违反了Android的安全指南,攻击者可拦截、篡改数据,执行MITM攻击。漏洞已在最新版本1.24.24中修复,用户应避免在不安全网络上使用旧版本。

https://cybersecuritynews.com/yono-sbi-banking-app-vulnerability/

END

「往期推荐」