微软7月更新:9.8分蠕虫级漏洞来袭!

原文链接: https://mp.weixin.qq.com/s?__biz=MzkzMDQ0NzQwNA==&mid=2247486943&idx=1&sn=4b41f58011e619a09860b8b0c11e089b

微软7月更新:9.8分蠕虫级漏洞来袭!

原创 ralap 网络个人修炼 2025-07-11 01:01

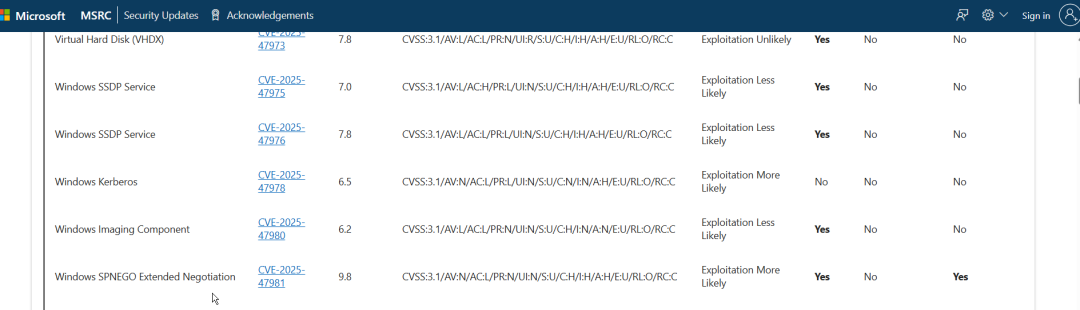

微软官方于 2025 年 7 月发布了月度安全更新,本次更新共涉及 140 个漏洞。其中,SPNEGO 扩展协商(NEGOEX)安全机制远程代码执行漏洞

(CVE-2025-47981)以 9.8 分的 CVSS 评分成为本月风险等级最高的漏洞,需引起高度重视。

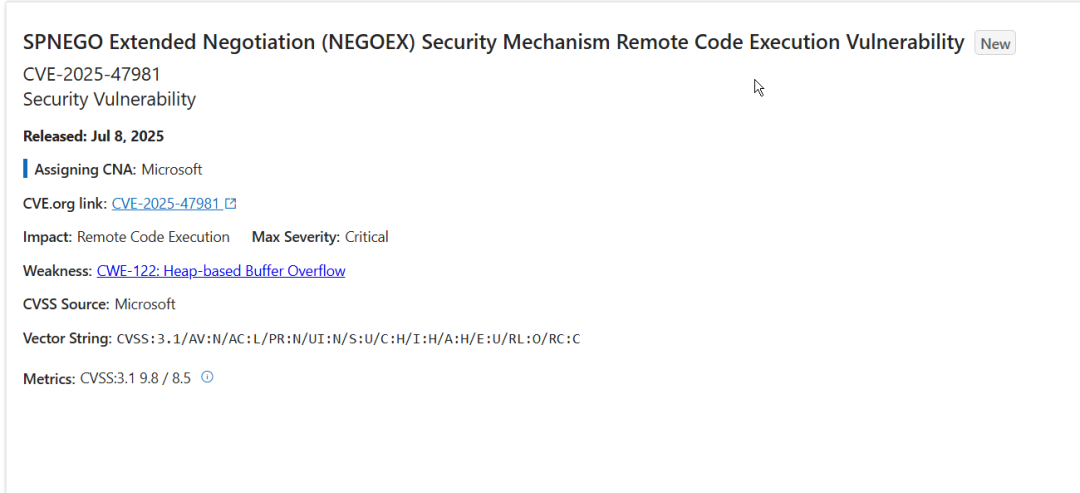

一、CVE-2025-47981 漏洞详情

1.1基本信息

漏洞名称:SPNEGO 扩展协商(NEGOEX)安全机制远程代码执行漏洞

CVE 编号:

CVE-2025-47981

发布时间:2025 年 7 月

CVSS 评分:

9.8(高危)

影响范围:涵盖多种 Windows 操作系统版本,包括 Windows 10 版本 1607 及更高版本、windows11、windows server2008、

windows server

2012、

windows server

2016、

windows server

2019、

windows server

2025。

1.2漏洞原理

漏洞原理:

SPNEGO 扩展协商(NEGOEX)机制在处理特定格式的身份验证请求时,存在缓冲区溢出。

漏洞利用条件:

无需用户交互,攻击者可在用户毫无察觉的情况下发起攻击,这大大增加了漏洞的危险性。并且,该漏洞被认为更有可能被利用。有专家指出,该漏洞令人担忧,因为早期分析表明,

该漏洞可能是 “可蠕虫的”,并可用于自我传播攻击。

二、SPNEGO 框架与 NEGOEX 扩展的关系

- SPNEGO 的核心定义与功能

SPNEGO(Simple and Protected GSS-API Negotiation Mechanism)是由 IETF 在 RFC 2478 中标准化的身份验证协商框架,基于通用安全服务应用程序接口(GSS-API)设计。其核心作用是解决客户端与服务器之间的 “安全机制适配” 问题 —— 当双方支持多种身份验证协议(如 Kerberos、NTLM)时,SPNEGO 能自动协商选择最优方案,无需人工干预。

- NEGOEX 扩展的定位与风险点

NEGOEX(SPNEGO Extended Negotiation)是 SPNEGO 的

功能扩展机制

,它在 SPNEGO 的基础上,进一步增强了功能,提供了一种能够借助 SPNEGO 协议开展协商的安全机制。NEGOEX 定义了一系列新的 GSS-API 扩展,这些扩展是安全机制要通过 NEGOEX 协商所必须支持的内容。

本次 CVE-2025-47981 漏洞正是出现在 NEGOEX 扩展机制中,因处理特定身份验证请求时的漏洞,导致攻击者可利用该扩展进行远程代码执行。

不过从历史情况来看,从 2022 年开始,SPNEGO NEGOEX 就没有出现过太多的瑕疵。2022 年有一个(CVE-2022-37958),今年 1 月有一个(CVE-2025-21295),这两个都被评为不太可能被利用。

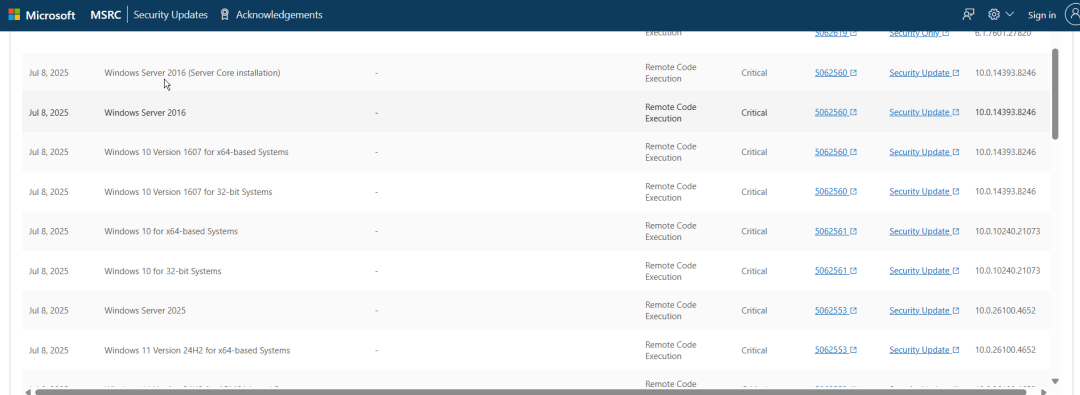

三、修复方法与安全建议

3.1 CVE-2025-47981 修复建议

为各受影响的 Windows 系统版本安装对应的补丁程序,建议尽快检查自己的系统版本,前往微软官方网站下载并安装相应补丁,以修复该漏洞,

具体补丁号对应如下:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

参考链接

[1]https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Jul

[2]https://www.cve.org/CVERecord?id=CVE-2025-47981

[3]https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-47981

[4]

https://www.ibm.com/docs/zh/was-zos/9.0.5?topic=users-spnego-single-sign

[5]

https://learn.microsoft.com/zh-cn/openspecs/windows_protocols/ms-negoex/77c795cf-e522-4678-b0f1-2063c5c0561c

[6]

https://www.infosecurity-magazine.com/news/microsoft-patch-tuesday-july-2025/

-End-

如果觉得我的分享有用

[点赞+分享+关注]