烽火狼烟丨暗网数据及攻击威胁情报分析周报(07/07-07/11)

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk0NjMxNTgyOQ==&mid=2247484680&idx=1&sn=c62abbf6aa1dab84f4075cb0a7fff0c6

烽火狼烟丨暗网数据及攻击威胁情报分析周报(07/07-07/11)

盛邦安全应急响应中心 2025-07-11 09:34

WebRAY安全服务团队定期针对敏感数据泄露、热点资讯、热点技术、热点漏洞、威胁攻击等情况进行跟踪整理与监测分析,本周总体情况如下:

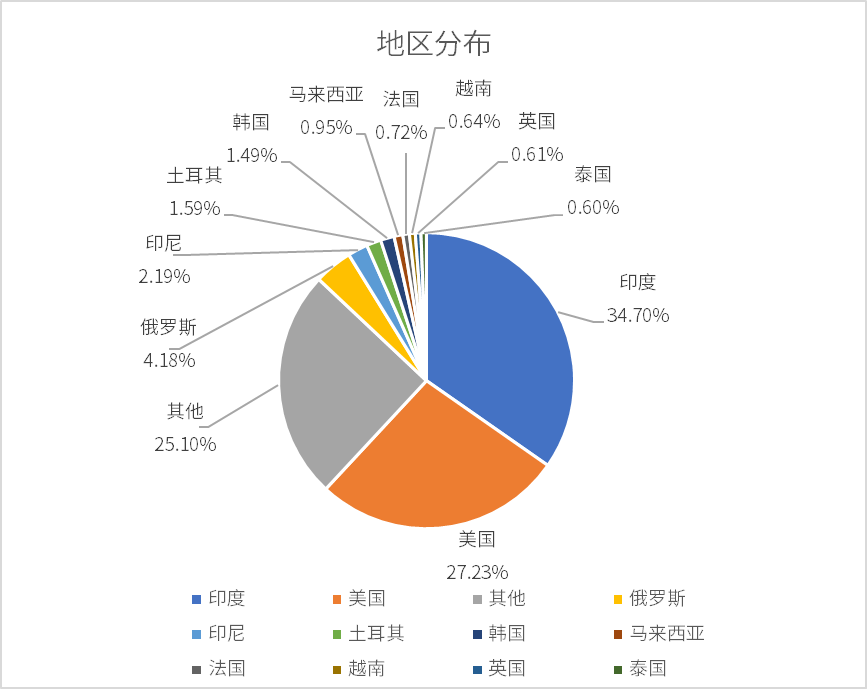

本周内共发现暗网数据贩卖事件367起,同比上周下降10.92%。本周内贩卖数据总量共计64845.89万条;累计涉及12个主要地区及11种数据分类,数据泄露来源地区分布情况如图1所示。

图1 泄露数据来源地区分布情况

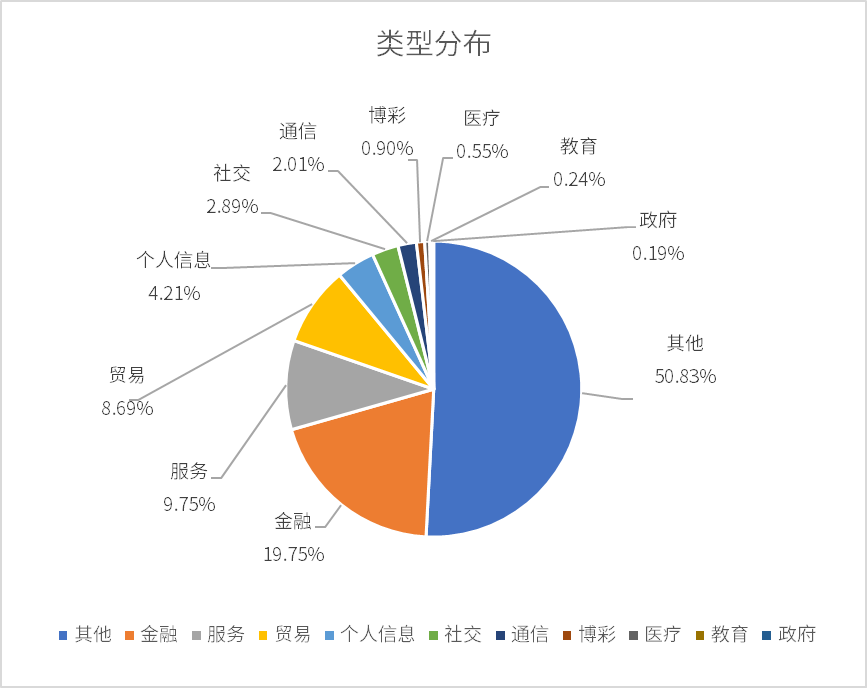

本周内泄露数据涉及金融、服务、贸易等多种类型数据,具体占比如图2所示。

图2 泄露信息数据类型占比

近期攻击活动和漏洞披露数量上升,需立即加强防护措施,部署必要的安全防护设备;本周内出现的安全漏洞以Mako Server操作系统命令注入漏洞危害程度较大;内部安全运营中心共发现恶意攻击来源 IP 9973条,主要涉及命令注入、组件漏洞攻击等类型。

01.

重点数据泄露事件

美国非营利性劳动力发展提供商Jubilee Jobs数据泄露事件

泄露时间:2025-07-07

泄露内容:近期,黑客组织Inc Ransom攻击并泄露了美国非营利性劳动力发展提供商Jubilee Jobs的数据,泄露数据总量未知。Jubilee Jobs 是美国华盛顿特区的一家非营利性劳动力发展机构,成立于1973年,致力于帮助低收入、失业或面临就业障碍的人群获得稳定工作。该组织提供职业培训、简历辅导、面试准备和雇主对接等服务,重点关注弱势群体(如无家可归者、刑释人员等)。通过与当地企业合作,Jubilee Jobs 以“就业改变生活”为理念,每年帮助数百人实现经济独立,其服务完全免费,资金主要来自捐赠和政府补助。

泄露数据量:未知

关联行业:社会服务

地区:美国

美国消防设备提供商North American Fire Hose数据泄露事件

泄露时间:2025-07-09

泄露内容:近期,黑客组织Play攻击并泄露了美国消防设备提供商North American Fire Hose的数据,泄露数据总量超过44GB。North American Fire Hose 是业内有经验的创新消防水带产品制造商,生产用于市政、工业、林业和采矿应用的消防软管、消防水带及相关消防设备。旨在满足最高质量水平,从而在火灾现场提供卓越的性能。

泄露数据量:超44GB

关联行业:服务

地区:美国

美国机械密封制造商PPC Mechanical Seals数据泄露事件

泄露时间:2025-07-10

泄露内容:近期,黑客组织Dragon Force攻击并泄露了美国机械密封制造商PPC Mechanical Seals的数据,泄露数据总量超过100GB。PPC Mechanical Seals成立于 1958 年,是路易斯安那州巴吞鲁日市领先的机械密封制造商。PPC Mechanical Seals 提供完整的密封设计,包括单集装式和双集装式密封、金属波纹管密封、分体式单密封和双密封,以及定制工程密封。PPC Mechanical Seals专门为石油和天然气、化工、水和废水等各种行业提供机械密封和相关服务。

泄露数据量:超100GB

关联行业:制造

地区:美国

美国车队管理服务提供商Wheels数据泄露事件

泄露时间:2025-07-10

泄露内容:近期,黑客组织Clop攻击并泄露了美国车队管理服务提供商Wheels的数据,泄露数据总量未知。Wheels 是美国领先的车队管理服务提供商,成立于1939年,总部位于芝加哥。该公司为企业、政府机构和非营利组织提供全面的车队解决方案,包括车辆租赁、维护管理、燃油卡服务、数据分析和电动车转型支持。

泄露数据量:未知

关联行业:制造

地区:美国

02.

热点资讯

Anatsa Android 银行木马利用 Google Play 上的虚假 PDF 应用感染 9 万用户

黑客组织通过Google Play商店发布伪装成”PDF查看器”的恶意应用(累计下载9万次),随后植入Anatsa银行木马,主要攻击美国和加拿大银行用户。该木马通过虚假”系统维护”页面窃取登录凭证,并实施键盘记录和远程设备控制,造成大量用户金融信息泄露。安全公司发现这是Anatsa木马第三次针对北美发起的攻击,其通过先上架合法应用再推送恶意更新的方式绕过谷歌审核。目前谷歌已下架相关应用并启动防护机制。

消息来源:

https://thehackernews.com/2025/07/anatsa-android-banking-trojan-hits.html

恶意 Pull 请求通过易受攻击的 Ethcode VS Code 扩展程序攻击 6,000 多名开发人员

近期,黑客通过GitHub账号Airez299向VS Code扩展程序Ethcode提交恶意拉取请求,在代码更新中植入名为”keythereum-utils”的恶意npm依赖。该攻击影响超6000次安装,通过混淆脚本下载PowerShell后门,可能窃取加密货币或篡改智能合约。微软已下架受污染扩展,维护者清除恶意代码后重新上架。此次攻击利用开发者对开源生态的信任,是典型供应链攻击。

消息来源:

https://thehackernews.com/2025/07/malicious-pull-request-infects-6000.html

研究人员发现 Batavia Windows 间谍软件窃取俄罗斯公司文件

2024年7月起,俄罗斯组织成为针对性网络攻击的目标,攻击者通过钓鱼邮件传播新型Windows间谍软件Batavia。邮件伪装成合同邀请,诱导受害者下载恶意脚本,进而窃取文件、系统信息和屏幕截图,并扩展至可移动设备。已监测到数十家机构受影响。同期,NordDragonScan恶意软件也通过类似手段传播,窃取文档、浏览器数据及屏幕截图。两起攻击均导致大量敏感数据泄露,攻击者身份尚未明确。

消息来源:

https://thehackernews.com/2025/07/researchers-uncover-batavia-windows.html

DoNot APT 扩大行动范围,利用 LoptikMod 恶意软件攻击欧洲外交部

网络安全公司发现,疑似与印度有关的APT组织DoNot Team(APT-C-35)近期针对欧洲外交部发起攻击。该组织通过伪装成国防官员的钓鱼邮件传播LoptikMod恶意软件,窃取敏感数据并建立持久访问。攻击链利用Google Drive链接分发恶意RAR文件,并采用反虚拟机技术逃避检测。DoNot Team此前主要攻击南亚国家(如巴基斯坦、孟加拉国),但此次对欧洲外交机构的攻击标志其目标升级,可能意图获取西方与南亚的外交情报。

消息来源:

https://thehackernews.com/2025/07/donot-apt-expands-operations-targets.html

03.

热点技术

SEO 中毒活动利用伪装成 AI 工具的恶意软件攻击 8,500 多家 SMB 用户

网络安全研究人员发现多起SEO投毒攻击活动,通过伪造知名软件(如PuTTY、WinSCP)的下载网站传播Oyster/Broomstick恶意加载器。攻击者利用黑帽SEO技术提升虚假网站在搜索结果中的排名,诱导用户下载带毒安装包。此外,攻击还涉及伪造AI工具(如ChatGPT)、协作软件(如Zoom)及技术支持页面,通过恶意广告、虚假云盘链接等方式传播Vidar/Lumma窃密木马、RedLine Stealer等恶意软件。中小型企业成为主要目标,2025年前4个月已有8,500家企业受影响。

消息来源:

https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html

RondoDox 僵尸网络利用 TBK DVR 和 Four-Faith 路由器的漏洞发起 DDoS 攻击

网络安全研究人员发现新型恶意软件RondoDox,该僵尸网络通过利用TBK DVR(CVE-2024-3721)和Four-Faith路由器(CVE-2024-12856)的安全漏洞,感染关键场所(如零售店、仓库)长期无人维护的设备。其特点包括:多架构适配(ARM/MIPS等)、流量伪装(模仿游戏/VPN流量)、持久化驻留,并能终止安全工具进程、篡改系统文件。攻击者将受控设备作为代理,隐藏C2通信、实施DDoS攻击及金融诈骗,严重威胁网络基础设施安全。

消息来源:

https://thehackernews.com/2025/07/rondodox-botnet-exploits-flaws-in-tbk.html

黑客利用泄露的 Shellter 工具许可证传播 Lumma Stealer 和 SectopRAT 恶意软件

网络安全研究人员发现,黑客正滥用商业渗透工具Shellter(泄露的Elite版本11.0)传播窃密恶意软件(如Lumma Stealer、Rhadamanthys Stealer和SectopRAT)。该工具通过多态混淆和自修改Shellcode技术嵌入合法程序,绕过AV/EDR检测。攻击者通过游戏模组、赞助诱饵等社交工程手段分发恶意负载,导致数据窃取和金融欺诈。此事件凸显商业红队工具被武器化的风险,类似此前Cobalt Strike的滥用案例,迫使安全社区面临更复杂的威胁防御挑战。

消息来源:

https://thehackernews.com/2025/07/hackers-use-leaked-shellter-tool.html

新型 ZuRu 恶意软件变种通过木马化的 Termius macOS 应用攻击开发者

网络安全研究人员发现macOS恶意软件ZuRu的新变种,该恶意软件通过木马化的合法软件(如SSH工具Termius)传播。攻击者篡改软件签名,植入恶意加载程序,从远程服务器下载Khepri后门,实现持久化控制、文件窃取和命令执行。其通过伪造下载网站和赞助搜索定向分发,主要针对开发者和IT人员。新变种改用嵌入恶意辅助程序的方式(而非早期的Dylib注入),以规避检测,但仍沿用相似的基础设施(如C2域名ctl01.termius[.]fun)和更新机制(通过哈希校验)。这表明攻击者持续优化技术,利用用户对专业工具的需求实施攻击。

消息来源:

https://thehackernews.com/2025/07/new-macos-malware-zuru-targeting.html

Gold Melody IAB 利用暴露的 ASP.NET 机器密钥进行未经授权的目标访问

网络安全公司发现,初始访问代理(IAB)Gold Melody(又名“先知蜘蛛”或“UNC961”)利用泄露的ASP.NET机器密钥,通过ViewState反序列化漏洞攻击欧美多行业组织(金融、制造、零售等)。攻击者伪造签名注入恶意负载,在服务器内存中执行代码,规避传统安全检测,并部署后门工具(如端口扫描器、权限提升程序)。该攻击自2024年10月活跃,2025年初达高峰,特点是无文件驻留、隐蔽性强,仅依赖异常IIS行为或.NET变化可检测。

消息来源:

https://thehackernews.com/2025/07/gold-melody-iab-exploits-exposed-aspnet.html

04.

热点漏洞

Mako Server操作系统命令注入漏洞(CVE-2025-34095)

Mako Server 2.5 和 2.6 版本中存在一个操作系统命令注入漏洞,具体存在于 examples/save.lsp 端点提供的教程界面中。未经身份验证的攻击者可以发送一个精心设计的包含任意 Lua os.execute() 代码的 PUT 请求,该请求随后会保存在磁盘上,并通过后续向 examples/manage.lsp 发送 GET 请求来触发。这会导致在底层操作系统上执行远程命令,影响基于 Windows 和 Unix 的部署。

影响产品:

– Mako Server = 2.5

- Mako Server = 2.6

Tenda O3V2 1.0.0.12(3880)基于堆栈的缓冲区溢出(CVE-2025-7422)

Tenda O3V2 1.0.0.12(3880) 中发现一个严重漏洞。该漏洞影响组件 httpd 中文件 /goform/setNetworkService 的 setAutoReboot 函数。对参数 week 的操纵会导致基于堆栈的缓冲区溢出。攻击者可以利用该漏洞远程发起攻击。该漏洞已公开,可能被利用。

影响版本:

Tenda O3V2 1.0.0.12(3880)

Mediawiki – ApprovedRevs扩展程序存储型 XSS 漏洞(CVE-2025-53487)

MediaWiki 的 ApprovedRevs 扩展程序在多个位置存在存储型 XSS 漏洞,这些位置的系统消息未经正确转义就被插入到原始 HTML 中。攻击者可以通过 uselang=x-xss 语言覆盖注入 JavaScript 有效负载来利用此漏洞,这会导致精心设计的消息键值不经转义渲染。此问题影响 Mediawiki – ApprovedRevs 扩展程序:1.39.X 版本(1.39.13 之前)、1.42.X 版本(1.42.7 之前)以及 1.43.X 版本(1.43.2 之前)。

受影响版本:

– 1.39.X<=Mediawiki – ApprovedRevs<=1.39.13

-

1.42.X<=Mediawiki – ApprovedRevs<=1.42.7

-

1.43.X<=Mediawiki – ApprovedRevs<=1.43.2

Helm代码执行漏洞(CVE-2025-53547)

Helm 是 Kubernetes Charts 的包管理器。在 3.18.4 之前的版本中,一个特制的 Chart.yaml 文件以及一个经过特殊链接的 Chart.lock 文件,在依赖项更新时可能导致本地代码执行。Chart.yaml 文件中的字段(在依赖项更新并写入 Chart.lock 文件时会被转移到该文件)可以被特制,如果相同的内容存在于被执行的文件(例如 bash.rc 文件或 shell 脚本)中,则可能导致代码执行。此问题已在 Helm v3.18.4 中得到解决。

影响版本:

Helm <3.18.4

Trust Payments Gateway for WooCommerce(JavaScript 库)跨站请求伪造 (CSRF) 漏洞(CVE-2025-53569)

Trust Payments 的 Trust Payments Gateway for WooCommerce(JavaScript 库)存在跨站请求伪造 (CSRF) 漏洞,允许跨站请求伪造。此问题影响 1.3.6 版本之前的Trust Payments Gateway for WooCommerce(JavaScript 库)

影响版本:

Trust Payments Gateway for WooCommerce(JavaScript 库)<=1.3.6

05.

攻击情报

本周部分重点攻击来源及攻击参数如下表所示,建议将以下IP加入安全设备进行持续跟踪监控。

请注意:以上均为监测到的情报数据,盛邦安全不做真实性判断与检测